美国关键基础设施(CIP)安全组织架构&项目规划分析

目录

一.美国对关键基础设施(CIP)安全的管理框架

二.SHINE计划

三.ICS-CERT组织架构

四.ICS-CERT事件(Incident)处理

五.美国6大国家实验室关键基础设施安全研究状况

六.DigtalBond相关情况分析

美国对关键基础设施(CIP)安全的管理框架

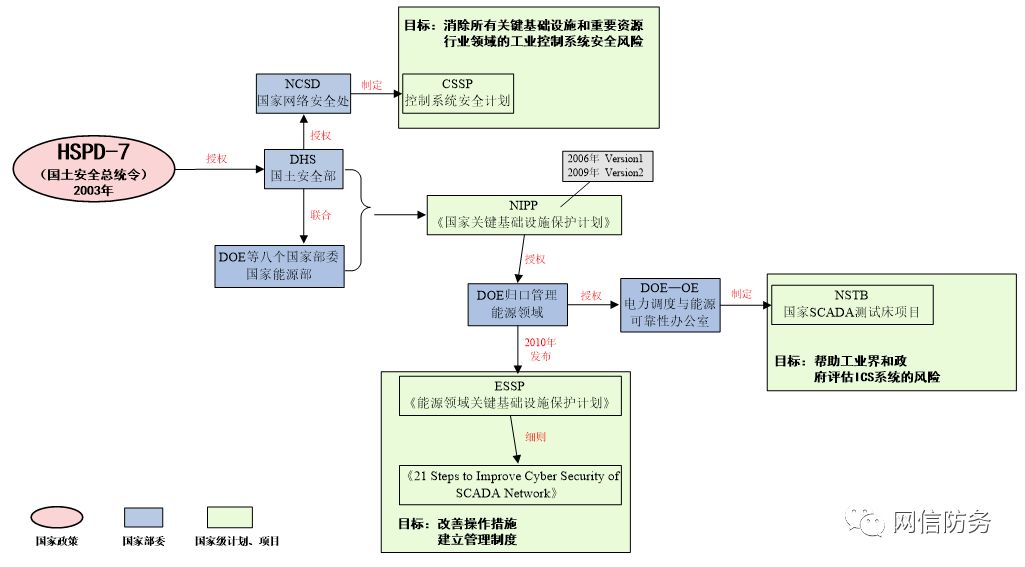

在工业控制系统管理体制方面,美国主要是由国土安全总统令HSPD-7授权国土安全部(DHS)和能源部(DOE)牵头,分别在工业控制系统信息安全领域制定专项计划,开展工业控制系统信息安全工作。在美国能源部和国土安全部的支持下,爱达荷国家实验室(INL)于2003年开始建设,并在2005年正式投入运行了关键基础设施靶场(CITR),其中就包括了SCADA/控制系统测试床和电网测试床。另外,国土安全部网际安全处(NCSD)制订了控制系统安全计划(CSSP),其目标是消除所有关键设施和重要能源行业领域的工业控制系统风险;能源部电力调度与能源可靠性办公室(DOE-OE)制订了国家SCADA测试床计划(NSTB),该测试床提供各种工控系统的真是测试环境,帮助工业界和政府评估工业控制系统的安全性。具体管理机制如下图所示:

SHINE计划

1. 基本信息

项目名称:SHINE(SHodan INtelligence Extraction)

负责单位:DHS下属ICS-CERT(工业控制系统应急小组)

参与人员:Bob Radvanovsky & Jake Brodsky(Shodan两位开发者)

起止时间:2008年中期----2014年1月31日

关注点:美国本土关键基础设施相关设备网络可达及安全态势

成果:将46万联网设备(截止到2012.12,到2014年共发现219万联网设备)降低到7200个。

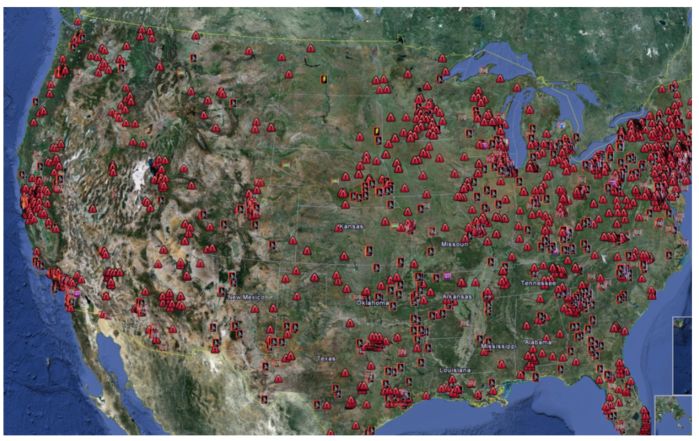

Shodan绘制的美国联网工控设备图如下图所示:

2. 任务目标

基于开放情报源,根据可定义、可搜索的术语集进行设备搜索;

进行进一步数据分析;

寻求Internet上共存在多少工控设备的基线数目;

以政府、媒体为介质,提高公众意识。

3. 发现的设备类型

传统SCADA/ICS | 非传统SCADA/ICS |

RTU系统 | 智能交通控制系统 |

PLC系统 | 汽车控制系统 |

IED(传感器)设备 | 空调系统(HVAC) |

SCADA/HMI服务器 | 电源系统(UPS) |

楼宇自动化系统 | 串口服务器 |

医疗设备 | 挖掘机 |

摄像头 |

4. 发现的设备及厂商数量

927 所有可搜索关键字 | 886 明确的关键字 | 207 所有可搜索制造商 | 182 明确的制造商 |

41 模糊的关键字 | 25 模糊的制造商 |

5. 一些具体的搜索数据

制造商(TOP 11)

共发现586,997个设备,占发现的总设备数(2,186,971)的26.84%。

制造商 | 数量 | 百分比 |

ENERGYICT | 106235 | 18.10% |

SIEMENS | 84328 | 14.37% |

MOXA | 78309 | 13.34% |

LANTRONIX | 56239 | 9.58% |

NIAGARA | 54437 | 9.27% |

GOAHEAD-WEB | 42473 | 7.24% |

VXWORKS | 34759 | 5.92% |

INTOTO | 34686 | 5.91% |

ALLIED-TELESYS | 34573 | 5.89% |

DIGI INTERNATIONAL | 30557 | 5.21% |

EMBEDTHIS-WEB | 30381 | 5.17% |

空调系统(HAVC/BACNet)制造商(TOP 16)

共发现13,475个设备,占发现的总设备数(2,186,971)的0.62%。

制造商 | 数量 | 百分比 |

HEATMISER | 6487 | 48.13% |

HONEYWELL | 3588 | 26.63% |

YORK | 921 | 6.83$ |

BACNET INTERNATIONAL | 560 | 4.16% |

TRANE | 506 | 3.76% |

JOHNSON CONTROLS | 460 | 3.41% |

CARRIER | 234 | 1.74% |

TEMPERATURE GUARD | 180 | 1.34% |

LG ELECTRONICS | 145 | 1.08% |

LIEBERT | 126 | 0.94% |

CENTRALINE | 81 | 0.60% |

STULZ | 77 | 0.57% |

CONTROL4 | 38 | 0.28% |

BOSCH AUTOMATION | 37 | 0.27% |

LENNOX | 24 | 0.18% |

CUMMINGS | 11 | 0.08% |

Serial-Ethernet制造商(TOP 6)

共发现204,416个设备,占发现的总设备数(2,186,971)的9.35%。

制造商 | 数量 | 百分比 |

MOXA | 78309 | 38.31% |

LANTRONIX | 56239 | 27.51% |

ALLIED TELESYS | 34573 | 16.91% |

DIGI INTERNATIONAL | 30557 | 14.95% |

ATOP SYSTEMS | 3846 | 1.88% |

MULTITECH SYSTEMS | 892 | 0.44% |

CARRIER | 234 | 1.74% |

TEMPERATURE GUARD | 180 | 1.34% |

LG ELECTRONICS | 145 | 1.08% |

LIEBERT | 126 | 0.94% |

CENTRALINE | 81 | 0.60% |

STULZ | 77 | 0.57% |

CONTROL4 | 38 | 0.28% |

BOSCH AUTOMATION | 37 | 0.27% |

LENNOX | 24 | 0.18% |

CUMMINGS | 11 | 0.08% |

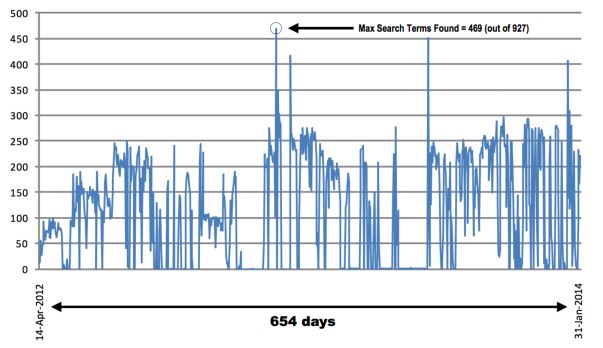

搜索率最高关键字(每天)

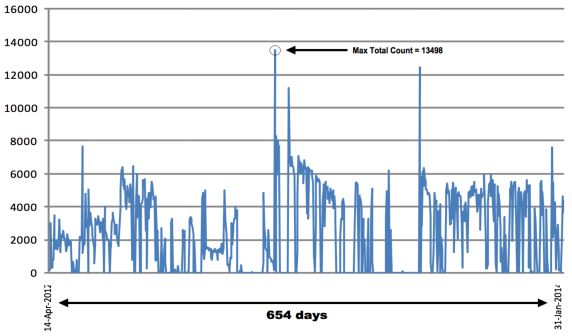

总搜索量(每天)

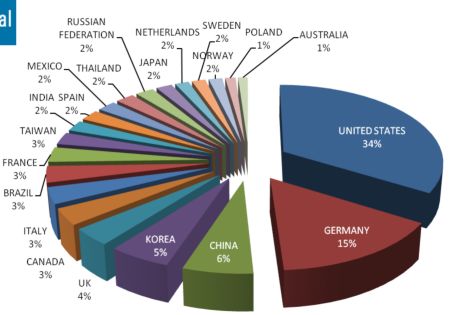

搜索来源国家

ICS-CERT组织架构

工业控制系统应急响应小组(ICS-CERT,The Industrial Control Systems Cyber Emergency Response Team)是DHS下属的4级单位,直属于国家网络安全和通信整合中心(NCCIC,National Cybersecurity and Communications Integration Center),具体结构如下图:

ICS-CERT下面运营两个中心(一个在阿灵顿弗吉尼亚地区-Arlington VA,一个在爱达荷福尔斯地区-Idaho Falls)。组织架构包括高级分析实验室(AAL,Advanced Analytical Laboratory)以及工控系统联合工作组(ICSJWG,Industrial Control Systems Joint Working Group)。

1. 高级分析实验室(AAL)

AAL提供对工控相关漏洞、恶意软件的分析能力,从而帮助关键基础设施所有者对安全风险进行发现、取证分析和恢复。具体方法也包括对外输出培训,如下图:

2. 工控联合工作组(ICSJWG)

ICSJWG在关键基础设施联合顾问委员会(CIPAC)框架下,是一个合作协调机构,给工业控制系统安全的各利益相关方搭起合作桥梁。

ICS-CERT事件(Incident)处理

1. 美国对关键基础设施的定义

根据第21号总统令(PPD-21)和国家基础设施保护计划(NIPP),美国关键基础设施分为以下16个领域:

化学药品 | 商业设施 | 通信设施 |

关键制造业 | 水坝 | 国防基础工业 |

紧急服务 | 能源行业 | 金融服务 |

食品与农业 | 政府设施和公共健康 | 信息技术 |

核工业 | 交通系统 | 政府设施 |

废水处理 |

2. 事件处理流程

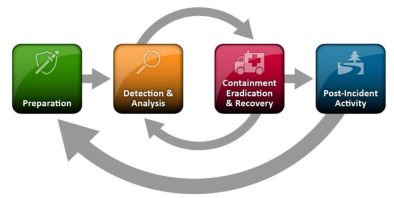

事件响应生命周期包含4个部分:准备阶段,探测分析阶段,遏制、根除、恢复阶段和事后总结阶段,4部分形成一个闭合的反馈。

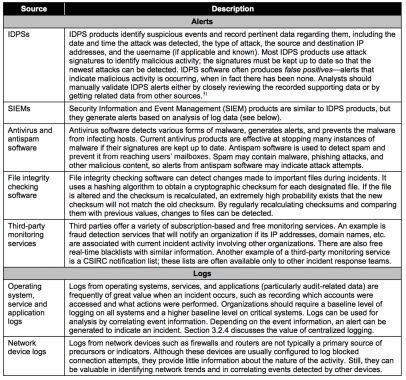

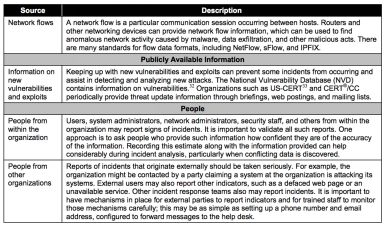

准备阶段:需要准备所有分析设备、数据源、联系电话并进行日常风险评估,数据源如下图所示:

探测分析阶段:依据数据源进行事件分析

事件分析

事件影响分析

事件文档

事件通告(级别、形式)

· 级别:CIO、信息安全主管、系统所有者、法律部门等

· 形式:Email、电话、会议、简报

遏制、根除、恢复阶段:根据分析结果,部署应对策略和恢复

选择遏制策略(基于Email的水坑攻击和DDoS攻击的遏制策略当然不同)

分析攻击源

恢复

事后总结阶段:根据响应流程输出跟进报告。

美国6大国家实验室关键基础设施安全研究状况

1. 爱达荷国家实验室(Idaho National Laboratory,简称INL)

爱达荷国家实验室隶属美国能源部(DoE),1949年成立于爱达荷州。INL内设有恶意软件实验室,重点分析Stuxnet病毒。2008年初,SIEMENS和该实验室达成合作协议,同意让该实验室检查SIEMENS工控产品的源代码,本文作者猜测,通过这次合作,INL获得了掌握SIEMENS相关设备漏洞的机会。INL研究成果如下:

主持国家SCADA测试床(NSTB)项目

该项目旨在帮助能源部门和设备供应商对工控产品和系统进行风险评估和安全性测试。截止到2012年3月份,NSTB已经完成了针对37家控制系统和组件的网络脆弱性评估,其中包括14家控制系统组件评估、15家控制系统评估,以及8家基础设施系统的现场评估。

取得多项工控安全研究成果

INL协助DHS开发控制系统网络安全自我评估工具,进行工控安全培训等。同时,INL发布了一系列工业控制安全相关研究报告,包括《SCADA网络安全评估方法》(2005)、《NER C1控制系统十大漏洞及其消减措施》(2006、2007)、《控制系统网络安全:深度防御策略》(2007)、和《控制系统评估中常见网络安全漏洞》。

工控系统态势感知相关工具开发(在研)

INL当前正致力于工控系统态势感知技术及互操作工具套件开发,旨在开发一个工具套件来帮助关键基础设施所有者进行自我安全感之、销控。

2. 桑迪亚国家实验室(Sandia National Laboratory,简称SNL)

桑迪亚国家实验室隶属美国能源部(DoE),成立于1949年。SNL研究成果如下:

建立SCADA安全发展实验室和研究中心

SCADA安全发展实验室成立于1998年,重点研究内容是:分析常见性的SCADA系统和组件中的漏洞,而后,该实验室逐渐继承了一些独特装备,发展成为SCADA安全研究中心。SCADA安全研究中心由几个测试床设施组成,这些设施可以对现实关键基础设施问题进行建模、设计、模拟以及验证。

取得多项工控系统安全研究成果

SNL在工控安全领域的研究成果覆盖:工业控制系统安全评估、安全框架、安全指标和安全协议几个方面,发布的研究成果包括《关键基础设施保护网络漏洞评估指南》、《过程系统数据分类和保护的安全框架》、《过程控制系统的安全指标》以及《ICCP安全集成的考虑和建议》等。此外,2002年到2010年间,SNL的SCADA安全研究中心还发布了一系列控制系统研究报告,覆盖:控制系统设备安全、电力供应和能源可靠性、控制系统安全标准、基础设施控制系统以及SCADA测试床等方面。

信任锚开发,保护工控系统免受攻击(在研)

目前,SNL正在开发信任锚,并开展利用信任锚保护过程控制系统生命周期免受攻击项目。信任锚是独立的检测和控制设备,它能够访问系统组件内部运作过程,并为基础设施所有者提供系统底层准确的测量手段,从而验证系统测试正确性。

3. 橡树岭国家实验室(OakRidge National Laboratory,简称ORNL)

橡树岭国家实验室隶属美国能源部(DoE),成立于1943年,最初是作为曼哈顿计划的一部分,以生产和分离铀为主要目的,原称克林顿实验室。

ORNL目前正在进行SCADA系统网络安全测试项目,同时正在开发下一代安全的、可扩展的智能电网通信网络。

4. 阿贡国家实验室(Argonne National Laboratory,简称ANL)

阿贡国家实验室隶属美国能源部(DoE),成立于1946年,是经特许成立的美国第一个国家实验室,也是能源部所属的最大的研究中心。

ORNL关于工控安全的研究主要集中在SCADA系统领域(主要是美国天然气管道运输的SCADA系统),并开发出各种工具、技术和方法,用于评估和改进SCADA系统。

5. 西北太平洋国家实验室(Pacific Northwest National Laboratory,简称PNNL)

西北太平洋国家实验室隶属美国能源部(DoE),成立于1965年,位于华盛顿的Richland。

PNNL提出了SSCP(安全SCADA通信协议)概念。目前正在进行的研究包括:构建能源行业安全通信架构、开发现场设备管理软件、开发加密新任管理软件以及开发协议分析器等。

6. 洛斯阿拉莫斯国家实验室(Los Alamos National Laboratory,简称LANL)

洛斯阿拉莫斯国家实验室隶属美国能源部(DoE),成立于1943年,以研制出世界上第一颗原子弹而闻名于世,位于新墨西哥州的洛斯阿拉莫斯。

LANL目前正在进行SCADA通信方面的相关研究,致力于开发下一代SCADA通信架构。

DigtalBond相关情况分析

机构介绍

DigitalBond成立于1998年,专注于工控系统的安全评估、咨询,主要包含3个部门:

DigitalBond咨询团队

该团队帮助关键基础设施所有者保护他们的工业控制系统(ICS),其服务内容包括:安全架构设计、安全策略审计以及应急响应。

DigitalBond 实验室

该实验室是DigitalBond的技术精英团队,主要工作是:针对产品、系统的协议分析、漏洞挖掘。

S4会议

该会议是关于工控安全的国际顶尖会议,每年1月在迈阿密召开的为期一周的安全会议,在2014年第一次召开了为期两天的S4xJapan,2015年召开了S4xErope。

项目介绍

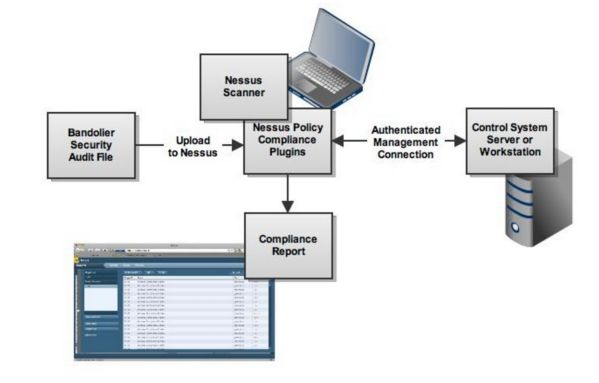

Bandolier

该项目帮助关键基础设施所有者和设备厂商识别和审计自己的工控系统的安全性,主要的工作流程如下:

定义SCADA和DCS服务器和工作站的最佳安全配置;

开发针对性审计文件(Nessus查件形式);

使用Nessus进行安全评估。

Basecamp

该项目主要进行工控设备的漏洞挖掘工作,截至目前,发现的漏洞设备包括:

General Electric D20ME

Schneider Electric Modicon Quantum

RA Allen-Bradley ControlLogix

RA Allen-Bradley MicroLogix

Koyo / DirectLOGIC H4-ES

Schneider Electric/Control Microsystems SCADAPack

Schweitzer SEL-2032

WAGO IPC 758-870

Portaledge

该项目主要进行安全事件汇总,利用OSIsoft的PI服务器的汇聚能力,以及庞大的客户群中部署的探针(DoE对该项目的支持),收集、汇总了大量日志、事件,并进一步进行关联分析。

QuickDraw SCADA IDS

该项目主要进行IDS特征(Signature)的开发(依据Snort格式),为了提高分析效率,开发了针对工控协议的预处理器(目前开发了针对DNP3、EtherNet/IP、Modbus TCP三款预处理器),可以将一些固定的特征硬编码到预处理器中,从而提高处理速度。

SCADA Honeynet

该项目主要进行SCADA蜜网的开发,该蜜网对外开放的服务包括:

- Modbus TCP

HTTP

FTP

SNMP

VxWorks Debugger

Telnet

Redpoint

针对BACNet协议

针对Ethernet-IP协议

针对Niagara Fox协议

针对Schneider Electric Modicon PLC设备

针对Omron PLC设备

针对内嵌PC Worx协议的PLC设备

针对支持ProConOS的PLC设备

针对Siemens SIMATIC S7 PLC设备

该项目主要用来枚举、发现联网的工控设备和上位机程序(NMAP插件NSE形式)。目前已开发的插件包括:

文/DustinW

声明:本文来自网信防务,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。