工作来源

Usenix Security 2024

工作背景

即便是已经发布补丁多年的已知漏洞,攻击者也不会放过。各国的地方政府往往很容易被攻击影响,美国网络安全与基础设施安全局(CISA)也称地方政府为“网络穷人”。世界各地的许多城市都遭受过勒索软件攻击,导致了非常重大的社会影响,甚至是大规模、长时间的服务中断。

尽管各国/地区的 CERT 机构都对外提供预警和通报,但地方政府仍然十分脆弱。2022 年 12 月,荷兰市政协会(VNG)请求荷兰中央政府提供额外资源,以增强 IT 能力,更好地支持荷兰国家网络安全战略,但该请求被中央政府拒绝。

工作设计

针对荷兰 322 个城市的 1687 个 IP 段,基于 Shodan 和Censys 一共发现 154 个主机运行了 17 个存在漏洞的服务,覆盖 643 个 CVE。

与负责 54 个城市的 29 个安全运营人员进行了 16 次沟通,这 54 个城市总人口数占荷兰总人口的 17%。

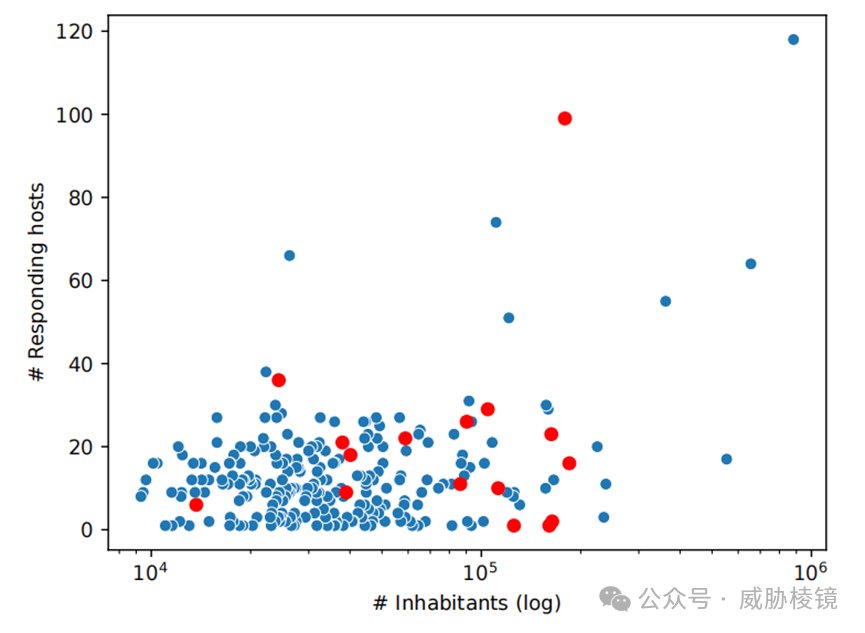

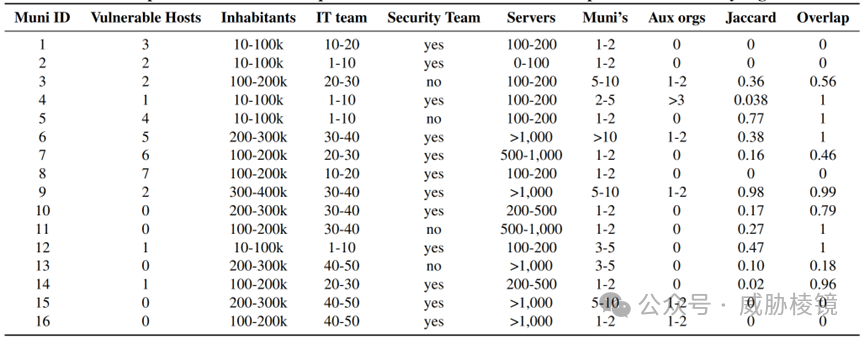

国家 CERT 为研究人员提供了 322 个城市的 1687 个 IP 段,基于 Censys 与 Shodan 的数据发现了 3402 个主机。城市人口与主机数量的关系如下所示,从中选择了 10 个存在漏洞主机的城市,选择了 6 个不存在漏洞主机的城市,再结合城市人口规模和地理位置分布进行多样性考虑。

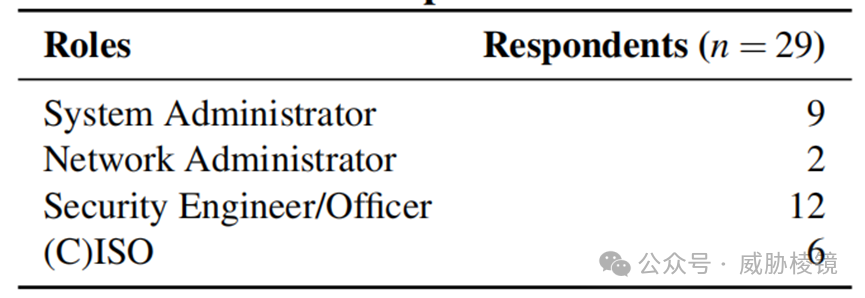

图中红色为选中的城市,一共 34 个。一共联系上了 29 个安全运营人员,分别属于 16 个组织,为荷兰 54 个城市提供服务。有接近一半都是安全工程师/官员,其次最多的就是系统管理员。

有些人受访者表示,他们组织的防火墙会组织连续扫描的请求,这会导致结果中存在细微的差别。有些受访者表示,CERT 为研究人员提供的 IP 并不归他们管理。分析地方政府管理的 IP 范围发现,有的 IP 甚至超出了在 CERT 备案注册的 IP 范围。

管理员可以在公开的 Banner 中隐藏版本信息,也可以是安装了安全补丁但仍然显示旧版本的 Banner。

工作准备

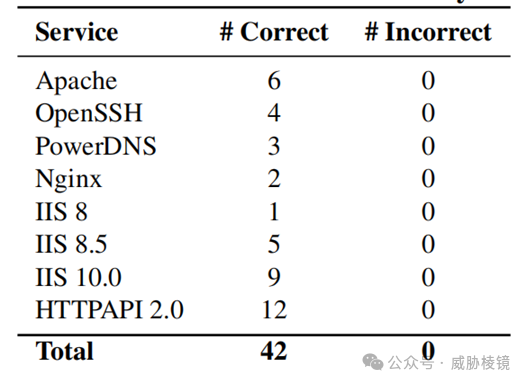

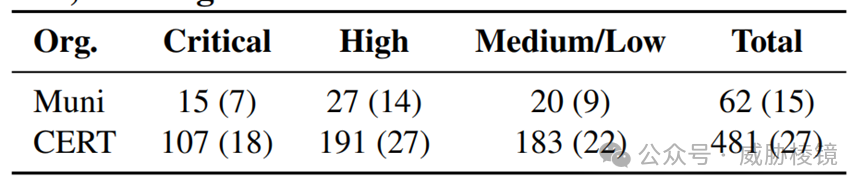

16 次沟通中,有 9 次的 IP 范围内没有存在漏洞的主机,剩下的 7 次中有 15 个存在漏洞的主机。这 15 台主机运行着四种服务(Apache、OpenSSH、PowerDNS和Nginx),再加上其余 27 个服务共 42 个服务都是正确的。

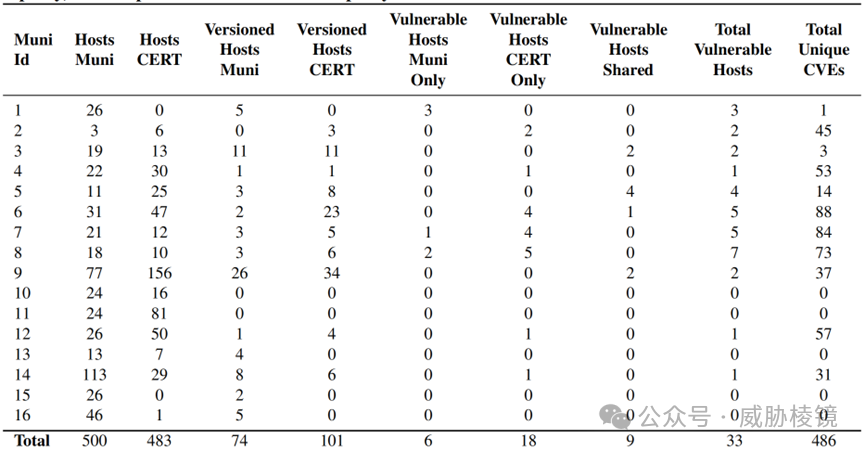

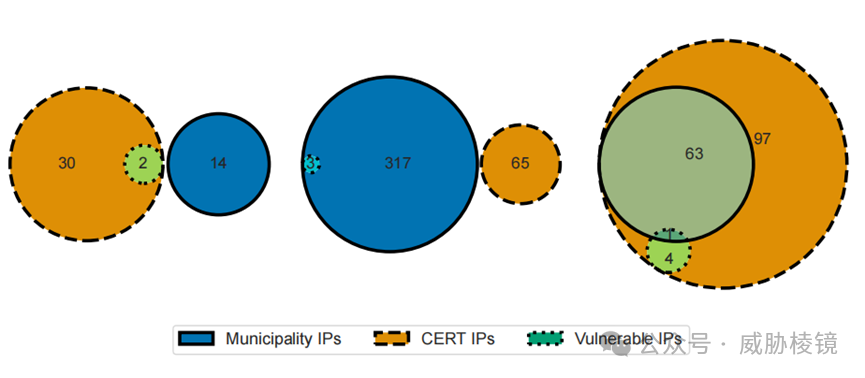

只地方政府发现的存在漏洞的主机有 6 台,只 CERT 发现的存在漏洞的主机有 18 台,二者都发现存在漏洞的主机有 9 台,存在漏洞的主机共计 33 台。

从漏洞严重程度来看,CERT 比地方政府发现了更多属于他们的威胁和风险。

尽管 CERT 告知了地方政府,但地方政府却不认为这些存在漏洞的主机要由他们来负责。但地方政府掌握的 IP 范围集合和 CERT 掌握的 IP 范围集合,二者的 Jaccard 相似度只有 0.21、重叠系数只有 0.56。这意味着大多数地方政府的 IP 范围和 CERT 掌握的 IP 范围都是不同的,三个地方政府的示例如下图所示,差异极大。

研究人员认为地方政府在“管理的系统”和“使用但不管理的系统”这二者间存在差异。受限于地方政府的人员和资源条件,地方政府认为外部提供给它的服务,它只是使用而无需负有管理责任。软件即服务(SaaS)平台的不断普及,也加剧了这种问题的困境。地方政府的人员也提到,外部供应商常常不允许对外部系统进行监控和扫描,甚至地方政府想要将供应商产品的日志集成到 SIEM 中都存在巨大阻力。

荷兰政府采用合规框架 BIO 来改进和衡量安全实践,其中指出如果存在高危漏洞应最迟在一周内予以解决。所有受访者均称,如果发现了高危漏洞一定会立刻采取行动。并且在日常工作中,会例行对系统进行漏洞扫描与年度渗透测试。

根据猜想更大规模的基础设施可能会有更多存在漏洞的主机,但结果是反直觉的。16 次沟通中,12 个组织拥有安全团队,4 个组织没有安全团队。9 个拥有安全团队的城市都有存在漏洞的主机,反而是 4 个没有安全团队的城市只有 2 个城市有存在漏洞的主机。从数据中未能发现任何明显的关联关系:

工作评估

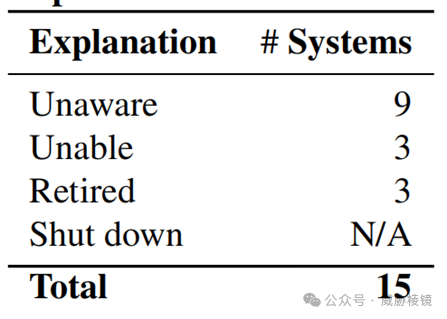

不修复的原因一共有四类:不知道存在漏洞、无法进行修复、系统正在准备退役、系统已经被淘汰/关闭。

具体原因多种多样,比如地方政府的资产库中根本不存在这个 IP 地址、不清楚软件的具体版本也不清楚是否有漏洞、认为当前版本没有漏洞、组织没有相应的权限进行修复、存在问题的部分超出了职责范围。研究人员发现,只有在 Log4J 漏洞时地方政府才会真的关闭系统。该漏洞十分严重,并且彼时尚不清楚哪些软件会被攻击,给地方政府带来了巨大压力甚至压倒了业务连续性。但只要没有这种紧迫感,业务连续性就会压倒安全需求。

工作思考

不打补丁的原因多种多样,有可能并不知道该漏洞,有可能无法修复该漏洞,有可能决定不修复该漏洞,或者认为系统漏洞并不是自己的责任。

很多受访者表示,互联网对外的系统和高危漏洞都是优先级最高的。但其实内网的系统存在更多漏洞,甚至难以衡量。与此同时,减少影子 IT 的数量也是当务之急。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。