兰德:征服网络空间,国家安全和网络战

作者:Martin C. Libicki(兰德公司)

时间:2007年

赞助单位:美国空军24航空队(网战司令部空军单位)

部门:PAF(RAND Project Air Force,兰德公司研究开发中心,美国空军资助建立)

网站:http://www.rand.org/paf/

目录

第1章 介绍

征服网络空间是什么意思?

第2章 利用信息战进行不友好式征服

信息战的理想化定义

网络空间不能够强行占领

信息战仅仅看起来是战略性的

总结

第3章 利用噪音干扰进行信息战

谣言和误传

抵御噪音干扰

噪音干扰要容忍什么

总结

第4章 信息战能否成为战略手段

手段

对策

攻击效果评估

预测

“信息战”做好参与军事战争的准备了么?

总结

第5章 利用信息战打击指挥部(C&C)

信息过载的输入源

应对战略

了解敌方的信息架构

Ping,Echo,Flood和Sag

结论

第6章 友好式征服网络空间

征服的重新定义

结盟机制

企业的架构和影响

与个体结盟

与组织结盟

结论

第7章 使用全球系统进行友好的征服

地理信息数据

国家识别系统

总结

第8章 零散式征服网络空间

信息的主体和分值

廉价信息从何而来

监视网络空间

制造全球化信息

隐私

合并私有信息

使用这些信息

网络空间中零散的战争的一些极限

使用零散的渠道来估量整体的活动

总结

第9章 从亲密到漏洞

墙真的倒塌了么?

“亲密”成为了攻击目标

朋友的无能

背叛

总结

第10章 谈话式征服网络空间

通信设施的4个层次

复杂性促进征服

语义

语用

第11章 管控网络空间的征服行为

执行非友好式征服网络空间的行为

避免非友好式征服网络空间的行为

附录A 为什么网络空间可能会被征服

本报告作者简介:马丁·C·里毕奇(Martin C. Libicki)是兰德公司高级管理学家,主要从事信息技术对国内和国家安全影响的研究。已发表《征服网络空间:国家安全和信息战》以及《信息技术标准:共同字节的探求》等诸多专著。曾任职于美国国防大学、美国海军及美国总审计局能源矿产部。获加州大学伯克利分校硕士和博士学位。

编者按:美空军为有效利用网络空间力量达成军事、政治目的,由第8航空队资助兰德公司,针对网络空间的分层(物理层、逻辑层、社交层)、网络空间力量的使用方式(非友好的使用方式:尤指代黑客攻击,主要针对物理层和逻辑层;友好的使用方式:尤指代文化渗透,主要针对逻辑层和社交层)等问题进行了探索性研究。并于2007年,由兰德公司发布长达323页的报告,该报告强化了利用网络空间(Cyberspace)进行征服行为的意义,和各种要素(包括信息战)在征服行为中的应用方式,并指出优质、战略的征服行为更应该考虑使用友好的方式(软实力领域的文化渗透等)。另外,由于此时,美军网络司令部并未建立,“网络战”等术语并未在相关作战领域规范使用,军语的专有名词使用还比较混乱(如在本文中Information Warfare、Cyberwar、甚至Electronic Warfare等术语都曾出现,并表征网络战含义),还请读者注意。

一、 引言

1. Conquest in Cyberspace这里为什么用“in”,而没有用“of”

网络空间(Cyberspace)可以类比海洋,我们本身就处于网络空间(Cyberspace)之中,根本就无法征服自身的环境(这里有“本体论”的思想,Ontology),可以考虑在网络空间(Cyberspace)中完成对相应元素的征服。所以使用“in”而非“of”。

2. 信息战(Information Warfare)的定义

目前(2007年),美军方对信息战的定义可归纳为两类:

(1) 美国防部(DoD)认为,信息战不仅是更好的综合己方C4I系统,而且是有效地与敌方的C4I系统想匹配的手段。一方面,它能保证己方的信息系统完好,避免被敌方利用、瘫痪和破坏;另一方面,则设法利用、瘫痪和破坏敌方的信息系统。在这一过程中取得军事化作战的信息优势。

(2) 美陆军《FM100-6信息作战纲要》指出,信息战是为获取信息优势,通过影响敌方的信息、信息处理、信息系统和计算机网络,同时保护己方信息,信息系统和计算机网络而采取的各种行为。

3. 整体介绍

和平时期,互联网已经成为各国的主要竞技场,一些分析学家认为网络空间(Cyberspace会被用来作为战争的潜在领域),然而本报告作者(Libicki)认为“怀有敌意的征服”(Hostile Conquest,Libicki将黑客攻击手段归结为“怀有敌意”的征服)可达成的威胁效果,比那些分析学家认为的要小很多,往往只能达成暂时的、战术层次的目的(如信息战在海湾战争、科索沃战争、阿富汗战争等中的应用都能很好的证明,并未辅助达成战略目的)。

另一方面,Libicki研究了“友好式”征服方法在网络空间(Cyberspace)中的延伸,大体包含两种策略如:

(1) 在具有影响力的社交平台中不去进行破坏,而是发布很多诱惑而高大的言论,达成舆论导向。在这里Libicki比较建议拥有优势的大国(首先保证和平统一),在网络空间中能够更加开放,他们往往有更加吸引人的软实力,较快扩大影响力。;

(2) 与相关单位结盟,并对外输出强大的文化干扰信号。

二、 利用信息战进行“怀有敌意”的征服

1. 网络空间(Cyberspace)的理想化定义

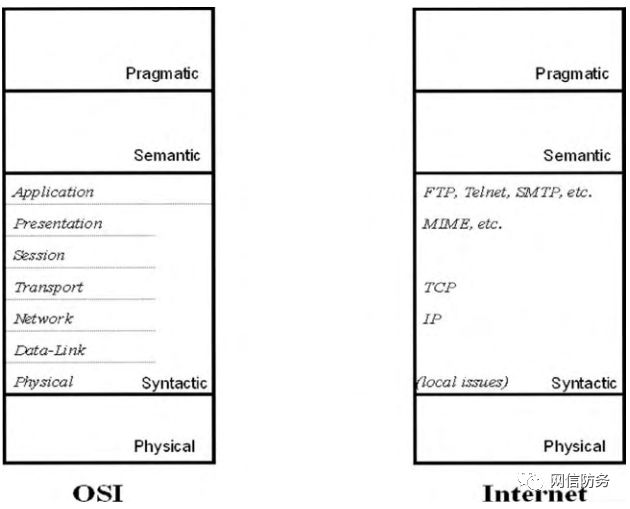

(1) 物理层(Physical):主要指网络基础设施(ISO/OSI 7层)相关元素,如计算机、骨干网、城域网、电话网、移动互联网、物联网等组件;

(2) 逻辑层(Syntactic):主要指网络基础设施中运行的各种操作系统、应用服务等;

(3) 社交层(Semantic):主要指应用这些服务进行互动、交流的相关人群。

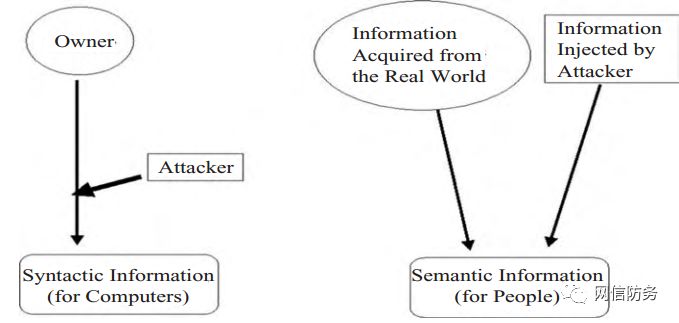

2. 进行“怀有敌意”的征服的方法

如下图所示,通过黑客攻击手段,分别针对逻辑层(For Computers),社交层(For People)开展相应工作。这里面要注意一点,即攻占了某一层并不代表着攻占了其它层,如攻占下了网络层,要想达成对人的攻击,还需要深入到社交层面,继续开展攻击行动。

三、 信息战的噪音

1. 信息战中的两种噪音干扰

(1) 谣言(Disinformation)

(2) 误传(Misinformation)

2. 对噪音干扰的两种抵御机制:

(1) 冗余:通过冗余机制,就算被篡改一些内容,依然不影响系统的鲁棒性(如CRC、Hash摘要等);

(2) 过滤:前端加一些过滤设备(如VPN网关、认证系统等)。

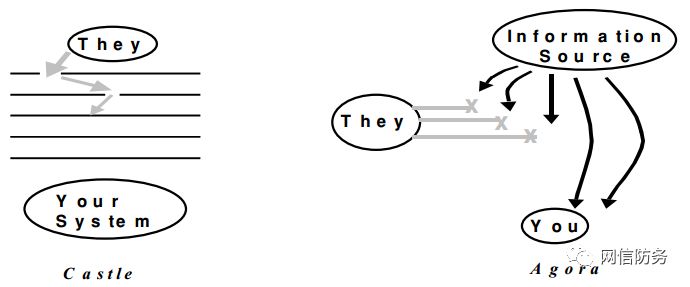

3. 噪音干扰的工作方法

通过噪音可以对Castle(这里指逻辑层,For Computers)、Agora(这里指社交层,For People)达成相应干扰,如下图所示:

四、 信息战能否成为战略

1. 信息战的目标系统分为3类:

(1) 直连系统(如Internet);

(2) 逻辑隔离系统(如NiperNet)

(3) 物理隔离系统(如SiperNet)

2. 相应的攻击方法:

(1) 尝试引诱、所示、恐吓内部人员;

(2) 寻找新的攻击面(如存在违规Dail-in接入现象);

(3) 联系相关厂商,植入后门(如棱镜计划);

(4) 军用系统,虽然隔离,但是更新很慢,软件老旧,可以考虑U盘摆渡等方法。

五、 “友好式”征服网络空间(Cyberspace)

1. 对征服的重新定义

“友好式”征服,不像“怀有敌意式”征服那样利用黑客技术,更加倾向于通过软实力的缓慢输送来达成。所以这种方法,并不是简单的战胜、战败的“零和游戏”,而需要涉及双方或三方以上的互动,可以利用先天的条件(如,基础设施、组织间合作基础等)结成联盟,以得到巨大的或至少可观的收益。

2. 双边或多边机制

(1) 与个体联盟(Alliances with Individuals)

(2) 与组织联盟(Alliances of Organizations)

3. 结盟的代价

(1) 对结盟中弱势方来说:由于占有资源的不对称,弱势方往往需要跟随主导方的战略构想前进;

(2) 对结盟中强势方来说:己方的各种先天优势,可能会被其弱势盟友疯狂复制(如GPS技术等)。

六、 利用全球系统(Global System)进行“友好”的征服

兰德公司认为,在未来的信息领域,地理空间数据服务(即GPS服务)将成为影响国家未来发展走向的战略资源,但是在这个领域目前遇到了强有力的挑战:

(1) 商用卫星的大力发展:1999年前,商用卫星探测精度最高为10米,1999年10月,商业间谍卫星大规模发展,精度达到0.82米,能够探测到2001年在中国南海着陆的EP-3飞机的具体状态。

(2) 民用成本的降低:“三字机构”(如NSA、CIA、FBI等)巨额的投入,和老百姓随便掏掏腰包便买的起的卫星数据情报(如Google地图等)之间的反差越来越大。

七、 “零散式”征服网络空间(Cyberspace)

本章介绍了通过“零售”的方式来进行网络空间(Cyberspace)征服的相关方法。

1. 使用大量民用设施来获取相关敏感信息的方法,如:

(1) CRM软件记录的大量信息;

(2.)学校、医院、联邦单位表格中记录的大量个人信息;

(3) 监控设备记录的信息(摄像头等);

(4) 数量庞大的传感器系统(如气候、水纹、地质等探测传感器)。

2. 敏感信息的用途:辅助了解目标人员相关信息(生活习惯、家庭状况、健康状况等),能够更好的向其输出针对性的信息。

八、 “谈话式”征服网络空间(Cyberspace)

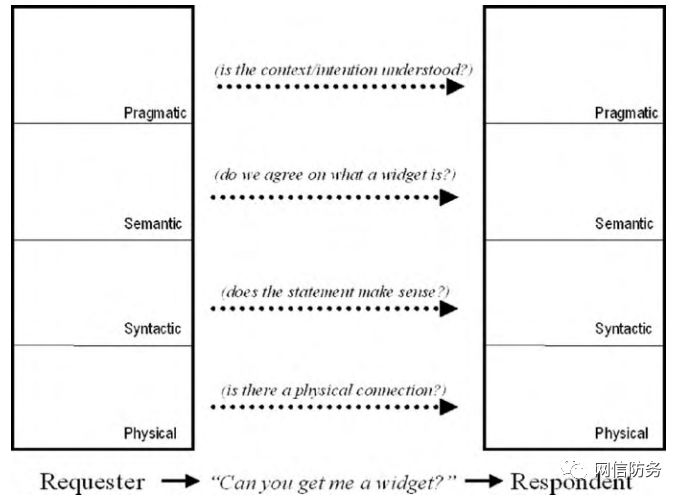

上图左,将网络空间分为:

(1) 物理层(Physical):包含网络空间中所有物理元素;

(2) 语法层(Syntactic):包含使用者给计算机发送的机器指令(如汇编指令,只有Computer能看懂);

(3) 语义层(Semantic):包含计算机展示给用户的指令信息(如Http协议、高级语言等,人能看懂);

(4) 语用层(Pragmatic):包含用户A与用户B之间通过计算机传递的可读信息(如blog、论坛等)。

上图右表明,ISO/OSI七层结构,在网络空间(CyberSpace)中的所处位置。

文/DustinW

声明:本文来自网信防务,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。