安全研究人员发现,超过6600万数据在一个没有保护的数据库中,只要知道网址任何人都可以访问,而这些数据似乎来自LinkedIn个人资料。数据缓存包括可识别用户的个人详细信息,可帮助攻击者创建难以识别的网络钓鱼攻击。

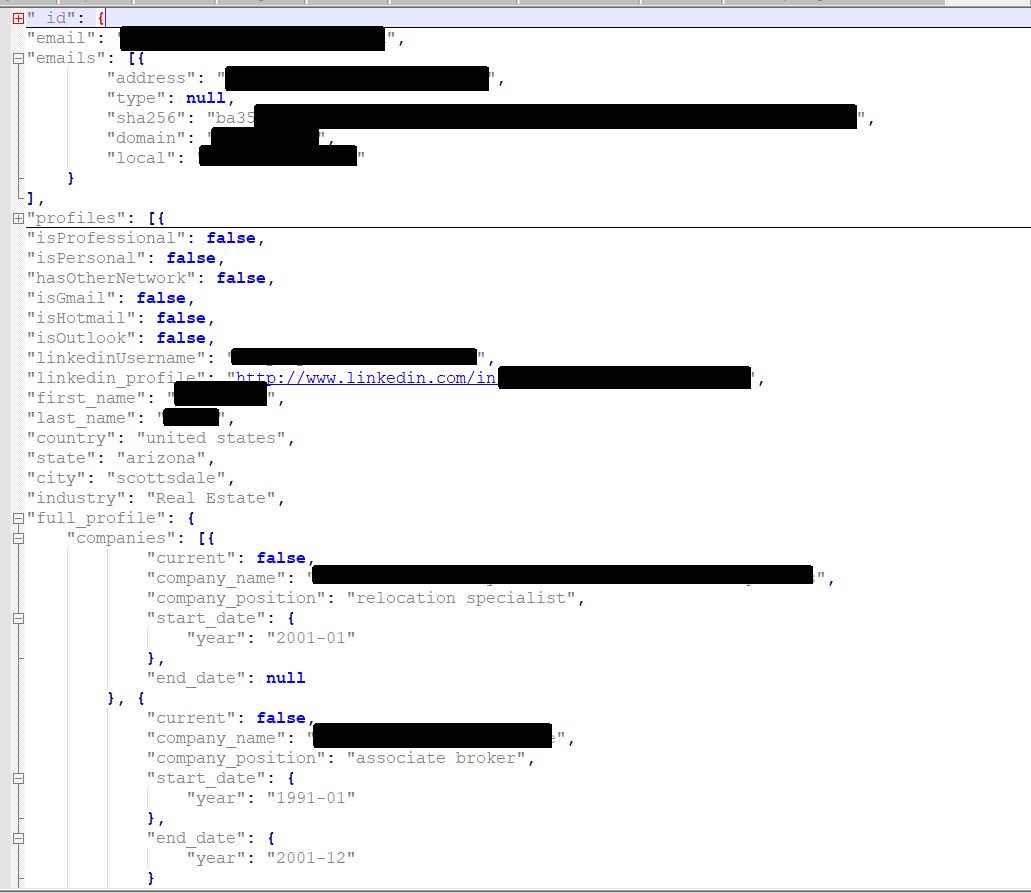

根据Hacken网络风险研究总监Bob Diachenko的说法,这些数据通过MongoDB公开了这个问题,无需身份验证即可进行访问。这66,147,856条特别的记录包含全名,个人或专业电子邮件地址,用户的位置详细信息技能,电话号码和工作经历,甚至还有个人LinkedIn个人资料的链接。

鉴于这些细节的性质以及缺少支付卡数据或密码等敏感信息,Diachenko认为数据是从公开的LinkedIn个人资料中删除的。

研究人员最初在10月份在一个存储库注意到这些数据集合,它位于一个名为“数据库”的存储库中,当时有4900万条记录。除了LinkedIn的个人资料细节外,还有另外两个数据库,其中一家由佛罗里达州的一家公司管理(2200条记录),管理的数据内容包括电子邮件地址、姓名和求职地区。另外4800条记录则包括姓名、工作电子邮件地址、电话号码和员工详细信息。Diachenko对媒体指出,这些MongoDB实例将一个公共数据集合的不同片段于10——11月在网上共享。

目前研究人员无法确定该数据库的所有者,但该数据库现在已不再在线,但并不排除它再次出现在网络上的可能性。这些被收集的数据目前被上传到HaveIBeenPwned服务中,该服务允许用户检查他们的个人信息是否被泄露。关于在线搜集个人数据的合法性问题上,Diachenko认为,复制公开信息是合法的,但复制行为本身不应该与数据所有者的最大利益相悖,否则这是一种带有冒犯性质的违法行为。对此研究人员建议,在线创建个人资料时最好将公开分享的相关设置上设为“最低限度”。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。