最近,安全公司Malwarebytes发现了一种新的勒索软件攻击案例。——勒索软件RansomHub通过利用卡巴斯基的TDSSKiller工具,关闭了目标系统上的端点检测和响应服务(EDR)。这种攻击方式使得RansomHub可在目标系统上部署其他恶意工具,比如本例中的LaZagne,用于窃取登录凭据。

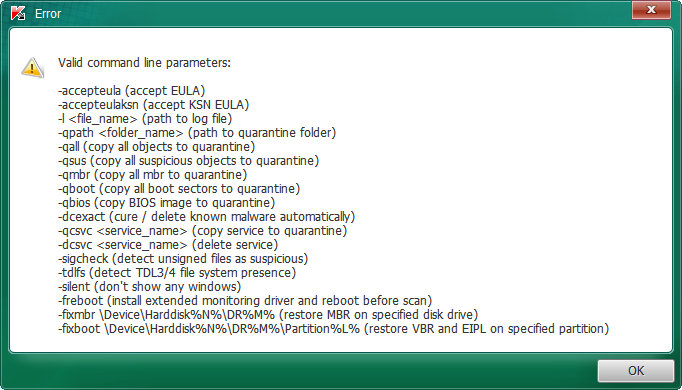

据了解,TDSSKiller是Kaspersky开发的一款免费工具,用于扫描系统中的rootkit和bootkit(这两种类型的恶意软件非常难以检测,且可以躲避标准的安全工具)。而TDSSKiller则可以与内核级服务交互,关闭或删除服务。由于TDSSKiller是由卡巴斯基签名的合法工具,因此不会被安全解决方案标记为恶意软件。

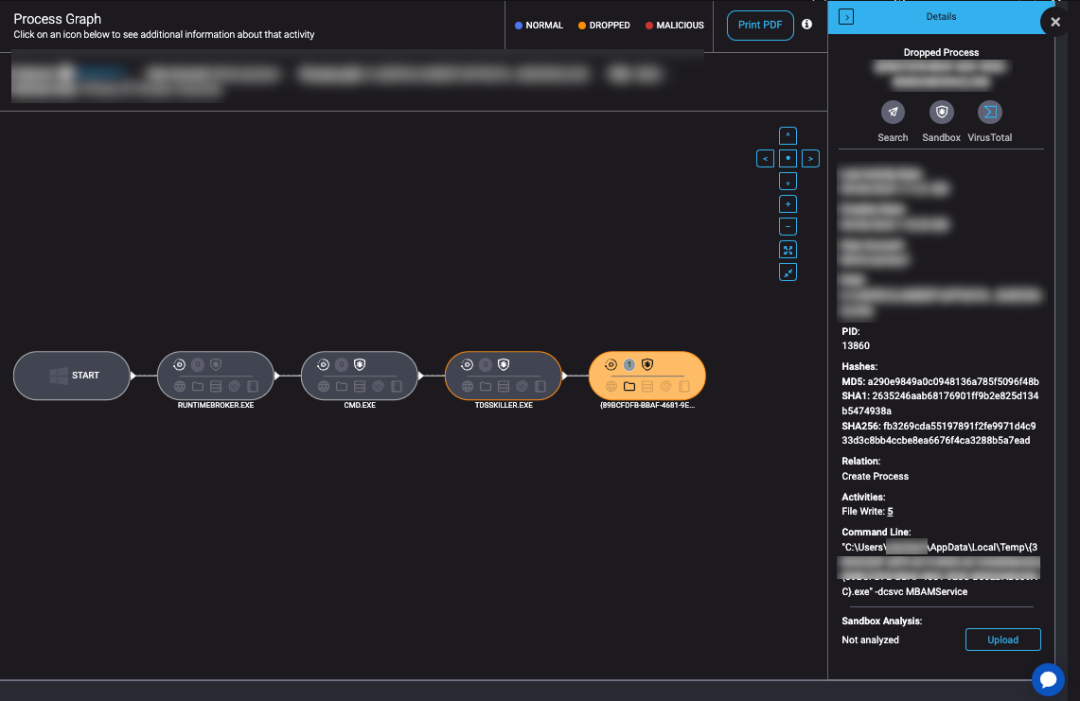

在最近观察到的攻击案例中,RansomHub主要有以下步骤:

1. 网络侦察:RansomHub首先进行网络侦察,枚举管理员组使用命令,如“net1 group ‘Enterprise Admins’ /do”。

2. 关闭EDR系统:RansomHub使用TDSKiller工具关闭EDR系统。TDSKiller被执行从临时目录(C:\\Users\\

3. 部署LaZagne工具:RansomHub部署LaZagne工具,用于收集凭据。LaZagne工具从系统中提取密码,如浏览器、电子邮件客户端和数据库。

这种攻击方式使得RansomHub可以在系统上部署其他恶意工具,例如LaZagne,用于窃取登录凭据。这种攻击方式还使得RansomHub可以关闭EDR系统,潜在地使得其可以在网络中进行横向移动并访问关键系统。

为了防御这种类型的攻击,安全公司Malwarebytes建议激活EDR解决方案的防篡改保护功能,以确保攻击者无法使用一些工具如TDSSKiller关闭EDR服务。另外,监控TDSSKiller的执行和“-dcsvc”标志(用于关闭或删除服务的参数)也可以帮助检测和阻止恶意活动。

编辑:左右里

资讯来源:Malwarebytes ThreatDown

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。