编者按:乌克兰国家特殊通信和信息保护局9月23日发布《2024年上半年俄罗斯网络行动》报告称,俄罗斯网络威胁行为者的策略在2024年发生转变。

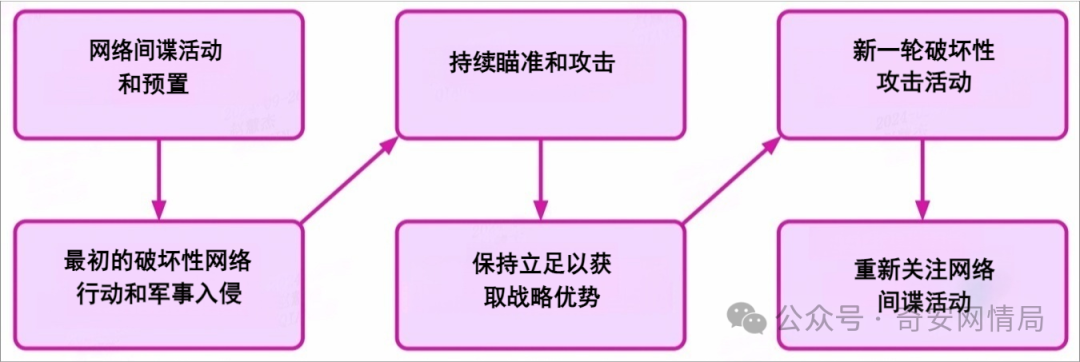

报告称,乌克兰政府观察到俄罗斯黑客的网络攻击使用方式自战争爆发以来不断发生转变:2022年,专注于破坏关键基础设施领域内组织的IT基础设施并窃取数据库和个人数据详细信息;2023年从破坏乌克兰互联网服务供应商、各部委和政府机构的基础设施转变为确保立足点并秘密提取信息,以及利用网络元素收集动能打击结果的反馈;2024年,关注点转向与战场直接相关的目标以及对服务提供商的攻击,不再只是利用所能利用的漏洞,而是瞄准对其军事行动的成功和支持至关重要的领域,旨在保持低调以在与战争和政治相关的系统中保持存在。

报告反映,尽管高高危和严重程度网络事件的数量有所减少,但网络事件增加的趋势仍在继续;针对政府机构和地方当局的攻击明显增多,乌克兰政府安全机构处理过的针对安防、能源等行业的网络攻击事件数量增加了一倍以上;与2023年下半年一样,2024年上半年初的俄罗斯网络间谍攻击主要通过分发恶意软件的有针对性的电子邮件活动进行,其方式演变可归结为是“开展网络间谍活动和预置—实施最初的破坏性网络行动和军事入侵—持续瞄准和攻击—保持立足以获取战略优势—开展新一轮破坏性攻击活动—重新关注网络间谍活动”;金融黑客组织活动发生异常变化,在3月消失后于5月重新出现,并开展了勒索软件攻击活动;黑客越来越多地将即时通讯软件账户作为攻击目标,以促进恶意软件的传播和网络钓鱼活动,目的是尽可能多地感染用户,从而开展间谍活动或获取经济利益;乌克兰恶意软件传播事件增加了40%,恶意软件感染事件增加了90%,其中很大一部分是通过预置后门的盗版软件传播的;俄罗斯黑客所用工具集涉及递送、投放、远程访问和窃取/泄露四类。

报告认为,俄乌战争成为网络威胁演变的“强大催化剂”,网络战已成为一个动态战场,战术和技术每天都在演变;俄罗斯黑客组织,包括隶属于俄罗斯情报机构、特种部门的黑客组织以及网络犯罪分子和黑客活动分子,正在持续探测乌克兰的信息系统,不断发展针对乌克兰和其他国家的新攻击媒介;战争仍在继续,网络空间本身仍然是一个战场,俄罗斯黑客的能力在不断增强,针对军事人员和政府机构的网络攻击将继续盛行;网络钓鱼和恶意软件感染是网络间谍活动的主要工具,而人类行为是最薄弱的环节;俄罗斯的另一个方向是破坏乌克兰国家局势的稳定,预计将继续针对关键基础设施开展破坏性网络行动。

奇安网情局编译有关情况,供读者参考。

俄罗斯网络行动

2024年上半年APT活动报告

前言

俄乌战争爆发,成为网络威胁演变的强大催化剂。网络战已成为一个动态战场,战术和技术每天都在演变。

俄罗斯黑客组织,包括隶属于俄罗斯情报机构、特种部门的黑客组织以及网络犯罪分子和黑客活动分子,正在持续探测乌克兰的信息系统,不断发展针对乌克兰和整个文明世界的新攻击媒介。

2024年上半年,乌克兰政府计算机应急响应小组(CERT-UA)团队与其他国防部队合作,观察到网络攻击使用方式发生了重大变化。

2022年,攻击者专注于破坏关键基础设施领域内组织的IT基础设施并窃取数据库和个人数据详细信息。针对媒体和商业组织的行动并没有引起平民的恐慌,也没有在战场上产生影响。所谓的“网络胜利”并没有产生预期的长期效果,乌克兰的IT系统很快就恢复了。敌方黑客瞄准了网络安全存在明显缺陷、漏洞和其可以轻松利用机会的组织机构。

到2023年,他们的策略从破坏互联网服务供应商(ISP)、各部委和政府机构的基础设施转变为确保立足点并秘密提取信息,利用网络元素收集动能打击结果的反馈。乌克兰IT通过快速从入侵中恢复并变得更加强大证明了其韧性。

2024年,我们观察到他们的关注点转向与战场直接相关的任何事情以及对服务提供商的攻击——旨在保持低调,在与战争和政治相关的系统中保持存在。黑客不再只是利用他们能利用的漏洞,而是瞄准对其军事行动的成功和支持至关重要的领域。

根据乌克兰政府计算机应急响应小组(CERT-UA)和乌克兰国家特殊通信和信息保护局(SSSCIP)其他网络部门收集的数据,我们分析了网络威胁的新趋势,确定了防御中的弱点,并评估了为应对这些威胁而实施的对策的有效性。

在本报告中,我们将深入研究俄罗斯黑客组织的策略和目标如何演变,出现了哪些新威胁,以及我们从这些经验中吸取的教训。这项研究的结果对于理解当代网络威胁和制定有效的应对策略至关重要。我们希望本报告将成为乌克兰和国际网络安全专业人士以及任何有兴趣提高网络安全能力的人士的宝贵资源。

数据和趋势

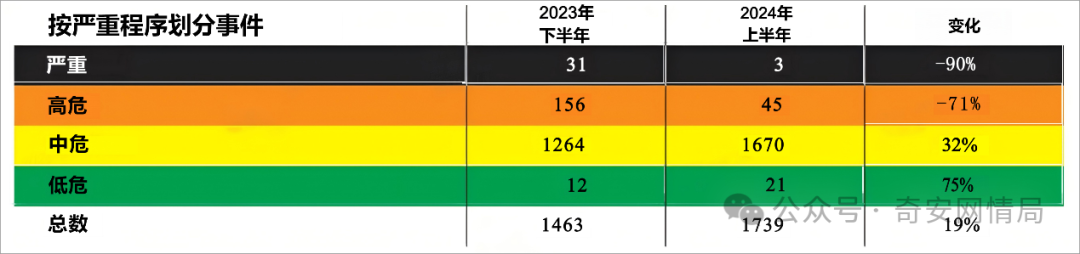

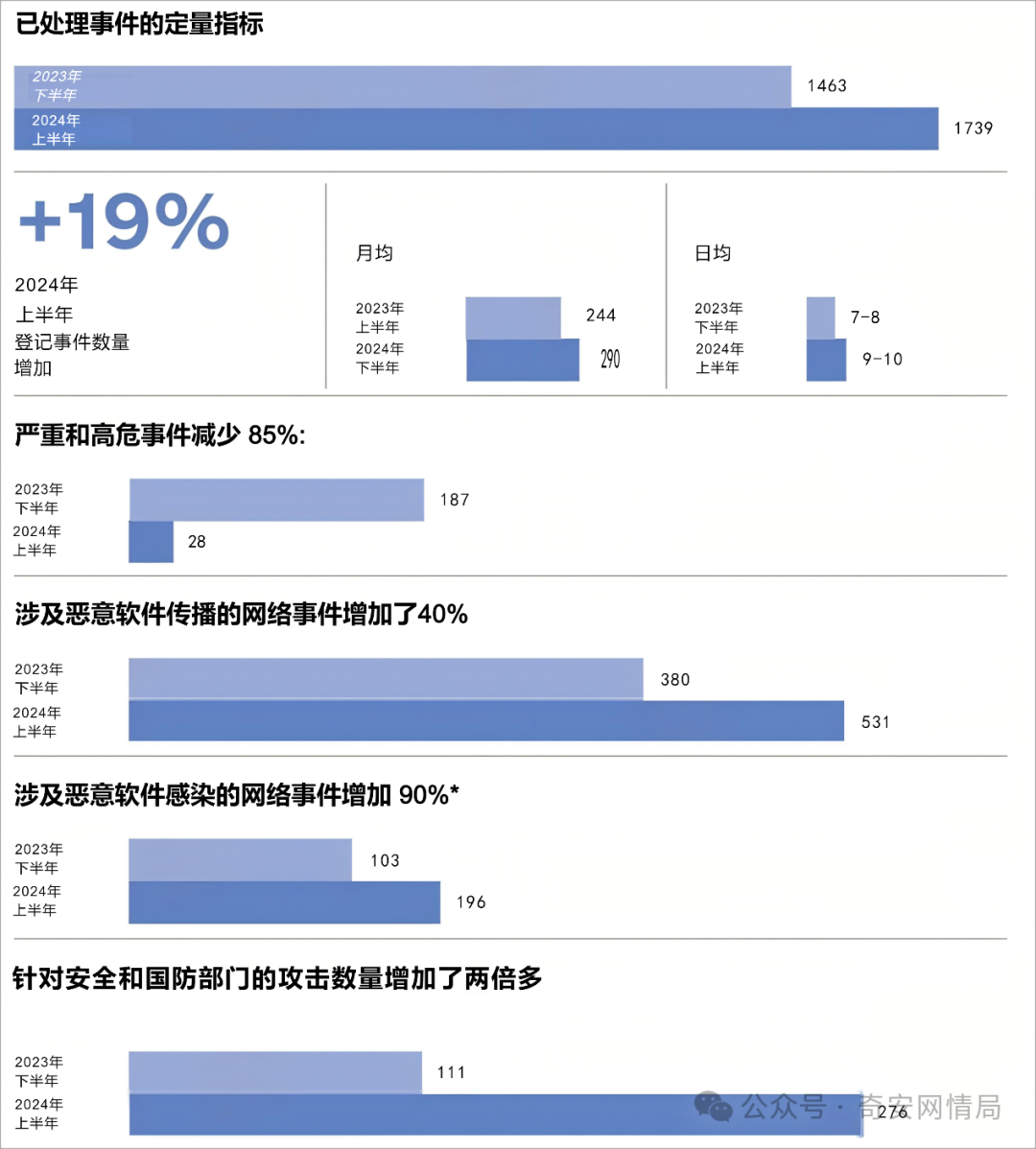

从图表可以看出,尽管高高危程度和严重程度网络事件的数量有所减少,但网络事件增加的趋势仍在继续。

乌克兰国家特殊通信和信息保护局(SSSCIP)各部门间持续有效的合作是其主要职责。其目的是确保乌克兰的网络安全和网络防御,对这些统计数据产生了重大影响。

乌克兰国家特殊通信和信息保护局(SSSCIP)国家网络保护中心的网络事件响应运营中心利用乌克兰政府计算机应急响应小组(CERT-UA)通过调查网络事件和攻击获得的网络威胁指标,以及其他由合作伙伴提供并由两个部门专家进行丰富的失陷指标。

基于这些指标,安全信息和事件管理(SIEM)系统会自动分析从各种来源收集的数据安全事件监控系统,例如网络检测与响应(NDR)、端点检测与响应(EDR)和网络会话流。它处理数十亿个事件,并识别数百万个安全事件,涉及不同的不同严重程度的事件。在对SIEM检测到的可疑事件进行手动分析后,中心专家发现了525起网络事件。此外,这些事件中的大多数都被中心为70多个机构提供的网络安全解决方案所阻止,因此对最终系统没有影响。

数据显示,针对政府机构和地方当局的攻击明显增多,处理过的针对安防、能源等行业的网络攻击事件数量增加了一倍以上。

但需要指出的是,这些统计数据是相对的,取决于各种因素。除了网络空间内攻击趋势的变化外,这些数字还受到可见性提高(增强的检测能力)、意识增强(更多组织寻求咨询/帮助)等因素的影响。

2024 年上半年的主要发现和见解

通过电子邮件、档案和病毒发起的新团体和攻击方法

2024年上半年初,与2023年下半年一样,网络间谍攻击主要通过分发恶意软件的有针对性的电子邮件活动进行。

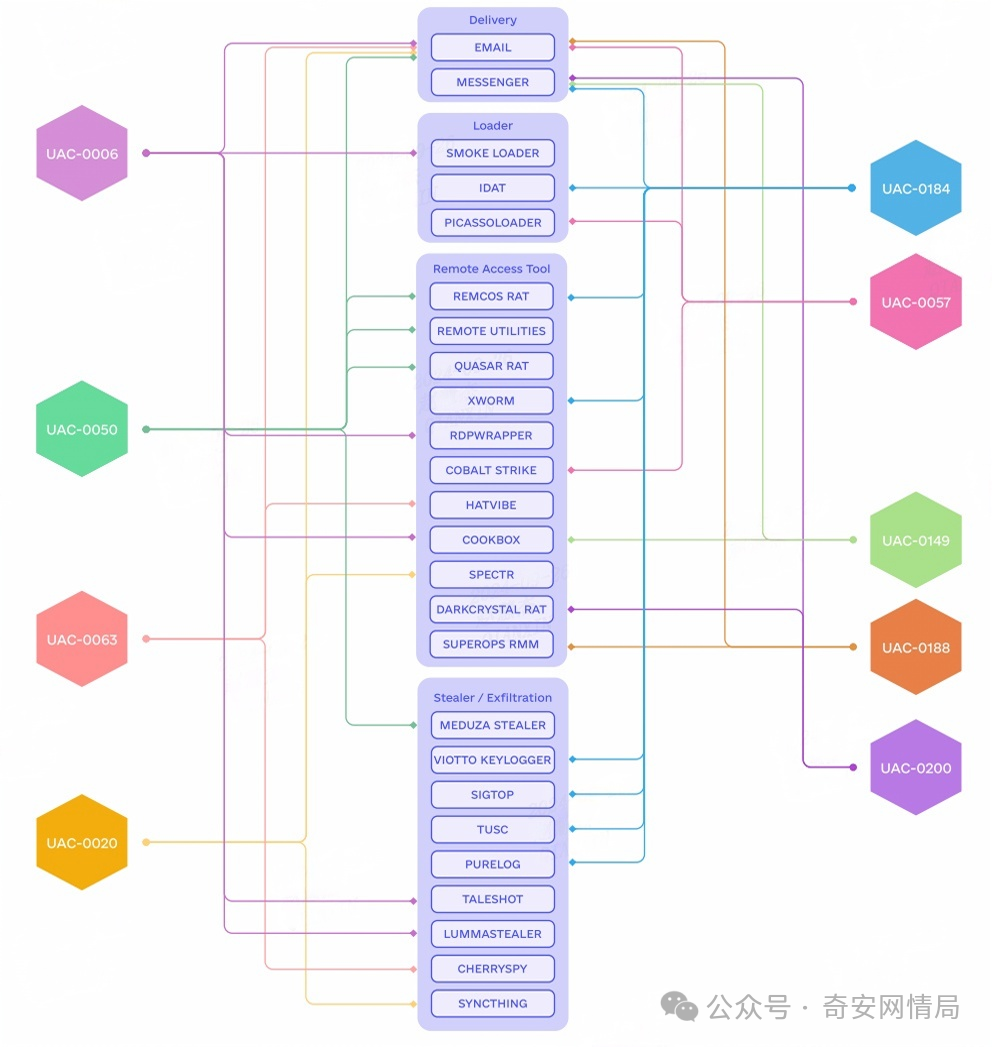

下面的可视化图表展示了既定团体的主要方法的演变和转变。

在整个 2024 年上半年,我们观察到了8个网络威胁集群的重大活动,这些集群是我们从今年年初或去年年底开始跟踪的。其中一些集群是众所周知的,但由于各种原因,它们的活动在很长一段时间内都没有被发现:

UAC-0184(网络间谍,俄罗斯)

UAC-0027(网络间谍)

UAC-0195(即时通讯软件账户盗窃)

UAC-0020(网络间谍,暂时由卢甘斯克拥有)

UAC-0149(网络间谍,俄罗斯)

UAC-0188(针对欧盟、美国和乌克兰的金融和保险机构的攻击)

UAC-0063(网络间谍,可能是UAC-0001的一个子集群)

UAC-0180(网络间谍)

2024 年上半年开始时,大多数恶意电子邮件活动都可以追溯到俄罗斯黑客组织UAC-0050,每周最多发生5起此类事件。

然而,到了3月份,这种活动开始减少,到了4月份,没有检测到进一步的电子邮件活动。在同一时期,UAC-0149和UAC-0184组织变得更加突出。他们的方法更加复杂,攻击专门针对国防军内部的个人。

与此同时,俄罗斯联邦安全局(FSB)运营的UAC-0010攻击自2014年以来一直在持续。

还值得一提的是,在所谓的“特别军事行动”中对乌克兰发动攻击的黑客组织可能与以下威胁集群有关,我们尚未确定这些攻击的归属:

① 俄罗斯国家近卫军(RosGvardia)

② 俄罗斯内务部(MVD)

③ 俄罗斯联邦保卫局特别通信和信息服务处 (Spetssvyaz)

④ 俄罗斯联邦总参谋部

金融黑客组织活动异常变化

与UAC-0050类似,曾参与窃取乌克兰公司资金的UAC-0006组织于2024年3月从我们的雷达上消失,但5月才重新出现。在他们消失期间,发生了几起利用勒索软件的网络攻击,黑客成功加密了商业公司网络内的数据,包括备份。这些公司恢复数据的唯一选择是遵从攻击者的要求并购买“解密器”。在这种情况下,在未连接到网络的外部媒体上维护关键系统的备份至关重要。

从2024年5月开始,UAC-0006恢复运作,向新的受害者分发恶意软件并重新建立对以前受感染的计算机的访问。

大规模窃取即时通讯软件账户活动

黑客越来越多地将即时通讯软件账户作为攻击目标,以促进恶意软件的传播和网络钓鱼活动,目的是尽可能多地感染用户。在受害者的联系人中,可能有一些“高价值”目标,俄罗斯的各个情报机构对他们的历史消息特别感兴趣。然而,账户入侵不仅仅是为了间谍活动;它们也被用来获取经济利益。

通过“盗版”软件传播恶意软件

很大一部分“盗版”软件都预先打包了后门,导致系统感染。值得注意的是,国际合作伙伴在提供授权软件、安全工具和云服务访问方面的帮助,极大地有助于降低这种风险并增强整体保护。然而,仅靠这种支持是不够的。我们还必须强调,提供Windows、Office、EDR、MDM、SIEM和IDM等授权软件对于乌克兰军事和民间组织都至关重要,可以避免通过未经授权的软件感染恶意软件而产生的漏洞。

工具集

通过分析对手的工具集,我们可以识别策略、技术和程序(TTP)中的相似性,据此对群体进行聚类,并确定哪些群体正在购买和部署特定的恶意软件。

结论

2024年上半年观察到的趋势是网络事件总数增加,同时高危和严重程度的事件减少,这一趋势仍在继续。由于乌克兰网络安全机构的辛勤努力、与供应商和合作伙伴的合作、现代技术的部署以及攻击面的减少,在降低风险和加强对许多关键系统的保护方面取得了重大进展。

然而,黑客的能力在不断增强,我们也必须不断改进。提高工业控制系统(ICS)的安全性并提高所有公民的意识是需要持续关注的关键方面。

战争仍在继续,网络空间本身仍然是一个战场。敌人决心不惜一切代价收集情报,这让我们相信针对军事人员和政府机构的网络攻击将继续盛行。网络钓鱼和恶意软件感染是网络间谍活动的主要工具,而人类行为是最薄弱的环节。因此,网络安全的主要手段必须侧重于不断提高公民对基本网络卫生实践和当前网络威胁的认识。

敌人的另一个方向是破坏国家局势的稳定。为了摧毁民用关键基础设施(特别是能源设施),敌人不仅使用动能攻击,还使用破坏性的网络攻击。这些攻击比发射弹道导弹的成本要低,但后果却同样严重。因此,针对关键基础设施的恐怖网络行动不太可能停止。遵循乌克兰政府计算机应急响应小组(CERT-UA)发布的标准要求是确保ICS免受网络攻击的最低必要基础。

最后,网络劫掠者(那些永远存在的诈骗者)构成了持续的威胁。虽然很难预测他们接下来会选择什么主题或平台来骗取人们的钱财或窃取他们的银行信息,但有一件事是肯定的:我们将在未来很长一段时间内继续听到有关他们的消息。

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。