网络安全行业面临的一个严峻挑战——接受世界(和业务)并不围绕自己转的事实。

尽管围绕数据泄露、安全事件、成本、漏洞利用等问题存在许多基于恐惧、不确定性和怀疑(FUD)的指标,但现实是,组织往往面临比网络安全更紧迫的关键风险。

在我们的职业领域,我们在聚焦网络安全风险方面非常有效。诸如

漏洞利用

合规偏差

威胁行为者

配置错误

这样的例子数不胜数。

然而,现实情况是,网络安全只是众多业务/使命风险中的一种。

组织关注的是更广泛的风险和考量,例如

与竞争对手保持同步

市场份额

收入

品牌认知度/曝光度

客户满意度

使命/业务成效

从 CISA 的 "安全设计 "到最新的美国国家网络战略,我们听到的主题都是推动企业/组织将安全放在与功能开发和快速上市等竞争利益同等重要的位置。

问题在于——这 不是 真实世界的运作方式。

消费者一般不会根据某样东西的 "安全 "程度来做出购买决定(假设我们甚至可以定义 "安全 "的含义,并以大众能够理解的方式将其传达给大众)。

购买行为的驱动因素是特性、能力和功能——什么能为他们的生活增值,什么能让事情变得更简单、更方便,以及什么是他们负担得起的(更高水平的安全性和严谨性是有成本的,即使我们想假装它没有成本)。

错位的激励机制

如上所述,我们一直要求各组织,更直白的说是要求开发人员将网络安全与功能开发、上市速度和其他目标放在同等重要的位置。

问题在于企业并没有这样做的动力,因为这样做在财务上是不负责任的。企业的目标是实现股东价值最大化。

绝大多数客户和消费者都需要功能丰富、性能卓越的产品,而且他们需要的是快速。

如果安全是一个广泛认可的竞争差异化因素,我们应该早就看到采购模式从出过安全事件的技术厂商转向没有出过安全事件的技术厂商,但实际上并没有。

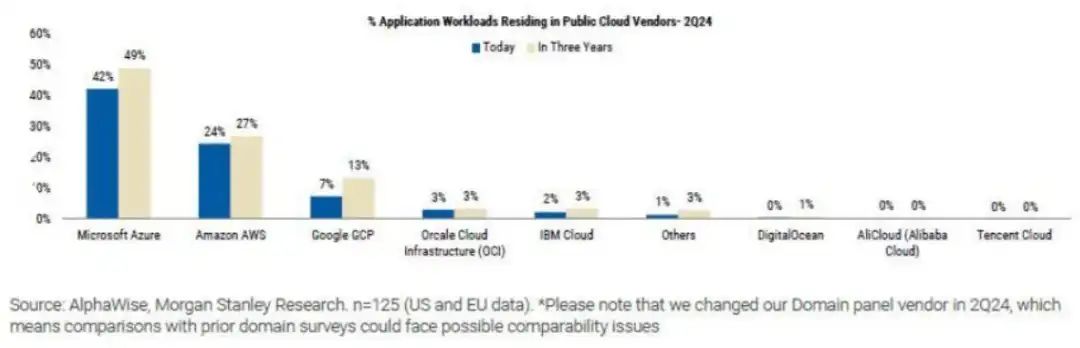

微软就是一个很好的例子,尽管它有几个非常明显且严重的安全失误,但其消费、市场份额和收入仍在增长,如下所示:

对于投资于额外安全性和严格性的产品来说,不仅存在潜在的成本影响,企业还需要考虑更多因素,例如更换产品、平台和厂商所涉及的转换成本,不仅是财务成本,还有员工花在熟悉和高效使用新引入产品的专业知识上的成本。

说得更直白一点,开发人员并没有动力把安全置于功能、编码速度、减少产品积压和整体生产率之上,因为这不是他们的KPI,而且通常也不会带来升职加薪。

事实上,部分由于安全方面的文化规范和行为,许多开发人员实际上将安全描述为"令人灵魂枯萎的苦差事".

另一个例子是,OWASP 最近不得不取消他们的 "开发日 "活动,原因是" 缺乏兴趣 "。

这与Security Champion的Dustin Lehr的观点不谋而合,比如:

安全专业人员与开发人员之间不对付

开发人员及其领导层普遍缺乏安全意识和兴趣

这个问题也不只是开发人员特有的,因为它可以追溯到组织的最高层。

ExtraHop 最近在《高管参与网络不过是空口白话》 中发表的一份报告突出了一些令人担忧的问题。

其中包括:4/10 的组织希望其执行领导层帮助评估和权衡安全风险,但只有 1/5 的组织真正认为高管和董事会在安全方面做出了高水平的承诺和参与。88%的组织被认为在网络方面缺乏高管和董事会的指导和关注。

尽管美国证券交易委员会(SEC)和其他机构推动将网络作为董事会的优先事项,但情况依旧如此。

这篇文章直言不讳地指出,虽然很多高管、董事会和组织机构都在打着 "安全 "的旗号,但真正的投入和参与却很少。

这不足为奇,因为他们大多更关注直接推动收入、市场份额、投资回报率等股东最关心的问题。

单向风险观

在网络安全方面,我们也有一种单向的风险观。

我们总是认为风险是坏的。

我们在无数的系统、文件、仪表板等中对它们进行盘点、分类、整理,甚至将其奉为圭臬。

但实际上,往往是那些敢于冒险的人收获了回报。

那些大胆下注、树立远大愿景、鉴定追求并投入资源以超越竞争对手的组织,往往是最终的赢家。

那些求稳保守、畏手畏脚、消极应对的人最终会沦为落后者,被新进入者和创新者所颠覆。

当然,存在个人身份信息(PII)泄露、安全事件、漏洞利用等风险。

但当我们无法跟上竞争对手的步伐、错失市场时机、缺乏成本竞争力、无法满足用户/客户的需求,最重要的是不敢冒险,我们同样也会面临巨大的风险。

我们在联邦政府/国防部等行业中看到了这一现象,军人不得不写公开备忘录,恳求官僚体系“修复他们的电脑”,而硅谷/科技创新者与联邦/国防领导层则呼吁进行采购和网络改革,因为他们在为公民提供有效的数字服务时举步维艰,越来越担心像中国这样的对等国家会超越美国,导致美国在未来以网络为主要作战领域的冲突中措手不及。

在网络安全领域,我们常常忘记,我们的业务不是消除风险,而是管理风险。

风险的反面是机遇

后果不够严重

另一个让我们感到不安的事实是,忽视安全的后果实在不够严重。

正如 CISA、Jen Easterly、美国国家网络战略 (NCS) 和其他机构所指出的,将风险外部化给下游客户、消费者和社会,远比承担严格的网络安全成本更具经济效益。

在 IBM 最新发布的《数据泄露成本报告》中(资深统计专业人士对该报告提出了强烈质疑),数据泄露的平均成本为 488 万美元。在长期复杂的企业中实施有效的网络安全需要大量成本。从工具、许可、员工到托管服务提供商等等。

事实上,尽管在安全工具和产品上进行了 "大量 "投资,但企业仍频繁遭遇安全漏洞。数据显示,即使拥有 53 种或更多的安全解决方案,但 51% 的组织在过去 24 个月中仍遭遇了数据泄露事件。

许多组织只是简单地进行风险计算,认为与实施由人员、流程和技术组成的足够有效的安全计划相比,支付任何监管或法律/客户后果的成本可能更低。

这是从组织的角度来看的。

在厂商方面,大多数软件厂商都在很大程度上免于承担任何重大责任。软件通常是 "按原样 "出售,在发生事故或漏洞利用时几乎没有补救承诺,至少不会承担数据泄露和事故的经济后果。Crowdstrike 就是一个很好的例子。

尽管美国国家网络主任办公室(ONCD)等组织围绕软件责任和安全港等概念进行了大量讨论,但事实上,在这方面仍有许多问题待解决,例如什么样的措施可以被称为“安全”,是否采用自我认证还是第三方评估模型,以及安全港和充分尽职调查的具体标准是什么。

回音室

关于 "安全设计"(Secure-by-Design)、"软件责任"(Software Liability)的讨论,以及需要优先考虑安全问题与其他利益(如上市速度、功能速度和收入)的竞争,大部分都是在安全从业人员和安全产品厂商的回音室中进行的。

一些例子包括,关于“安全设计”或安全的一般讨论大多发生在网络安全事件和会议上,如RSA和Black Hat,而不是在更广泛的商业生态系统中。

此外,看看最近的 CISA "通过设计确保安全 "承诺书,你会发现很大一部分签署者都是安全公司,或者从网络安全中获得收入的公司。例如

Apiiro

Armis

AttackIQ

Axonius

BlackKite

CodeSecure

Dragos

Fortinet

Huntress

TrendMicro

这样的例子数不胜数。你懂的。

当我们对安全软件和产品充满希望、渴求和期待时,企业却在做企业该做的事——专注于为股东创造收入、利润和回报。

变革的必要性

在网络领域,我们不断听到 "安全必须使用业务语言表达 "这样的口号

然而,我们的大部分讨论仍然大量涉及漏洞、CVE、威胁、漏洞利用等术语,以及一连串安全工具缩写(如 SAST/DAST、CSPM/SSPM、SCA、ZT、CIEM 等),而很少使用收入、利润、客户获取CAC、年度经常性收入ARR、净经常性收入NRR 等企业关注的术语。

这种现实甚至在就业市场上也有所体现,因为高利率、疫情后的增长调整等因素导致网络安全行业大规模裁员。

我认为网络安全猎头詹姆斯-沃伦(James Warren)在最近的LinkedIn帖子中就裁员和就业市场现状的话题一针见血。

"我认为,过去几年里,CISO们从困难的市场中得到的最大教训之一是,公司非常愿意通过不投资安全程序来转嫁安全风险,以抵消他们认为在业务其他领域更重要的风险。

安全领导者能够计算并传达安全风险的重要性,特别是在公司整体业务风险的背景下,将是你在未来经济衰退中的首要和最终防线。”

上文强调的要点是,组织在进行投资决策时,往往优先考虑解决其他业务领域的风险,而不仅仅是网络安全。这是因为,正如本文所讨论的那样,这些风险如果不被减轻或修复,通常会产生更大的影响和后果。

如果我们想解决这个问题,就必须认识到世界以及我们所服务的组织和使命并不是围绕网络安全运转的,尽管我们希望如此。

越早认识到这一点,并采取相应行动,关注业务价值和成果,我们就能越早定位,成为在数字运营的组织的实际业务推动者和资产,并打破由于我们的安全行为而导致的历史文化壁垒。

原文链接:

https://www.resilientcyber.io/p/cybersecuritys-delusion-problem

声明:本文来自安全喵喵站,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。