前情回顾·打破物理隔离神话

安全内参10月9日消息,一个名为GoldenJackal的APT黑客组织成功攻破了欧洲政府机构的气隙隔离系统。黑客使用了两套自定义工具集窃取了大量敏感数据,包括电子邮件、加密密钥、图像、档案以及文件。

根据欧洲安全厂商ESET的报告,至少有两波重大事件与此有关。第一波发生在2019年9月和2021年7月,目标是某南亚国家驻白俄罗斯大使馆。第二波事件针对的是一个欧洲政府机构,具体发生在2022年5月至2024年3月之间。

2023年5月,卡巴斯基发布了关于GoldenJackal活动的警告,指出该威胁行为者专注于政府和外交机构,主要目的是进行间谍活动。

虽然早已知晓GoldenJackal通过USB闪存驱动器传播自定义工具,例如“JackalWorm”,但此前并没有确认过成功攻破气隙隔离系统的案例。

气隙隔离系统常用于关键操作,专门管理机密信息。作为一种安全措施,这类系统与开放网络完全隔离。

穿透气隙系统发起攻击

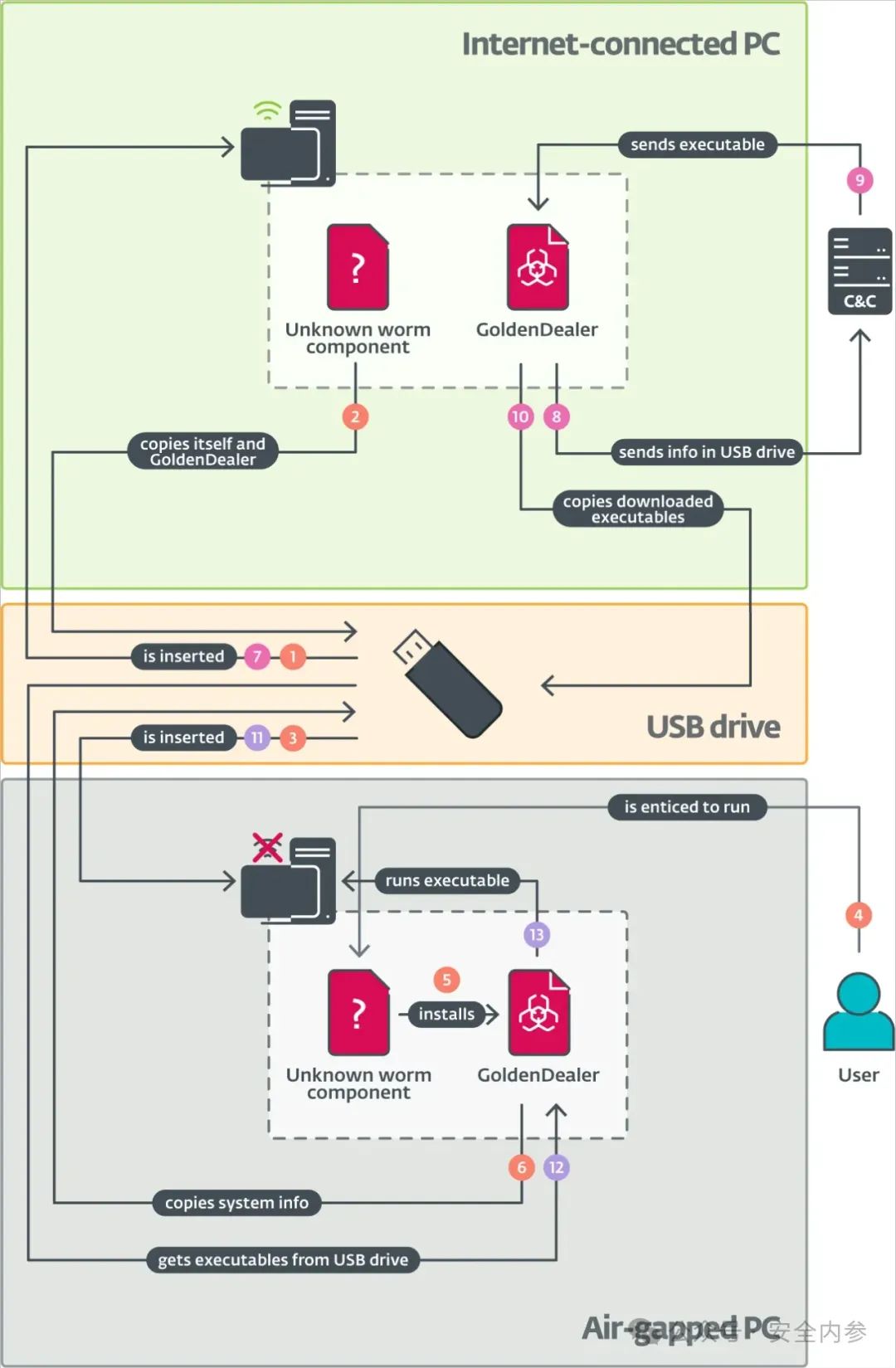

ESET观察到的较早攻击表明,黑客的第一步是感染连接互联网的系统,可能是通过被植入木马的恶意软件或文档。该阶段,黑客使用了一种名为“GoldenDealer”的恶意软件。

GoldenDealer监控这些系统上插入的USB驱动器。一旦检测到USB插入,它会自动将自身及其他恶意组件复制到USB设备上。最终,当同一USB设备被插入气隙隔离的计算机时,GoldenDealer就能够在隔离系统上安装“GoldenHowl”后门和“GoldenRobo”文件窃取器。

在此阶段,GoldenRobo会扫描系统中的文档、图像、证书、加密密钥、档案、OpenVPN配置文件等有价值的信息,并将其存储在USB驱动器的隐藏目录中。

随后,当USB驱动器从气隙隔离的计算机中移除并重新连接到原先联网的系统时,GoldenDealer会自动将存储在驱动器上的窃取数据发送到威胁行为者的指挥与控制(C2)服务器。

“GoldenHowl”是一种多功能的Python后门,具备文件窃取、持久性维持、漏洞扫描以及直接与C2服务器通信的能力。ESET表示,这款工具似乎专为联网的机器设计。

图:GoldenJackal攻击概述

新的模块化工具集

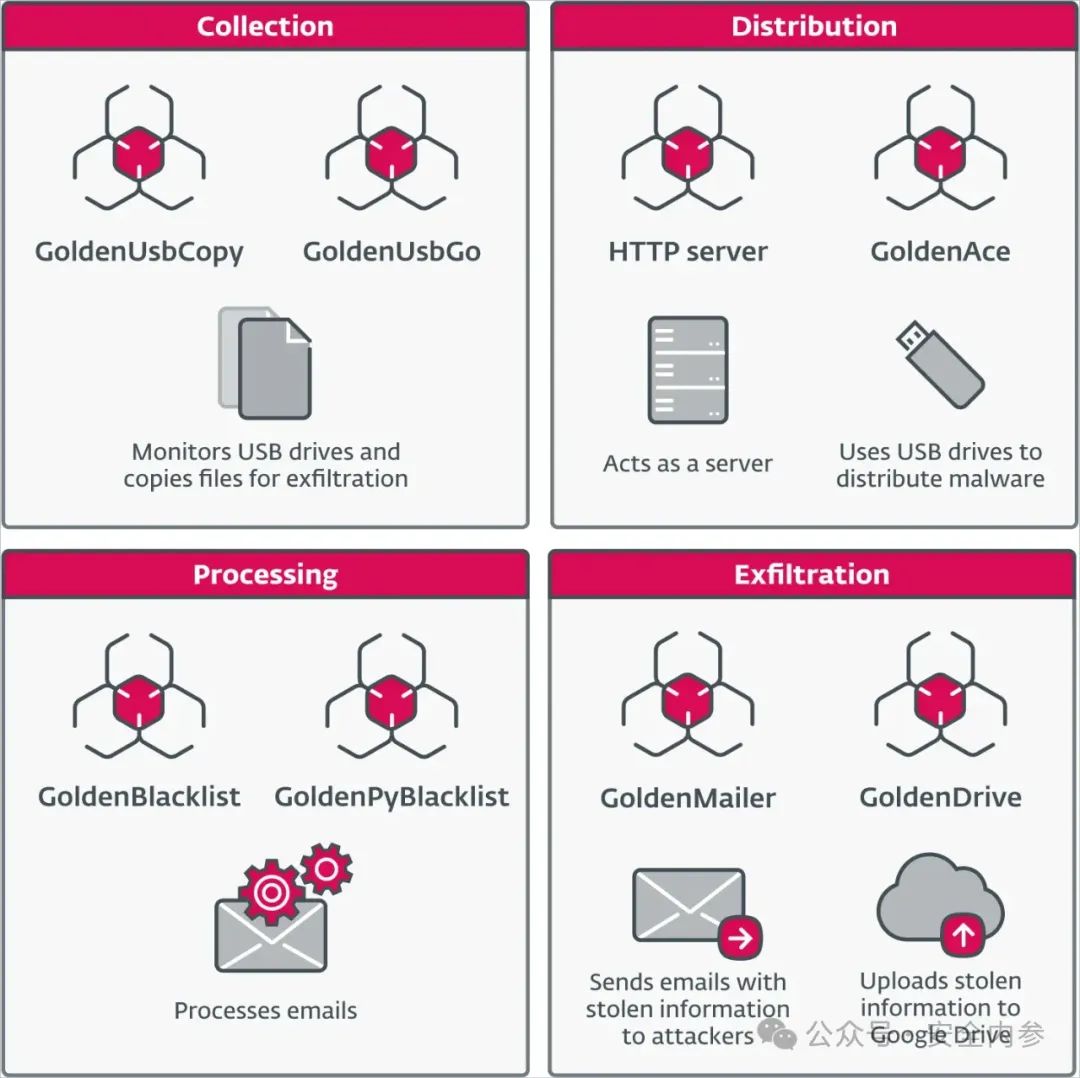

从2022年开始,GoldenJackal使用了一套基于Go语言开发的新型模块化工具集,执行与之前类似的活动,但该工具集允许攻击者为不同的机器分配不同的角色。

例如,一些机器专门用于文件外传,而另一些机器则作为文件的暂存点或配置分发节点。

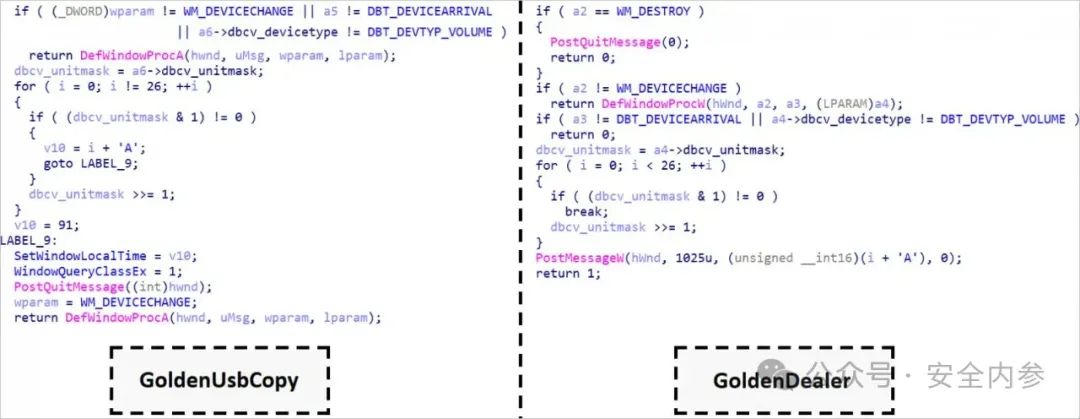

感染USB设备的新恶意软件被命名为“GoldenAce”,而负责窃取文件并将其发送给攻击者的工具被分别称为“GoldenUsbCopy”和“GoldenUsbGo”,其中后者是前者的升级版本。

图:GoldenUsbCopy和GoldenDealer的代码比较

GoldenUsbGo不再使用AES加密配置,而是根据硬编码指令外传文件,传输的文件包括最近14天内修改过的文件,且文件大小不得超过20 MB。除此之外,GoldenUsbGo还会筛选特定内容的文件,例如包含“pass”、“login”或“key”等关键词的文件,或某些文件类型(如.pdf、.doc/.docx、.sh、.bat等)。

另一个值得关注的恶意软件组件是“GoldenBlacklist”,其基于Python实现的版本名为“GoldenPyBlacklist”,该工具负责在文件外传之前过滤和归档特定的电子邮件信息。

最后,GoldenMailer负责通过电子邮件将窃取的信息发送给攻击者,而GoldenDrive则用于将数据上传到Google Drive。

图:在欧洲攻击中使用的更新工具集

这些工具集与卡巴斯基报告中描述的部分工具有一定重叠,表明GoldenJackal具备开发新型自定义恶意软件的能力,并能持续优化这些工具以进行隐蔽的间谍活动。

关于这些工具的完整威胁指标(IoCs)列表,可参阅GitHub页面:https://github.com/eset/malware-ioc/tree/master/goldenjackal。

参考资料:https://www.bleepingcomputer.com/news/security/european-govt-air-gapped-systems-breached-using-custom-malware/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。