作者简介

耿进步

紫金山实验室研究员、博士后,主要研究方向为网络空间安全、信息安全与内生安全等。

贺磊

紫金山实验室副研究员、博士,国家科技进步奖创新团队骨干成员,曾获多项省级科技进步一、二等奖,主要研究方向为网络空间安全。

牛玉坤

紫金山实验室研究员、博士后,主要研究方向为网络空间安全、信息安全与内生安全等。

论文引用格式:

耿进步, 贺磊, 牛玉坤. 数字化转型背景下制造侧网络安全发展情况与建议[J]. 信息通信技术与政策, 2024, 50(8): 9-16.

数字化转型背景下制造侧网络安全发展情况与建议

耿进步 贺磊 牛玉坤

(紫金山实验室,南京 211111)

摘要:在数字化转型的大背景下,网络安全威胁日益严重,系统性网络风险的潜在威胁不断增加。然而,当前的数字产品设计者和制造商往往没有充分认识到网络安全的重要性,导致在产品制造过程中其网络安全质量管理存在明显缺陷。为应对这一挑战,欧美地区强调政府在市场机制失效时的干预作用,并迅速出台一系列政策和法规,以加强对数字产品在生产环节的安全质量管理。因此,中国必须坚持自主创新,发挥在制造业内生安全理论和拟态构造技术方面的先发优势,提出一种平衡网络安全责任和风险的解决方案,避免落后。

关键词:数字化转型;网络安全威胁;制造侧网络安全;内生安全;拟态构造

0 引言

随着全球数字经济、新型工业化的快速发展,网络安全威胁正从“信息域”向“信息域+物理域+认知域”加速渗透,网络攻击危害正从信息“软”损害向物理“硬”损毁不断蔓延。网络安全带来的挑战不仅在于攻击规模和深度增加,还在于制造侧安全责任意识淡薄。目前,数字产品的用户侧相较于制造侧承担了更多的网络安全责任和风险。具体来说,由于没有制造侧能够完全保证其产品不存在安全漏洞,也没有评估机构能够为数字产品提供无漏洞/后门的绝对保证,使得网络安全的成本和潜在风险主要由用户和第三方机构承担。随着物理空间与数字空间的进一步融合,目前由用户和第三方机构提供的“附加式”网络安全解决方案将越来越无法满足关键业务的保障需求。

面对日益严峻的网络安全威胁,欧美地区普遍提出网络安全领域需进行范式转变的观点,主张将网络安全责任从用户侧转移到制造侧。这一转变势必要求制造侧将“设计安全”作为产品设计和开发流程的核心,在产品生命周期的最初设计阶段就积极地将网络安全纳入产品开发的关键考量。

1 制造侧网络安全现状分析

为避免数字商品“野蛮生长”,欧美地区基于制造侧网络安全的目标和愿景,提出“设计安全”的概念。“设计安全”概念可描述为:从设计到使用的全生命周期中都考虑网络安全,使产品具备网络弹性。这一概念通过多项战略和指南文件得到体现,强调制造侧应承担起确保产品安全的责任。

2020年12月,欧盟通过政策和立法推动网络安全责任从用户侧向制造侧转移,发布了《欧盟数字十年的网络安全战略》[1]。欧盟的设计安全理论基础来自欧盟委员会科学联合研究中心(European commission’s Joint Research Centre,JRC)的研究报告《网络安全, 我们的数字之锚》[2]。该报告强调网络安全的社会命脉地位和政策管理的必要性。JRC在该报告中从网络安全经济学的角度阐述了制造侧网络安全对于数字产品的必要性,以及欧盟需要出台政策进行管理的动机。该报告指出,在大多数情况下,制造侧对产品的改进和服务动机来源于市场激励,而数字行业缺乏有效的竞争,很容易出现激励错位。一方面,用户更换服务提供商的成本相对较高,这促使制造侧急于进入市场以吸引和保留用户;另一方面,信息系统在设计时往往需要在安全和性能之间作选择,而制造侧在产品全生命周期安全开发方面的投资动力不足。

网络空间知情工程(Cyberspace Informed Engineering,CIE)[3]是美国能源部2016年6月开始推广的工程策略,旨在整合“设计安全”和“零信任”原则,加强能源基础设施的网络安全。CIE指导网络安全实践纳入工程系统的设计生命周期,在提升工程系统网络安全弹性的同时降低了风险。2023年3月,美国白宫发布《国家网络安全战略》[4],强调了现有数字生态系统底层架构的严重缺陷,并提出了向防御优势方转变的需求。2023年4月,美国网络安全和基础设施安全局(Cybersecurity and Infrastructure Security Agency,CISA)联合其他机构发布《改变网络安全风险平衡:设计安全与默认安全的原则与方法》(简称《原则与方法》)[5],提供了软件产品设计安全和配置的指导,强调了设计安全实践的重要性。《原则与方法》的更新版本提出安全责任应由制造侧承担、激进的透明度和问责制,以及建立组织结构和领导力来实现这些目标3个中心原则。这些原则旨在指导软件制造侧在开发过程中将安全作为关键要素。2023年7月,美国国家网络总监办公室发布《国家网络安全战略实施计划》[6],进一步推动了设计安全和默认安全的原则和实践。

欧美地区力图通过战略和政策推动网络安全责任的合理分配,构建既安全又有弹性的数字生态系统。制造侧网络安全成为欧美网络安全战略中的共同点,反映了各国对网络安全深刻反思和积极应对的态度。欧美地区的制造侧网络安全策略虽各有侧重,但共识在于制造侧必须在产品设计阶段内嵌安全特性,确保面对网络安全威胁时具备必要的防护能力。这种共识强调了从源头加强网络安全,以应对数字化转型挑战的重要性。

2 制造侧网络安全实施与挑战

“设计安全”理念强调制造侧必须认真履行网络安全责任,从而推动制造侧网络安全的重大模式转变。欧美地区的网络安全机构已经制定了一系列实施方案来支持和引导设计安全的具体实施,从而推动了制造侧的网络安全。这些实施方案贯穿了数字产品的整个生命周期,并主要囊括技术支撑、规则制定和意识培养3个核心领域。

2.1 技术支撑

在数字产品的设计和开发过程中,内存安全语言是实现设计安全的关键。2022年11月,美国国家安全局(National Security Agency,NSA)发布《防范软件内存安全问题》指南[7],强调了内存安全的重要性。C和C++等非内存安全语言虽提供指针操作的灵活性,但也增加了安全风险。内存安全语言如C#、Rust、Go、Java、Ruby和Swift通过自动垃圾收集、数组边界检查等机制,提供了固有的安全保护。

安全架构作为设计安全的另一支柱,提倡将安全性融入系统设计中,预防而非事后补救。零信任网络安全架构、纵深防御架构和美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)的网络安全框架(Cybersecurity Framework,CSF)[8]是设计安全的3个主流技术框架。零信任网络安全架构基于“永不信任,不断验证”的原则,通过最小特权、多层次安全和持续监测来提升网络安全。纵深防御架构通过多层次控制和策略构建坚固的安全基础。NIST的CSF则提供了识别、保护、侦测、应对和恢复网络安全事件的方法。

安全运营技术,尤其是入侵检测系统和入侵恢复技术,对于维护系统安全性和弹性至关重要。入侵检测系统(如网络入侵检测系统、主机入侵检测系统)通过异常检测和签名检测技术实时监测网络流量;而入侵恢复技术则涉及快速响应、隔离受感染系统、修补漏洞、数据还原和法律追踪,以恢复系统正常运行状态并防止未来入侵。

设计安全要求在技术、架构和运营3个层面上进行综合考虑和统一实施,以确保数字产品的安全性和抵御未知威胁的能力。通过这些措施,可以构建一个更加安全和有弹性的数字生态系统,应对日益增长的网络安全威胁。

2.2 规则制定

为应对网络安全挑战,美国和欧盟等地区的主要网络安全机构制定了一系列规则,旨在通过规则制定来转移网络安全责任,确保数字产品在生产时就被融入安全特性。这些规则涉及软件开发、漏洞管理以及供应链风险管理。

在软件开发方面,2023年9月,美国CISA发布《CISA开源软件安全路线图》[9],旨在构建一个健康、安全的开源软件生态系统。该路线图提出了确立CISA在开源软件安全中的支撑角色、提升开源软件使用及风险的可见性、减小联邦政府风险、强化开源软件生态等目标。此外,美国NIST提出的CSF为组织提供了一种识别、保护、侦测、应对和恢复网络安全事件的方法。CSF2.0的更新扩大了适用范围,增加了治理功能,并提供了配置文件指导和在线资源支持。

在漏洞管理方面,美国CISA提出的利益相关者特定漏洞分类(Stakeholder-specific Vulnerability Categorization,SSVC)方法和通用安全咨询框架(Common Security Advisory Framework,CSAF)为漏洞管理提供了标准化的方法。SSVC通过评估漏洞利用、自动化能力、技术影响和业务影响来确定漏洞优先级;CSAF则支持安全咨询的自动化生产和分发。

在供应链管理方面,美国政府的“关于改善国家网络安全(EO 14028)”[10]的行政命令和NIST发布的修订版《系统和组织网络安全供应链风险管理实践》(SP 800-161r1)报告[11]提供了供应链风险管理的指导,强调了软件材料清单的重要性,并推动了硬件材料清单(Hardware Bill of Materials,HBOM)[12]框架的发展,以增强供应链的透明度和安全性。

总体而言,这些规则和框架共同构成了设计安全的规则基础,旨在通过标准化的方法和最佳实践,提高数字产品的安全性并减少漏洞。通过这些措施,组织能够更好地管理和减轻网络安全风险,确保对关键资产和基础设施的保护。

2.3 意识培养

网络安全意识的培养是设计安全策略中不可或缺的一环,旨在通过整合功能安全和网络安全,提升数字产品的整体安全性。

功能安全和网络安全联合协同(S&S联合协同)是安全工程领域的关键课题。随着信息物理系统(Cyber Physical Systems,CPS)的普及,功能安全和网络安全的耦合变得日益紧密。为了实现设计安全,需要从风险分析和处理的角度出发,采取综合方法来识别和分析安全风险,如Schmittner等[13]提出的“故障模式、漏洞和影响分析”方法。此外,后果驱动的网络空间知情工程(Consequence-driven Cyber-informed Engineering,CCE)[14]根据风险可能导致的后果进行优先级排序和管理。安全原则的严格应用和执行也是实现功能安全与网络安全联合协同的重要途径。

数字资产意识强调了在数字化转型背景下,对基础设施和设备进行数字化带来的优势及其潜在安全风险的认识。维护完整、准确的数字资产清单,理解数字资产的使用、功能和潜在风险,对实现设计安全至关重要。在系统全生命周期的每个阶段,从概念提出到退役,都须考虑数字资产的风险,并在设计阶段采取相应的风险缓解措施。

功能安全文化已深入人心,而网络安全文化同样需要成为组织价值观的一部分。通过制度化网络安全,鼓励全员参与,强化安全流程和程序,可以提升组织对网络攻击的防御能力。网络空间知情工程提倡建立以系统设计过程为中心的网络安全文化,影响所有利益相关者,并在组织内持续开展网络安全培训,确保网络安全成为每个人的责任。

总体而言,意识培养是设计安全的核心组成部分,涉及S&S联合协同、数字资产意识和网络安全文化。通过这些措施,可以在系统全生命周期中提升安全性,确保对功能安全和网络安全的整合,从而实现更加全面和深入的保护。

2.4 制造侧网络安全实施面临的挑战

目前,制造侧网络安全实施方案主要集中于减少和修补漏洞,但这种方法未能全面应对未知的安全威胁。尽管通过简化设计和弹性设计可以在一定程度上降低安全风险,但要完全消除安全漏洞是不现实的。目前的制造侧网络安全方法在主动防御未知攻击方面存在局限,依赖弹性恢复而非预防措施,在面对高级别持续性威胁时可能不足以保障系统安全。因此,当前通过设计安全推动制造侧网络安全面临难以预防未知安全风险、缺乏一体化安全系统架构设计以及缺乏安全量化测试与认证方法三方面挑战。

2.4.1 难以预防未知安全风险

现有设计安全策略往往基于对已知风险的先验认知,而对未知攻击的预防不足。例如,CCE和JRC的报告虽然提出了基于风险后果的评估和管理方法,但这些方法在追踪和防御未知的攻击方面存在不足。因此,设计安全策略需要在系统设计初期就考虑未知威胁的感知能力,以增强系统的主动防御能力。

2.4.2 缺乏一体化安全系统架构设计

设计安全领域缺乏一体化安全系统架构的理念,导致安全措施冗余、系统复杂性增加,进而影响系统鲁棒性。缺乏一体化设计可能导致安全措施之间缺乏协调,降低系统防御效果,增加管理和监控的难度。因此,需要将安全措施整合到统一框架中,以简化安全管理流程、提高系统鲁棒性、增强安全策略执行力度。

2.4.3 缺乏安全量化测试与认证方法

在数字化转型的背景下,信息物理系统的安全性难以通过传统方法保证。设计安全/默认安全策略要求数字产品在交付时即具备足够的安全性,但目前缺乏全球公认的安全定量标准。现有的安全度量方法主要基于定性分析和半定量评级,难以对系统安全性进行可复现、可验证的测试评估。因此,业界需要研究合理的安全量化测试方法和规则,特别是破坏式或注入式的安全测试方法,以实现对数字产品的安全认证。

综上所述,制造侧网络安全需要发展新的理论和方法,以更全面地评估和应对网络安全风险,特别是在未知威胁的预防、一体化安全架构的设计,以及安全量化测试与认证方面。通过这些措施,可以提高数字产品的可信性,确保关键业务系统承载平台的安全稳定运行。

3 内生安全赋能制造侧安全

当前,欧美地区的设计安全策略要求制造侧从产品设计和开发的最初阶段就积极承担安全责任,而不是单纯依赖用户和第三方机构的补充安全措施。尽管这类策略标志着制造侧网络安全思维的重要创新,但目前实施的技术和方法尚未形成完全自洽的防御体系,也缺乏有效的安全测试手段。设计安全面临的主要挑战在于网络安全范式的思维视角尚未彻底转变,依然受到“漏洞归零”传统方法论的束缚。为了克服这些挑战,设计安全需要在转移安全责任的基础上,进一步从制造侧结构设计着手,从根本上改变被动防御模式。这包括采用不依赖于先验知识的内生安全防御策略,以及基于“构造决定安全”或“拟态伪装”的系统工程方法,从而实现安全可量化、可测试、可验证的转变。这种转变旨在赋予数字产品原生的或内源性的安全特性,确保制造侧能够承担起网络安全的责任,打破不断修补漏洞带来的恶性循环。内生安全理论作为中国原创理论[15],强调从“亡羊补牢”的被动防御转变为能够应对未知威胁的主动防御,是解决制造侧安全困境的中国方案。

3.1 内生安全概述

网络空间内生安全是中国原创的网络安全新范式,强调制造侧在产品制造阶段就应内建安全能力,形成自我防御的系统,无需依赖外部附加设备。内生安全理论认为彻底消除漏洞和后门是不现实的,但可以通过动态性/随机性(Dynamics, D)、多样性/异构性(Variety, V)、冗余性(Redundancy, R)3个核心要素构建防御体系,提出“DVR”完全交集的架构设计原则,以应对未知威胁。

图1为网络攻击链(考虑到网络攻击的具体行为步骤)的抽象示意图,可以看出,攻击链的有效性十分依赖目标系统的静态性、确定性和相似性,其间任何一个环节的变化都可能使网络攻击无法达成预期目的。可见,D、V、R是网络安全防御系统的核心机制,也是最重要的3个要素。

图1 网络攻击链抽象示意图

基于对上述三要素的结构分析,内生安全理论提出并证明了不完全交集原理:如果D、V、R不存在任何交集或只存在任意两两的交集,则不能应对基于目标对象内部未知漏洞后门等里应外合式网络攻击。换言之,在不依赖先验知识的条件下,只要D、V、R三要素不能完全相交,就无法防范网络空间未知安全威胁问题。因此,数字产品生产厂商应遵循一种DVR完全交集的架构或结构进行数字产品设计和开发,从而保证数字产品的安全性,这便是内生安全理论所强调的“结构决定安全”新思想。

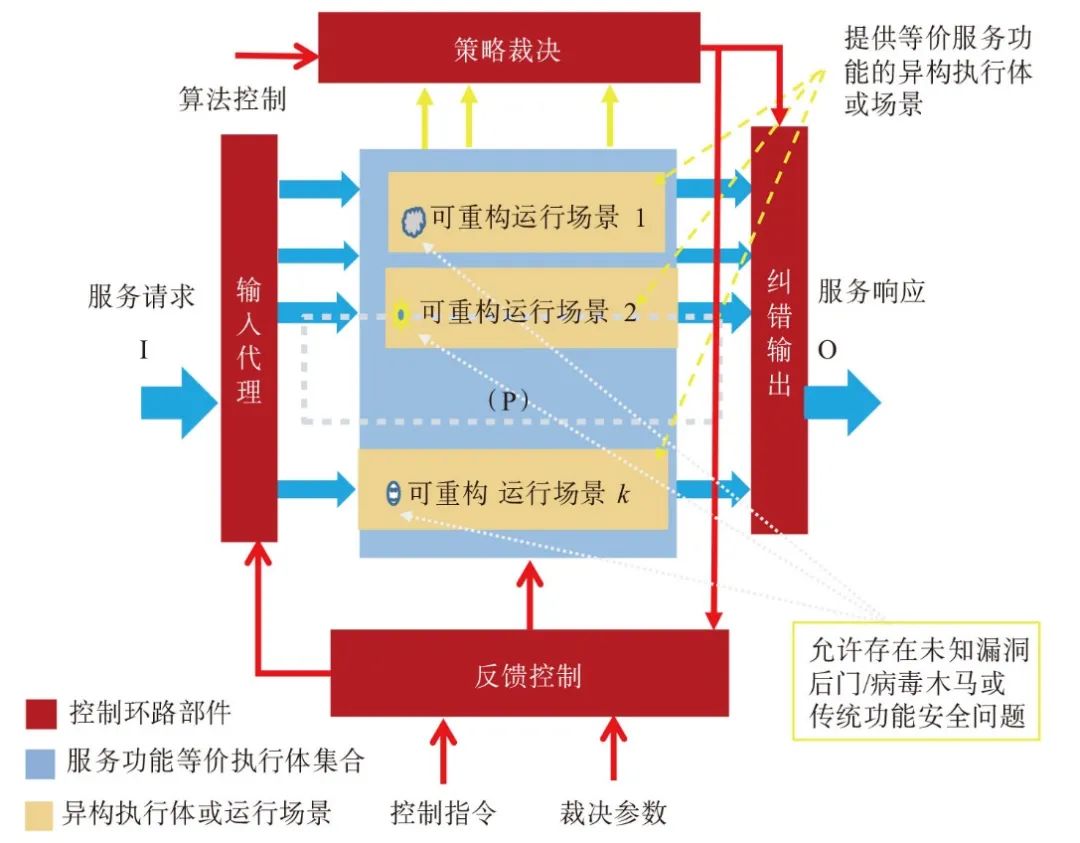

如图2所示,内生安全通过动态异构冗余(Dynamic Heterageneous Redundancy, DHR)架构实现DVR要素的完全交集,提供了一种自适应和可量化的防御能力,允许系统在不依赖先验知识的情况下抵御未知攻击。DHR架构的创新在于将复杂的安全问题转化为概率问题,实现广义功能安全,颠覆了传统的试错攻击理论,同时融合传统安全技术,提供了一种成本效益高的解决方案。整体而言,内生安全为网络安全提供了一种新的视角和方法,推动从被动防御向主动、内建的安全设计转变,符合当前数字经济和网络弹性工程的发展趋势,为平衡网络安全责任与风险提供了中国原生方案。

图2 典型DHR架构示意图

3.2 内生安全构造增量优势

内生安全理论强调“构造决定安全”,突出了系统架构设计在制造侧安全的核心作用。在内生安全DHR架构下,不仅能巧妙地为设计安全面临的挑战提供相应的“解题思路”,还能够在未知威胁防御、安全策略设计及注入式安全测试等方面获得显著增量优势。

3.2.1 未知威胁抵御

内生安全拟态防御机制,作为一种差模/共模变换的实现机制,展现了在DVR域内对差模问题的处理能力,这种能力不依赖于任何先验知识。DHR架构通过DVR变换,对功能安全和网络安全问题进行降维处理,简化了事件的多样性和复杂性。无论是针对已知漏洞还是未知漏洞及后门的网络攻击,映射到DVR空间的事件仅以差模或共模的形式呈现,从而使得抵御基于未知漏洞和后门的攻击成为可能。

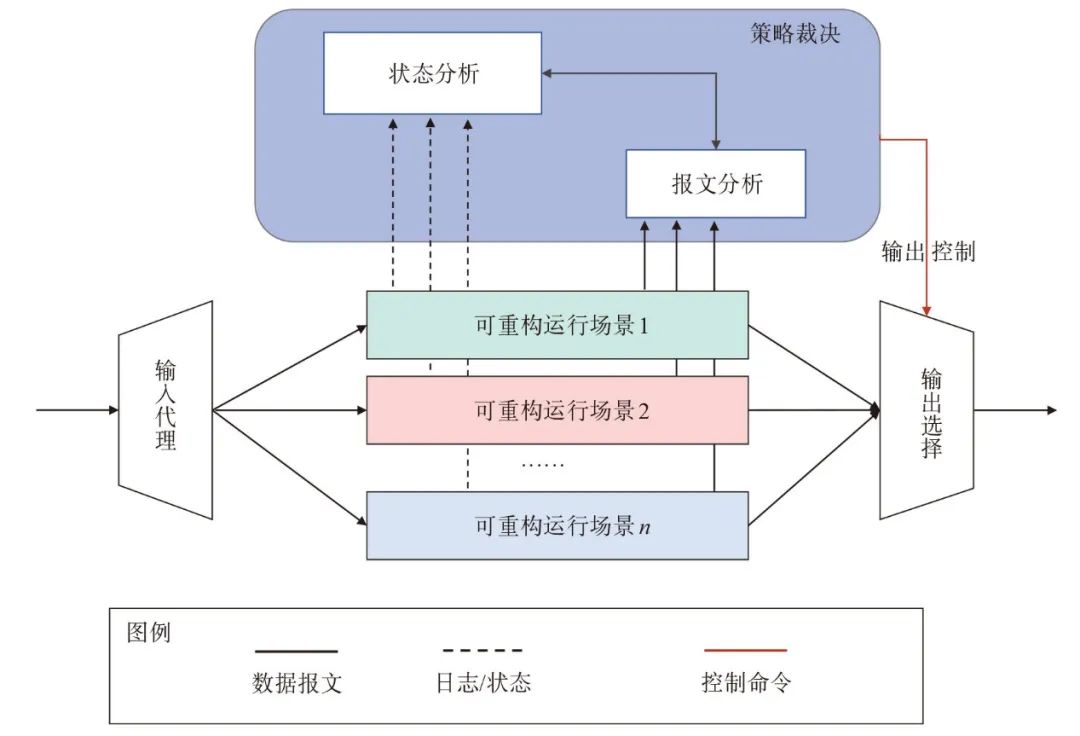

在DHR架构的框架内,策略裁决模块负责接收并分析来自可重构运行场景的输出报文、系统状态和标准化日志等信息。如图3所示,该模块利用综合的在线与离线分析技术,对潜在的未知威胁进行错误输出的抑制,有效防止了未知威胁演变为网络安全事件。这一过程体现了DHR架构在不依赖先验知识的情况下,对网络安全威胁的内生防御能力。

图3 DHR运行日志简图

3.2.2 设计安全策略的合理权衡

内生安全DHR架构代表了一种基础性网络安全理论框架,其核心在于非全面性的部署策略。该架构允许基于系统安全需求、潜在安全威胁、攻击模式及组件关键性等参数进行定制化部署。DHR架构的灵活性和可定制性构成其关键属性,允许在设计和部署过程中综合考量多元因素,并在不同层面进行策略性权衡与决策,以确保系统安全性的全面性和充分性。

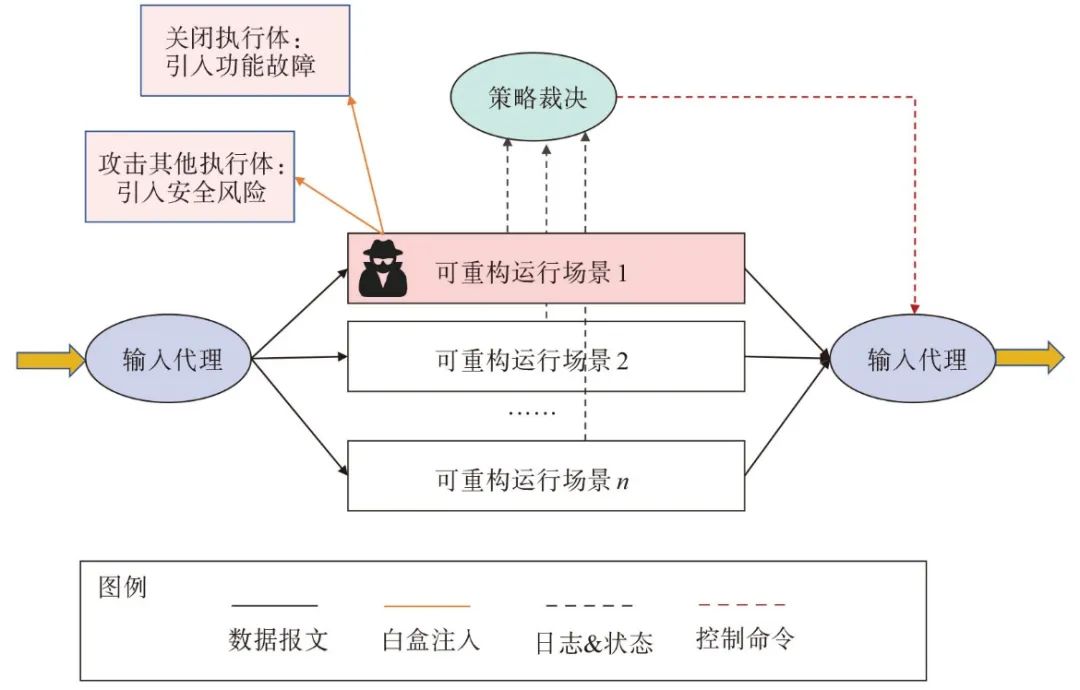

3.2.3 破坏式安全测试方法

如图4所示,内生安全白盒测试为制造侧安全提供了一种可验证的广义功能安全测试方法。特别是对于关键业务子系统来说,有必要通过内生安全白盒测试,对自身的鲁棒性、安全性进行可复现、可验证的评估,只有通过这种注入式测试的评估,才能确保自身的安全性并获得相应的认证,促使制造侧履行网络安全职责,推动网络安全责任向制造侧转移。

图4 内生安全白盒测试示意图

4 结束语

近年来,全球对网络空间安全问题的关注已经上升到前所未有的高度,各国纷纷加大网络空间安全研发投入,推出新架构和新技术。在传统网络安全范式的弊端日益显现的情况下,欧美地区已经开始转变视角,通过设计安全理念,推动制造侧网络安全责任转移。设计安全强调制造侧应当认识到自身的安全责任,严格管理设计和开发计划,这是网络安全领域的一项重大思维创新。设计安全要求制造侧在技术开发、规则制定和意识培养等方面作出努力,承担相应的网络安全责任。

然而,当前设计安全理念仍然以尽力减少安全漏洞为目标,并未完全摆脱传统的应对漏洞的思维模式。由于人类认知和工程师技术能力的限制以及系统架构的安全基因缺陷,实现完全无漏洞或无后门的目标并不现实。因此,本文在分析制造侧网络安全进展的基础上,基于内生安全理论体系,详细阐述了内生安全如何赋能制造侧安全的架构方案,以及内生安全构造为制造侧安全带来的增量优势。面对美欧对数字产品监管的最新要求,我国应发挥制造侧内生安全理论与拟态构造技术先发优势,为平衡网络安全责任与风险提供中国方案。

Development and suggestions for manufacturing cybersecurity under the background of digital transformation

GENG Jinbu, HE Lei, NIU Yukun

(Purple Mountain Laboratories, Nanjing 211111, China)

Abstract: Against the backdrop of digital transformation, cybersecurity threats are becoming increasingly serious, and the potential threats of systemic cyber risks are constantly increasing. However, current digital product designers and manufacturers often fail to fully recognize the importance of cybersecurity, leading to significant flaws in the quality management of cybersecurity during the manufacturing process. To tackle this challenge, the United States and Europe have emphasized the role of government intervention when market mechanisms are ineffective, swiftly enacting a series of policies and regulations to enhance the security quality management of digital products in the production phase. Therefore, China must adhere to independent innovation, leverage its first mover advantage in endogenous security theory and mimetic construction technology in the manufacturing industry, and propose a solution that balances cybersecurity responsibilities and risks to avoid falling behind.

Keywords: digital transformation; cybersecurity threats; manufacturing-side cybersecurity; endogenous security; mimetic construction

本文刊于《信息通信技术与政策》2024年 第8期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。