引言

2021年,百度Apollo自动驾驶出行服务平台“萝卜快跑”正式发布,无人驾驶出租车的落地试运行令人们得以一瞥未来出行的全新图景。昔日幻想如今走入现实,不仅展示了自动驾驶技术的实际应用潜力,更突显了车联网(V2X)技术在现代交通管理中的核心作用[1]。

通过实现车辆、基础设施、行人以及网络之间的高效通信,车联网不仅显著提升了交通的流畅性和安全性,也为自动驾驶技术的普及奠定了坚实的基础。在当前主流的未来交通态势畅想中,路侧单元(Roadside Unit, RSU)将会作为车联网基础设施的重要组成部分,承担着关键的通信与数据交互功能[2]。

然而随着车联网技术的广泛应用,路侧单元的安全问题也不容忽视,作为连接车辆与基础设施的桥梁在实现高效通信的同时,路侧单元在复杂网络环境下的安全隐患日益突出。因此研究和加强车联网中路侧单元的安全防护才显得尤为重要。本文将从攻击与防护两个角度出发,概括性地解析车联网路侧单元面临的安全问题,并探讨现有的安全技术和防护策略。希望通过对这些问题的深入分析,能够为车联网的安全发展提供有力的支持和参考。

2 路侧单元(RSU)概述

路侧单元是车联网(V2X)基础设施中的关键组成部分,负责实现车辆与基础设施(V2I)之间的通信,在实现车路协同、提高交通效率、提升驾驶安全性方面发挥着不可或缺的作用。它通常部署在交通信号灯、道路标志或桥梁等固定位置,包括多功能杆、通信管道等路侧数字基础设施,以及车路云一体化感知设备、边缘计算单元等路侧智能感知设备。通过无线通信技术与周围的车辆、行人、其他路边设备及网络进行实时信息交换[3]。

图2车辆与RSU之间的V2I通信

当前RSU在车联网中的主要功能包括支持车辆与基础设施之间的信息交换,以实现交通信号的智能调度、交通流量的动态优化等。

在未来的车联网中,RSU更重要的作用是通过与交通管理系统的连接,为自动驾驶车辆提供实时道路状况、交通信号、行驶路线等关键信息,确保车辆能够根据实时数据做出正确决策,是自动驾驶技术的推广和应用的基础与前提。紧急情况下,RSU还具备向附近车辆发布预警信息的能力。当道路发生事故或突发事件时,RSU可以快速将事故信息传递给即将驶入该区域的车辆,从而避免二次事故的发生。

3 RSU安全面临的威胁与防范策略

作为车联网中的关键通信节点,路侧单元面临的网络安全风险关乎道路交通安全问题。RSU由于通常部署在开放环境中,物理安全性较差,易遭受物理破坏或未经授权的访问。确保RSU的安全性是保障车联网整体安全的关键挑战之一。

3.1 RSU安全面临的威胁

3.1.1 女巫攻击(Sybil Attacks)

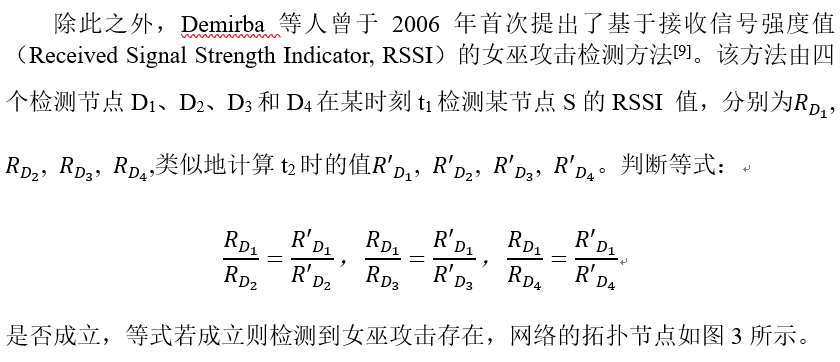

女巫攻击是一种典型的网络攻击方式,攻击者通过创建多个伪造身份,来伪装成多个不同的合法节点,从而操纵网络中信息的流向或内容。女巫攻击是车联网环境下常见的攻击手段,攻击者利用合法车辆虚拟出多个虚假节点(女巫节点),伪造车辆或其他RSU的通信信息,对车联网造成破坏[4]。例如,当合法节点向其邻居节点转发数据时,女巫节点可以通过修改路由路径,将信息汇总给恶意节点,然后可对数据进行非法修改或抛弃。此攻击行为会对路由协议造成破坏,同时也会影响网络中的资源公平分配机制。

3.1.2 节点模拟(Node Impersonation)攻击

节点模拟攻击是指攻击者伪装成合法的RSU或车辆节点,参与车联网的通信,从而窃取敏感信息或发送虚假数据[5]。RSU在车联网中扮演着重要的通信节点角色,若被攻击者模拟,则可能对整个网络的安全性造成严重威胁。例如,攻击者可以模拟RSU发送虚假的交通信号或预警信息,导致车辆做出错误的决策。

3.1.3 身份披露(ID Disclosure)攻击

身份披露攻击是指攻击者通过监听或分析RSU与车辆之间的通信,获取并曝光参与通信的车辆或用户的身份信息[6]。在车联网中,身份信息泄露可能导致车辆的行驶路径、驾驶行为等隐私数据被非法获取,进而被用于跟踪或其他恶意用途。攻击者可能利用RSU的通信漏洞或薄弱的加密措施,获取车辆的身份信息。

3.1.4 拒绝服务(DoS)攻击和分布式拒绝服务(DDoS)攻击

拒绝服务(DoS)攻击是一种通过向RSU发送大量虚假请求或数据包,使其无法正常处理合法请求的攻击方式。分布式拒绝服务(DDoS)攻击是DoS攻击的升级版,攻击者利用多个受控的恶意节点同时向RSU发起攻击,形成规模更大、影响更广的攻击态势。DDoS攻击可能导致整个车联网区域内的RSU同时失效,严重影响交通信息的传输和车辆的安全性。例如,攻击者通过控制多个僵尸网络节点,向RSU发送大量的伪造请求,使得RSU资源耗尽,导致其无法正常工作。

3.2 RSU安全防范策略

3.2.1 基于位置的防范策略

基于位置的方法[7]利用车辆或节点在物理空间中的地理位置进行检测。因为在现实世界中,一个实体不能同时出现在多个不同的地理位置上,所以通过监测节点的位置,可以判断是否存在多个虚假身份伪装成多个不同位置的节点。这类方法通常依赖于全球定位系统(GPS)或其他位置感知技术,通过比对多个节点报告的位置数据,来检测是否有多个节点的地理位置重叠或异常接近。例如,如果多个节点在同一时间内报告非常接近或相同的位置,则有可能这些节点是由一个攻击者伪造的[8]。

图3 基于RSSI检测的网络拓扑图

这种方案不仅可以判断和发现女巫节点,还能够通过计算传播过程中的路径损耗,借助信号衰减模型计算自身到发射节点的距离,从而追溯到恶意节点的位置。

3.2.2 基于加密和身份验证的防御策略

基于加密的方法主要通过加密技术[10]来保障RSU与车辆之间的通信安全,防止数据在传输过程中被窃取、篡改或伪造。加密策略可以确保通信的机密性、完整性和不可否认性。常见的加密技术包括对称加密和非对称加密:

对称加密:采用相同的密钥进行加密和解密操作。对称加密算法如AES具有速度快、效率高的优点,非常适合大规模的数据传输。

非对称加密:采用一对密钥——公钥和私钥。公钥用于加密,私钥用于解密。非对称加密算法如RSA算法和ECC(椭圆曲线加密)算法可以确保在公开网络上传输数据的安全性,尤其适合身份验证和数字签名。

图4 RSU与车辆之间的加密信息传递

在RSU安全策略中,加密策略可以用来确保数据的机密性,防止敏感信息被窃取。以图4为例,RSU和车辆之间的通信可以先使用非对称加密算法进行密钥交换,确保密钥的安全分发,正常通信则使用对称加密,充分发挥不同加密算法的优势。

基于身份验证的方法通过验证每个节点的身份来检测攻击。这种方法依赖于加密技术和认证协议,确保每个参与通信的节点都有唯一且可信的身份标识。在实际应用中,通常使用公钥基础设施(PKI)[11]、数字证书或其他身份验证机制。每个节点在加入网络时都需要进行身份认证,确保其身份的唯一性和合法性。通过验证节点的数字签名或证书,可以防止一个实体伪造多个身份参与通信。

3.2.3 基于流量分析的防御策略

基于流量分析的方法主要通过监控和分析网络中的数据流量来检测异常行为,从而预防和抵御针对RSU的攻击[12][13],尤其是分布式拒绝服务(DDoS)攻击。这类方法通过识别异常的流量模式或不寻常的通信行为,帮助检测并阻止潜在的安全威胁。

具体而言,流量分析能够识别出与正常通信行为不符的异常模式,例如某节点突然发出大量的数据包或频繁接收到超出正常范围的请求,这通常是DDoS攻击的前兆。基于此,系统可以在检测到异常流量的初期阶段,通过设定合理的阈值和运用异常检测算法,迅速采取防护措施,如限制可疑节点的带宽、隔离异常流量,或触发警报以供网络管理员进一步处理。

此外还可以在网络中部署蜜罐节点[14][15]。图5是一种基于攻防博弈的车联网蜜罐防御系统模型。蜜罐作为一种诱饵技术,旨在引诱攻击者对其发起攻击,并将恶意流量导向蜜罐,从而减轻对实际RSU的影响。通过对蜜罐中收集到的攻击数据进行深入分析,能够进一步识别攻击者的来源、攻击手法及其背后的意图。不仅可以为当前的防御提供了依据,还能够为技术人员所用,为未来的防御策略优化提供实际数据的支持。

图5 一种车联网蜜罐防御系统网络模型

4 结论

本文通过分析RSU所面临的主要安全威胁,包括女巫攻击、节点模拟、身份披露、拒绝服务攻击等,揭示了当前车联网环境中的潜在风险。针对这些威胁,本文列举并探讨了多种防范策略,包括基于位置的防范策略、加密和身份验证策略以及流量分析策略。这些策略各有其优势和应用场景,在实际场景中往往需要通过合理组合来为RSU提供多层次的安全防护。

尽管目前的防护措施能够在一定程度上缓解RSU面临的安全问题,但随着攻击手段的不断演变,RSU安全防护仍需持续发展。未来的研究应进一步探索新型防护技术,特别是在面对日益复杂的攻击场景时,如何实现更高效的检测和响应机制。此外,随着量子计算技术的发展[16],传统加密算法的安全性也面临新的挑战,车联网领域的安全技术必须随之更新,以应对潜在的新型威胁。

参考文献

[1] 周午凡,董宏伟.“萝卜快跑”助燃无人驾驶网络安全风险需未雨绸缪[J].通信世界,2024,(15):21-23.DOI:10.13571/j.cnki.cww.2024.15.015.

[2] Wei H ,Donglei R ,Zhaolei Z , et al.Improved Speed Control Strategy for Mixed Traffic Flow Considering Roadside Unit[J].Journal of Transportation Engineering, Part A: Systems,2023,149(11):

[3] 苏北坡,代亮,巨永锋.基于信息安全强度的路侧设备任务调度优化策略[J].网络与信息安全学报,2024,10(02):106-120.

[4] Sharma A ,Pandey K .Recent Advancements in Techniques used to Solve the RSU Deployment Problem in VANETs: A Comprehensive Survey[J].International Journal of Sensors, Wireless Communications and Control,2022,12(3):184-193.

[5] Quyoom A ,Mir A A ,Sarwar A D .Security Attacks and Challenges of VANETs : A Literature Survey[J].Journal of Multimedia Information System,2020,7(1):45-54.

[6] Yusri A D ,Saadiah Y ,Murizah K .A Literature Survey on Security Challenges in VANETs[J].International Journal of Computer Theory and Engineering,2012,1007-1010.

[7] 王如武. 车联网女巫攻击检测技术研究[D]. 辽宁:大连理工大学,2023.

[8] 戴亮,桑烁,邹伟伟,等. 车联网环境下女巫攻击检测方案[J].计算机时代,2022,(05):11-14.DOI:10.16644/j.cnki.cn33-1094/tp.2022.05.003.

[9] Demirbas M, Song Y. An RSSI-based scheme for sybil attack detection in wirelesssensor networks[C]. IEEE, 2006.

[10] 解超.车联网中基于隐私保护的安全认证方案研究[D].北京邮电大学,2022.DOI:10.26969/d.cnki.gbydu.2022.003386.

[11] 谢宗晓,董坤祥,甄杰.信息安全管理系列之六十四公钥基础设施(PKI)的发展过程及其架构[J].中国质量与标准导报,2020,(05):17-20.

[12]马浩宇.边缘计算场景下的车联网入侵检测方法研究[D].重庆交通大学,2023.DOI:10.27671/d.cnki.gcjtc.2023.001139.

[13] 张淑洁.车联网环境下基于深度学习的DDoS攻击检测研究[D].长安大学,2023.DOI:10.26976/d.cnki.gchau.2023.002214.

[14]易杰,曹腾飞,郜帅,等.车联网中基于攻防博弈的蜜罐防御及传输策略[J].网络与信息安全学报,2022,8(04):157-167.

[15] SEDJELMACI H,BRAHMI I H,ANSARI N,et al.M.Cyber security framework for vehicular network based on a Hierarchical Game[J].IEEE Transactions on Emerging Topics in Computing,2021,9(1):429-440.

[16] 赖俊森,赵文玉,张海懿.量子计算信息安全威胁与应对策略分析[J].信息通信技术与政策,2024,50(07):24-29.

作者:李依哲 中国科学院信息工程研究所

责编:郝璐萌

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。