作者简介

周林志

北京航空航天大学网络信息中心副主任,主要研究方向为教育管理信息化、网络信息安全等。

陈晨

北京航空航天大学网络空间安全学院网络安全专业博士研究生在读,主要研究方向为网络信息安全。

郑浩然

北京航空航天大学网络空间安全学院网络安全专业硕士研究生在读,主要研究方向为网络信息安全。

时轶

北京航空航天大学网络信息中心工程师,主要研究方向为邮件安全。

邢家鸣

北京航空航天大学网络信息中心工程师,主要研究方向为网络信息安全。

林峰旭

北京航空航天大学网络信息中心校园数据室主任,主要研究方向为管理信息化和网络信息安全。

论文引用格式:

周林志, 陈晨, 郑浩然, 等. 面向异常行为的邮件访问控制网关的设计与实现[J]. 信息通信技术与政策, 2024, 50(8): 46-54.

面向异常行为的邮件访问控制网关的设计与实现

周林志1,2 陈晨2 郑浩然2 时轶1 邢家鸣1,3 林峰旭1,2

(1.北京航空航天大学网络信息中心,北京 100191;

2.北京航空航天大学网络空间安全学院,北京 100191;

3.北京航空航天大学软件学院,北京 100191)

摘要:高校邮件系统平均每月面临数万次的暴力破解认证攻击,攻击者会使用简单邮件传输协议(Simple Mail Transfer Protocal,SMTP)认证的方式对高校师生邮件账号进行暴力破解认证,尤其是分布式暴力破解和低频慢速暴力破解难以识别检测,是导致邮件服务器面临资源消耗及账户安全问题的巨大威胁。因此,有必要设计一种面向异常行为的邮件访问控制网关,通过分析邮件日志捕获异常攻击行为,动态阻断恶意互联网协议(Internet Protocal,IP)攻击。测试结果表明,该网关通过分析邮件日志、抽取安全事件、捕获异常行为特征,构建了特征规则;基于漏桶算法捕获低频、分布式暴力破解的恶意IP,联动防火墙实现了对恶意IP的动态封禁及解除;设计、实现访问控制网关并应用于校园网,成功阻断了62%的攻击流量。

关键词:邮件网关;访问控制系统;日志分析;异常检测

0 引言

高校邮件系统的邮件账户每天面临大量恶意互联网协议(Internet Protocal,IP)的暴力破解认证。根据Goremail防暴卫士的监测数据,2022年第一季度的高危账号总数量的前20(全行业)名中有12个为高校,占比60%[1]。CAC邮件安全大数据中心指出,针对教育行业的暴力破解攻击在2022年3月呈现爆发式增长态势,次数达5亿多[2]。现有的电子邮件系统多基于简单邮件传输协议(Simple Mail Transfer Protocal,SMTP)运行,然而SMTP在设计之初并没有考虑安全性问题,也没有制定任何安全验证机制来验证发件人的身份,这导致攻击者可以无限制地对SMTP服务进行暴力破解认证[3]。因此,邮件服务器面临着服务器资源被大量消耗和邮件账户随时可能被攻击者破解的巨大威胁。邮件访问控制网关的作用就是对尝试登录邮件账户的恶意IP进行访问限制,避免攻击者对邮件服务器进行无限制的账户登录尝试,从而对邮件系统造成威胁。

现有邮件访问控制网关多关注于垃圾邮件和钓鱼邮件的筛选过滤[3-4],对于邮件系统遭受暴力破解问题则多停留在防火墙规则设置与黑名单过滤上。而邮件访问控制网关针对邮件系统的暴力破解设计,目的是在不影响正常邮件服务的前提下,根据用户配置恶意IP群组、从日志中发现恶意IP,并对此类流量进行拦截,从而缓解邮件服务器遭受的暴力破解。

针对现有研究对邮件网关系统流量承载关注不足的问题,本文设计了一种邮件访问控制网关系统,并将之应用于实际校园网络。测试结果表明,该网关通过分析邮件日志、抽取安全事件、捕获异常行为特征,构建了特征规则;基于漏桶算法捕获低频、分布式暴力破解的恶意IP,联动防火墙实现了对恶意IP的动态封禁及解除;设计、实现访问控制网关并应用于校园网,成功阻断了62%的攻击流量。

1 需求分析

1.1 低频和分布式暴力破解

随着网络技术的发展,暴力破解的手段也在不断发生着变化。不同于以往容易检测出的单个IP高频率暴力破解[5],攻击者能够利用自身控制的僵尸网络对目标邮件系统进行分布式暴力破解攻击[6],这会导致被检测到的暴力破解攻击来自不同IP,因此无法锁定、禁用。除此之外,攻击者还可以降低暴力破解频率,从而绕过检测系统的检测标准。

本文面向校园网设计的邮件访问控制网关系统,目的是阻断足够多的攻击,在最大限度上保证校园邮件系统的正常运行及邮件账户的安全性,因此检测低频和分布式暴力破解攻击是关键的需求。

1.2 主机层访问控制

1.2.1 总体需求

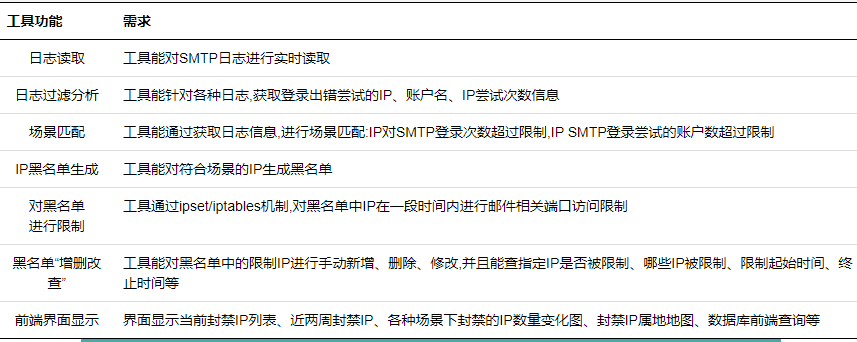

针对主机层访问控制方式,为完成对尝试登录邮件账户的IP进行访问限制,设计了主机访问控制系统,其功能如表1所示。

表1 主机访问控制系统功能

1.2.2 性能需求

主机访问控制的具体性能需求如下。

(1)日志处理吞吐量>300条/s。

(2)24 h运行无异常。

(3)单核CPU占用率<10%。< p="">

(4)内存利用率<5%。< p="">

(5)不对日常邮件系统功能造成影响。

1.3 网关层访问控制

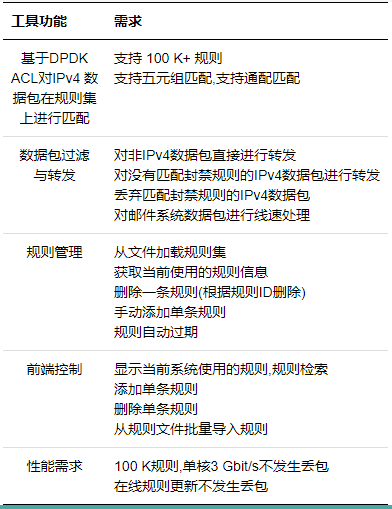

针对于恶意流量拦截方式,为完成对尝试登录邮件账户的IP进行访问限制,设计了网关访问控制系统,其功能如表2所示。

表2 网关访问控制系统功能

2 系统设计

2.1 主机层访问控制

本文设计的邮件访问控制网关系统基于漏桶算法设计了恶意IP的检测机制。漏桶算法是将请求的IP或者用户名作为输入漏桶的元素,当元素溢出时则触发报警,判断恶意暴力破解行为并进行封禁[7]。

本文设计的邮件访问控制网关系统总体采用开源工具Crowdsec实现,该工具可使用分布式部署,配置脚本对指定日志进行读取分析,根据日志分析信息匹配指定的场景,生成封禁IP黑名单,利用ipset/iptables机制对黑名单中的IP进行封禁,达到对登录超过限制的IP进行封禁的需求。

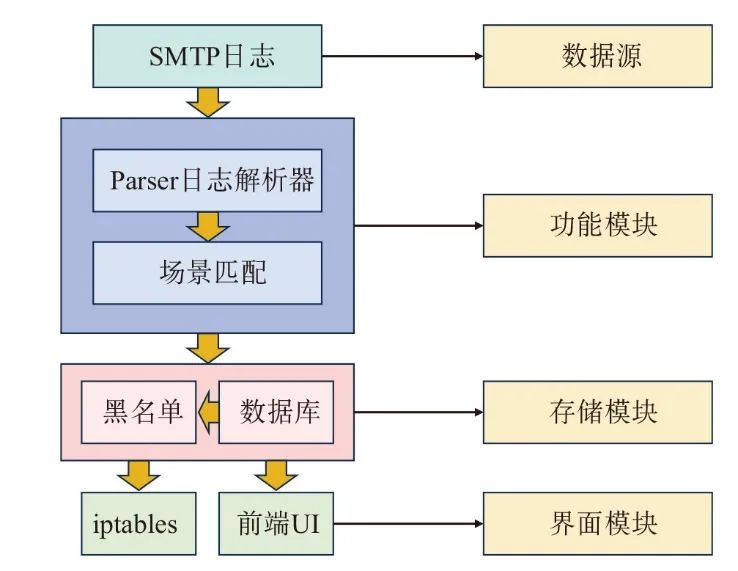

2.1.1 系统框架

主机层访问控制系统框架如图1所示,将SMTP日志数据源输入到功能模块,Parser日志解析器从日志中解析出登录出错的IP;将账户信息作为一次event输入到场景中进行匹配,当匹配的场景达到限制次数后,将IP限制信息(IP、封禁起始时间、封禁终止时间、匹配场景等)写入到数据库,再更改数据库中信息生成ipset黑名单,最后在iptables规则中让黑名单生效并对IP进行访问限制。系统界面模块展示当前封禁的IP、历史封禁IP的变化图、封禁IP属地图等可视化信息。

图1 主机层访问控制系统框架图

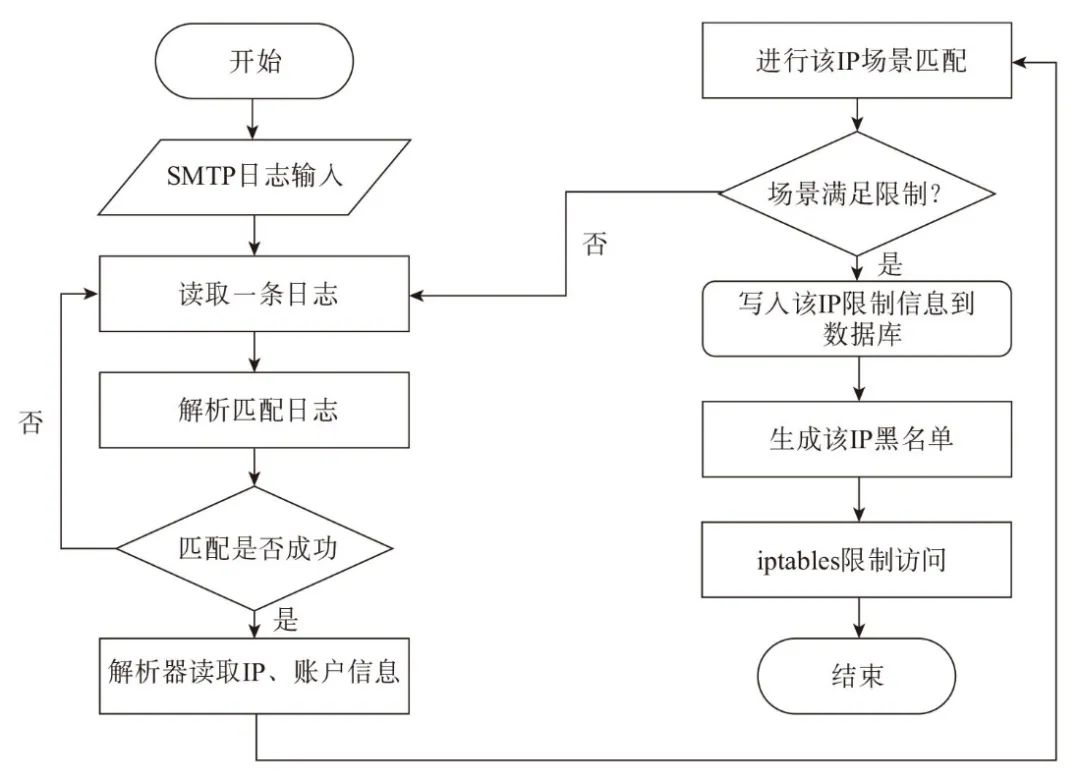

2.1.2 工作流程

本文设计了主机层访问控制系统工作流程,具体如图2所示。

图2 主机层访问控制系统工作流程图

2.1.3 功能配置

(1)SMTP暴力破解场景

配置SMTP_bf.yaml文件,针对IP将1 h内进入SMTP暴力破解场景的出错日志数设置为>6,触发该场景,将该IP加入黑名单,进行4 h封禁。

(2)SMTP扫描场景

配置SMTP_scan.yaml文件,针对IP和其访问的账户,一个账户只有一条日志信息匹配场景,其他的丢弃,将1 h内进入SMTP暴力破解场景的日志数设置为>5,触发该场景,将该IP加入黑名单,进行4 h封禁。

2.1.4 漏桶算法的应用与优势

在检测低频、分布式暴力破解攻击中,漏桶算法具备显著优势。首先,漏桶算法通过固定速率的出水口控制数据流量,能够有效防止瞬时流量激增,避免系统过载,这对于处理低频率发送请求的分布式暴力破解攻击尤为重要。其次,漏桶算法通过平滑处理进入请求的形式,有效管理系统资源,减少资源消耗,确保了系统的稳定性。再次,漏桶算法能够根据实际情况动态调整流量控制参数,适应不同攻击模式和流量特征。最后,漏桶算法实现简单,计算开销小,适用于实时处理和高并发环境。

漏桶算法下设定的参数详情如下。

B:漏桶的容量,表示可存储的最大请求数量。

R:漏桶的漏出速率,表示每单位时间允许通过的最大请求数量。

ti:第i个请求的到达时间。

q:当前漏桶中的请求数量。

每当一个请求到达时,首先,更新当前时间t下的漏桶状态,则

其中,tlast是上次更新的时间。然后检查漏桶是否有足够空间接收新请求,如果q+1≤B,则允许请求通过,并将q增加1,否则拒绝请求。最后,更新上次更新时间tlast=t。通过上述步骤,漏桶算法能够有效检测并动态阻断低频、分布式暴力破解的恶意IP。

2.2 网关层访问控制

2.2.1 系统框架

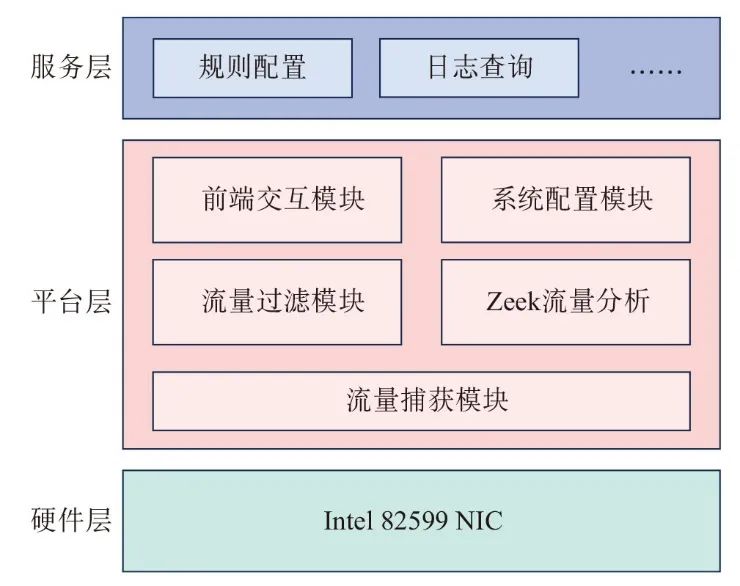

网关层访问控制系统框架如图3所示,整体分为硬件层、平台层、服务层。其中,硬件层为支持Intel公司数据平面开发套件(Data Plane Development Kit,DPDK)的网卡,主要使用Intel 82599网卡;平台层完成流量的过滤与转发,同时与前端进行交互,通过Zeek进行流量分析,能够自动识别频繁进行暴力破解的IP;服务层负责与用户进行交互,用户可以在此进行规则配置、日志查询。

图3 网关层访问控制系统框架图

2.2.2 工作流程

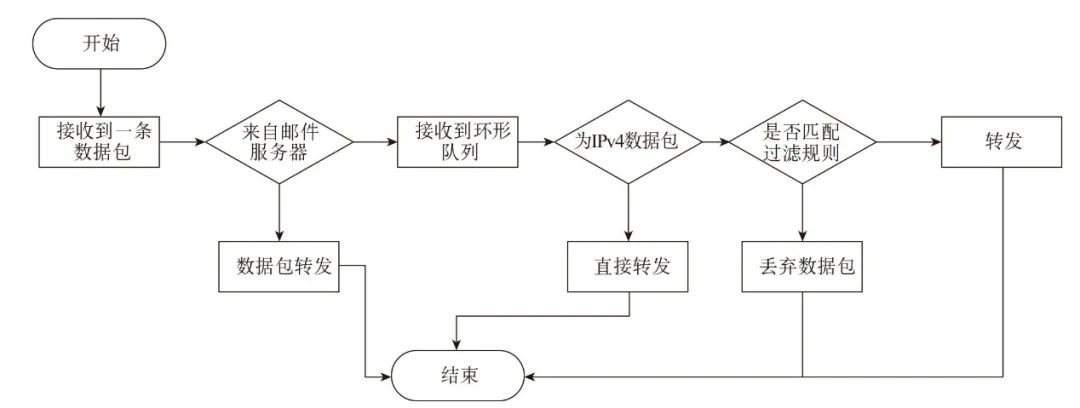

(1)流量过滤模块

如图4所示,流量过滤模块的主要功能是针对网卡接收的数据包,根据给定的恶意IP地址集进行过滤,丢弃特定的数据包,对其他数据包进行线速转发,并在不影响正常邮件业务的同时支持在线规则更新。规则更新的具体流程如图5所示。

图4 流量过滤模块工作流程

图5 规则更新流程

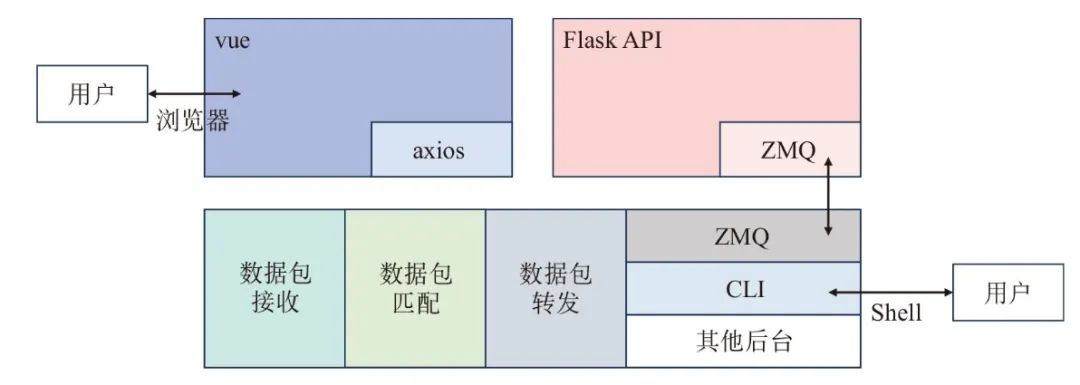

(2)前端交互模块

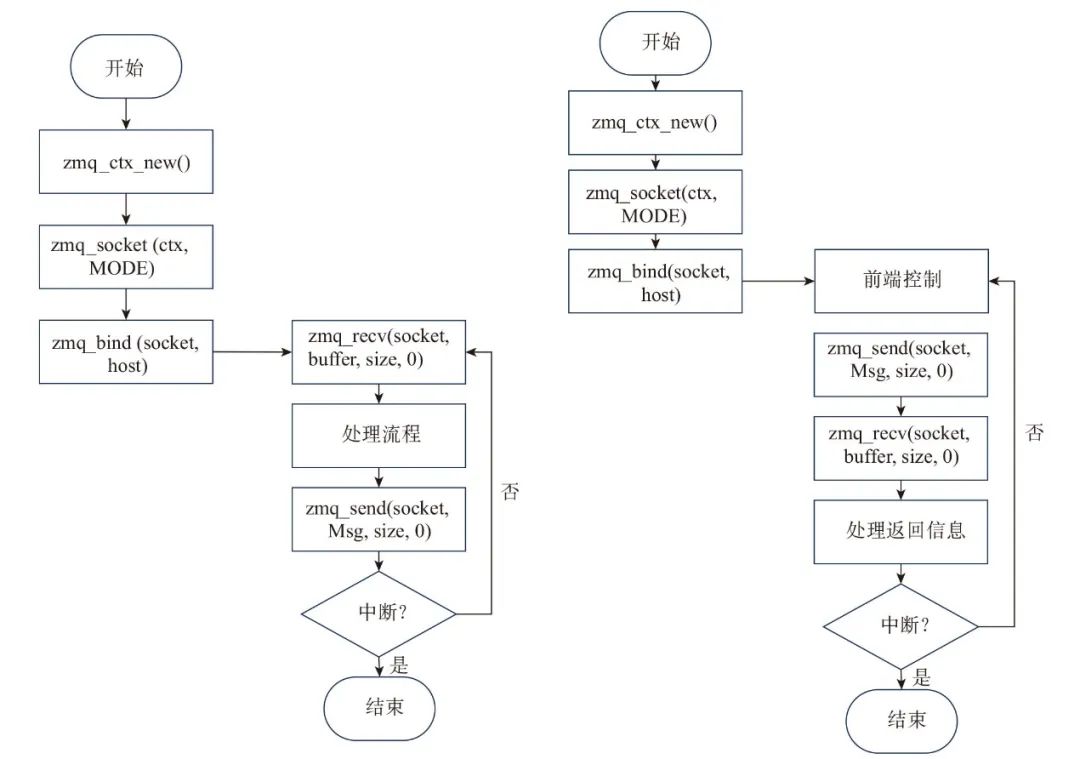

如图6所示,前端交互模块使用基于消息队列的多线程网络库ZMQ进行进程间通信;后台的数据包处理进程和WEB后端分别使用各自的ZMQ实例来交换控制信息。WEB后端使用Flask与前端进行交互,前端vue使用axios调用后端API,实现下发指令到后端处理进程。

图6 前端交互模块

(3)Zeek流量分析模块

如图7所示,Zeek流量分析模块使用Zeek对邮件系统指定端口的认证失败流量进行分析,统计认证频率,将频繁认证失败的流量IP记录下发到规则管理模块。用户可以对这些IP进行分析,并将之添加到过滤规则中。

图7 Zeek流量分析模块

3 系统部署与测试

3.1 系统部署环境

本文设计的邮件访问控制网关系统的部署环境要求如下。

(1)DPDK 版本:20.08。

(2)操作系统:Ubuntu 18.04。

(3)CPU:>8 逻辑核心,每核心基准频率>1.5 GHz。

(4)内存:> 8 GB。

(5)网卡:2个10 GB接口网卡,需支持DPDK;1 GB接口网卡用于远程连接、前端通信。

3.2 主机层访问控制部署

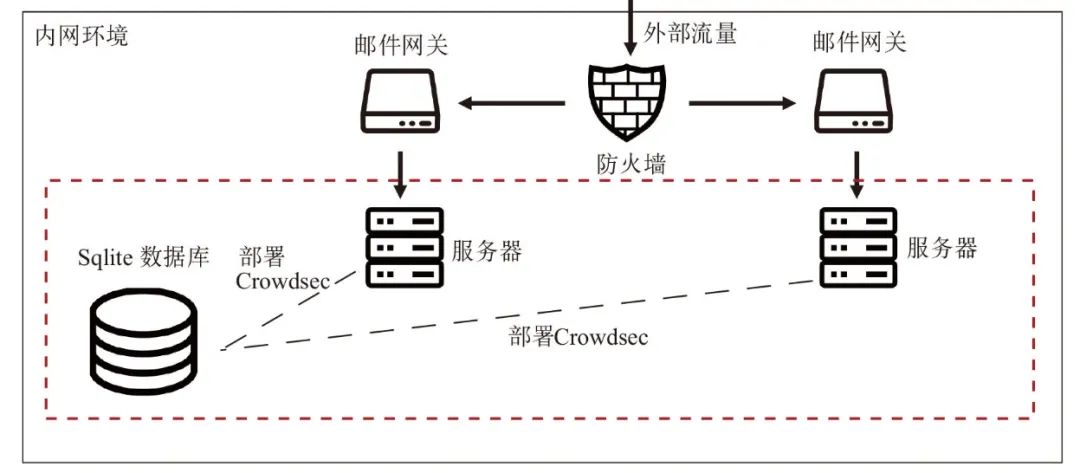

主机层访问控制部署主要包括Crowdsec服务器和Database服务器。其中,Crowdsec进行分布式部署,分别在两台邮件前端服务器上部署Crowdsec工具,同时将Database服务器作为数据库节点,数据库为SQLite。两台邮件前端服务器解析匹配后决策为封禁IP的信息首先会同步存储到数据库节点,然后邮件服务器再与Database服务器进行通信以获取数据库中的封禁IP,并添加到2台前端服务器的黑名单中,进行封禁,完成两台机器的数据同步。

3.3 访问控制系统部署

本文设计的访问控制系统主要包括网关访问控制和主机层访问控制两部门,部署拓扑图如图8所示。

图8 主机层访问控制部署拓扑图

3.4 网关层访问控制系统测试

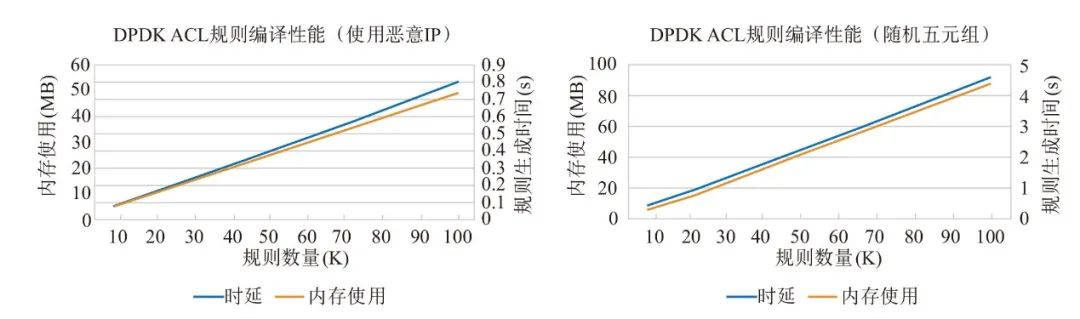

3.4.1 DPDK ACL规则编译性能测试

DPDK ACL将规则编译为决策树,对之进行压缩并转化为跳转链表以支持高速匹配,但在规则更新时,需要较长的时间。DPDK ACL规则编译性能测试结果如图9所示。可见,对10万个恶意IP进行数据结构生成所需的时间不到1 s,即可满足邮件系统的实际使用需要。

图9 DPDK ACL规则编译性能测试

3.4.2 数据包线速处理能力(100 K规则)

流量来源:出口10.*.*.0/24网段,大约100 Mbit/s。

测试方法:使用Tcpreplay以3 Gbit/s的速率重放,网卡上没有出现丢包,统计的转发数据包数量和发送数据包数量一致。

3.4.3 在线规则更新不会发生丢包

测试方法:使用Tcpreplay循环加速重放捕获到的流量;使用命令行将100 K规则加入,规则中有一部分为重放流量中需要过滤的IP;100 K规则在1 min内随机过期,此时观察丢包情况、查看过滤功能是否正常。

测试结果:在线规则频繁更新不会造成丢包,过滤功能正常。

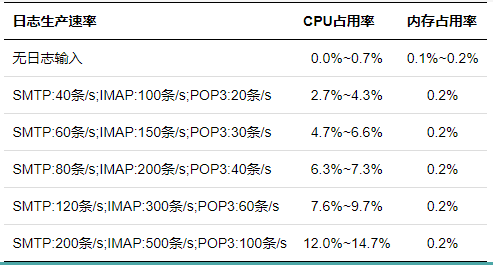

3.5 主机层访问控制系统测试

3.5.1 性能测试

在上述测试环境下,不同日志的生产速率、Crowdsec资源利用情况如表3所示。

表3 Crowdsec资源利用情况

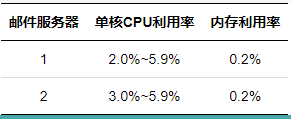

实际部署后,两台邮件服务器资源利用率情况如表4所示。

表4 邮件服务器资源利用率

系统实际运行时,会偶尔出现1~2 s的时间内 CPU利用率比较高(如超过50%),可能面临高速暴力破解、日志生成量骤增的情况,但是大多数情况下CPU的利用率稳定在6%以下。

3.5.2 效果展示

系统部署后,对每日SMTP登录出错日志进行监控统计。其中,2022年6月14—16日的日志量有所增长是由数据库设置原因导致。系统保存历史告警过多会造成性能下降,在调整保存历史告警数后,性能恢复正常。

2022年5月24日在两台邮服务器均部署Crowdsec后,SMTP登录出错的日志量相对于部署前有明显下降。

为了方便对比,本文分别选取2022年5月1—13日的SMTP Login Fail日志量及2022年6月1—13日的SMTP Login Fail日志量作为部署前后数据进行计算。此时,阻断率计算公式为

阻断率=部署后日均失败数量/(部署前日均失败数量-部署后日均失败数量)×100% (2)

通过计算,可得最终阻断率为62%。由此可知,系统部署后成功阻断了62%的SMTP暴力破解登陆的攻击流量。

4 结束语

本文通过分析SMTP协议存在的缺陷,针对校园电子邮件系统低频和分布式暴力破解攻击行为设计了一种邮件访问控制网关系统,并将该系统部署于校园网内,利用真实邮件系统日志数据对系统进行测试验证,结果表明该系统可以有效地识别低频和分布式暴力破解行为,阻断了62%的攻击流量。该系统将在后续的工作中得到继续优化、完善,且将着力于威胁情报分析共享,以期为推动校园网络安全建设高质量发展作出更大贡献。

Design and implementation of email access control gateway for abnormal behavior

ZHOU Linzhi1,2, CHEN Chen2, ZHENG Haoran2, SHI Yi1, XING Jiaming1,3, LIN Fengxu1,2

(1. Network Information Center, Beihang University, Beijing 100191, China;

2. School of Cyber Science and Technology, Beihang University, Beijing 100191, China;

3. School of Software, Beihang University, Beijing 100191, China)

Abstract: On average, university email systems face tens of thousands of brute force authentication attacks every month. Attackers will use the SMTP protocol authentication method to perform brute force authentication on email accounts of university teachers and students. Especially, it is difficult to identify and detect distributed brute force attacks and low-frequency slow brute force attacks, which is a huge threat to the resource consumption and account security of the mail server.Therefore, it is necessary to design a mail access control gateway for abnormal behavior, which can dynamically block malicious IP addresses by analyzing mail logs to capture abnormal attacks. The test results indicate that the gateway has constructed feature rules by analyzing email logs, extracting security events, and capturing abnormal behavior characteristics; based on the leaky bucket algorithm,low-frequency and distributed brute force attacking malicious IPs are captured, and dynamic blocking and lifting of malicious IPs are achieved through linkage with firewalls; designed and implemented an access control gateway and applied it to the campus network, successfully blocking 62% of attack traffic.

Keywords: email gateway; access control system; log analysis; abnormal detection

本文刊于《信息通信技术与政策》2024年 第8期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。