服务器制造商超微公司(Supermicro)敬告客户,驳斥彭博社供应链攻击指控,称其针对主板供应链攻击的调查并未发现任何攻击证据。

12月11日,超微公司发布公开信,宣称针对10月彭博社轰动性文章中指出的供应链攻击指控,其引入第三方调查,却未发现任何攻击指征,无论是彭博社文章中提到的主板,还是最近产生的主板上均未发现被入侵的证据。

在致客户的公开信中,超微断言:

正如我们自该指控发布后反复声明的一样,没有任何政府机构曾通告我们称在我们的产品中发现了恶意硬件;没有任何客户告诉我们说在我们的产品中发现了恶意硬件;我们自己也从未在产品中发现过恶意硬件存在的任何证据。

公开信中还称:今天的声明应能消除对超微主板的不实指控。彭博社至今坚称自己的文章没错,超微是否计划对彭博社采取法律行动尚未可知。

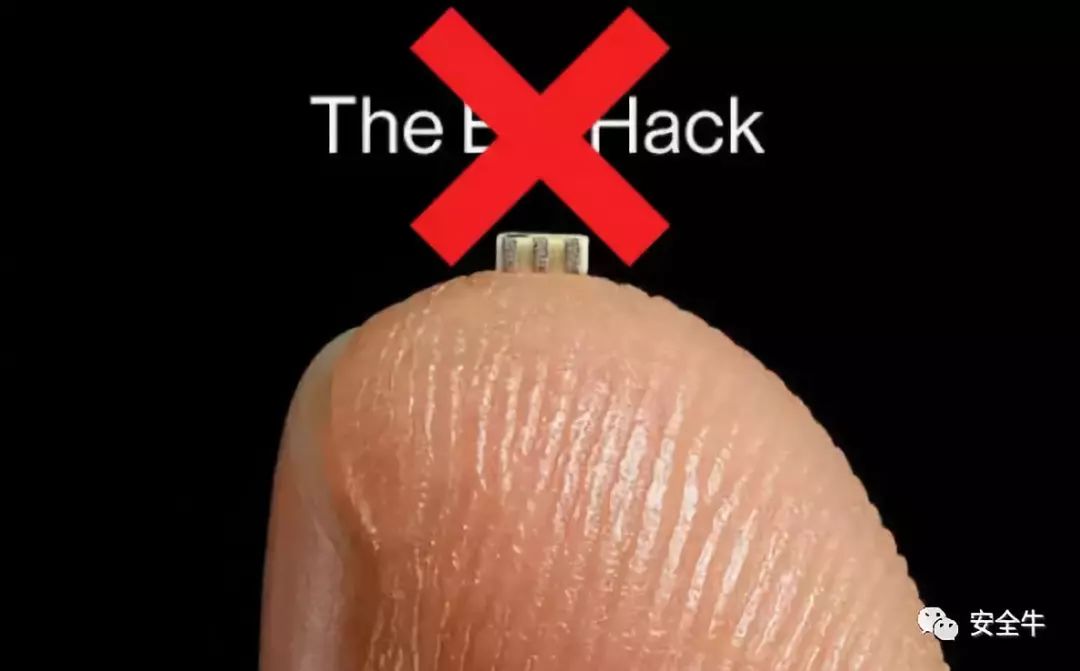

彭博社10月初的文章宣称超微公司在中国的制造工厂沦为了复杂供应链攻击的受害者,其销往苹果和亚马逊之类客户的高端服务器均被植入恶意芯片。

该报道称,超微的硬件被渗透,其服务器主板上被安装了可以渗漏数据的微小芯片。该报道还引用了与政府官员和其他消息来源的访谈以支持该攻击是中国情报机构所为的论调。

然而,报道一出,就有很多有识之士对其提出了质疑。11月,谷歌著名漏洞研究员塔维斯·奥迪曼就直指彭博社,令其要么拿出证据支持自己的论点,要么撤回那篇文章。

距离彭博社关于超微芯片的文章发布,已经过去了1个月,却依然没有任何解释或撤回。我猜我们是看不到他们做出正确的动作了,此后我们大概都得忍受那些无稽之谈被无数次引用了吧。真是有趣。

——谷歌安全研究员 塔维斯·奥曼迪 (@taviso) 2018年11月6日

彭博社指称超微服务器上装了中国间谍芯片的事已经过去两周了。但根本没有任何证据证明此事为真。所有公司都很愤怒地向国会否认了此事。包括特朗普政府网络安全协调员罗布·乔伊斯在内的美国高级情报官员也驳斥了彭博社的报道。

——SwiftOnSecurity (@SwiftOnSecurity)2018年10月19日

同时,独立安全记者布莱恩·克雷布斯表示,他在彭博社的报道刊出几个月前就得知了所谓主板被篡改一事,但他缺乏足以支撑该指控的证据。

我几个月前就听说了此事,但并没有足够的消息来源加以证实。二手报道中最难的就是证实了。

——安全博主 布莱恩·克雷布斯(@briankrebs) 2018年10月5日

在公开信中,超微公司重申了其保护产品完整性与可靠性的制造过程:

制造过程中每一步都进行了测试。整个过程中每块主板的每一层都经受了测试。

超微员工必须在组装现场,执行多项检查,包括自动化光学、视觉、电气和功能测试。

超微主板设计的复杂性也提供了额外的安全保障。整个供应链中,每块主板都要对照设计进行反复测试,检查是否偏离原始设计,任何不匹配设计的主板都不会被接受。

为防篡改,任何员工、团队或承包商都接触不到完整的主板设计。

定期对承包商的过程、品质和控制进行审计。

超微高管的公开信:

https://www.supermicro.com/en/news/CEO-3rdPartySecurity-Update

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。