10月11日,香港《南华早报》的一条新闻引爆了国内外量子圈。

报道称,中国科学家已经成功地利用量子计算机对广泛使用的加密方法发起了“世界上第一个有效的攻击”。这一进展对银行和军事部门使用的安全机制,构成了“真实而实质性的威胁”。

这篇报道的主角,是上海大学王潮教授团队于今年发表的两篇论文,论文探讨了量子退火算法在破解RSA公钥密码系统中的应用。

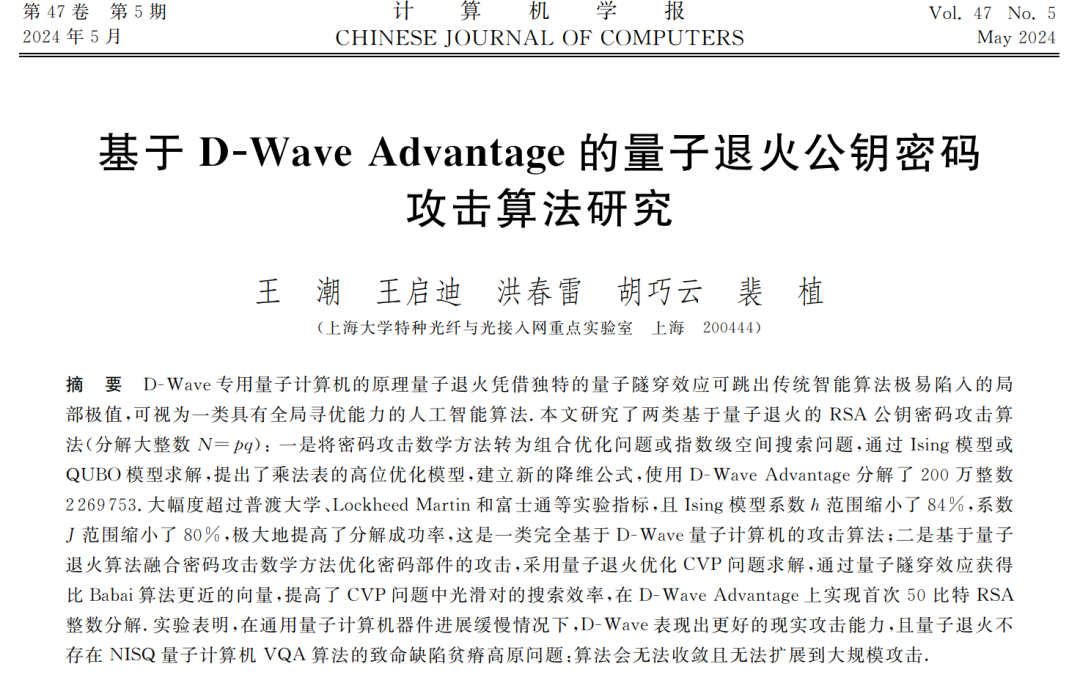

第一篇题为“基于D-Wave Advantage的量子退火公钥密码攻击算法研究”,于2024年5月发表在由中国科学院计算技术研究所与中国计算机学会(CCF)主办的学术期刊《计算机学报》。

图:“基于D-Wave Advantage的量子退火公钥密码攻击算法研究”

来源:《计算机学报》

第二篇题为“Quantum attack on RSA by D-Wave Advantage: a first break of 80-bit RSA(由D-Wave Advantage实现对RSA的量子攻击:首次破解80位RSA)”,于2024年9月30日发表在由《中国科学》出版的信息科学领域学术期刊《Science China Information Sciences》。

对于此事,目前主要存在两种声音。

-以《南华早报》为代表的一些国内外媒体认为,这些研究标志着“量子计算机开始破解军用级加密”,意义重大。同时,也有媒体认为研究成果宣告着Q-Day(指量子计算机发展到足够强大的那一天,它们能够破解目前互联网上广泛使用的公钥加密算法)的提前到来。

-随着事件持续发酵,不同的声音也开始出现,包括福布斯、TechTarget(IT领域深度媒体)在内的多家外国媒体先后对《南华早报》的观点提出质疑,认为报道“存在夸大其词”,现有研究成果距离破解军事加密还“相去甚远”。

来自知名量子计算公司Quantinuum、Classiq的科技大佬也站出来表达自己的看法,甚至D-Wave发言人都开始发表声明了。

*本文对近期的消息进行了汇总,仅作信息传达,文章中其他机构观点不代表光子盒立场。

目录

一、回归论文

二、《南华早报》等:对现有加密方法构成实质性威胁,Q-Day或将提前来临

三、福布斯:成果相当重要,报道夸大其词

四、专家呼吁回归理性,D-Wave发布声明

五、结语

回归论文

这两篇论文实际上是连续性研究,研究主题都集中在量子计算领域,特别是量子退火算法在破解RSA公钥密码系统中的应用。它们都探讨了如何利用量子退火算法来提高大整数分解的效率,这是RSA加密体系安全性的关键所在,还通过实验验证了量子退火算法在实际量子计算机(如D-Wave Advantage)上对RSA整数分解的有效性。

【研究背景】

尽管通用量子计算仍处于早期阶段,对现代加密系统没有直接风险,但科学家们已经开始探索专用量子计算机的潜在用途,比如通过量子计算机攻击研究网络安全的潜在漏洞。

图:D-Wave的量子退火计算机Advantage

来源:D-Wave

在量子计算的领域,量子退火算法因其独特的量子隧穿效应,展现出了解决优化问题的潜力。特别是在公钥密码体系中,RSA算法的安全性依赖于大整数分解的困难性。传统的智能算法在面对这类问题时,往往容易陷入局部最优解,难以找到全局最优解。

D-Wave量子计算机的量子退火算法,以其全局寻优能力,为破解RSA公钥密码提供了新的可能。本研究旨在探索基于D-Wave Advantage量子退火算法对RSA公钥密码的攻击能力,这对于评估当前公钥密码体系的安全性具有重要意义。

上海大学王潮教授团队利用加拿大量子计算公司D-Wave的量子计算机D-Wave Advantage来破解加密算法,这是一个重要的里程碑。

【研究方法与结果】

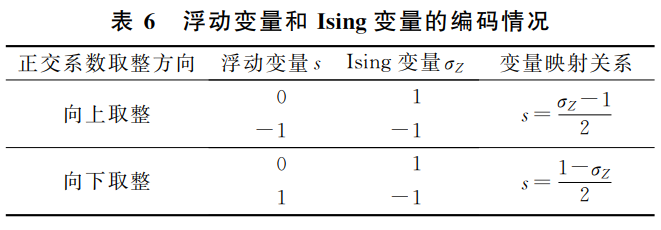

第一项研究提出了两种基于量子退火的RSA公钥密码攻击技术路线。一是将密码攻击数学方法转化为组合优化问题,通过Ising模型或QUBO模型求解,成功分解了200万整数2269753,显著提升了分解成功率;二是融合量子退火算法与数学方法,优化密码部件攻击,实现了首次50比特RSA整数分解。实验结果表明,D-Wave在现实攻击能力上表现出色,且量子退火算法能有效避免NISQ量子计算机VQA算法的致命缺陷,为公钥密码安全性评估提供了新的视角。

图:浮动变量和Ising变量的编码情况

来源:“基于D-Wave Advantage的量子退火公钥密码攻击算法研究”

第二项研究通过结合量子退火算法与经典计算,成功实现了对80位RSA加密的量子攻击。利用D-Wave Advantage量子计算机,研究团队通过量子退火算法优化了Babai算法以解决最近向量问题(CVP),显著提高了寻找平滑对的效率,从而加速了RSA整数的分解过程。实验结果表明,混合架构方法在量子计算攻击RSA的实验指标上取得了显著提升,为量子计算在密码学领域的应用开辟了新的可能性。

【研究意义】

研究展示了量子退火算法在破解RSA公钥密码方面的潜力。通过实验,研究证明了量子退火算法在处理组合优化问题和指数级空间搜索问题时的有效性,将量子退火算法与经典算法相结合的混合架构在解决复杂问题时也表现出了优越的性能。这对于提高量子算法的实用性和推广量子技术在安全领域的应用具有重要价值。此外,研究还指出了量子退火算法在实际应用中的优势,尤其是在面对大规模问题时,其全局寻优的能力可能成为未来密码学研究的关键。

《南华早报》等:对现有加密方法构成实质性威胁,Q-Day或将提前来临

根据《南华早报》的报道,研究团队利用D-Wave Advantage量子计算机对Present、Gift-64和Rectangle三种算法进行了破解尝试。这些算法代表了代换-置换网络(Substitution-Permutation Network,简称SPN)结构,是现代加密算法设计中的一种核心架构。

报道中提到,SPN结构是高级加密标准(AES)的基石,AES被广泛应用于军事和金融领域的加密协议中。尽管AES-256因其极高的安全性通常被认为达到了军用级标准,但最新的研究表明,随着量子计算机技术的进步,这种曾被认为坚不可摧的加密标准可能很快就会面临安全威胁。

新闻一经发布,立刻引来了多家国内外媒体的转载。

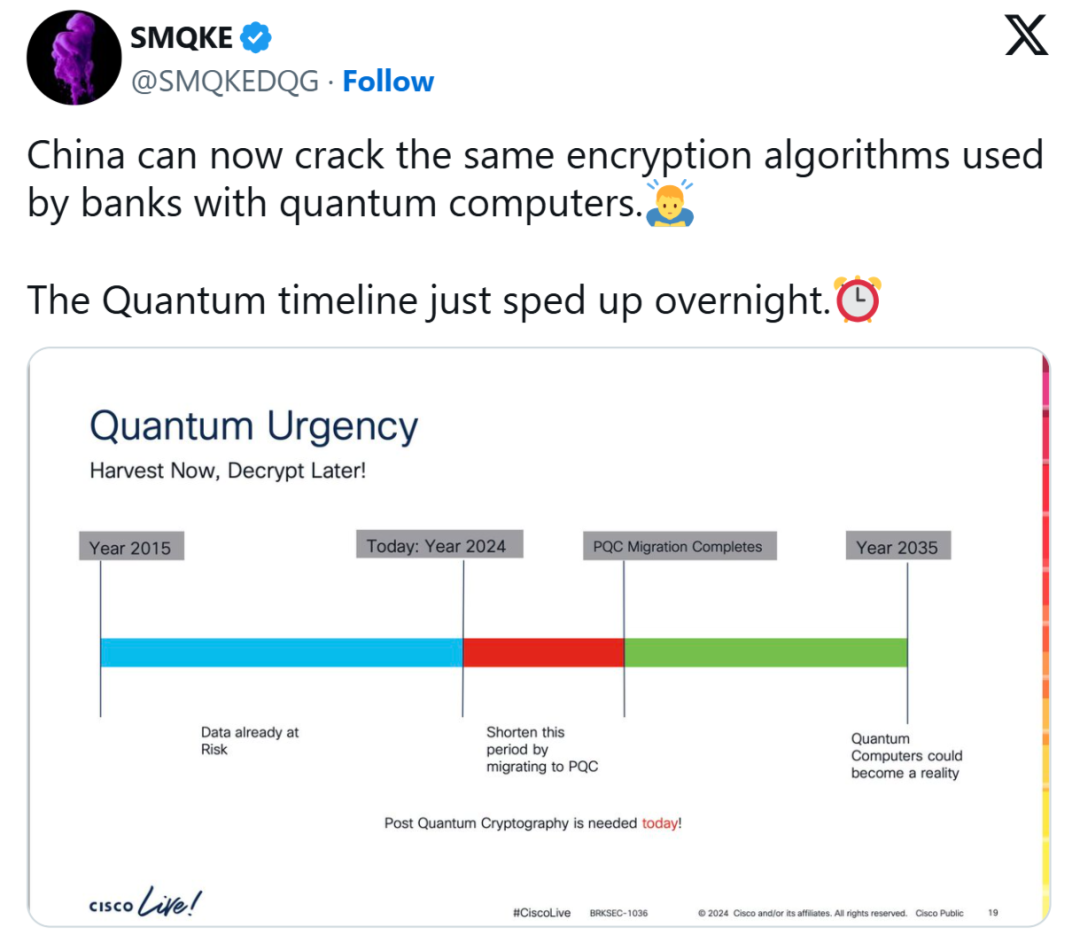

科技媒体SMQKE发文表示:“中国现在可以用量子计算机破解与银行使用的加密方法相同的算法。时间线(指Q-Day来临的时间线)在一夜之间加速了。”

图:科技媒体SMQKE在X上就此事发表评论

来源:X

全球知名咨询公司Everest Group的高级分析师Prabhjyot Kaur对研究成果的潜在影响进行了权衡:“当今企业依赖的许多加密算法(例如RSA和ECC),都建立在那些经典计算机难以有效解决的数学问题的基础之上。然而,量子计算的出现威胁到了这些算法的安全性。随着量子计算的进步,对强大的量子安全或后量子加密解决方案的需求正日益增多。”

Kaur进一步强调了这个问题的紧迫性:“量子计算机的发展会严重威胁各种企业的数据安全和隐私,影响机密性、完整性和身份验证等基本原则。这使得重新评估这些加密方法的安全性变得至关重要。”

福布斯:成果相当重要,报道夸大其词

10月16日,福布斯(Forbes)网站在AI专栏发布了题为《揭穿炒作:中国尚未使用量子破解军事加密(Debunking Hype: China Hasn"t Broken Military Encryption With Quantum)》的文章,作者为Craig S. Smith,他是福布斯Eye on AI栏目的负责人,曾为《纽约时报》记者。

图:Debunking Hype: China Hasn"t Broken Military Encryption With Quantum

来源:福布斯

Smith指出:“以批判的眼光来看待技术突破是至关重要的。仔细研究会发现,虽然中国的研究人员取得了重要进展,但新闻报道却夸大其词。”文章指出,原因主要有以下三项(主要针对研究团队2024年5月发表的论文,当下的主要争议也围绕这篇论文展开。作者似乎并未关注到研究团队的最新成果,实际上2024年9月的最新成果又取得了新的突破):

首先,论文本身其实并没有提到“军用级加密”,且现有研究成果离破解军事加密还有很长一段距离。

文章指出,题为“基于D-Wave Advantage的量子退火公钥密码攻击算法研究”的论文并没有提到军用级加密,这通常涉及高级加密标准(AES)等算法。相反,这篇论文是关于攻击RSA加密的(RSA代表Rivest-Shamir-Adleman,以其创建者的名字命名)。

RSA是一种公钥加密系统,是用于安全数据传输的最古老、最广泛的加密系统之一,为从网上银行到安全通信等一系列活动提供支持。它的安全性取决于大整数分解的计算难度,这项任务对于小数字来说是可行的,但RSA加密通常使用2048位或更高的密钥大小。因式分解的难度随着数字的大小呈指数级增加,这意味着50位和2048位整数之间的差距是天文数字。

此外,具有大量量子比特、可以稳定运行的通用量子计算机尚未构建出来。

长期以来,量子计算一直被视为对 RSA 加密的潜在威胁,因为Shor算法等算法在理论上可以比以指数级速度分解大数,远超经典算法。然而,实际的目标实现需要一台具有大量稳定量子比特的通用量子计算机,而目前的技术仍然无法实现这一壮举。

最后,经典计算也在研究中发挥着作用,研究成果不能完全归功于量子计算。

研究使用了将量子退火与经典计算相结合的混合方法。这意味着量子退火器可以处理部分问题,但仍有相当多的计算工作由经典算法完成。这些进展并不等同于一种可扩展的方法来破解当前实际应用中的RSA加密。

与此同时,文章对上海大学王潮教授团队的研究成果给予了肯定。“实际上,中国研究人员的进步是对量子计算和密码学领域的宝贵贡献。研究展示了创造性的问题解决能力,并突破了当前量子退火硬件所能实现的界限。研究反映了全球为了解量子技术的能力和局限性而做出的持续努力。”

“但这并不是损害现代加密系统的根本性突破。”Smith认为,使用量子计算机破解RSA加密仍然是一种“理论上的可能性”。他强调,能够在实际密钥大小上运行Shor算法的通用量子计算机将对当前的加密方法构成重大威胁,然而,这种机器需要数千甚至数百万个低错误率的量子比特,这是一个技术里程碑,即使不是几十年,也还需要几年的时间。

专家呼吁理性对待,D-Wave发布声明

“使用混合量子-经典方法分解50位数字与破解‘军用级加密’相去甚远,”量子计算公司Classiq的技术营销主管Erik Garcell博士表示,“这种夸大其词弊大于利。将当前能力歪曲为‘破解军用级加密’不仅不准确,而且可能会影响该领域的可信度。”

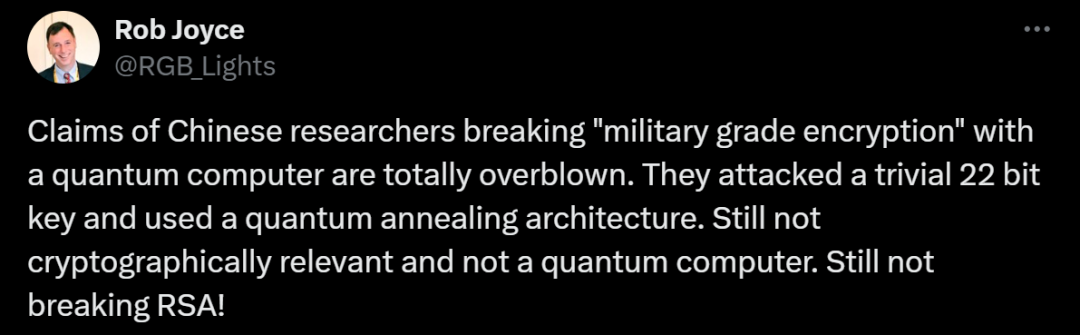

图:美国国家安全局前网络安全主任Rob Joyce在X上就此事发表评论

来源:X

美国国家安全局前网络安全主任Rob Joyce在X(前身为Twitter)上的一篇文章中宣称《南华早报》的报道“存在夸大其词”。苹果安全工程和架构团队的工程师Frederic Jacobs表示,这项研究并未改变RSA加密的实际安全性。“是的,我们有理由从RSA迁移到后量子密码学,但这与D-Wave或这种算法无关。”

图:苹果安全工程和架构团队工程师Frederic Jacobs在Mastodon上就此事发表评论

来源:Mastodon

数字信任全球提供商DigiCert的研发主管Avesta Hojjati表示,不必对由量子计算驱动的算法攻击感到恐慌。

“媒体的报道使这些发现变得耸人听闻,造成了恐惧、不确定性和怀疑。研究表明量子计算对经典加密存在潜在威胁,但攻击是在22位密钥上执行的,远短于当今实践中常用的2048位或4096位密钥。‘这会对广泛使用的加密标准构成迫在眉睫风险’的说法具有误导性。

Hojjati补充道,量子计算还没有达到可以破解当前加密的程度。

“这项研究很有趣,但并不能与‘量子灾难’划等号。从当前的量子计算发展情况来看,我们离可能威胁现实世界加密系统攻击还很远,“他说。“这项研究推动了关于PQC的议程,我们应该对此(指量子计算机的潜在威胁)保持谨慎,但不要危言耸听。”

图:声明内容

来源:TechTarget

TechTarget表示,D-Wave的一位发言人向TechTarget编辑发表了以下声明:

“根据我们的评估,这项研究不代表破解能力的根本性突破,而是使用退火量子计算对小数进行因式分解的探索工作。这项研究探讨了因式分解能力,这是退火和门模型量子系统都可以解决的问题集。破解现代加密需要比今天规模大许多数量级的量子处理器,因此在多年内量子不会对加密构成威胁。此外,我们还有可用的后量子加密协议。虽然D-Wave并不特别专注于加密技术,但我们的技术已被用于支持入侵和威胁检测应用。”

结语

“量子计算机的早期和广泛使用可能会造成严重破坏,从而实现使用经典计算机无法实现的新型高级网络攻击,”全球知名咨询公司Everest Group的高级分析师Prabhjyot Kaur表示,“后量子密码学(PQC)是这个问题的解决方案。”

近年来,人们对量子计算可能破解加密的担忧日益加剧,很多技术公司和组织都开始开发新的加密协议向后量子密码学迁移,来抵御此类攻击。

2024年2月,苹果公司在其官方博客上宣布,将对iMessage的加密协议进行重要更新,以增强其抵御量子计算威胁的能力。苹果表示,新的PQ3协议预计将在2024年内全面取代所有现有的对话协议。

2024年8月,美国国家标准与技术研究院(NIST)正式发布首批抗量子加密(PQC)标准,不久后微软就宣布已开始在其开源核心加密库SymCrypt中部署抗量子算法,成为绝对的抢跑者。

2024年9月,谷歌宣布更新其Chrome网络浏览器中的抗量子加密技术,用完全标准化的基于模块晶格密钥封装机制(ML-KEM,NIST首批PQC标准之一)取代实验性的Kyber,以提升对量子计算潜在攻击的防御能力。

随着该领域的发展,正如Smith所言,“在不屈服于耸人听闻的情况下了解真正的进步才是关键。我们应该以热情和谨慎的态度来开辟量子的未来。”光子盒将持续跟进技术进展,追踪信息变化,敬请各位读者朋友关注。

参考链接

[1]http://cjc.ict.ac.cn/online/onlinepaper/wc-202458160402.pdf

[2]https://www.scmp.com/news/china/science/article/3282051/chinese-scientists-hack-military-grade-encryption-quantum-computer-paper

[3]https://engine.scichina.com/doi/pdf/F5D324C8CDC54B8EB16AE2B3C862BBA2

[4]https://www.forbes.com/sites/craigsmith/2024/10/16/department-of-anti-hype-no-china-hasnt-broken-military-encryption-with-quantum-computers/

[5]https://www.forbes.com/sites/craigsmith/

[6]https://www.techtarget.com/searchsecurity/news/366613737/Experts-slam-Chinese-research-on-quantum-encryption-attack

[7]https://mastodon.social/@fj/113316858820599791

[8]https://x.com/RGB_Lights/status/1846161323916169334

[9]https://www.infosecurity-magazine.com/news/experts-play-down-chinese-quantum/

[10]https://www.business2community.com/business-news/chinese-researchers-say-they-cracked-en

[11]https://www.csoonline.com/article/3562701/chinese-researchers-break-rsa-encryption-with-a-quantum-computer.html

[12]https://www.thebrighterside.news/post/in-a-global-first-quantum-computers-crack-rsa-and-aes-data-encryption/

声明:本文来自光子盒,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。