在上一篇文章《广东省教育厅短信事件分析:大量企业域名遭滥用》中,我们对事件进行了初步分析,揭示了大量企业域名被滥用的情况。这次我们继续跟进,复现一下“犯罪团伙”是如何运作进行获利的!

1 失效的线索

在物理世界中,我们往往可以封锁现场,寻找线索,固定证据。而网络犯罪不同于传统犯罪,在数字世界一旦事发,嫌疑人可以猫在某个角落远程切断线索,比如停止域名解析,关闭服务器,删除服务器数据。

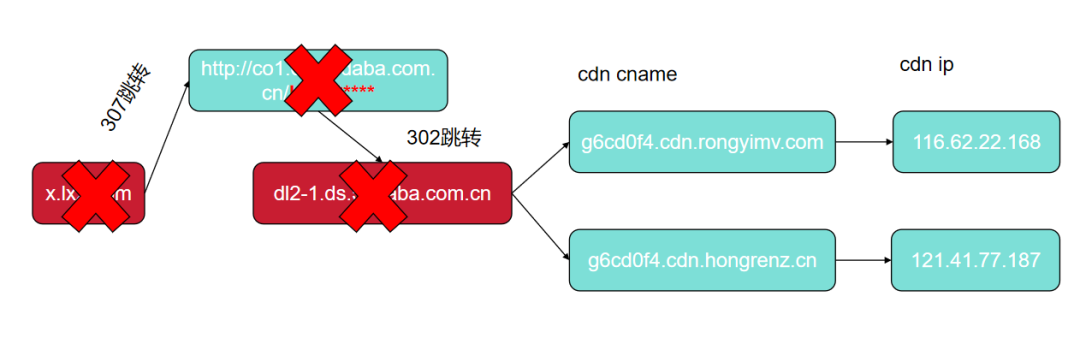

本次事件官方发出声明后,在较短的时间内,事件所涉及的域名就停止了原有的解析。既有可能是嫌疑人得知事情败露,自己停止了解析;也有可能是备案域名的拥有者,发现自己卷入了此事,做出了停止解析的补救措施,避免非法内容被进一步传播。但不论是哪种情况,当好奇的我们想去一探究竟时,浏览器就会给我们一个DNS_PROBE_FINISHED_NXDOMAIN 的提示:域名停止解析了,线索就此中断。

2 留存的记忆

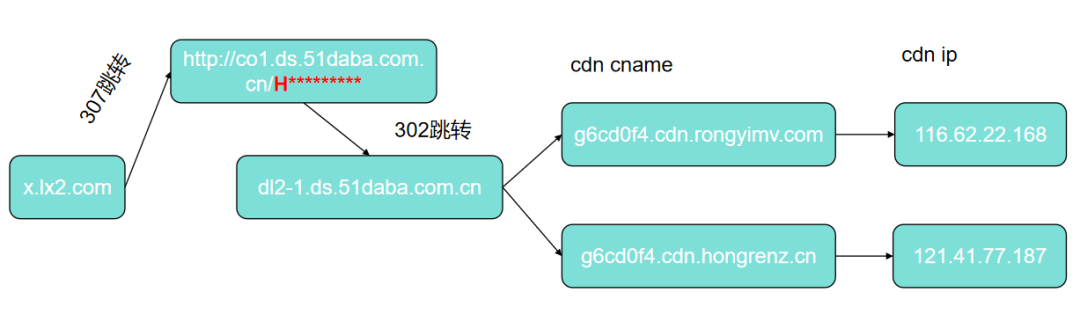

面对数字世界里随时可能消失的线索,第一时间,甚至在事件还未发生之前就对潜在的数据进行固定留存是非常有必要的。以本次事件为例,在上一篇分析中,我们给出了大致的域名跳转过程,实际上更细节的流程如下:

1) 群众打开 x.lx2.com;

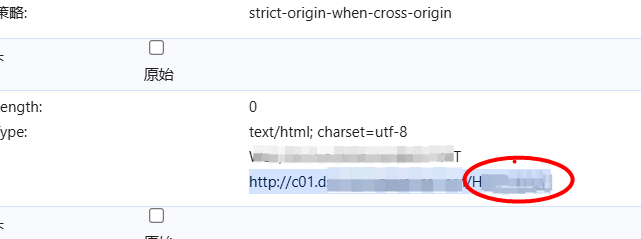

2) x.lx2.com 经过 307 状态码 + Location头跳转至 http://co1.ds.51daba.com.cn/H*********;

3) http://co1.ds.51daba.com.cn/H********* 继续通过302 跳转至 dl2-1.ds.51daba.com.cn;

4) dl2-1.ds.51daba.com.cn 的域名解析 cname 指向动态分配给 g6cd0f4.cdn.rongyimv.com/g6cd0f4.cdn.hongrenz.cn,最终访问 cdn 背后的真实服务器资源,展现给群众。

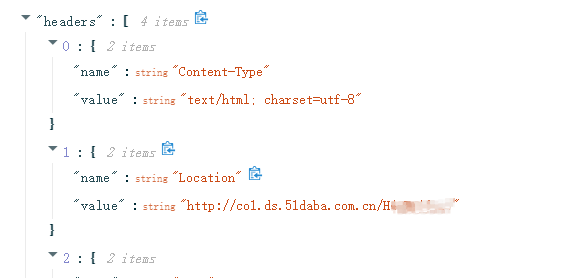

网站不是无法打开了吗?好在我们大狗平台进行了即时访问,并且固定了当时的访问信息(如下图所示),这为我们还原当时的情况提供了数据支持。

3 复活的网站

如果想满足我们的好奇心,进一步去了解这个被引流的SQ网站,到底存在什么套路,思考它会不会最终还是一个诈骗网站?当然,如果嫌疑人因为害怕,已经跑路了,所谓的“复活”那肯定是不可能实现的。但是如果目标网站实际上没有关闭,只是前面引流的域名失效了呢?

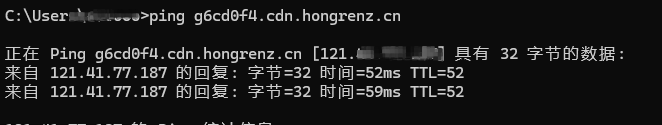

我们先简单的 ping 一下,可以看出,虽然前面的几个域名都已经停止解析了,但是原来其指向的 cdn 的 cname 域名依然正常解析,如图所示,我们推测可能目标网站依然是活着的。

这里,在未找到网站新的域名资产的情况下,我们使用了一招“复活术”,成功访问了目标网站,并获得网站新的域名信息。事情如同预料的一样。目标网站并未关闭,而是更换了新的引流域名,继续开展“业务”(新的域名已经通过大狗平台进行研判,可以通过相关节点进行关联查看)。

4 误入的歧路

当然,过程也不总是顺利的,分析的过程中,我们一不小心就跑偏了。在数据进行关联的过程中,一些节点的关联性较弱,容易将我们带入不正确的方向。比如,一个 CDN 的 IP 关联出来的域名,往往只是使用了同一个 CDN 的其它正常业务域名;比如,一个诈骗网站名称叫“小胖墩”,但是叫“小胖墩”的网站可就不一定都是诈骗网站了。我们得通过经验排除掉诸如此类的情况。

在本次的案例中,我们通过不断关联,发现一个新的平台,截图如下:

页面的结构、配色,是不是和我们前述的网站几乎一样?并且也是干的 SQ 引流的“业务”。这让我们一度以为这个平台就是我们的分析目标。但是细节很重要,我们从大狗平台上拿来 x.lx2.com 的截图(再次说明,提前自动化对这些非法网站进行数据固证的重要性)进行了对比:

可以看到,在我们新找到的平台的下方,并没有这个“工具条”,说明可能并不是同一个平台。我们需要继续寻找其它可能性。随后,我们又找到了其它平台,这一次也有“工具条”了,但是进一步的细节对比,依然不是我们的目标,因为导航上的分类不完全相同,如下图,对比看前几条。

最终,我们通过“复活术”复活的目标站中,既有“工具条”,导航栏的文字也完全相同,说明我们离真相似乎更进了一步,但这些都还不是最具确定性的“点”。回到我们“留存的记忆”里,目标页面跳转至http://co1.ds.51daba.com.cn/H*********,注意后面这串H**********(已打码),经过分析这串看似随机的数值其实是推广码,我们在“复活”的网站里,看到了相同的推广码。到了这里,我们才能确定找到了正确的方向,可以继续分析下去了。

5

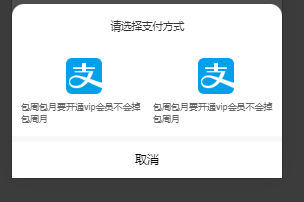

前线的代理

我们尝试性地注册了个账号,看看目标开展了哪些业务。实际上模式非常简单,平台上提供了很多资源链接,当点击选择任意链接时,平台会要求群众进行支付,可以选择单个资源购买,或者选择包周、包月等。如下图所示:

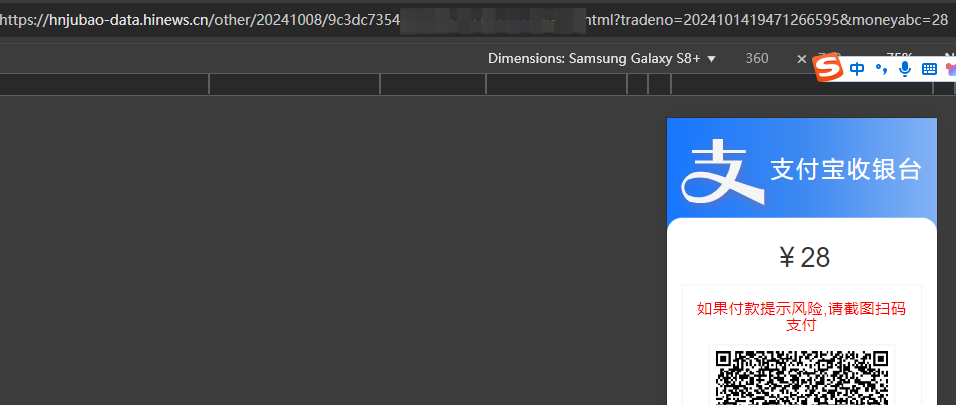

继续选择支付,平台将跳转至不同的支付链接,引导至聚合支付平台生成的支付渠道页面进行支付:

值得注意的是,在上一篇,我们讲到不少企业域名遭到滥用,用于引流环节,在这次的分析过程中,我们观察到,这种被滥用的域名资源,在“支付环节”也出现了。可以看到 hinews.cn(海南南海网传媒股份有限公司)的域名下被上传了一个html页面,用于非法支付活动(企业可以根据下面打码的资源路径自查删除)。

https://hnjubao-data.hinews.cn/other/20241008/9c3dc73542d****************.html

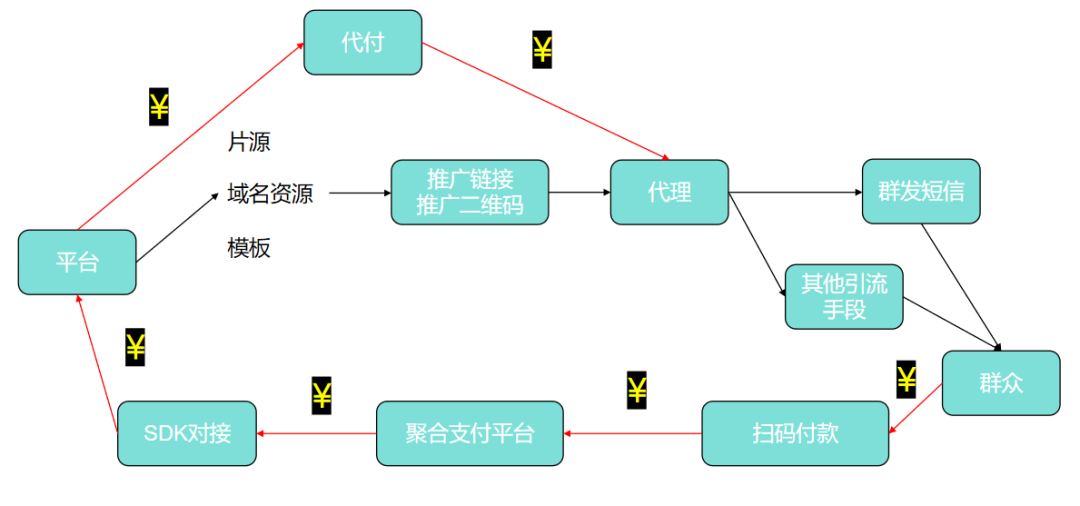

前面的分析中,我们提到了http://co1.ds.51daba.com.cn/H********* 中出现了推广码,意味着平台可能提供了“代理”模式。结合上面的支付过程,加上进一步的分析(具体过程略),我们可以得知该类平台的运营模式,如下图所示:

1) 平台提供片源、域名资源、引流页面模板;

2)代理只需要简单的拿到推广链接,进行群发短信或者其它引流手段;

3)群众的钱,经过图中红色的线条,最终分给代理。

在这种分工明确的平台中,代理只需要想尽办法去最大化的让更多群众接触到其推广链接并支付费用即可。操作非常简单,这使得参与者的技术成本变得非常低。其次,代理人员为了利益最大化,开始积极发展更加高效的引流的手段,本次事件中,可信的短信通道,无疑增加了短信的触达成功率,而常规的短信通道通常可能会被风控限制,效果不佳。

所以,不论是使用备案的域名,还是入侵了短信通道,本质上就是为了更高的推广触达率,更高的付款率,从而得到更多的推广分成。

6 更大的视角

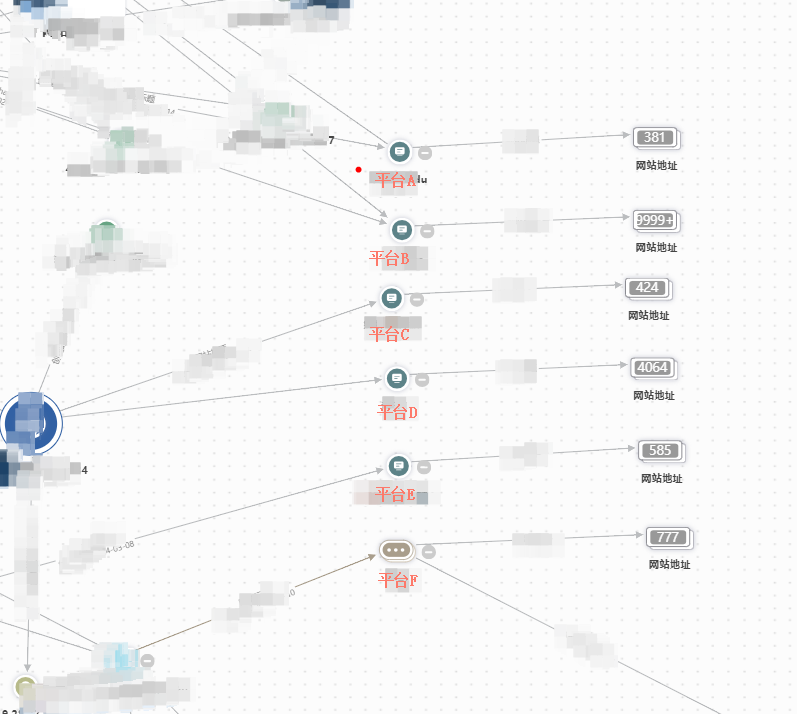

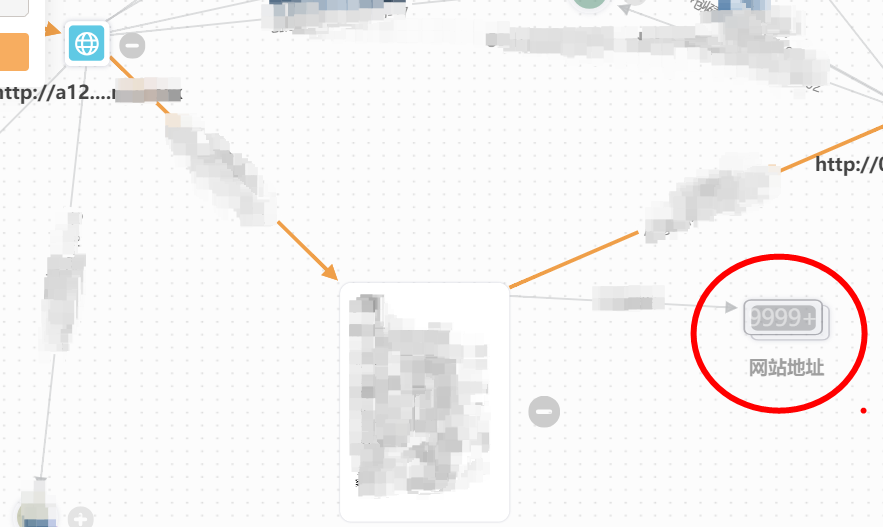

从单个案例来看,我们往往会把视角局限在这个案例中,但是基于大狗平台的知识图谱,我们可以站在更高的视角来进行观察。

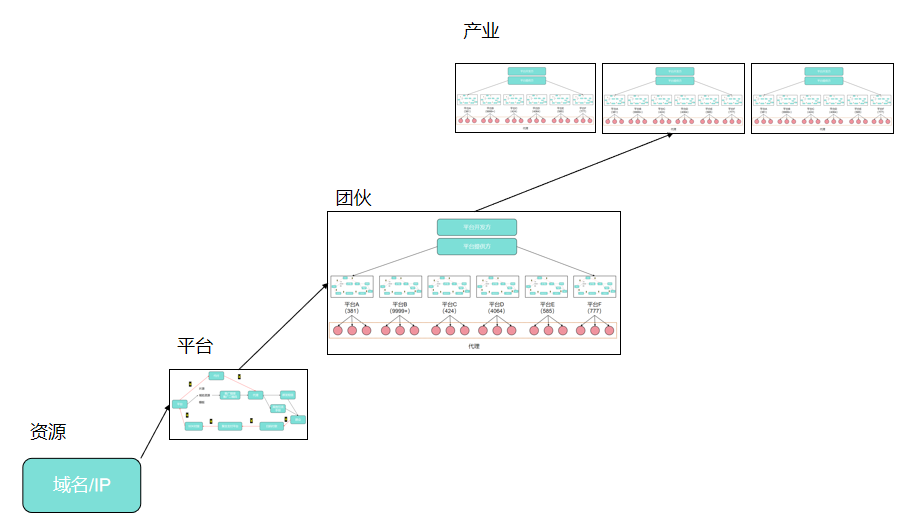

如果我们讲使用同一套运营程序与逻辑的归为一个“团伙”,那么,通过一些可以切分的特征,我们可以对“团伙”所使用的资源进行划分。这里,我们通过这种办法,可以很好的将资源划分到6个大的“平台“。例如:平台 B 所使用的网站地址(域名/ip)超过9999条,而平台 A 则仅出现 381 条,一定程度上,平台所使用资源的多少可以反应该平台的规模。

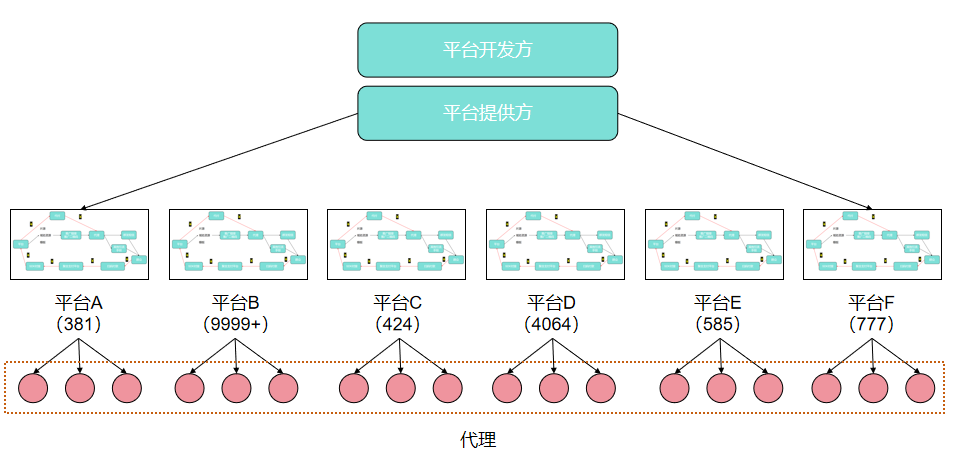

基于大狗的数据,我们来升级这个结构,从单个平台,拓展成了多个平台的“运营团伙”,如下图所示:

1)平台被开发出来;

2)平台运营方搭建了N个平台(可能存在一个或者多个运营方);

3)每个平台独立运营,发展代理下线;

4)代理可能还能继续邀请发展代理下线。

回到上面我们“误入的歧路”,是什么让我们判断出现问题呢?因为被分析的目标和我们的目标极其相似,这其实带来了另外一个思考,就是为什么会出现长得这么像的网站?本质上还是利益趋动,一种情况是:当一个团伙B,发现团伙A那个模式很赚钱的时候,团伙B就会单独“开山立派”,拉拢技术开发,仿照团队A的模式来做相同的事情;另一种情况是:原本是一个团伙,因为内部利益分配不均匀,团伙一分为二。

通过大狗平台对我们“误入”的网站进行分析,可以看出该团伙的资源数量也较为庞大(参考图中网站地址数量),说明其也处于“蓬勃发展”的状态,根据更细节的特征可以推断为独立发展的团伙。

在该“产业”下,不同的团伙,使用了同质化的运营模式来瓜分“产业”的利益,他们之间既存在竞争关系,需要争抢流量资源、域名资源、代理资源;又一定程度上有交叉融合,比如他们之间会使用共同的上下游环节,使用同一个支付渠道、使用同一个CDN服务等。

我们从一个域名入手,可以基于数据去分析它们的平台结构、团伙结构,甚至整个产业。这种从一个小的点,往上走的感觉,似乎还不错,正在看文章的你们,也可以用大狗平台进行尝试~

7 最后的补充

上一篇文章发出之后,有人询问文章内提供的被上传恶意资源的域名是否是所有的。由于引流的平台方在不断的寻找新的“备案域名资源”,所以文章提供的仅仅是分析当天以及历史的域名数据。在后续的分析中,我们发现了更多的被滥用的域名情况,仅靠被动披露推动修复不能从根本上解决这类问题。

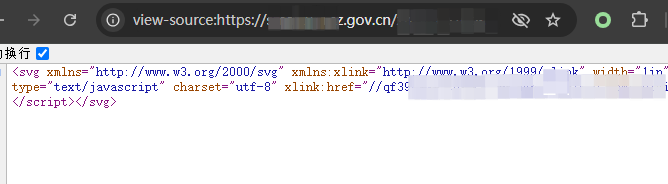

此外,在观察到企业域名被滥用的同时,我们还注意到一些地方政府的 xxxx.gov.cn 域名同样被上传了恶意资源(如下图所示,发文时已联系相关单位进行处理)。所以政府单位,同样也需要积极自查此类域名被滥用的情况。

声明:本文来自无糖反网络犯罪研究中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。