2018年12月14日下午我司监测到“驱动人生”病毒大规模爆发,此病毒仅仅在数小时内即感染超过十万台电脑。

在接到深圳市公安局网警支队协查要求后,我司技术人员第一时间赶往驱动人生公司现场配合深圳市公安局网警支队进行了应急处置以及技术分析。通过现场技术分析我们发现驱动人生某服务器被黑客利用漏洞入侵后,黑客更改了驱动人生升级服务器上获取更新软件的配置URL地址,并将其指向境外病毒服务器。该升级服务器仅作老版本软件的更新使用,涉及软件服务仅占驱动人生全部软件服务的5%。

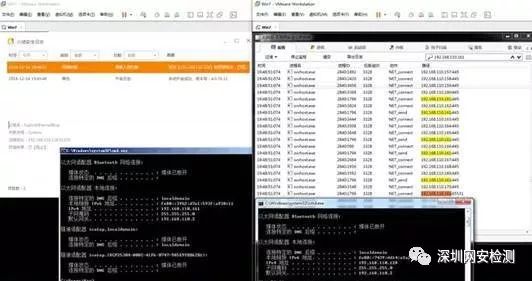

病毒被下载到本地执行后会继续释放病毒模块,新病毒模块利用永恒之蓝漏洞对局域网内所有电脑展开攻击并回传被感染电脑的IP地址、CPU型号等信息。同时病毒还会随机向外网的IP段进行扫描和攻击,每台被感染的电脑都成为节点继续向外展开攻击,如果这些被扫描的电脑没有修复永恒之蓝漏洞,随之它们也将会被感染。同时此病毒感染后会加载云端控制模块,攻击者可以下发命令加载其他病毒进行攻击。

据我司分析,黑客团伙于12月14日晚间关闭了病毒远程控制服务器,目前此次事件的危害程度已经降低。到目前为止未发现黑客团伙向病毒被控电脑下发任何攻击命令,但不排除黑客团伙随时重开病毒远程控制服务器继续发起攻击的可能性。

对此事件我司建议如下:

使用相关杀毒软件对已被感染或怀疑被感染的电脑进行查杀和排查;

手工查看系统目录C:\Windows\SysWOW64(system32)/下是否存在svhost.exe/svhhost.exe文件;

通过Windows 系统自带的regedit工具查找注册表中是否存在名为“Ddriver”服务,通过杀软清除;

及时更新系统补丁,防止被公开漏洞攻击利用;

若不能即使更新相关补丁,建议可先关闭135、139、445端口。

就此事件驱动人生发布正式公告如下:

公告

关于驱动人生升级模块被利用的情况说明

因12月14日我公司旗下部分产品的早期版本中的升级模块,被不法分子利用“永恒之蓝”漏洞传播木马一事,数万驱动人生用户受到影响,为此我们深感自责,并会进行深刻的反省。

在获知此事件的第一时间,我司当即联系安全软件公司了解情况,并立即开始自查工作。初步认定是我们部分产品的早期版本升级模块漏洞被不法分子利用所导致,未升级的早期版本客户端数占用户量的百分之五左右。15日,我司随即跟各安全软件公司沟通,并协助各安全软件公司进行事故根源追查,并安排技术人员排查核心服务器,同时立即向所在辖区的高新派出所报案,取得报案回执;随后向深圳网警和深圳互联网应急中心寻求协助。15日晚,在深圳网警同志的彻夜努力排查之下,初步定位此次事件的原因是驱动人生早期版本更新服务器(IP: 103.56.xx.xx)被不法分子非法侵入,篡改了升级域名,使早期版本用户下载安装了不法分子的含有木马更新文件。

虽然我们目前认为只有一台服务器被侵入,但为了充分保障用户安全,减少对用户可能造成的损失,我司经过讨论后决定:暂时关闭旗下所有服务器。

随后我司将对所有服务器进行彻底排查,每排查完毕一台,上线一台,在此期间,会导致用户无法正常使用驱动人生系列产品中需要联网的功能,其中包括了驱动查询、驱动下载等核心服务。由此对用户造成的不便和损失,我们深表歉意!但我们相信,给用户一个更加安全的驱动下载和安装环境,是我们应负的责任。

最后感谢各安全软件在最后一道防线上有效的保护用户的电脑,避免了用户的损失,感谢深圳网警和深圳市网安计算机安全检测有限公司的有力帮助,在以后的工作中,我们会把网络安全放在首要地位,加强公司员工的安全意识,给用户一个安全,便捷的使用环境。

深圳市驱动人生科技股份有限公司

2018年12月16日

声明:本文来自深圳网安检测,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。