知远战略与防务研究所 失乐园丁/编译

自:美国电气与电子工程师协会(IEEE)

【知远导读】随着车辆智能化和道路基础设施的进步,旅行变得更加高效可靠。然而,智能交通系统(ITS)中的新技术和日益增长的互联性为恶意行为者提供了独特的攻击途径,并引发了隐私问题。本文全面分类了智能交通系统中的安全和隐私漏洞,并探讨了解决这些问题的挑战和潜在的缓解技术,提出了未来研究方向。本文第一章为概述,第二章介绍了智能交通系统,并讨论了智能交通系统中的主要元素和技术。第三章回顾了智能交通系统中的相关工作。第四章对智能交通系统的安全和隐私问题进行了分类。第五章讨论了解决智能交通系统安全和隐私问题的挑战。第六章提出了缓解智能交通系统安全和隐私问题的潜在缓解技术。第七章确定了与智能交通系统安全和隐私相关的未来研究方向。第八章为总结。文章全文约2万字,推送部分节选自本文的第一及第四章。

智能交通系统(ITS)正在改变我们的道路和城市外观与功能。该系统有可能为世界各地的旅行者创造更高效、更安全、更愉快的体验。许多公司和城市已经启动计划,支持并促进智能交通系统技术的发展(例如,IBM的“智能城市”倡议1和英国电信的CityVerve项目2)。随着交通预测算法3的创新以及自动驾驶或半自动驾驶车辆的出现,道路旅行的安全性和效率将得到提高,未来的交通将与今天大不相同。此外,信息娱乐系统(如导航系统、蓝牙连接、免提短信和电话等)的进步,继续将现代舒适体验融入车辆中。交通系统中的技术集成为在移动环境中工作提供了新的机会,并提高了更舒适、更远距离旅行的能力4。然而,智能交通系统的进步以及道路和基础设施中新技术的引入也带来了新的挑战5。

安全措施不够严密的设备和应用程序与交通系统的整合程度日益提高,为攻击者利用这些系统提供了机会。智能交通系统受到攻击会对现实世界造成影响,并可能导致基础设施损坏、应急响应延迟、人员伤亡,甚至威胁国家安全。由于可能造成严重的物质损失和人身伤害,人们已经对智能交通系统进行了风险评估并创建了风险模型,但其中许多模型仍存在未解决的问题,因此需要进一步研究6。面对这些风险,有必要为智能交通系统开发一个安全和注重隐私的框架,以确保全球旅行者的安全和隐私。

菲盖雷多(Figueiredo)等人7讨论了智能交通系统在20世纪90年代末的概念和发展。由于智能交通系统研究相对较新,许多问题和担忧尚未得到解决。特别是在安全和隐私领域,在智能交通系统充分发挥其作用之前,有必要对一系列问题进行研究。政府也在智能交通系统方面做出了努力和投资,为旨在提高此类技术的可行性和实用性的项目提供了研究计划和资金。随着电气和电子工程师协会(IEEE)1609.X系列标准8的推出,标准化工作已经展开。这些标准直接关系到智能交通系统中车辆之间的通信能力。电气和电子工程师协会提出的标准通过添加SAE J2735定向短程通信(DSRC)消息集字典9得到了进一步加强,该字典概述了用于IEEE 1609.X通信标准的消息类型及其结构框架。过去,电子安全车辆入侵保护应用(EVITA)10和开放车辆安全平台(OVERSEE)11等项目致力于提高智能交通系统的安全性和隐私性,但这些项目已经跟不上技术进步的步伐。

本文介绍了智能交通系统的研究现状,并着重阐述了当前部署中的安全和隐私问题。我们从系统整体的角度审视智能交通系统,并讨论了随着智能交通系统领域的不断发展而可能出现的长期安全和隐私问题。本研究旨在对智能交通系统在安全和隐私方面的当前趋势以及该领域的未来研究方向进行全面的分析:

·分析了智能交通系统研究领域的当前技术水平,重点关注智能交通系统的安全性和隐私性。

·为智能交通系统的安全性和隐私性问题提供了全面的分类。

·讨论了智能交通系统安全性和隐私性问题的解决挑战,并考虑了潜在的缓解技术,以减轻缺陷和漏洞。

·确定了未来许多工作方向,以帮助智能交通系统的工程师和研究人员探索和解决紧迫的挑战,使智能交通系统更安全、更可靠、更注重隐私保护。

安全与隐私问题的分类

在本章中,我们将为智能交通系统中目前存在的各种安全与隐私问题以及智能交通系统新技术研发过程中可能出现的安全与隐私问题提供一个分类框架。

智能交通系统安全问题的分类

安全分类的常用方法是使用保密性、完整性、可用性(CIA)方案,该方案在之前的工作中已经使用过12。在此,我们将智能交通系统中的常见安全问题按照保密性、完整性、可用性的维度以及认证、识别和不可抵赖性等附加维度进行分类。

(一)保密性

在通信网络中处理敏感信息时,保密性显然是智能交通系统中需要考虑的必要安全服务之一。保密性使智能交通系统中的设备和各方能够以安全和私密的方式相互通信,而不会向无关方泄露信息13。例如,一辆智能汽车和一辆公共汽车可能彼此传递近距离信息,以保持安全距离。保密性为这些智能交通系统组件在不安全的信道上传送数据提供了安全通信手段,同时防止第三方和潜在对手窃听交换的信息。除了提供保密性的加密机制外,最近在隐写术和隐蔽信道方面的研究还探讨了当恶意行为者能够访问通信信道时,如何使用这些替代方法来隐藏信息14。

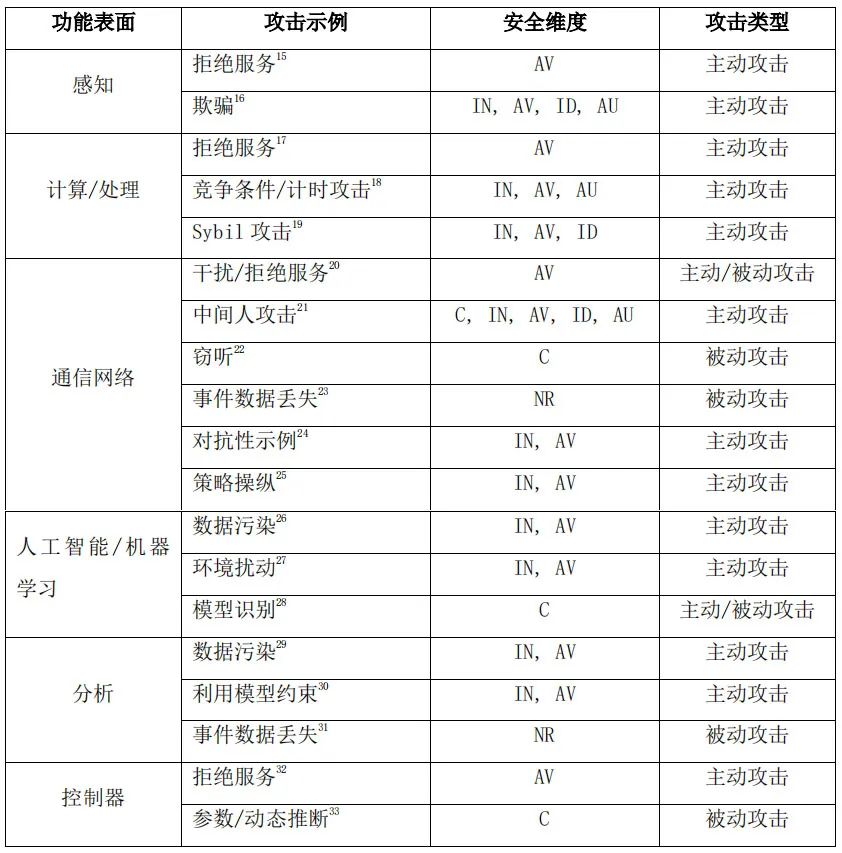

表1:智能交通系统攻击面分析

注:安全维度一栏中:C、IN、AV、ID、AU和NR分别代表保密性、完整性、可用性、识别性、认证性和不可抵赖性

如表1所示,通信网络存在易受被动和主动攻击的脆弱攻击面。具体而言,车联万物技术必须确保机密性,以防止车联万物通信中传输的敏感信息受到各种被动和主动攻击。由于智能交通系统涉及各种设备,从复杂的智能手机和智能汽车到计算能力极低的简单物联网设备,因此将机密性纳入智能交通系统具有挑战性。在智能交通系统的所有设备中保持通信机密是一项艰巨的任务。

(二)完整性

保持车辆、基础设施、交通控制中心等之间的信息与计算数据的完整性,对于智能交通系统的正确运行至关重要。如表1所示,在智能交通系统的每个节点(功能面),完整性都有可能受到损害。例如,智能交通系统中的恶意车辆可以通过拦截两辆车之间的安全信息,并在将信息转发给其他车辆之前更改内容,从而实施中间人攻击。因此,合法车辆将无法获得其他车辆的正确定位信息,这可能会导致灾难性后果,因为合法车辆会在各种计算和决策中使用这些错误信息。当前,传感器融合工作已经证明可以抵消错误信息对计算的破坏,使其不会超出可接受的范围34。传感器融合已经在许多现代汽车中得到广泛应用。

另一种已证明成功的完整性攻击是全球定位系统(GPS)欺骗35。在GPS欺骗中,攻击者通过广播虚假的GPS信号,使旅行者根据错误/恶意数据改变路线。Sybil攻击36是另一种常见的攻击形式,恶意攻击者冒充车辆自组织网络中的多个参与者,向网络中注入虚假的广播消息。这种类型的攻击已经在之前文献37中进行了研究,但仍然是车辆自组织网络和智能交通系统中的常见问题之一。辛格(Singh)等人38最近的研究研究了将区块链用作智能交通系统内各方之间安全数据共享的机制,然而,所提出的基于区块链的方法需要进一步研究,以确定其在实时环境中的可行性。同样,还存在对其他功能面的完整性攻击,其中一些攻击在表1中进行了总结。

(三)可用性

设备与智能交通系统其他组件进行操作和通信的可用性对于维护出行者的安全至关重要。拒绝服务攻击39是智能交通系统组件和服务可用性的主要攻击。表1显示,拒绝服务攻击在智能交通系统中的大多数攻击面中都很普遍。由于许多智能交通系统组件的实时操作要求,对可用性的攻击对智能交通系统尤为危险。

(四)认证和识别

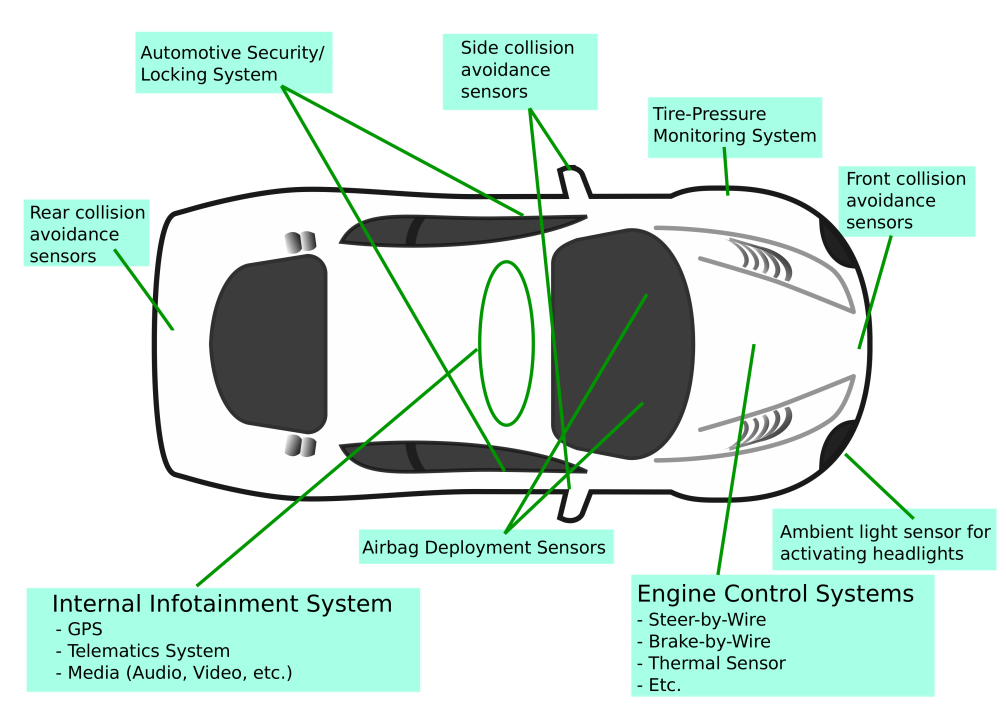

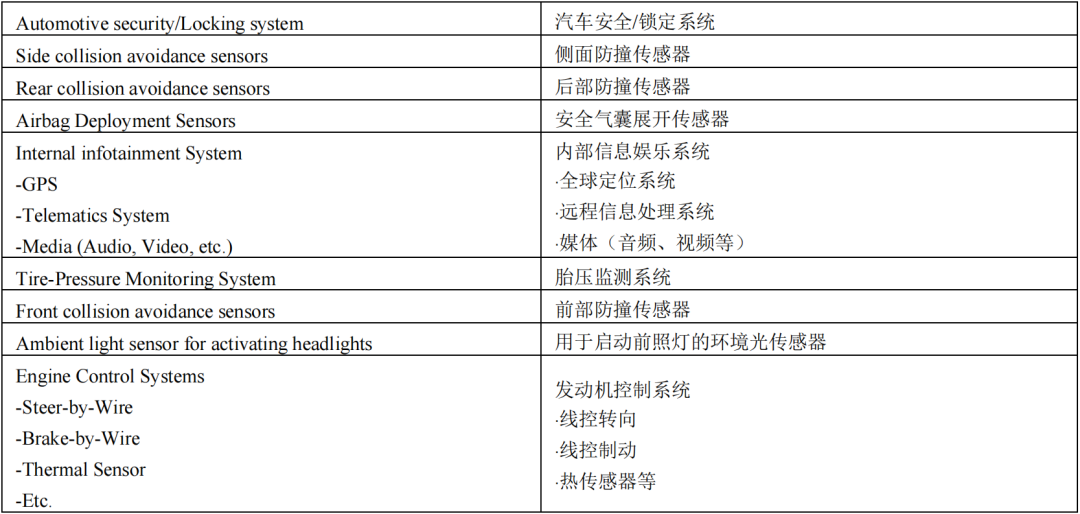

在智能交通系统中,对参与通信和数据传输的各方进行认证和识别是非常必要的。解决认证和识别问题的常用方法包括使用消息认证码(MAC)40或挑战响应协议。这两种解决方案都可以验证发送者的身份,但也会给系统增加额外的计算开销,从而带来新的挑战。如图1所示,现代智能汽车中的许多设备都需要认证和识别才能正常工作。然而,正如之前提到的,认证机制带来的额外计算开销可能会影响这些设备的实时性或资源限制。

图1 智能汽车的受攻击面

除了消息认证码和挑战响应解决方案外,关于车辆自组织网络认证和识别的许多研究已经转向利用假名代替车辆标识符以提供更大隐私的想法41。然而,使用假名的这种转变需要在智能交通系统内处理安全信息时增加额外开销和计算,因为假名必须首先由可信机构进行验证。

(五)不可抵赖性

不可抵赖性(Non-repudiation)是智能交通系统中的关键安全服务,尤其在车辆自组织网络和车对车通信的研究中,不可抵赖性可以防止系统成员否认恶意行为。大多数关于不可抵赖性的工作42都涉及可信第三方,以验证车辆自组织网络中常用的假名的真实身份。这些第三方被称为区域可信机构,可以采用物理基础设施或政府机构等团体形式。不可抵赖性与隐私之间的权衡为将安全服务整合到智能交通系统中带来额外的挑战。

智能交通系统中的隐私问题分类

隐私是智能交通系统必须考虑的问题。在本节中,我们将隐私问题分为三个主要类别:身份隐私、行为隐私和位置隐私。

(一)身份隐私

智能交通系统中的身份隐私是指驾驶员、旅行者、乘客、行人或参与者的现实身份的隐私。这些身份隐私可能包括他们的姓名、驾照号码、汽车登记号码等。最近对车辆自组织网络的研究推动了使用假名(也称为伪识别码)的想法,以取代将真实身份与车辆(车辆自组织网络系统的一部分)联系起来的做法。研究表明,假名能够保护车辆自组织网络中包含安全信息(如车辆位置)的消息广播与这些消息发送者的身份之间的联系43。然而,研究也表明,当使用基本的假名实现时,恶意行为者仍然可以跟踪特定的车辆44。针对这种情况,车辆自组织网络中的假名研究已经取得了进展,在何时以及如何更改车辆的假名方面纳入了更特别的方法。

作为使用假名进行隐私保护识别的替代方案,提出了基于属性的凭证。基于属性的隐私增强凭证允许用户向验证者进行身份验证,这样用户在身份验证事件之间就不会被关联起来,并且只向验证者透露其凭证中与验证者相关的属性45。然而,基于属性的凭证对资源要求很高,并且还需要为所有所需服务创建共享的秘密/属性。简而言之,在保护智能交通系统参与者隐私与提供不可抵赖的安全服务之间存在权衡,后者在车辆事故和/或犯罪案件中用于正确识别系统用户。

(二)行为隐私

智能交通系统中用户的信息非常丰富且详细,包括财务信息、位置信息以及用户在系统中的习惯,这为侵犯个人行为隐私提供了大量机会。芬恩(Finn)等人46研究了各种隐私的分类方案。在智能交通系统的范围内,行为隐私是指描述群体或个人及其在智能交通系统中的行为的数据隐私。一个系统要维护行为隐私,必须能够对收集到的用户数据进行匿名处理,防止其暴露,并掩盖智能交通系统用户的常见行为模式。

保护智能交通系统用户行为的隐私,对于阻止攻击者跟踪和推断系统中的特定个人是必要的。由于智能交通系统收集旅行者路线模式的信息,以使路线更安全、更高效,因此系统也会记录单个旅行者的移动模式,通过分析这些信息,可以推断出个人的行为。例如,单个旅行者的出发点和目的地可能会导致隐私问题,因为恶意行为者可以推断出旅行者的住所或工作地点。

(三)位置隐私

根据芬恩等人在《七种隐私类型》一文中对隐私的定义,智能交通系统中的位置隐私可归类为“位置和空间隐私”,即用户有权在系统中旅行或移动,而不必担心其位置信息被泄露。虽然精确的位置信息有助于智能交通系统提供位置感知服务,但此类信息也可能被用于侵犯个人隐私。攻击者可以利用这些位置信息发起针对个人的攻击。对于基于全球定位系统的导航系统来说,在提供服务的同时保护用户的位置隐私极具挑战性。因此,关键是要在为用户提供有益且准确的服务的同时保护位置隐私之间找到平衡。位置模糊或位置伪装47是隐私保护型定位服务中采用的一种技术。位置伪装通过稍微改变或概括用户的位置来保护用户的隐私,避免泄露用户的实际位置。

【1】IBM, “Smarter Cities,” 2017. [Online]. Available: https://www.ibm.com/smarterplanet/us/en/smarter cities/overview/

【2】B. Telecom, “BT CityVerve Portal,” 2017. [Online]. Available: https://portal.bt-hypercat.com/

【3】S. de Luca, R. D. Pace, A. D. Febbraro, and N. Sacco, “Transportation Systems With Connected and Non-Connected Vehicles: Optimal Traffic Control,” in 2017 5th IEEE International Conference on Models and Technologies for Intelligent Transportation Systems (MT-ITS). Naples, Italy: IEEE, June 2017, pp. 13–18. H. Qin and C. Yu, “A Road Network Connectivity Aware Routing Protocol for Vehicular Ad Hoc Networks,” in 2017 IEEE International Conference on Vehicular Electronics and Safety (ICVES).Vienna, Austria: IEEE, June 2017, pp. 57–62.

【4】M. Alam, J. Ferreira, and J. Fonseca, “Introduction to Intelligent Transportation Systems,” in Intelligent Transportation Systems.Springer, 2016, pp. 1–17.

【5】A. Munir, “Safety Assessment and Design of Dependable Cybercars: For today and the future,” IEEE Consumer Electronics Magazine, vol. 6, no. 2, pp. 69–77, April 2017.

【6】K. B. Kelarestaghi, K. Heaslip, and R. Gerdes, “Vehicle Security: Risk Assessment in Transportation,” arXiv preprint arXiv:1804.07381, 2018.

【7】L. Figueiredo, I. Jesus, J. A. T. Machado, J. R. Ferreira, and J. L. M. de Carvalho, “Towards the development of intelligent transportation systems,” in ITSC 2001 IEEE Intelligent Transportation Systems., Aug 2001, pp. 1206–1211.

【8】J. B. Kenney, “Dedicated Short-Range Communications (DSRC) Standards in the United States,” Proceedings of the IEEE, vol. 99, no. 7, pp. 1162–1182, July 2011.

【9】SAE, “Dedicated Short Range Communications (DSRC) Message Set Dictionary,” 2016. [Online]. Available: https://www.sae.org/ standards/content/j2735 201603/

【10】K. M. Bayarou, “E-Safety Vehicle Intrusion Protected Applications,” 2008. [Online]. Available: https://www.evita-project.org/index.html

【11】T. Wollinger, “OVERSEE - Open Vehicular Secure Platform,” 2010. [Online]. Available: https://www.oversee-project.com/ index.html

【12】J. M. d. Fuentes, A. I. Gonz´alez-Tablas, and A. Ribagorda, “Overview of Security Issues in Vehicular Ad-Hoc Networks,” 2010;R. G. Engoulou, M. Bella¨ıche, S. Pierre, and A. Quintero, “VANET Security Surveys,” Computer Communications, vol. 44, pp. 1–13, May 2014.

【13】R. G. Engoulou, M. Bella¨ıche, S. Pierre, and A. Quintero, “VANET Security Surveys,” Computer Communications, vol. 44, pp. 1–13, May 2014.

【14】De Fuentes, Jos´e Mar´ıa and Blasco, Jorge and Gonz´alezTablas Ferreres, Ana and Gonz´alez-Manzano, Lorena, “Applying Information Hiding in VANETs to Covertly Report Misbehaving Vehicles,” International Journal of Distributed Sensor Networks, vol.2014, 02 2014;Manchanda, Kimi and Singh, Amarpreet, “Covert Communication in VANETS using Internet Protocol Header Bit,” International Journal of Computer Applications, vol. 123, pp.10–14, 08 2015.

【15】J. M. d. Fuentes, A. I. Gonz´alez-Tablas, and A. Ribagorda, “Overview of Security Issues in Vehicular Ad-Hoc Networks,” 2010.

【16】V. Behzadan and A. Munir, “Models and Framework for Adversarial Attacks on Complex Adaptive Systems,” arXiv preprint arXiv:1709.04137, September 2017.

【17】J. M. d. Fuentes, A. I. Gonz´alez-Tablas, and A. Ribagorda, “Overview of Security Issues in Vehicular Ad-Hoc Networks,” 2010.

【18】M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【19】J. M. d. Fuentes, A. I. Gonz´alez-Tablas, and A. Ribagorda, “Overview of Security Issues in Vehicular Ad-Hoc Networks,” 2010.

【20】M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【21】M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【22】J. M. d. Fuentes, A. I. Gonz´alez-Tablas, and A. Ribagorda, “Overview of Security Issues in Vehicular Ad-Hoc Networks,” 2010.

【23】M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【24】V. Behzadan and A. Munir, “Models and Framework for Adversarial Attacks on Complex Adaptive Systems,” arXiv preprint arXiv:1709.04137, September 2017.

【25】V. Behzadan and A. Munir, “Models and Framework for Adversarial Attacks on Complex Adaptive Systems,” arXiv preprint arXiv:1709.04137, September 2017.

【26】R. G. Engoulou, M. Bella¨ıche, S. Pierre, and A. Quintero, “VANET Security Surveys,” Computer Communications, vol. 44, pp. 1–13, May 2014.

【27】P. McDaniel, N. Papernot, and Z. B. Celik, “Machine Learning in Adversarial Settings,” IEEE Security Privacy, vol. 14, no. 3, pp. 68–72, May 2016.

【28】V. Behzadan and A. Munir, “Models and Framework for Adversarial Attacks on Complex Adaptive Systems,” arXiv preprint arXiv:1709.04137, September 2017.

【29】R. G. Engoulou, M. Bella¨ıche, S. Pierre, and A. Quintero, “VANET Security Surveys,” Computer Communications, vol. 44, pp. 1–13, May 2014.

【30】P. McDaniel, N. Papernot, and Z. B. Celik, “Machine Learning in Adversarial Settings,” IEEE Security Privacy, vol. 14, no. 3, pp. 68–72, May 2016.

【31】M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【32】J. M. d. Fuentes, A. I. Gonz´alez-Tablas, and A. Ribagorda, “Overview of Security Issues in Vehicular Ad-Hoc Networks,” 2010.

【33】V. Behzadan and A. Munir, “Models and Framework for Adversarial Attacks on Complex Adaptive Systems,” arXiv preprint arXiv:1709.04137, September 2017.

【34】K. Jo and K. Chu and M. Sunwoo, “Interacting Multiple Model Filter-Based Sensor Fusion of GPS With In-Vehicle Sensors for Real-Time Vehicle Positioning,” IEEE Transactions on Intelligent Transportation Systems, vol. 13, no. 1, pp. 329–343, March 2012.

【35】K. C. Zeng, Y. Shu, S. Liu, Y. Dou, and Y. Yang, “A Practical GPS Location Spoofing Attack in Road Navigation Scenario,” in Proceedings of the 18th International Workshop on Mobile Computing Systems and Applications. New York, NY, USA: ACM, February 2017, pp. 85–90.

【36】M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【37】R. G. Engoulou, M. Bella¨ıche, S. Pierre, and A. Quintero, “VANET Security Surveys,” Computer Communications, vol. 44, pp. 1–13, May 2014;M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014;A. Kchaou, R. Abassi, and S. Guemara, “Toward a Distributed Trust Management Scheme for VANET,” in Proceedings of the 13th International Conference on Availability, Reliability and Security. ACM, 2018, pp. 53:1–53:6.

【38】M. Singh and S. Kim, “Crypto trust point (cTp) for secure data sharing among intelligent vehicles,” in 2018 International Conference on Electronics, Information, and Communication (ICEIC), Jan 2018, pp. 1–4.

【39】M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【40】R. G. Engoulou, M. Bella¨ıche, S. Pierre, and A. Quintero, “VANET Security Surveys,” Computer Communications, vol. 44, pp. 1–13, May 2014.

【41】G. Calandriello, P. Papadimitratos, J.-P. Hubaux, and A. Lioy, “Efficient and Robust Pseudonymous Authentication in VANET,” in Proceedings of the Fourth ACM International Workshop on Vehicular Ad Hoc Networks. Montreal, Quebec, Canada: ACM, September 2007, pp. 19–28;H. Lu, J. Li, and M. Guizani, “A Novel ID-Based Authentication Framework with Adaptive Privacy Preservation for VANETs,” in 2012 Computing, Communications and Applications Conference. Hong Kong, China: IEEE, Jan 2012, pp. 345–350;R. Lu, X. Lin, T. H. Luan, X. Liang, and X. Shen, “Pseudonym Changing at Social Spots: An Effective Strategy for Location Privacy in VANETs,” IEEE Transactions on Vehicular Technology, vol. 61, no. 1, pp. 86–96, Jan 2012;Y. Pan and J. Li, “Cooperative Pseudonym Change Scheme Based on the Number of Neighbors in VANETs,” Journal of Network and Computer Applications, vol. 36, no. 6, pp. 1599 – 1609, November 2013;B. Wiedersheim, Z. Ma, F. Kargl, and P. Papadimitratos, “Privacy in Inter-Vehicular Networks: Why Simple Pseudonym Change is not Enough,” in Wireless On-demand Network Systems and Services (WONS), 2010 Seventh International Conference on. Kranjska Gora, Slovenia: IEEE, February 2010, pp. 176–183.

【42】J. M. d. Fuentes, A. I. Gonz´alez-Tablas, and A. Ribagorda, “Overview of Security Issues in Vehicular Ad-Hoc Networks,” 2010;R. G. Engoulou, M. Bella¨ıche, S. Pierre, and A. Quintero, “VANET Security Surveys,” Computer Communications, vol. 44, pp. 1–13, May 2014;M. N. Mejri, J. Ben-Othman, and M. Hamdi, “Survey on VANET Security Challenges and Possible Cryptographic Solutions,” Vehicular Communications, vol. 1, no. 2, pp. 53–66, April 2014.

【43】G. Calandriello, P. Papadimitratos, J.-P. Hubaux, and A. Lioy, “Efficient and Robust Pseudonymous Authentication in VANET,” in Proceedings of the Fourth ACM International Workshop on Vehicular Ad Hoc Networks. Montreal, Quebec, Canada: ACM, September 2007, pp. 19–28;L. Nkenyereye, B. A. Tama, Y. Park, and K. H. Rhee, “A FineGrained Privacy Preserving Protocol over Attribute Based Access Control for VANETs,” JoWUA, vol. 6, no. 2, pp. 98–112, 2015.

【44】B. Wiedersheim, Z. Ma, F. Kargl, and P. Papadimitratos, “Privacy in Inter-Vehicular Networks: Why Simple Pseudonym Change is not Enough,” in Wireless On-demand Network Systems and Services (WONS), 2010 Seventh International Conference on. Kranjska Gora, Slovenia: IEEE, February 2010, pp. 176–183.

【45】J. Camenisch, A. Lehmann, G. Neven, and A. Rial, “PrivacyPreserving Auditing for Attribute-Based Credentials,” in Proc.of European Symposium on Research in Computer Security, M. Kutyłowski and J. Vaidya, Eds., 2014, pp. 109–127.

【46】R. L. Finn, D. Wright, and M. Friedewald, “Seven Types of Privacy,” in European data protection: coming of age. Springer, 2013, pp. 3–32.

【47】E. Yigitoglu, M. L. Damiani, O. Abul, and C. Silvestri, “PrivacyPreserving Sharing of Sensitive Semantic Locations under RoadNetwork Constraints,” in 2012 IEEE 13th International Conference on Mobile Data Management. IEEE, July 2012, pp. 186–195.

声明:本文来自知远战略与防务研究所,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。