网络钓鱼攻击是伊朗国家支持的黑客用来入侵目标账户的最常见手段之一。网络安全公司Certfa对最新出现的一波网络钓鱼攻击进行了分析,并将这些攻击归结于“The Return of The Charming Kitten(迷人小猫的回归)”。

在这场行动中,黑客的攻击目标是那些参与对伊朗实施经济和军事制裁的个人,以及世界各地的政治家、公民、人权活动人士和记者。

Certfa的分析表明,这群黑客似乎清楚地知道他们的攻击目标使用的是双重验证,因此他们的目标不仅是窃取电子邮箱账户(如Yahoo!和Gmail)密码,还包括验证码。鉴于此,Certfa认为,应对这些攻击最安全的现有方法是使用YubiKey等安全密钥。

活动摘要

在2018年10月初,Twitter用户MD0ugh透露,一群伊朗黑客对美国金融机构基础设施实施了网络钓鱼攻击。据该用户称,这些攻击可能是作为针对伊朗的新制裁的回应。

该用户首次提到了一个地址为accounts[-]support[.]service的域名,而该域名被证实与一群得到伊朗政府支持的黑客有关。Certfa认为,这些黑客与伊朗伊斯兰革命卫队(IRGC)存在密切联系。在此之前,ClearSky已经发布过有关于他们活动的详细分析报告。

在大约一个月之后,accounts[-]support[.]service的管理员扩大了他们的活动范围,并开始针对公民、人权活动人士、政治人物,以及伊朗和西方记者实施攻击。

攻击方法

Certfa的调查表明,这群黑客使用了不同的方法来实施攻击。这些方法大致可以分为两类:

1.利用未知的电子邮箱、社交媒体或消息传递软件账户实施网络钓鱼攻击;

2.利用被黑的公众人物的电子邮箱、社交媒体、消息传递软件账户实施网络钓鱼攻击。

Certfa还发现,在实施网络钓鱼攻击之前,这群黑客就已经收集了与其攻击目标相关的信息,用于根据目标的网络知识水平、联系方式、活动、工作时间和地理位置,为每一个目标定制具体的攻击计划。

Certfa还注意到,与以往的网络钓鱼攻击活动不同。在新一波的网络钓鱼攻击活动中,黑客在某些情况下并没有更改目标账户的密码。Certfa认为,他们如此做是为了避免被其攻击目标察觉到,以便于通过这些电子邮箱来实时监控目标的通信。

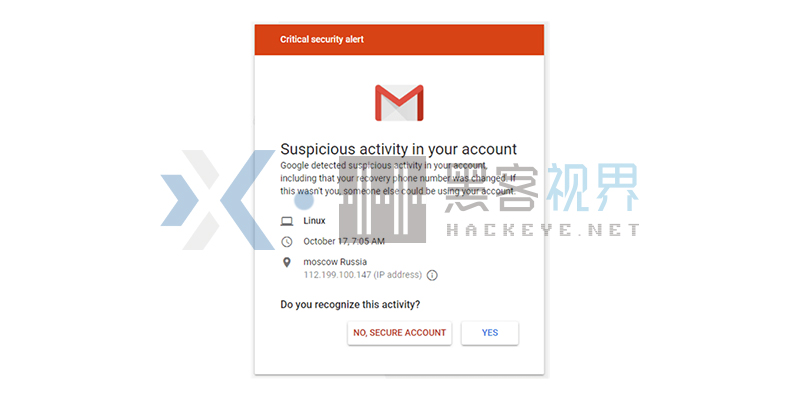

“未经授权访问”虚假警报

对网络钓鱼攻击的分析表明,这群黑客用来欺骗其目标的主要技巧是使用一些电子邮箱地址发送虚假警报,如notifications.mailservices@gmail[.]com、noreply.customermails@gmail[.]com、customer]email-delivery[.]info等。这些电子邮件旨在告诉收件人,有未经授权的人试图登录他们的账户。

图1.虚假警报链接

对于这种方法我们应该不会陌生,黑客通过伪装成电子邮件服务提供商来向其目标发送虚假安全警报,告知他们应立即审查并限制可疑访问,而详细信息则需要通过点击其中的链接来获取。很显然,其最终目的就是诱使目标点击恶意链接。

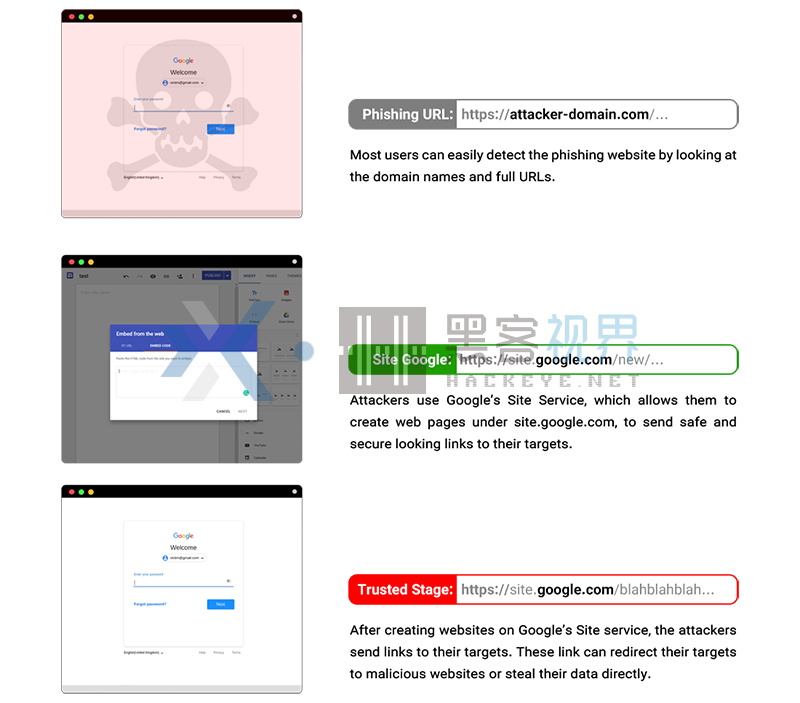

Google Drive上的虚假文件共享

发送以共享文件(来自Google Drive的共享文件)为标题的链接,是近年来最常见的黑客攻击技巧之一。与以往的攻击相比,这些攻击的独特之处在于它们使用了Google Site,它允许黑客向目标展示一个虚假Google Drive下载页面,从而让目标误认为它是一个真正的Google Drive页面。

图2.虚假的Google Drive文件共享页面

例如,这群黑客使用了hxxps://sites.google[.]com/view/sharingdrivesystem来欺骗目标,使其相信该网页是真正的 Google Drive页面。因为,在浏览器的地址栏中,我们可以看到google.com。

攻击框架

目前,大多数攻击都是通过网络钓鱼电子邮件来实施的。因此,查看网络钓鱼电子邮件的源代码对攻击的分析很有帮助。

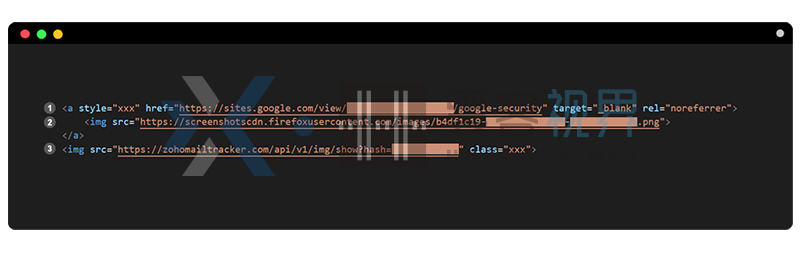

图3.发送给攻击目标的网络钓鱼电子邮件源代码示例

恶意链接

大多数互联网用户普遍都会认为Google的主域(google.com)是一个安全可靠的地址。这群黑客正是利用这一点,在sites.google.com(Google的子域)上创建了虚假页面来欺骗他们的目标。Google Site允许用户在页面显示各种内容,而这群黑客也正是利用了这一功能来发送虚假警报,并将其目标重定向到不安全的网站或嵌入钓鱼页面的网站。

图4.攻击者如何滥用site.google.com

由于Google可以快速识别和清除site. google.com上的可疑和恶意链接,因此这群黑客使用了自己的网站。值得注意的是,出现在此次网络钓鱼活动中的网站链接与出现在过去几年Charming Kitty网络钓鱼活动中的链接具有类似的结构。例如,攻击者在域名和网络钓鱼网址中同样使用了类似于“management”、“customize”、“service”、“identification”、“session”、“confirm”这样的单词来欺骗其目标。

电子邮件中的可点击图片

这群黑客在他们的电子邮件正文中使用的是图片,而不是文本,以绕过Google的安全和反网络钓鱼系统。为此,他们还使用了第三方服务(如Firefox Screenshots)来托管这些图片。

图5.网络钓鱼电子邮件中伪装成安全警报的图片示例

隐藏在电子邮件中的“间谍图片”

这群黑客在电子邮件正文中还添加一个隐藏的图片,能够在目标打开电子邮件时向他们发出通知。这个技巧有助于他们在目标打开电子邮件并点击钓鱼链接之后及时采取行动。

网络钓鱼页面

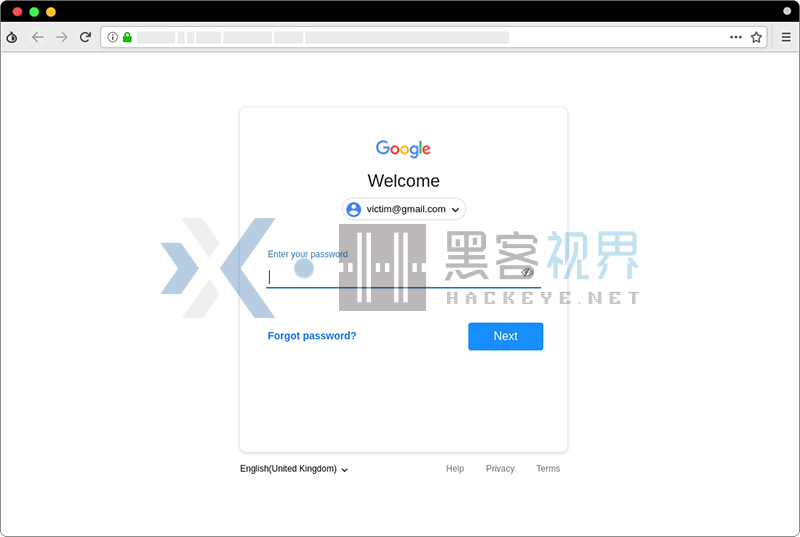

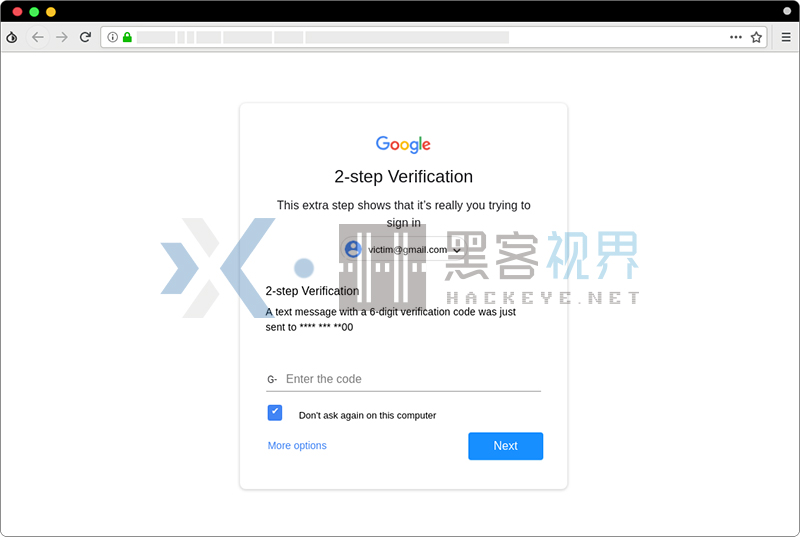

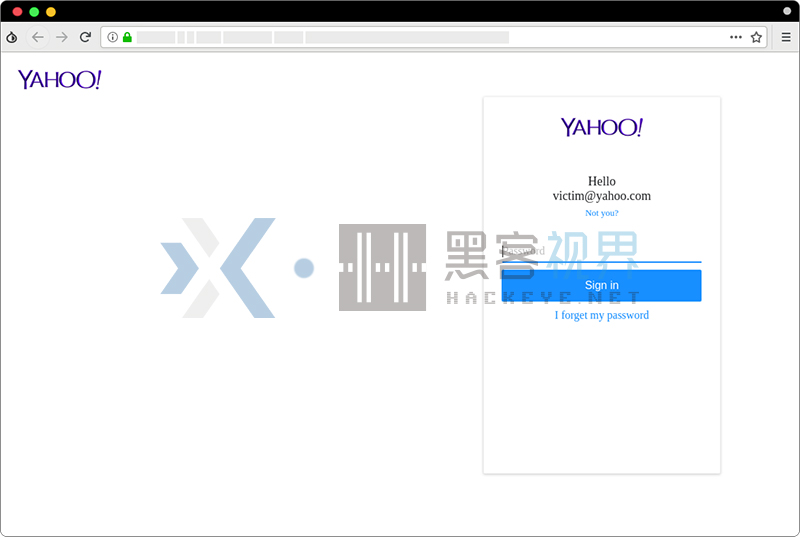

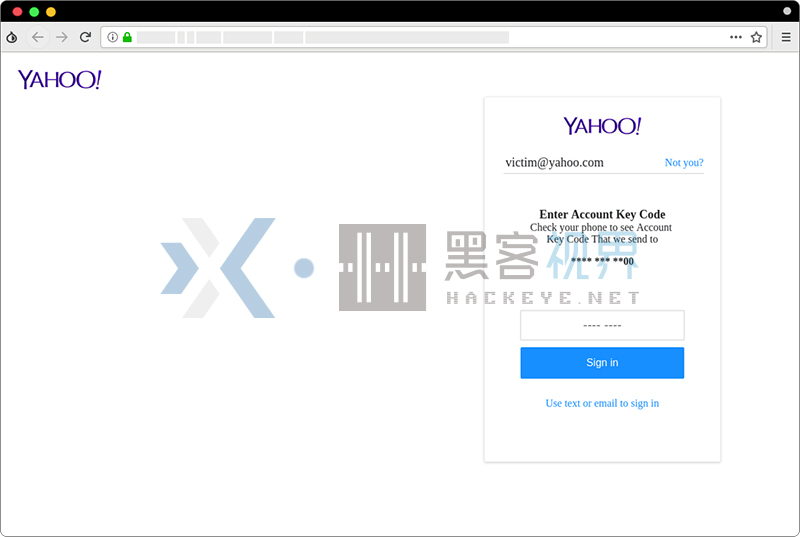

Certfa认为,这群黑客还使用了自定义平台来创建和存储目标的凭证详细信息。Certfa还注意到,他们为桌面和移动版Google和Yahoo!电子邮件服务分别设计了网络钓鱼页面,可能预示着将会在后续攻击中使用。

他们在最近的攻击中使用了一种有趣的技术,一旦目标输入了用户名和密码,他们就会及时检查这些凭证。如果这些凭证无误,他们就会要求目标提供验证码。

换句话来说,他们会在自己的服务器上实时检查目标输入的用户名和密码,即使启用了双重身份验证(例如短信、验证器APP或一次性验证码),他们也可以欺骗目标并窃取其信息。

图6至图9展示了一些被发送给目标的网络钓鱼页面示例。

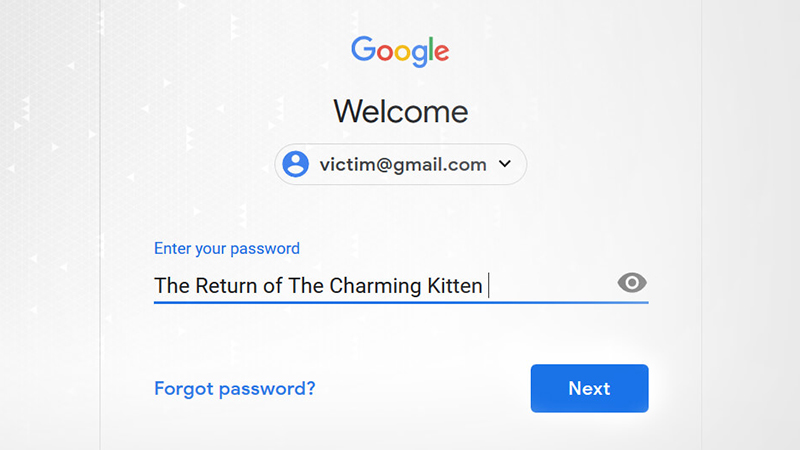

图6.用于输入Gmail账户密码的虚假页面

图7.用于输入Gmail帐户验证码的虚假页面

图8.用于输入Yahoo!帐户密码的虚假页面

图9.用于为Yahoo!账户验证码的虚假页面

黑客留下的痕迹

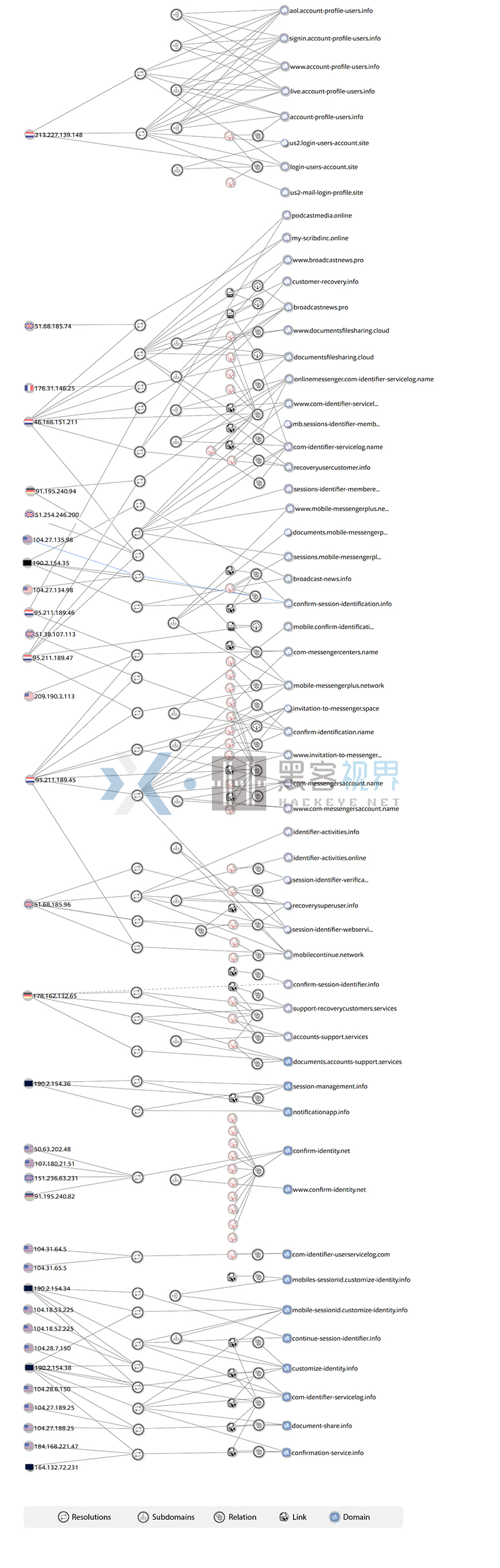

Certfa对出现在此次活动中的网络钓鱼网站的初步评估显示,这群黑客已经建立了大量的域名。Certfa的最新调查结果显示,在相对较短的时间内(2018年9月至11月),他们在此次网络钓鱼活动中已经使用了20多个域名。在撰写本报告时,网络钓鱼域名的数量仍在持续增加。对这些服务器的深入调查,揭示了攻击者的域名网络在最近的攻击中是如何被使用的。

图10.攻击者的域名网络

另一方面,这群黑客在此次网络钓鱼攻击活动中还使用了基于荷兰和法国IP地址的虚拟专用网络(VPN)和代理来隐藏其实际位置。尽管如此,Certfa还是发现了足够的线索可用来揭露他们的真实IP地址(89.198.179[.]103和31.2.213[.]18,伊朗IP地址)。

此外,此次活动中的一些域名和服务器与Charming Kitten使用的方法、技术和目标非常相似。Charming Kitten是一个被指与伊朗政府存在关联的黑客组织。因此,Certfa认为,Charming Kitten组织已经回归,并已经向世界各地的目标发起了新的网络攻击,而攻击主要集中在以色列和美国公民身上。

总结

网络钓鱼攻击是伊朗黑客用来窃取数据和入侵账户的最常见手段之一,但此次行动最值得关注的是它发起的时机——这一行动是在2018年11月4日美国对伊朗实施新制裁的前几周发起的。在此次行动中,攻击者试图通过入侵非伊朗政治人物和对伊朗实施经济和军事制裁的当局的账户来收集信息。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。