前情回顾·零日漏洞层出不穷

安全内参11月13日消息,美国、英国、澳大利亚、加拿大和新西兰等五眼联盟国家的网络安全机构12日联合发布警告,称黑客正在日益频繁地利用零日漏洞入侵目标网络。

与2021年、2022年发布的同类公告相比,此次警告有明显不同。此前,这些机构警告称,恶意网络攻击者更常利用旧软件的已知漏洞,而不是新披露的漏洞。

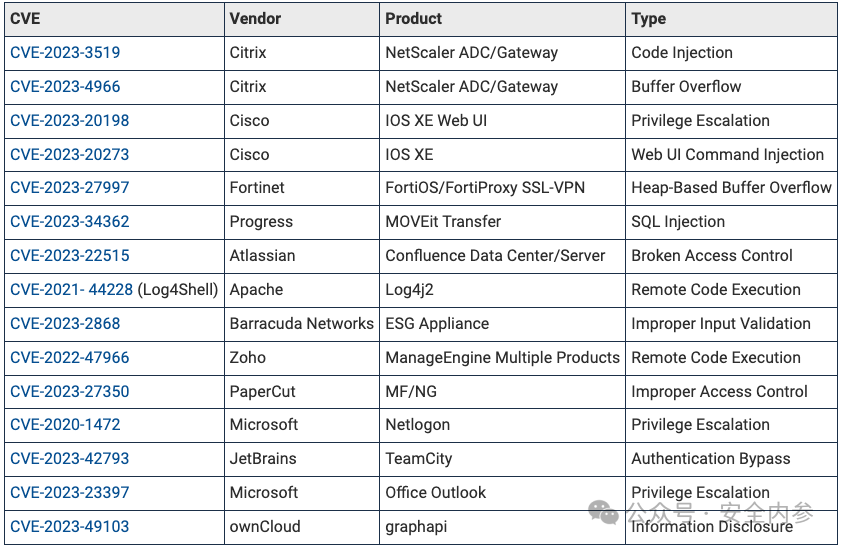

在这份联合公告中,网络安全机构列出了2023年最常被黑客利用的前15个漏洞,其中影响思杰公司(Citrix)NetScaler网络产品的CVE-2023-3519漏洞位居榜首。

在NetScaler漏洞的修补期间,曾有报告指出,有国家支持的威胁组织通过自动化攻击利用了该漏洞。他们攻陷了数千台设备,并在设备上植入WebShell,从而获得持续访问权限。

其他被广泛利用的漏洞还包括影响思科路由器关键漏洞、Fortinet VPN设备漏洞,以及Clop勒索软件团伙广泛利用的MOVEit文件传输工具漏洞。

公告指出,自美国网络安全和基础设施安全局(CISA)及其合作伙伴开始发布年度漏洞清单以来,这是首次大部分漏洞最初是作为零日漏洞被利用。

尽管公告仅涵盖了去年的情况,但根据英国国家网络安全中心(NCSC)的数据,零日漏洞利用的趋势已持续到2024年。“与2022年相比,情况发生了显著变化。当时不到一半的高频利用漏洞最初是零日漏洞。”

NCSC的首席技术官Ollie Whitehouse警告说:“零日漏洞被首次利用的频率大幅增加,这一现象已成为新常态。终端用户组织和供应商必须引起重视,因为恶意攻击者正试图渗透他们的网络。”

Whitehouse进一步指出:“为减少遭受攻击的风险,所有组织必须主动及时打上安全补丁,并坚持使用符合安全设计原则的数字产品。”

参考资料:https://therecord.media/surge-zero-day-exploits-five-eyes-report

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。