前情回顾·网安厂商事故影响客户

安全内参12月20日消息,美国特权访问管理公司BeyondTrust在12月初遭遇了一起网络攻击,攻击者成功入侵了部分远程支持SaaS实例。

BeyondTrust是一家专注于特权访问管理(PAM)及安全远程访问解决方案的网络安全公司,其产品广泛应用于政府机构、科技公司、零售和电子商务企业、医疗组织、能源和公用事业服务提供商以及银行业。

该公司表示,其网络系统于2024年12月2日检测到“异常活动”。初步调查显示,攻击者已成功攻破部分远程支持SaaS实例。

进一步调查发现,黑客获取了一个远程支持SaaS的API密钥,并利用该密钥重置了本地应用程序账号的密码。

公告中指出:“BeyondTrust确认了一起涉及少量远程支持SaaS客户的安全事件。”

“经过分析,2024年12月5日发现,攻击的根本原因是一个远程支持SaaS API密钥被攻破。”

“BeyondTrust随即撤销了该API密钥,通知了所有已知受影响的客户,并在同一天暂停了相关实例。同时,为受影响客户提供了替代的远程支持SaaS实例。”

目前尚不清楚攻击者是否利用被攻破的SaaS实例进一步入侵其下游客户。

发现两个关键零日漏洞

在对该网络攻击事件的调查中,BeyondTrust确认了两个安全漏洞,并分别于12月16日和12月18日公开。

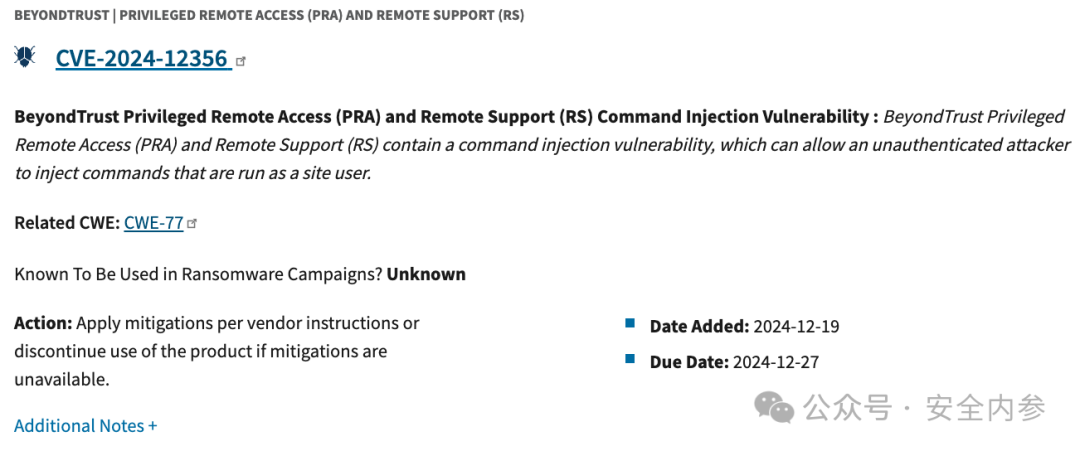

第一个漏洞(CVE-2024-12356)是一个严重级别的命令注入漏洞,影响远程支持(RS)和特权远程访问(PRA)产品。

漏洞描述称:“成功利用该漏洞可能允许未经认证的远程攻击者以站点用户的身份执行底层操作系统命令。”

第二个漏洞(CVE-2024-12686)被评定为中等危害,同样影响上述产品。该漏洞允许拥有管理员权限的攻击者注入命令并上传恶意文件到目标系统。

虽然公告中未明确说明,但不排除攻击者利用这两个漏洞发起零日攻击,从而攻入BeyondTrust系统或构建攻击链以进一步威胁客户。

官方称未发现0day被实际利用,CISA否认

BeyondTrust的声明未将这两个漏洞标记为已被实际利用。

公司表示,已对所有云端实例自动应用了相关漏洞补丁,但自托管实例的用户需要手动更新以确保安全。

BeyondTrust表示,此次安全事件的调查尚未结束,公司将在官方网站上持续更新调查结果。

他们向外媒BleepingComputer透露,目前尚无证据表明这些漏洞被用来部署勒索软件。

BeyondTrust称:“截至目前,我们未发现任何勒索软件的案例。调查仍在进行中,我们正与独立的第三方网络安全公司合作,全面调查此次事件。”

“当前,BeyondTrust的重点是确保所有客户实例,无论是云端还是自托管版本,均已得到充分更新和保护。我们的首要任务是为受影响的少量客户提供支持,并确保其环境的安全。随着调查的推进,我们会通过官方网站定期发布更新。”

针对漏洞是否被用于攻破远程支持SaaS实例的问题,BeyondTrust尚未作出进一步回应。而BleepingComputer已向其提出后续问题。

与此同时,美国网络安全和基础设施安全局(CISA)透露,CVE-2024-12356已在攻击中被利用,但未提供更多细节。

参考资料:https://www.bleepingcomputer.com/news/security/beyondtrust-says-hackers-breached-remote-support-saas-instances/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。