自11月初以来,一种名为JungleSec的勒索软件通过不安全的IPMI(智能平台管理接口)卡感染受害者。最初人们只看到受害者使用Windows、Linux和Mac,但没有迹象表明他们是如何被感染的。此后,BleepingComputer的人员与多名感染了JungleSec勒索软件的Linux服务器受害者进行沟通后发现,受害者们都是通过不安全的IPMI设备被感染。

IPMI是内置于服务器主板中的管理界面,或作为附加卡安装,允许管理员远程管理计算机,打开和关闭计算机电源,获取系统信息以及访问可为用户提供远程控制台访问权限的KVM。尤其是在远程配置中心的其他公司租用服务器时,它为管理服务器提供了极大便利。但是,如果未正确配置IPMI接口,则可能允许攻击者使用默认凭据远程连接并控制服务器。

通过IPMI安装JungleSec

在BleepingComputer和两名受害者之间的对话中,研究人员发现攻击者通过服务器的IPMI接口安装了JungleSec勒索软件。在一种情况下,IPMI接口使用默认的制造商密码。另一位受害者表示管理员用户已被禁用,但攻击者仍然可以通过可能的漏洞获取访问权限。

一旦用户获得了对服务器的访问权限(在这两种情况下都是Linux),攻击者就会将计算机重新启动到单用户模式以获得root访问权限。一旦进入单用户模式,他们就下载并编译了ccrypt加密程序。

其中一名受害者在twitter上发帖称,一旦下载了ccrypt,攻击者就会手动执行它来加密受害者的文件。攻击者使用的命令类似于:

/usr/local/bin/ccrypt -e -f -S junglesec@anonymousspeechcom -s -r -l /var/lib

输入此命令将提示攻击者输入密码,该密码随后将用于加密文件。

另一名受害者Alex Negulescu告诉BleepingComputer,攻击者会在执行sudo命令时显示一条消息,该命令表明受害者应该读取ENCRYPTED.md文件。

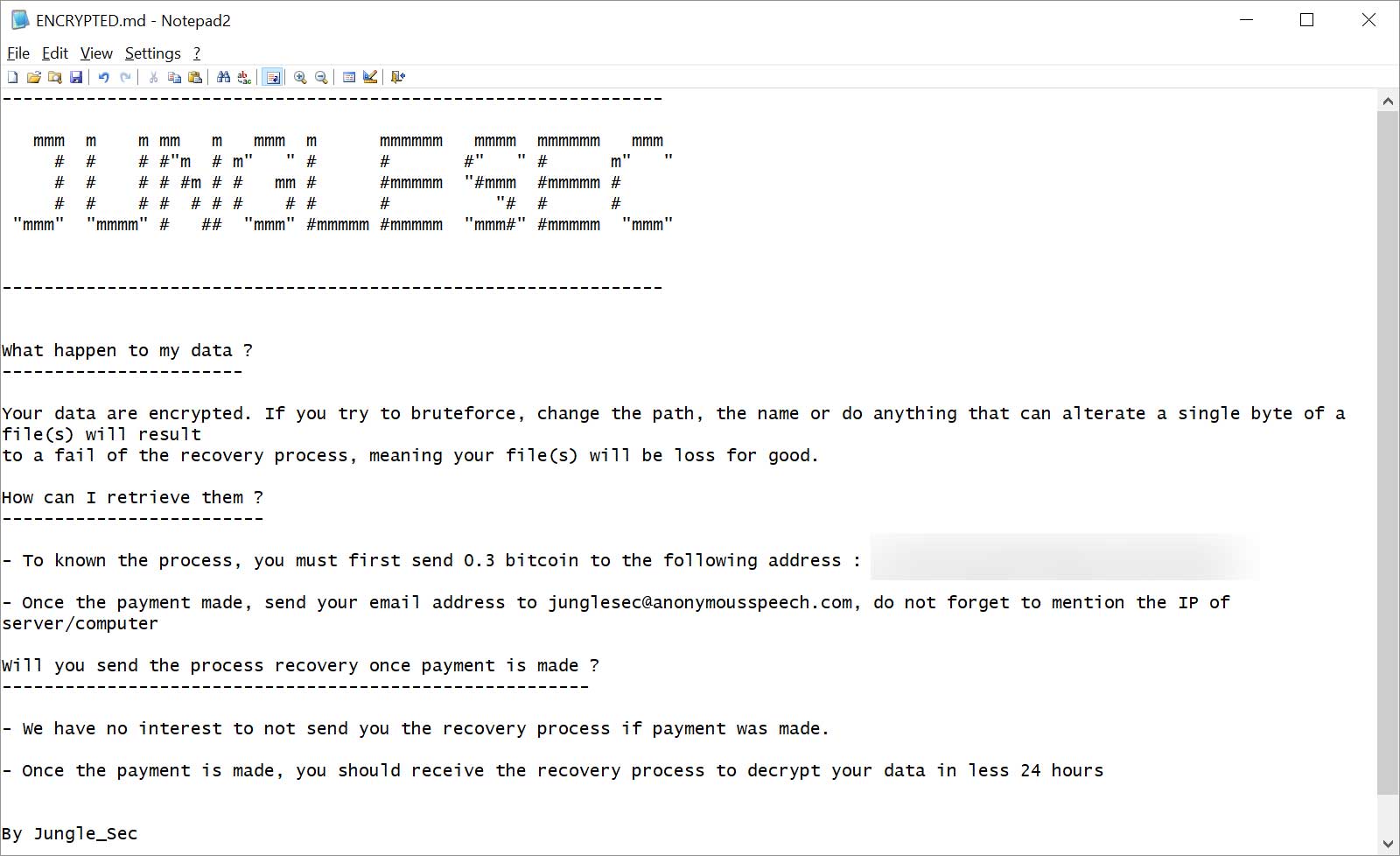

ENCRYPTED.md文件是JungleSec Ransomware的勒索信息,如下所示。这张赎金说明包含联系攻击者junglesec@anonymousspeech.com的信息提示,要求将3比特币发送到随附的比特币地址以便恢复文件。

此外,Twitter上名为pupper的受害者表示,攻击者还搜索并安装了虚拟机磁盘,但无法正确加密它们。“他们安装了所有qemu/kvm磁盘,这样他们也可以加密vm中的所有文件。但是黑客从来没有感染过超过1个无用的主目录和1个KVM机器。”攻击者还留下了一个侦听TCP端口64321的后门,并创建了一个允许访问此端口的防火墙规则。目前还不清楚安装了什么程序作为后门程序。

最后,还出现了一种特别的情况:有多个受害者支付勒索软件的报告,但没有收到攻击者的回复,也无法恢复他们的数据。

如何保护IPMI接口

- IPMI接口可以直接集成到服务器主板中,也可以通过安装在计算机中的附加卡接入。如果您使用的是IPMI接口,则必须正确保护它们,以便攻击者无法利用它们来破坏服务器。

- 保护IPMI接口的第一步是更改默认密码。大多卡的出厂默认密码都为Admin / Admin,易于猜测,因此必须立即更改密码。

- 管理员还应配置仅允许某些IP地址访问IPMI接口的ACL。此外,IPMI接口应配置为仅侦听内部IP地址,以便只能由本地管理员或VPN连接访问。

- 为GRUB引导加载程序添加密码。这样做会使从IPMI远程控制台重新启动到单用户模式变得更加困难。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。