这一年当中,APT活动当中出现了哪些值得关注的态势?我们又可以从中总结出哪些经验教训?

这显然不是个能够轻松回答的问题——每个人都只能窥见事件的某个或某些侧面,但永远无法真正理解攻击活动的动机或者后续发展。尽管如此,从事后角度来看,我们仍有必要尝试从不同角度对问题做出解读,从而更好地理解安全领域面对的挑战。

关于恶意“巨头”们

在安全社区当中,也存在着一些响当当的“巨头级”恶意分子,而且过去几年来几乎所有从业者都在关注他们的动态。2018年,这帮家伙还是一如既往地怙恶不悛——但必须承认,跟往年比起来,今年他们似乎消停了一点点。

实际上,正是这群头目的理念与攻击手段,使得安全业界据此整理出标准化的应对方式。一部分攻击者会直接放弃入侵,转而研究如何更好地清理自己的踪迹; 也有一些继续为非作歹、毫不收敛。为了完成这一波协作攻击,其中一些恶意人士开始分兵处理多项工作——包括将攻击活动加以拆分,并在被发现之后据此改进自己的工具集,从而提高防御一方的后续检测难度。

我们在传统分组里发现了一批讲俄语的黑客组织,在本文中,我们将具体聊聊Sofacy、Turla以及Cozy Bear在2018年年内的动向。

Sofacy可能是这三个组织当中最为活跃的一个。2018年年内,我们曾在多项攻击活动当中发现他们的踪迹——其更新了自己的攻击工具集,并曾多次被执法部门与恶意行为联系起来。根据观察,他们先后针对多家大使馆与欧盟机构部署了Gamefish以及DealersChoice框架的一套更新版本。其中最引人注目的事件之一,是该黑客组织利用Computrace LoJack将其恶意软件(一种UEFI类型的rootkit)部署在受害者计算机上。

Sofacy以往最常用的工具之一当数Zebrocy,实际上利用这款工具的各个案例本身就足以构成恶意活动的一个子集。我们在其中观察到Zebrocy曾经进行过多种改进,具体包括一款新的定制化收集器/下载器、能够实现反沙箱技术的新VBA以及一个新的.NET模块。

2018年年内,我们发现Sofacy似乎正经历一场结构层面的变化,而且很可能已经分裂成多个不同子群体。通过对OlympicDestroyer事件的分析,我们最初认为到这场复杂度极高的伪旗攻击在某种程度上与Sofacy有所关联。然而,随后我们又发现到更多OlympicDestroyer子集在欧洲及乌克兰蠢蠢欲动,因此我们最终决定将来源归属于Hades组织。

更加令人感兴趣的是,在GreyEnergy攻击事件出现后,我们观察到GreyEnergy与Zebrocy之间也存在着交集,包括使用相同的基础设施以及相同的工业控制系统(简称ICS)零日漏洞。

这一切都意味着,新近出现的Hades集团以及Zebrocy恶意活动集合,甚至是BlackEnergy/GreyEnergy/Sandworm中的一部分,都很有可能应被归属于Sofacy。

再来看Turla,我们没有发现该组织存在与Sofacy类似的重大结构性变化。但在观察当中,我们也确实意识到该组织开始使用一些有趣的入侵工具,例如LightNeuron(主要针对之前发布的第二季度APT概述当中提到的Exchange服务器),以及一种据ESET报道曾于2018年被用于感染德国联邦外交部及其它多个欧盟组织的后门。

我们发现,该组织利用一种新的Carbon恶意软件变种在2018年年内先后入侵各大使馆与外交事务机构。此外,他们还开始使用我们称之为Phoenix的新型框架,并(不出所料)在横向移动阶段引入多种脚本及开源工具。

最后,我们在2018年11月发现了一些潜在的CozyDuke活动,矛头明显指向欧洲各外交与政府机构。但对这些TTP攻击进行归因之后,我们发现其与CozyDuke之间似乎并无关系——这就带来了新的可能,即有另一个黑客组织在使用同样的恶意软件。不过就事实来看,该恶意软件的使用归结于CozyDuke的可能性仍然更高。在平静了几个月之后,此次新活动正处于我们的持续调查之下。

另外值得一提的是,2018年Lazarus与BlueNoroff的活动同样有所抬头。我们观察到该集团持续针对包括土耳其、亚洲其它地区以及南美洲发动攻击,且主要指向能够为其提供经济收益的目标——例如赌场、金融机构以及加密货币交易所等。在最近的一系列恶意活动当中,Lazarus集团开始着手部署我们称之为ThreatNeedle的新型恶意软件。

伪装攻击

很多安全人士已经对伪装攻击、有时亦表现为手段粗糙的实际攻击活动习以为常。但在今年,我们似乎发现了迄今为止各类伪装攻击的真正根源。除了技术细节本身之外,更值得关注的是此次攻击的真正目的,以及攻击者为什么要在恶意软件当中添加如此复杂的伪装标记。

第一个明显结论在于,攻击者现在已经非常清楚安全行业会使用哪些技术对攻击进行归因。这意味着他们完全可以利用这些知识反过来愚弄安全研究人员。另一项考量因素在于,攻击活动的主要目标并不一定是要窃取信息或者破坏运营——也有可能是要模仿某些特定攻击者。

实际上,目前的一部分黑客组织可能确实正在模仿其他攻击方。有一段时间,多个黑客组织一直没有动静,但最近他们似乎又卷土重来了,而且使用的是未必更好的不同TTP。正如我们将在后文中提到,CozyDuke与APT10就属于这类情况。因此作为一项纯粹的推测结论,这可能是有其他黑客组织在使用他们的传统工具集,但双方之间也许仍然有所关联。至于这样做的目的,有可能是为了提高归因工作的难度,或者仅仅是为了分头实施持续性攻击活动。

整个OlympicDestroyer事件最终让我们发现了与Sofacy以及BlackEnergy皆有所关联的全新攻击活动子集,我们将其称为Hades。我们将持续关注这些更为复杂的伪旗攻击在未来如何发展,以及攻击方如何借此实现各种目的不明的目标。

被遗忘者们

这一年当中,我们还看到几位“老朋友”从冬眠中本来,并重新恢复活跃状态。这里我们要讨论几大原本极为知名,但出于某些未知原因(也不排除其攻击隐蔽性更高了)而近来没有显示出太多活动的著名黑客组织。就目前来看,他们似乎又在杀回战场。在某些案例当中,他们会呈现出相对较弱的水平,这可能意味着实际执行者有所变化,或者其只是在虚张声势以掩护真正的攻击活动; 当然,在其它一些案例中,他们仍然保持着自己的一贯高水准。

我们可以按照这一年当中攻击活动最为活跃的区域进行划分,从而总结上述趋势。经过排名,第一位为东南亚,第二位则为中东。

先来看东南亚区域,我们可以看到像Kimsuky这样的黑客组织曾在年初开发出一套全新工具集,同时也出现了一些归因难度始终很高的WinNTI“保护伞”相关活动。但更值得注意的是,DarkHotel、LockyMouse甚至是APT10等黑客组织确实在东南亚肆虐了一番。

OceanSalt攻击事件被归属于APT10,但目前我们还不清楚二者之间的关联程度。在身份暴露多年且长期没有行动的情况之下,我们认为该黑客组织似乎不太可能再度发动任何能够被归结至他们身上的攻击。总之,当下我们很难给出确切答案。

LuckyMouse是这份清单当中第二个使用汉语的黑客组织,其在2018年全年保持高度活跃。其先后攻击多座国家数据中心,对中亚地区的重要目标实施水坑攻击,使用一款由中国安全软件开发商签名的驱动程序,甚至涉嫌根据印度军方的指示攻击阿曼。

Scarcruft则使用了一种我们称之为PoorWeb的新后门,在今年年初的攻击活动中部署了一项零日漏洞,并运用一款专门针对三星设备设计的Android恶意软件。DarkHotel同样祭起零日漏洞并组织新攻击,但攻击目标的选择仍然遵循以往规律。根据我们的分析,安全厂商公布的Konni/Nokki攻击活动集合与DarkHotel之间可能存在中等水平的关联。

APT10在攻击日本目标方面表现得极为活跃,其恶意软件OceanLotus的最新版本正以新型定制化方式入侵南亚地区的多个重要目标。

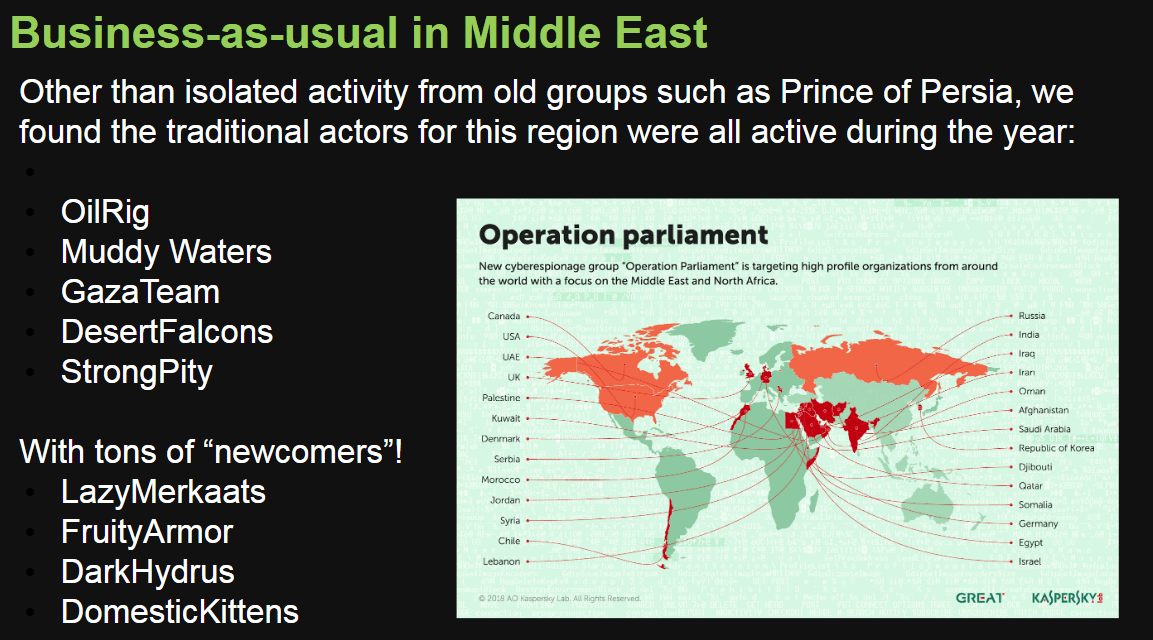

在中东地区,我们观察到Prince of Persia以及OilRig等黑客组织正在卷土重来。另外,我们还发现MuddyWaters的最新攻击活动,以及GazaTeam、DesertFalcons与StrongPity等组织在中东地区的各种攻击部署迹象。

新兴势力的崛起

与此同时,这一年中亦出现了不少新兴攻击活动,且同样主要集中在中东与东南亚区域。

这轮攻击是由ShaggyPanther、Sidewinder、CardinalLizard、TropicTrooper、DroppingElephant、Rancor、Tick group、NineBlog、Flyfox以及CactusPete等亚洲黑客组织所推动,他们在全年之内都在对上述区域实施积极入侵。经过汇总,我们发现这些组织的技术水平不算太高,因此需要利用多种方法实现其目标。他们通常对于区域性目标抱有兴趣,且主要针对政府及军事机构。

在中东地区,我们发现了LazyMerkaats、FruityArmor、OpParliament、DarkHydrus以及DomesticKitten等组织的活动。其中Gorgon组织显得有些与众不同,其曾先后实施一系列攻击活动,且目标亦包含中东区域之外的受害者。

最后,我们还发现了不少主要针对东欧国家以及前苏联加盟国家的新一轮攻击行为。在这方面,我们观察到了DustSquad、ParkingBear以及Gallmaker的踪迹。其中Gallmaker似乎对海外大使馆以及中东的军事与国防目标特别感兴趣。

集中力量钓“大鱼”

虽然之前提到的各种攻击活动似乎并没有技术层面的进步,但却仍然取得了预期的效果。纵观整个过程,我们找到了不少公开案例,能够证明这些攻击活动背后的实施者似乎正在进行重大战略研究或者来自国家支持型黑客组织。更具体地讲,其行动似乎拥有严密的规划,而非单纯的随机行为。

下面来看一些具体案例。APT15涉嫌针对为英国政府军事及技术部门提供服务的公司开展攻击。Intezer曾提供关于APT15组织的更多细节活动信息,但目前尚不清楚受害者——也就是这家服务供应公司——究竟是谁。

TEMP.Periscope涉嫌针对与南海问题相关的海事组织发动黑客攻击。在另一个案例当中,某不知名黑客组织亦将攻击矛头指向与意大利海军及国防工业相关的公司。

Thrip等黑客组织则对美国及东南亚地区的卫星通信公司及国防组织表现出明显的兴趣。

最后,根据《华盛顿邮报》的报道,美国海军海底作战中心遭到某与中国国家安全部相关的黑客组织的攻击,并导致614 GB数据及设计蓝遭到窃取。

其中一些黑客组织与受害者的反复出现似乎并非巧合。一部分观察人士甚至认为,这些大规模针对性攻击的再次出现代表着某种停战协议的终结。

我们还观察到多轮针对世界各地记者、活动家、政治异见者以及非政府组织的攻击活动。其中不少攻击中使用的恶意软件正是由向政府提供监控工具的公司所开发。

举例来说,根据外部调查结果,目前有超过43个国家受到NSO及其Pegasus恶意软件的影响,这表明这类攻击正在持续升温。更可怕的是,有报道指出沙特阿拉伯的政治异见者以及国际特赦组织的志愿者已经成为该恶意软件的目标。

西藏地区也遭到多个恶意软件家族的针对性攻击,具体包括一款Linux后门、PowerShell payload以及用于窃取凭证的伪造社交媒体等。

最后,CitizenLab发布了一份攻击活动详情说明,其中攻击者利用Sandvine与GammaGroup的工具通过埃及、土耳其以及作恶的当地互联网服务供应商对目标实施监控。

不再羞于启齿,果断曝光

这显然代表着防御一方对于攻击者的明确回应:在某些情况下,司法机关可以直接宣称某人为APT组织工作。此类结论可用于后续外交攻势,并引发国家层面的严肃交涉。政府方面似乎不再羞于将这些攻击公之于众并提供调查细节,而开始直接披露可疑的攻击者身份。这是一种有趣的发展态势,我们也将继续观察其未来走向。

奥巴马政府签订的中美网络协议已经结束,我们认为这可能正是使用汉语的黑客组织大规模复苏以及出现一系列重大攻击活动的根本原因。我们看到,在中美两国的对峙期间,美国从比利时引渡了一名中国情报官员,他被指控谋划并企图多次针对美国航空与航天公司实施经济间谍活动以窃取商业机密。

美国还提供了关于一名朝鲜公民的详细信息,此人涉嫌参与索尼娱乐攻击事件,并有可能是WannaCry攻击背后的Lazarus集团的成员。目前,联邦调查局正对其发出通缉。另外值得一提的是,美国计算机紧急应变小组(简称US-CERT)在这一年中同样非常活跃,陆续提供了大量入侵指标并详细介绍了Lazarus(又称HiddenCobra)活动及其使用的工具。

在臭名昭著的民主党国家委员会入侵事件之后,美国起诉了俄罗斯中央情报局下辖26165处与74455处的12名俄罗斯公民。俄罗斯中情局亦有7位官员因涉嫌攻击世界反兴奋剂机构活动而受到起诉,这一行为证明俄罗斯政府很可能故意支持运动员使用兴奋剂。

在欧洲方面,英国官员与英国国家网络安全中心共同将2017年6月爆发的NotPetya攻击归结于俄罗斯军事机构。

最后,美国网络司令部发动了一场耐人寻味的“信息战”攻击,希望向俄罗斯政府发出明确信号:不要干涉美国即将到来的中期选举。

上述各项案例表明,在处理此类黑客攻击活动时,目前似乎出现了一种新的应对理念:将事件公之于众,从而为媒体宣传、后续谈判、外交手段以及直接针对攻击实施者的行动提供支持。

硬件方面

恶意软件越是接近硬件层级,其检测与删除就越是困难。但相关方法的实现难度同样极高:攻击者往往很难找到能够深入目标系统的漏洞利用链,编写者也很难立足底层构建可靠的恶意软件。尽管如此,我们仍然一直在关注此类恶意软件是否已经存在——因为其能够大肆利用现代CPU架构特性,而我们将根本无法发现其活动。

最近的研究结果发现,由于CPU的更换频率并不高,因此不同处理器中的漏洞可能长期带来隐患。目前尚不清楚未来攻击者会以怎样的方式利用Meltdown/Spectre以及AMDFlaws等漏洞,但他们没必要关键,因为这些漏洞还将存在多年。即使还没有发现真实世界中的攻击案例,我们相信这些对于攻击者来说都是值得把握的好机会,同时也再次提醒我们硬件安全的重要意义。

而这又与我们在VPNFilter攻击中观察到的情况响应了起来。在该案例当中,攻击者锁定了规模可观的联网设备。此番攻击被归结于某讲俄语的黑客组织,攻击者感染了数十万台设备,控制网络流量并发动中间人(简称MITM)攻击。以往我们也见识过APT组织对联网设备的滥用行径,但这一次的激进程度可谓前所未有。

其它关注要点

Triton/Trisis是一波以工业系统为目标的攻击活动,在这一年中表现活跃,而且有观察人士怀疑攻击者利用零日漏洞中断目标炼油厂的运行。根据FireEye公司的判断,相关黑客组织很可能与俄罗斯有关。

在预测当中,我们也讨论了中美两大对手之间紧张局势可能引发的破坏性攻击活动,包括利用附带受害者引发危害并通过这种介于全面开战与正常外交之间的灰色地图彼此传递立场信号。

金融攻击组织在这一年中似乎没有采用什么新型技术,但这很大可能是因为他们并不需要升级武器储备。Carbanak组织的一名领导者在西班牙遭到逮捕,但这好像并没有对年内的Fin7攻击造成影响。该组织部署了针对连锁餐厅的新Griffon JavaScript后门。与此同时,该组织的另一可疑子集CobonGoblin集团,亦开始以更为直接的方式积极入侵多个银行目标。

本文由安全内参翻译自Securelist

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。