篇首语:本文最早发表于2017年9月,当时由于某些原因被下线,前几日看到某公检法系统信息中心的公众号居然转发了此文(看来当时手快的人很多嘛),所以杨叔再翻出来,做了些内容更新调整后发出,以飨读者。

过去两年,杨叔参加了多个国际顶尖的军警装备展,加上和一些技术部门的深度交流,一直在不断更新对于手机定位技术领域的理解和认识,也确实觉得这篇其实已经算不上什么新技术。

声明:以下内容符合OSINT国际开源情报搜集标准,不涉及任何非法获取及攻击行为,仅供交流与参考。

0x01 谁需要跨国定位?

需求方太多了,嘿嘿,谁需要谁知道。

真实的案例都举不了,所以下面这些大家就当是个段子吧:

记得很多年前杨叔参加朋友聚会,偶然认识了一位从事高利贷的行业人士(以下称为“高先森”),双方就某些技术问题和业务层面的风险做了互动和探讨,内容类似于:

杨叔:现在P2P这么乱,你们放高利贷的圈,遇到过人跑路找不到的事么?

高先森:有啊,肯定有啊。一般人跑了都会有损失的。

杨叔:像你们这样的高风险行业,肯定会想办法定位对方手机的,但如果定不到人呢?还有什么办法挽回损失?

高先森:一般会安排专人盯对方,当然主要靠定位。不过真要人丢了不好说,就看抵押物的价值了......

杨叔:上次跑路的人是不是到国外了?

高先森:似啊似啊,没注意跑出去就不见了。

杨叔:不能国外定位么?

高先森:......靠,做不到啊!

然后这位高先森就向杨叔哭诉了一番关于曾一次性损失过近百万,还得养活一大群员工,每月开销几十万的心酸创业史以及对社会上那些不良诚信道德败坏人渣的控诉......此处省略1万字(嗯,《读者》《故事会》的老粉丝们可以展开合理想象)。

0x02 先说说什么是IMSI

哈哈,让我们言归正传。

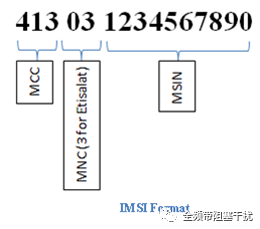

先说下什么是IMSI,简单来说,就是SIM卡的串码,也就是所谓的“全球唯一标识码”。IMSI由MCC、MNC和MSIN三部分组成,其中MCC就是国家编码,中国就是460;而MNC是运营商编码,比如移动会使用00、01、02,电信是03等等(这个现在不一定了,尤其是新号码的规律已经打乱)。

由于SIM卡的全球唯一性,所以正常情况下,IMSI串码常用于标识插有该SIM卡的手机。

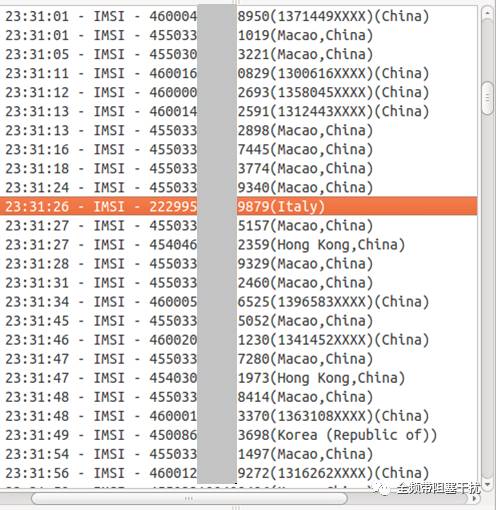

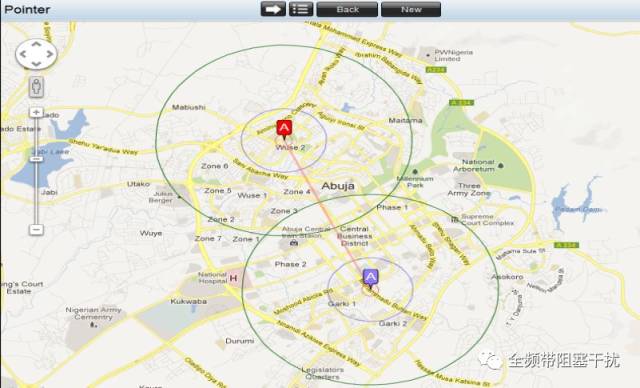

放一张五年前,杨叔所在ZerOne无线安全研究团队的某内部测试平台抓图,下方靠右以460开头的一排排数字就是IMSI串码。

这样的平台算不上是什么新东西,其实就是常说的电子围栏,这些年早已被各地公安部门部署在城市的各个重要区域。主要用于识别该区域出现的手机,由于IMSI能够直接反向解析出手机前7位号码,所以也就获知该手机号码的注册地。

如下图显示该区域内活跃着很多澳门、香港地区以及意大利、韩国的手机(猜猜这是哪儿?)。

0x03 七号信令又是什么鬼?

关于七号信令的文章,在微信上一搜一大把,感兴趣的朋友自行检索,这里杨叔就简单阐述下。

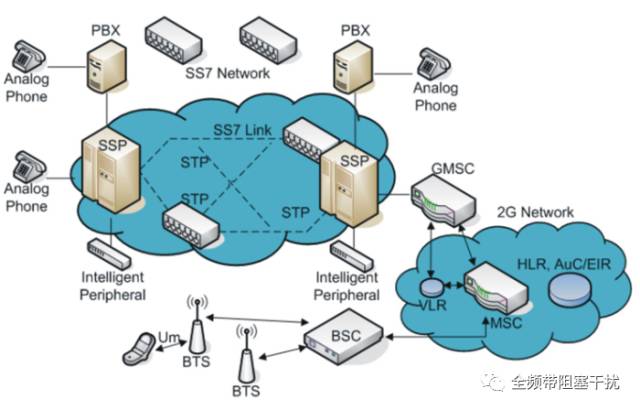

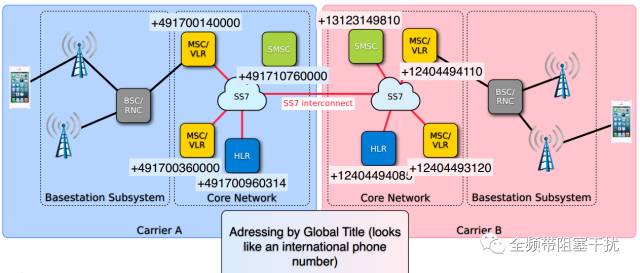

Signaling System 7,即七号信令,简称SS7。尽管现在SS7已经在通信安全圈声名显赫,但SS7实际上只是“世界各地大多数电信运营商使用的一系列网络协议”而已。简单来说,当用户发送消息或拨打电话时,SS7将处理后台发生的所有路由和数据业务连接事宜。当用户在不同基站之间漫游时,SS7也会重新连接到当地不同运营商的网络,并在用户出国旅行时提供话音、短信和数据漫游。

这个就是7号信令系统,这个系统的脆弱性并不是由安全研究人员发现,而是一个名为Tobias Engel的德国工程师,率先在2008年的Chaos Computer Club Conference(即鼎鼎有名的混沌计算机俱乐部会议)上宣布了存在滥用SS7,进行位置跟踪的潜在隐患,比如通过MAP交互短信实现。

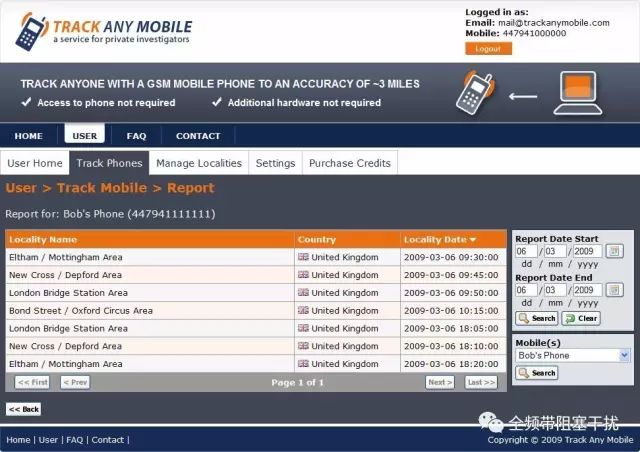

很多年过去了,现在的商业服务已经可以提供对在世界上任何地方的手机位置的查询服务 。补充一下:对于那些刻意关闭了SS7某些类型信令的国家来说,这样从海外定位的效果会打个很大折扣,比如中国(是不是心里踏实好多?)

0x04 谁在定位我?

首先,需要强调下,因为杨叔所在RC²反窃密实验室主要从事研究如何保护商业和个人隐私,研究有效抵御非法窃听、恶意偷拍、跟踪行为的设备和解决方案,所以嘛,会关注到一些可能的应用场景。

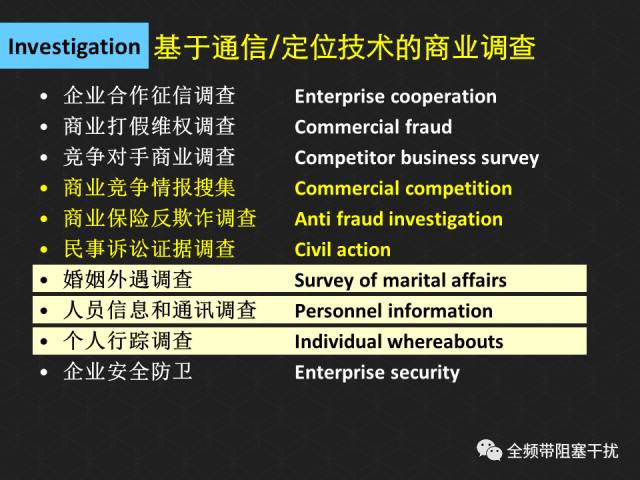

引用下『Level-2 高级商业安全课程』的PPT,从实用角度说,能够用到定位技术的商业调查,除了竞争对手调查外,主要就是婚外遇调查,及高利贷、赌场、抵押、房地产等特定行业的个人行踪调查。

当然,这里面很绝大部分定位实现和七号信令没有关系,其中95%以上的情况,都会使用到车载定位跟踪器、远程器材布防、手机木马植入、人工物理盯梢等方式。

实际上,具备合法定位能力的司法机关有很多,不过一般都是有案件或事件推动才能申请定位调查权限。为防止技术滥用,现在动用公安部门的技侦力量去实时定位,都是需要走严格的审批流程。

这几年运营商内部也在大力整顿,以前那种“随便找个内部人搞定”的不合规情况已经得到有效管控。

至于那些发垃圾短信小广告说什么只要知道号码就能获取别人短信电话的,唾沫横飞说得基站跟自己家建得似的,作为给运营商做过超10年的安全评估/加固/培训/演练/应急等服务项目的杨叔建议:

这种话听着玩就行,认真你就输了。

0x05 还是说点海外的情况

首先大家要明白,海外的情况比较复杂,不能用国内的思路简单解读和判断。尤其是当前这个大环境下,对于很多重要的场景,海外出行中无论是商业和个人隐私保护,都不要忽视这个反恶意跟踪/定位的环节。

根据《华盛顿邮报》的报道,美国NSA(国家安全局)和英国GCHQ(政府通信总部,即英国秘密通讯电子监听中心,相当于美国国家安全局)长期使用的手机位置跟踪技术,正在越来越多地被世界各国政府采购。

同时,一些私人安保承包商,也在不断开发和销售新的手机位置数据跟踪系统,并负载一系列相关的情报搜集能力。这些技术和平台使政府和私营实体能够跟踪各国手机用户的移动状态,在很多情况下,甚至可以精确定位到数米的范围。而这些前沿监控系统的部署,正是在各大电信公司的帮助下进行的。

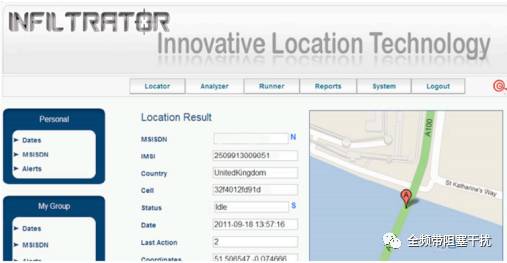

其中最有名的一个平台就是Infiltrator Global Real-Time Tracking System,即Infiltrator全球实时跟踪系统,声称可以“定位和跟踪全球任何电话号码”。

该平台背后有Verint公司的影子,Verint是一家构成复杂的以色列-美国私人安全和情报承包商,其雇员包括前政府特工、特种部队士兵等。Verint在其网页上宣称,该公司的系统被“超过180个国家的10,000多个组织”使用。

而根据Verint自己说的,他们已经在全球主要电信运营商的合作下,在许多国家的移动蜂窝网络上安装了位置数据捕获软件(杨叔猜应该主要就是IMSI Capture,这玩意现在泛滥的很)。

这就是为什么Verint的“全新解决方案组合”里能够提供“手机数据拦截和监控、移动卫星数据拦截、全球蜂窝网定位和IP拦截及篡改”能力。Verint甚至嚣张地在各国宣传该公司销售“可对全国范围实现监控的监控中心”。

而根据来自《华盛顿邮报》深度调查记者的开源情报显示:2017年,斯洛伐克、象牙海岸、印度和越南都已购买该解决方案。

哈哈,你以为知道了公司名就能买到?Too Young Too Naive,这种技术,肯定是被政府牢牢捏在手里才对。而且,杨叔友情提示下:以上技术对中国大陆无效哦~~

哈哈,你以为知道了公司名就能买到?Too Young Too Naive,这种技术,肯定是被政府牢牢捏在手里才对。而且,杨叔友情提示下:以上技术对中国大陆无效哦~~

0x06 如何知道谁在定位我?

这个就是我们常说的定位溯源技术。定位溯源技术的实现并不容易,目前基本上仅掌握在运营商和强势部门手里,本篇杨叔就不再讨论。

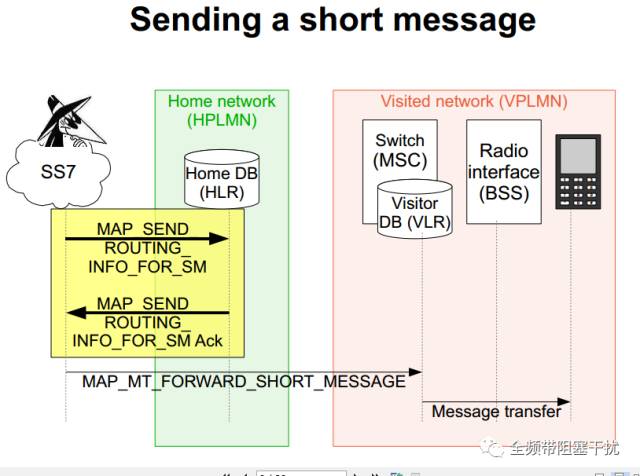

不过,七号信令只能用于定位么?针对移动网络SS7的脆弱性,使得攻击者能够通过攻击导致直接的财务损失、数据泄漏和通信服务中断。通过SS7,攻击者还能够实现:

■ Location identification,位置识别

■ Disruption of calls,中断电话

■ Sms interception,短信拦截

■ Call redirections,呼叫重定向

■ USSD forgery requests,USSD伪造请求(以及由此类攻击造成的资金转移)

■ Conversation tapping,会话窃听

■ Disabling of a mobile switch,禁用移动交换机。

我去,是不是很可怕?

0x07 如何防定位?

美国政府早已经注意到七号信令带来的诸多安全性问题,所以已经在升级电信网络的同时,开始逐步削弱SS7的应用场景和功能,计划逐步禁用掉该协议,以防止外部势力利用该协议跟踪政府官员(哈,以子之矛攻子之盾)。

至于如何防定位,这个嘛,国外有些公司在提供防定位解决方案,还有些提供安全手机的厂商,也在号称可以有效防跟踪,虽然杨叔也不知道有没有用,但确实价格不菲。

至于国内某些声称能够反跟踪保护用户隐私的第三方APP,呵呵,从原理上讲上层APP能做的很少,所以就不评价了。

还有些开源项目支持高通芯片的手机识别基于SS7的信令请求,杨叔会考虑在深度商业课程里,给学员们演示下效果。

声明:本文来自全频带阻塞干扰,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。