网络安全公司Malwarebytes在上周五(1月4日)发表的一篇博文中指出,在过去的几周里,他们一直在追踪一起多产的恶意广告活动,并捕获了多种payload(有效载荷),包括几个信息窃取病毒。其中,最初被他们确认为“Arkei”的信息窃取病毒在最近被证实其实是“Vidar”,这得益于安全研究员“Fumik0_”在一篇题为《Let’s dig into Vidar – An Arkei Copycat/Forked Stealer (In-depth analysis)》的文章中对这款新型恶意软件的详细分析。

Vidar(维达)是北欧神话中的森林之神,也是众神之父Odin(奥丁)的儿子。在奥丁死后,维达扬言要为父报仇。不过,“The Silent One(沉默者)”这个名字似乎更适合这个信息窃取病毒,因为它可以从浏览器历史(包括Tor浏览器)和加密货币钱包中窃取信息,包括窃取即时消息会话等。

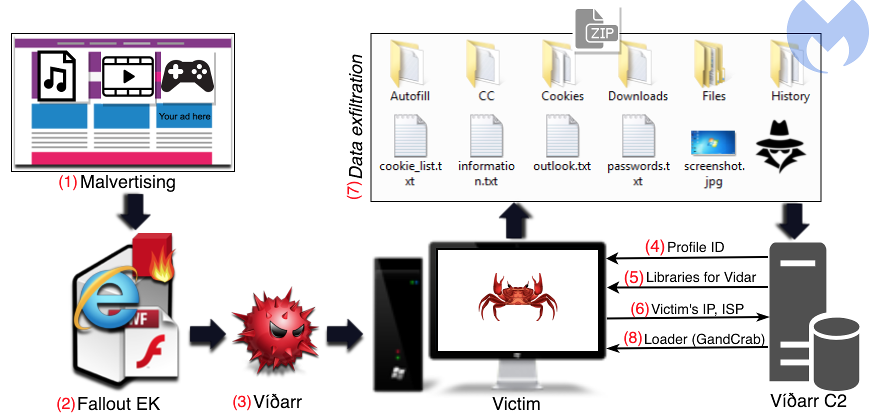

在这起恶意广告活动中,攻击者使用了Fallout漏洞利用工具包来传播Vidar。但实际上,这起活动最值得关注的应该是被用作第二阶段payload的GandCrab勒索软件。

感染链分析

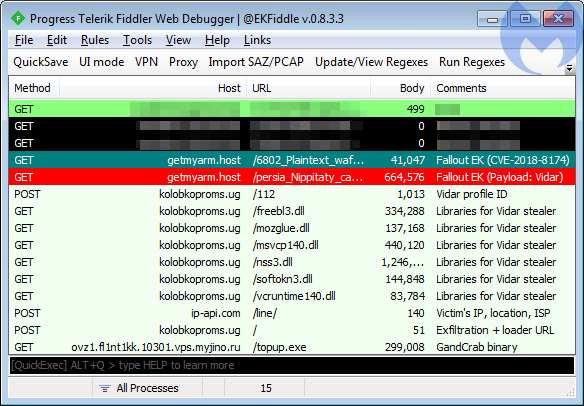

Malwarebytes的研究人员表示,一个恶意广告链接让他们首先发现了Fallout漏洞利用工具包,然后才是最初被他们确认为“Arkei”的信息窃取病毒。经过仔细观察,虽然这个样本确实与Arkei存在很多相似之处(包括恶意广告活动本身),但它实际上是一种在当时未被公开报道过的新型恶意软件,目前已被标识为“Vidar”。

除了Vidar的信息窃取能力之外,研究人员还注意到Vidar的命令和控制(C2)服务器上还托管有另一个payload。从感染的时间上来看,受害者的设备首先是感染了试图窃取敏感信息的Vidar,然后才遭到了GandCrab勒索软件的入侵。

恶意广告和Fallout漏洞利用工具包

我们都知道,种子搜索网站和流媒体视频网站往往拥有很高的访问量,而出现在这些网站上的广告往往都具有不同程度的恶意性,并且没有受到有力的监管。在这起恶意广告活动中,攻击者使用恶意广告域将这些网站的访问者重定向到了至少两个不同的漏洞利用工具包(Fallout EK和GrandSoft EK),前者是目前最为活跃的。

虽然像AZORult这样的信息窃取病毒似乎是目前最主流的payload,但研究人员注意到Arkei/Vidar也很常见。这起活动中,研究人员就看到了Vidar正在通过Fallout漏洞利用工具包进行传播。

Vidar分析

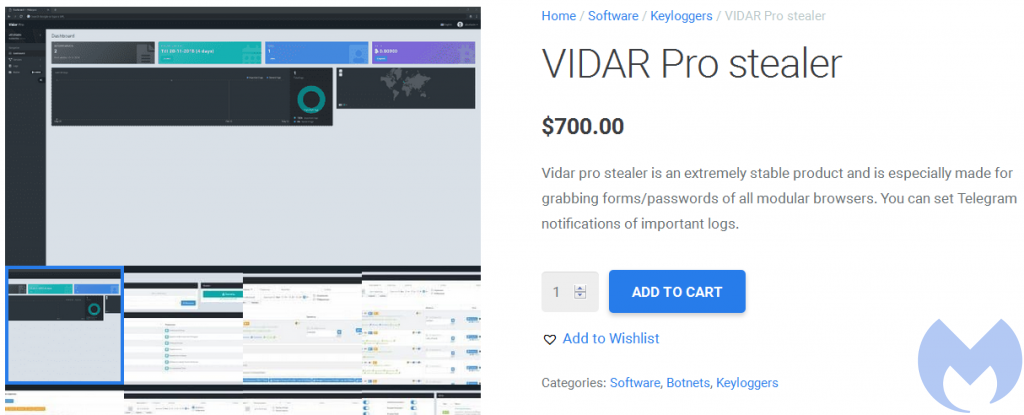

值得注意的是,Vidar是一种已经商品化的恶意软件,因此研究人员表示他们目前还无法确认这起活动背后的攻击者具体是谁。

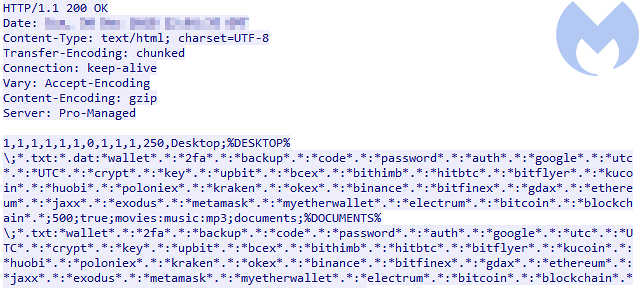

Vidar的购买者可以通过配置文件来生成自定义的信息窃取病毒版本,比如设置自己感兴趣的数据类型。除了通常存储在应用程序中的信用卡号码和其他密码之外,Vidar还可以窃取有关数字钱包的信息。

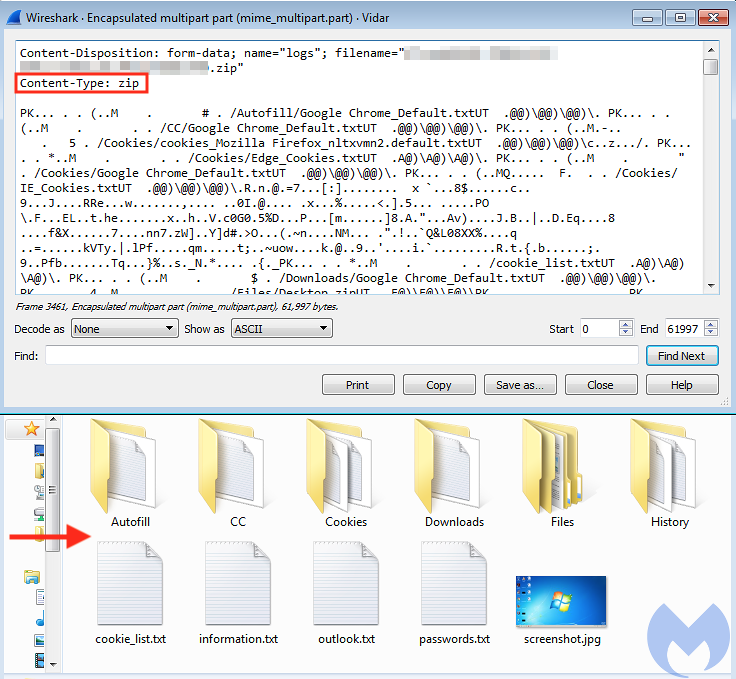

在受感染系统上执行时,Vidar将搜索其配置文件中指定的数据,并通过未加密的HTTP POST请求将这些数据发送到C2服务器。

这包括系统的详细信息(规格、正在运行的进程和已安装的应用程序)以及存储在名为“information.txt”的文件中的受害者的个人信息(IP地址、国家/地区、城市和ISP),这个文件将与其他数据一起打包并压缩后被发送到C2服务器。

被用作第二阶段payload的GandCrab

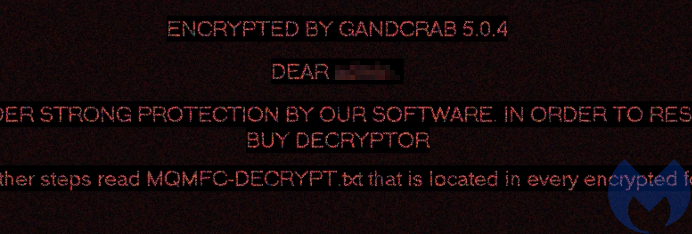

如上所述,Vidar还可以通过其C2服务器下载其他恶意软件。在这起恶意广告活动中,被用作第二阶段payload的恶意软件是GandCrab V5.04。

在感染Vidar后大约一分钟内,受害者的文件将会被加密,桌面壁纸将被替换为GandCrab V5.04的赎金票据。

Vidar+GandCrab,给受害者带来双重打击

虽然勒索软件在2018年的出现频率似乎有所放缓,但它仍然是最主要的网络安全威胁之一。与许多其他类型的恶意软件相比,无论受害者最终是否会支付赎金,勒索软件造成的影响都非常严重的。

此外,正如我们通过这起恶意广告活动所看到的那样,勒索软件也可以与其他类型的恶意软件结合起来使用。所造成的结果就是,受害者将受到双重打击——他们不仅会失去财务和个人信息,而且还会被勒索。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。