12月29号,美国多家报社的报纸印刷和发货中断。

其中根据内部透露后,可得知这多家报社都遭受了Ryuk勒索软件的攻击。

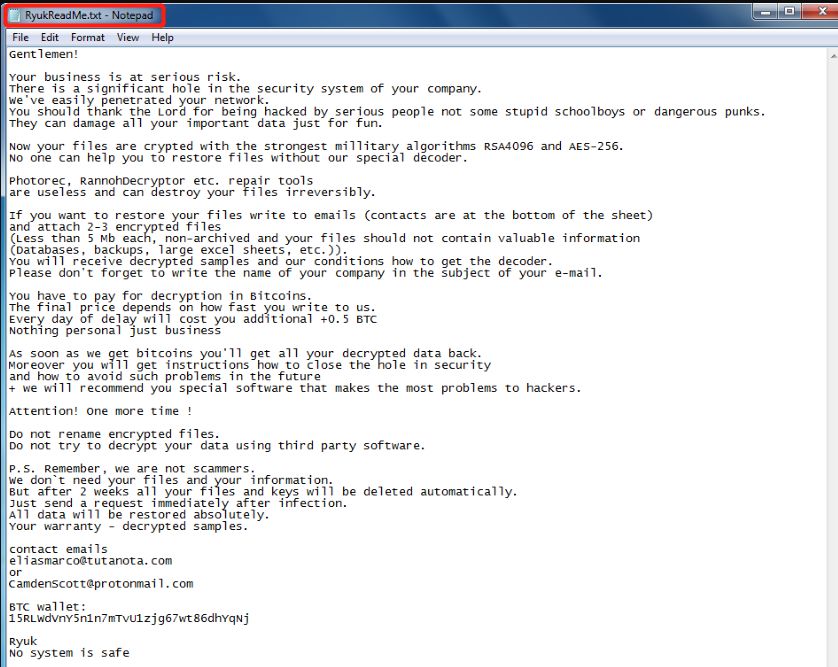

下图为勒索信息

Ryuk勒索名称来源于死亡笔记中的死神

Ryuk勒索名称来源于死亡笔记中的死神

为什么说错综复杂呢?

为什么说错综复杂呢?

因为这个勒索软件事件,让几大国外安全厂商纷纷惊动,并写起了各种版本的溯源分析报告。

主要在于,有文章表示将Ryuk勒索事件归因于朝鲜Lazarus,而事实上并不是,只是代码相似罢了。目前已经确认的是,这类Ryuk勒索事件实为黑客组织GRIM SPIDER所为,攻击活动名命名为TEMP.MixMaster,而攻击者目前来看是俄罗斯的可能性较大。

这起事件简直是教科书教学,在只有代码相似的时候,如果不具备其他维度的关联证据,请说疑似,不然打脸会很疼。

具体如下:

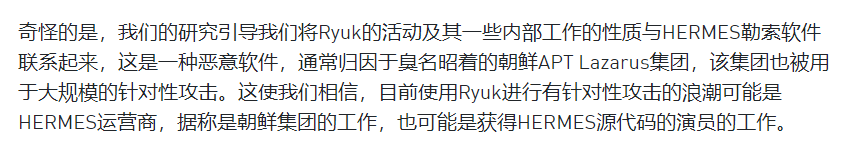

一开始的锅是从这里来的。

在2018年8月20日,checkpoint发表了一篇ryuk勒索软件的文章,里面提到了ryuk勒索也许属于朝鲜的言论。

https://research.checkpoint.com/ryuk-ransomware-targeted-campaign-break/

https://research.checkpoint.com/ryuk-ransomware-targeted-campaign-break/

但是,这个叙述是由Ryuk和Hermes之间的代码相似性而驱动的,Hermes是一种被APT38使用过的勒索软件。然而,这些代码的相似之处不足以得出朝鲜是使用Ryuk进行攻击的结论,因为Hermes勒索软件包也曾在地下社区同时出售。

而在crowdstrike分析报告中提到了该勒索的归属,其实为GRIM SPIDER,一个复杂的网络犯罪集团,自2018年8月以来一直在运营Ryuk勒索软件,目标是通过定向勒索大型组织并获得高额赎金。

而在crowdstrike分析报告中提到了该勒索的归属,其实为GRIM SPIDER,一个复杂的网络犯罪集团,自2018年8月以来一直在运营Ryuk勒索软件,目标是通过定向勒索大型组织并获得高额赎金。

这中定向勒索的玩法之前公众号文章也提到过犯罪集团INDRIK SPIDER:使用APT+勒索手段针对大型企业实行天价敲诈

GRIM SPIDER 疑似为WIZARD SPIDER犯罪型企业的所属小组,而WIZARD SPIDER过去曾被认为是TrickBot银行恶意软件的俄罗斯运营商。

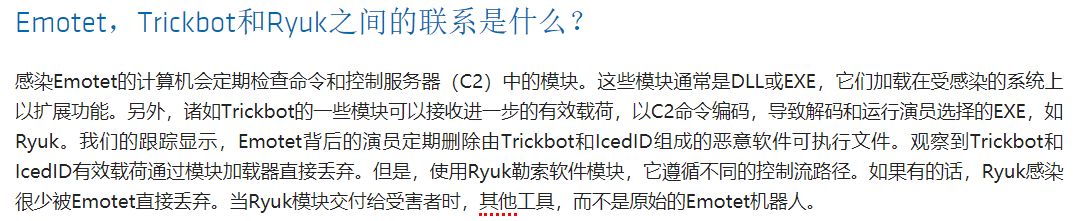

CrowdStrike的Adam Meyers表示,“网络犯罪分子似乎通过一种名为Trickbot的犯罪工具感染了Ryuk的受害者。

kryptos的观点则为,首先系统是感染了Emotet。

kryptos的观点则为,首先系统是感染了Emotet。

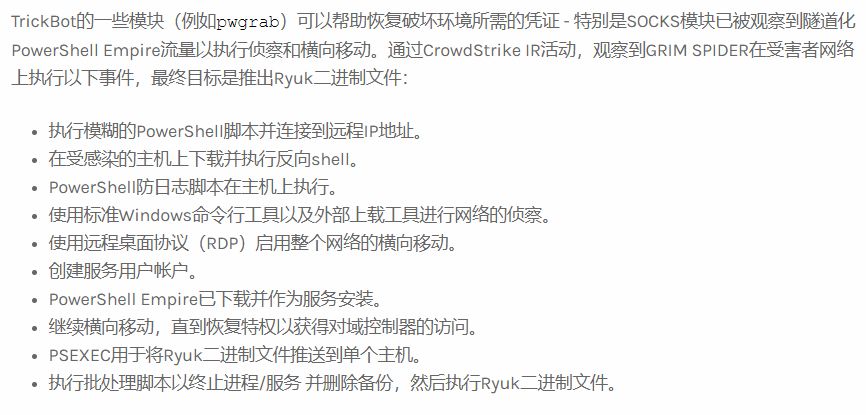

从下图可以很直观的表明Ryuk勒索的分发途径。

Emotet -> TrickBot -> Ryuk

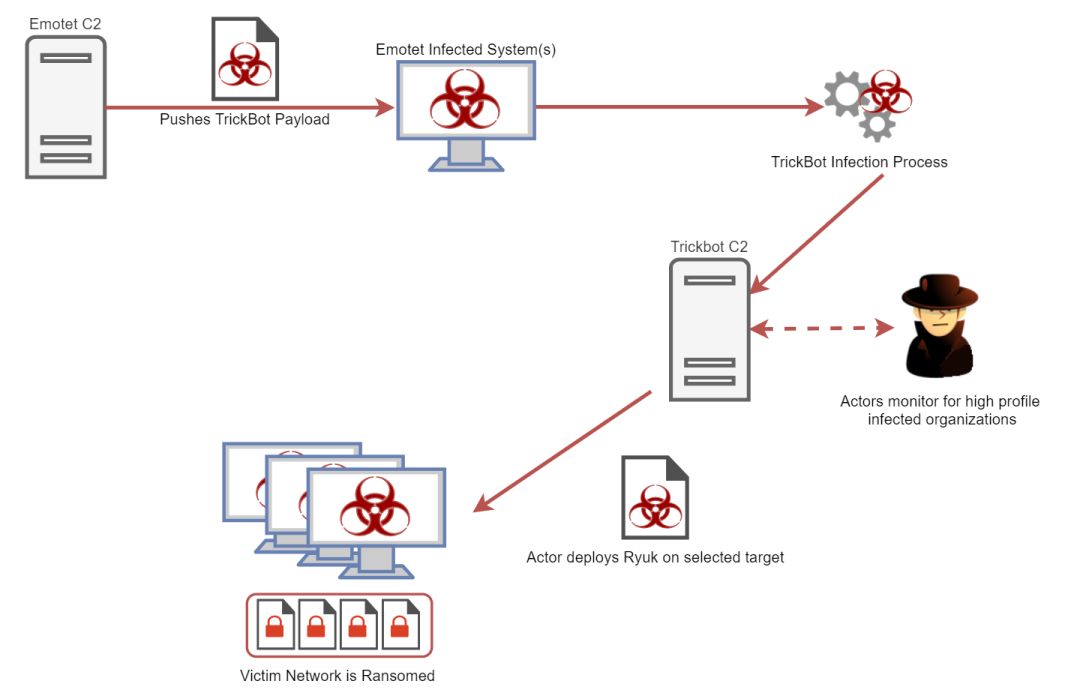

emotet下发到感染Ryuk勒索的时间线

emotet下发到感染Ryuk勒索的时间线

值得一提的是Ryuk勒索勒索在圣诞节前夕还搞过别家企业

值得一提的是Ryuk勒索勒索在圣诞节前夕还搞过别家企业

剩下的分析部分在下方随便挑份报告看。

剩下的分析部分在下方随便挑份报告看。

现在送给大伙一个集合,有兴趣的可以看看,没兴趣就留着以后溯源用呗。

疑似朝鲜APT组织投放ryuk勒索

https://blog.kryptoslogic.com/malware/2019/01/10/dprk-emotet.html黑客组织GRIM SPIDER开发的Ryuk勒索软件分析https://www.crowdstrike.com/blog/big-game-hunting-with-ryuk-another-lucrative-targeted-ransomware/McAfee 对 Ryuk 勒索软件的技术分析,分析认为该攻击并不一定由国家支持而更像一场网络犯罪活动https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/ryuk-ransomware-attack-rush-to-attribution-misses-the-point/攻击活动TEMP.MixMaster,涉及分发TrickBot和Ryukhttps://www.fireeye.com/blog/threat-research/2019/01/a-nasty-trick-from-credential-theft-malware-to-business-disruption.htmlRyuk勒索软件的另一起攻击事件分析https://blog.ensilo.com/ryuk-ransomware声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。