研究人员又增加了一个对web浏览器扩展持怀疑态度的理由。根据最近发表的一份学术报告,各种Chrome、Firefox和Opera浏览器扩展可能会受到攻击者的攻击,这些攻击者可以窃取敏感浏览器数据并在目标系统上植入任意文件。

蔚蓝海岸大学的研究人员Doliere Francis Some在一篇题为《用浏览器扩展增强web应用程序的能力》的学术论文中写道:“我们发现了大量可以被web应用程序利用的扩展,它们可以从这些应用程序的特权功能中获益。”

Web应用程序是计算机设备在web浏览器中运行的服务器计算机程序,例如在线表单或基于浏览器的文字处理器。这是一个独立于浏览器扩展的小型插件,用于使用广告拦截器或web剪辑工具来定制web浏览器。

“(浏览器扩展)可以访问敏感的用户信息,包括浏览历史、书签、凭证(cookie)和已安装的扩展名列表。只要用户的浏览器中安装了数据,他们就可以访问永久存储。他们可以触发任意文件的下载并将其保存在用户的设备上。”

这种访问对于web应用程序来说是唯一的,web应用程序受到所谓的同源策略(SOP)的约束,该策略禁止应用程序在域之间读写用户数据。然而,该研究展示了一个特殊设计的web应用程序如何通过利用特权浏览器扩展绕过SOP保护。

“我们的研究结果表明,浏览器扩展和web应用程序之间的通信对浏览器、web应用程序,更重要的是对用户,构成了严重的安全和隐私威胁。”

根据研究人员的说法,攻击原理如下:“攻击者[使用]当前在用户浏览器中运行的Web应用程序中存在的脚本。该脚本属于Web应用程序或属于第三方。攻击者的目标是与已安装的扩展进行交互,以访问用户敏感信息。它依赖于扩展,其特权功能可以通过与Web应用程序中的脚本交换消息来利用。即使内容脚本,背景页面和Web应用程序在不同的执行上下文中运行,它们也可以建立通信通道以相互交换消息.……API [用于]在内容脚本之间发送和接收(侦听)消息,背景页面和Web应用程序。”

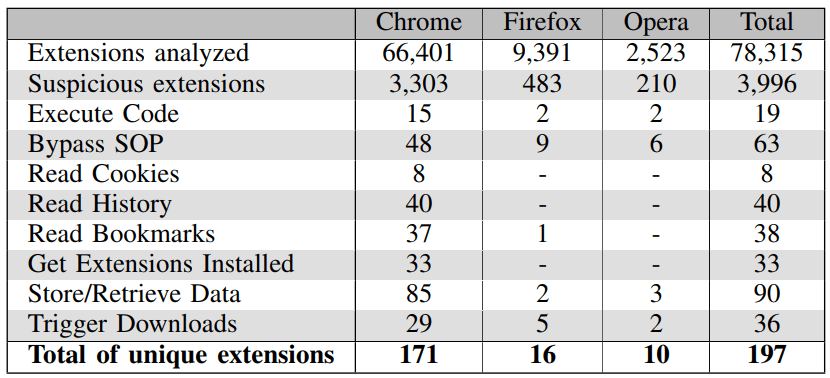

Somé专注于一种名为“webexstress API”的特定类型的web扩展,这是一种跨浏览器的扩展系统,兼容包括Chrome、Firefox、Opera和Microsoft Edge在内的主要浏览器。在分析使用特定WebExtension API的78315个扩展之后,它发现3996个可疑的扩展。(见下表)

虽然看起来很多,但Somé指出,研究发现存在少量易受攻击的扩展,应该重视考量这种担忧。但是,“浏览器供应商需要更严格地审查扩展,特别是考虑在扩展中使用消息传递接口。”

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。