近几年,移动支付在支付、理财与小额信贷等领域都显示出巨大的发展前景,引来巨头纷纷入场厮杀,从最先开始支付宝和微信各种优惠的“火拼”大战,再到京东支付、美团支付与苏宁支付等依靠自身主业和交易场景来杀入移动支付,最近,雷锋网发现,一个更加强劲的对手“云闪付”来了。

它有银联的背书、有央行领导的站台,还有各大商业银行的支持,总之,与京东美团支付等后来者相比,“云闪付”更像是个含着金钥匙出生的小孩,大家可以从新闻中感受下它出生时的阵仗↓↓↓

2017年12月11日,在中国人民银行的指导下,中国银联携手各大商业银行、支付机构等产业伙伴共同发布了自己的移动端支付入口——银行业统一APP“云闪付”,来与阿里巴巴、腾讯等互联网巨头共同抢滩移动支付市场。

中国人民银行副行长范一飞、中国铁路总公司总会计师余邦利、中国银联总裁时文朝、17家全国性商业银行负责人、14家区域性银行负责人以及人民银行、支付清算协会、非银行支付机构、手机厂商、合作商户代表共同出席了发布仪式,为“云闪付”App站台。

不仅背景很硬,在争取用户这件事上,“云闪付”出手也很是阔绰,与当年微信支付在出道时利用春节期间的“红包大战”争取用户相似,“云闪付”也想利用红包来吸引用户↓↓↓,数额嘛,应该已经发了上千个2018块的红包了。

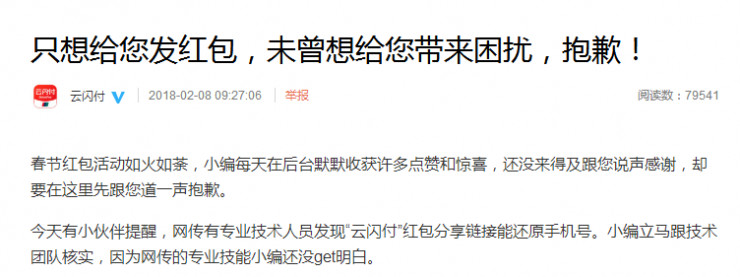

按理来说,有了传统金融机构的背书,“云闪付”应该在安全性上更容易让用户信赖。但刚刚诞生没多久的云闪付就暴露出了安全问题:网络上有专业技术人员发现,“云闪付”红包分享链接能还原手机号。

2月8日,“云闪付”的官方微博也紧急发表了对这个安全问题的声明:

经过求证,后台的程序员给了几点回复。

1、本次活动初衷是邀请亲友领红包,对于发起人手机号采取了通用的base64编码。经过提醒发现确实本次加密算法等级较低,针对此情况,我们正在组织技术力量全力修复,目前已经完成技术开发,正在紧急测试,预计今日新版本上线后正式生效。

2、本次活动过程中发现部分用户非常热心,主动在论坛等公开渠道发起邀请,因此邀请人发布信息范围内有一定技术能力的陌生网友可能通过技术手段解密手机号。但是链接本身不经过技术处理是无法直接还原手机号的。

3、被解密的内容仅限邀请人的手机号,无法与其他要素匹配,其他信息及被邀请人信息都是安全的。

大家都知道,我们发红包的时候,一个红包就是一个链接,那声明中“通用的base64编码”是什么?会有哪些后果?现在依然存在这个问题么?

base64是一种解码方式比较简单通用的编码方法,针对它的解码工具比较多,目前就有不少在线解码的网站。

据顶象技术的安全专家透露,如果用户的链接被解码,黑产人员可以获取到手机号,冒充云闪付官方人员实施电信诈骗、冒充官方发送短信给用户,甚至推送山寨云闪付APP等也有可能。

常规来讲,在涉及用户隐私信息的交互上,不应该放到链接中,而是应当通过ID、随机串等不可枚举和递归的标记,与后台用户对应,这是相关的研发人员安全意识缺乏导致。

那现在的红包链接依然还有这个问题吗?雷锋网注册了一个“云闪付”APP,点右边绿色框中的红包,然后微信分享给顶象技术的安全专家。

据安全专家测试,现在已经不是base64的编码了,而是改成了MD5加密(这是计算机广泛使用的杂凑算法之一,将数据运算为固定长度值)。但是,雷锋网此前也报道过,MD5目前也可逆向破解,所以也不能说是百分之百的安全。

如何避免类似的问题再出现?安全专家建议:

首先,修改当前不合理的逻辑和编码设计:例如,杜绝在链接上来实现隐私信息的校验记录,对数据的传输进行加密等。

其次,在云闪付App部署相关的安全SDK,保障App的链路(http接口、链接)的代码安全,防止被解码逆向破解等。

声明:本文来自雷锋网,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。