网络安全公司ESET于近日发文称,在进入2019年1月以来,附件包含恶意JavaScript脚本的垃圾电子邮件数量开始大幅上升,而这种攻击载体在2018年几乎很少出现。在2019年1月的监测中,ESET公司的安全专家发现了大量采用俄文编写的垃圾电子邮件,它们旨在传播一种被称为“Shade”(或“Troldesh”,由ESET检测为Win32/Filecoder.Shade)的勒索软件。

初步调查结果显示,这似乎是在2018年10月爆发的一起旨在传播Shade勒索软件的恶意垃圾电子邮件活动的后续行动。

垃圾电子邮件活动分析

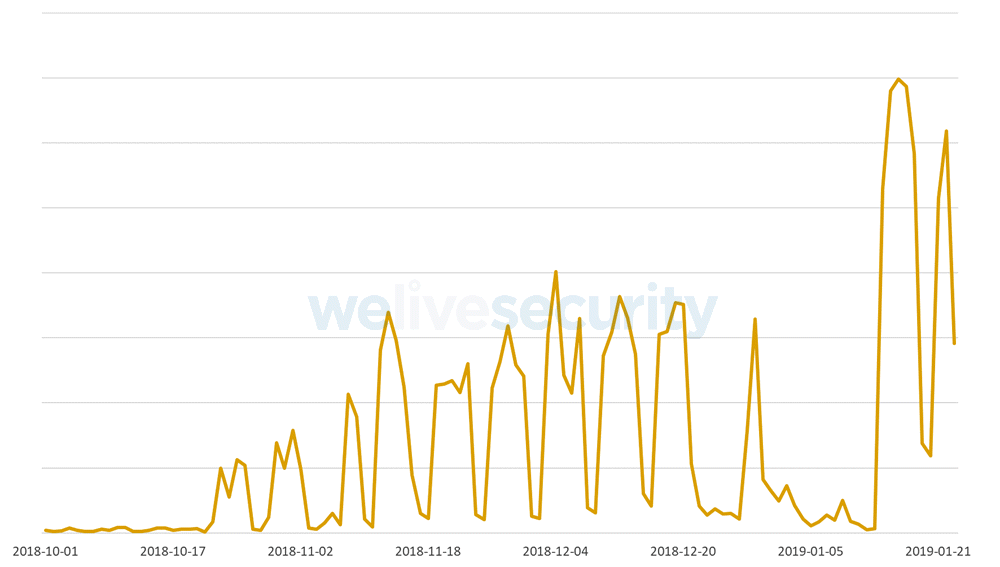

根据ESET公司的监测数据显示,在2018年10月份爆发的垃圾电子邮件活动一直持续到2018年12月下旬才略显平息(在圣诞节期间只有很少的发送量)。但是,从2019年1月中旬开始,每天的发送量开始成倍增加。

自2018年10月以来,旨在传播Shade勒索软件的垃圾电子邮件数量统计

正如文章一开始所描述的那样,另一种趋势是,附件包含恶意JavaScript脚本的垃圾电子邮件的“再度崛起”(被用作攻击载体)。

在过去的一年里,由ESET检测到的通过电子邮件附件发送的恶意JavaScript脚本数量统计

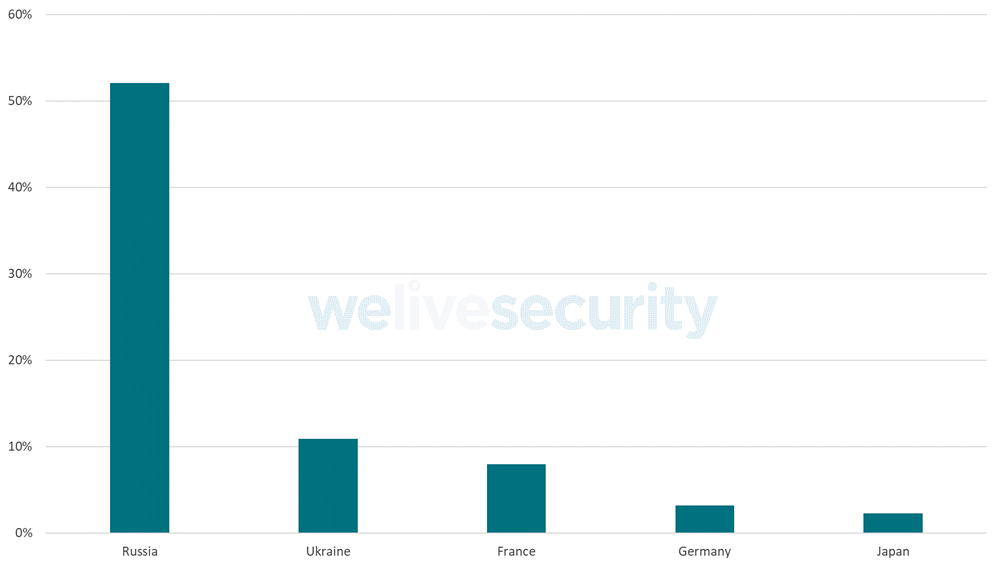

尤其值得注意的是,2019年1月旨在传播Shade勒索软件的垃圾电子邮件活动在俄罗斯表现得最为活跃,占所有恶意JavaScript附件的52%。其他受影响的国家还包括乌克兰、法国、德国和日本,如下图所示。

在2019年1月1日至1月24日期间,旨在传播Shade勒索软件的JavaScript附件数量统计

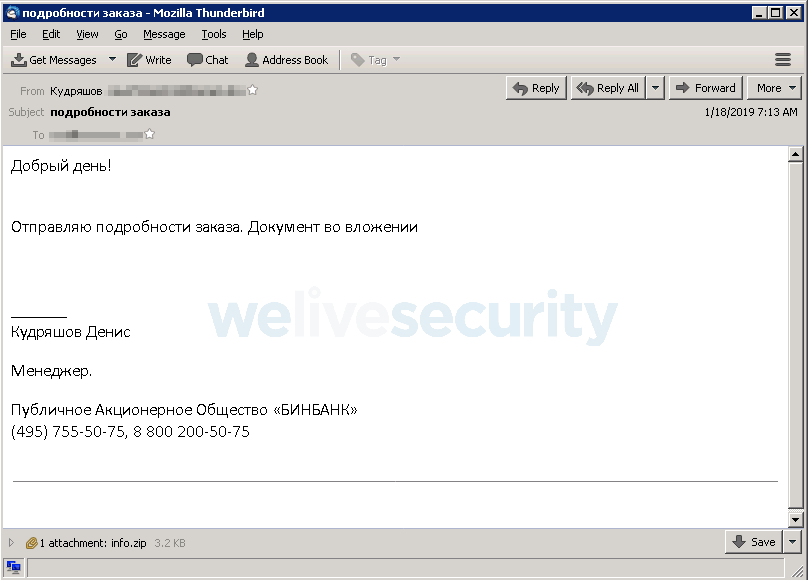

垃圾电子邮件的附件通常是一个名为“info.zip”或“inf.zip”的ZIP压缩文件,以“订单”为主题,伪装成来自某些合法的俄罗斯企业。比如,B&N银行和俄罗斯连锁商店Magnit。

垃圾电子邮件示例

恶意加载程序分析

ZIP压缩文件通常包含一个名为“Информация.js”的JavaScript文件(意为“信息”)。一旦提取并启动,这个JavaScript文件就会下载一个恶意加载程序(由ESET检测为Win32/Injector),进而解密并启动最终的有效载荷,即Shade勒索软件。

根据ESET安全专家的说法,这个恶意加载程序是从一个被黑掉的合法WordPress网站页面下载的,伪装成一个图片文件。为了黑掉这个WordPress网站页面,攻击者使用了密码暴力破解攻击。

ESET的安全专家表示,他们共发现了数百个这样的网页,所有这些网页的网址都以字符串“ssj.jpg”结尾,用于托管恶意加载程序。

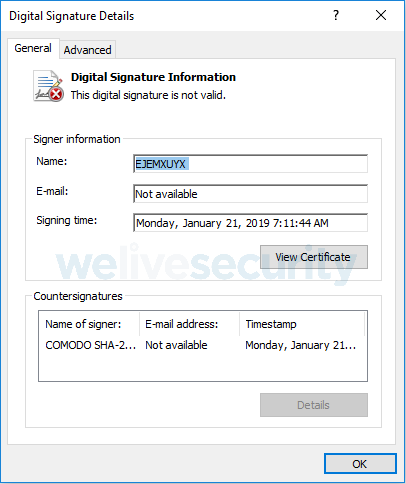

此外,恶意加载程序还使用了声称由Comodo颁发的数字证书进行签名,但实际上是无效的——“签名者信息”中的名称和时间戳对于不同的样本来说,都是唯一的。

恶意加载程序使用的虚假数字签名

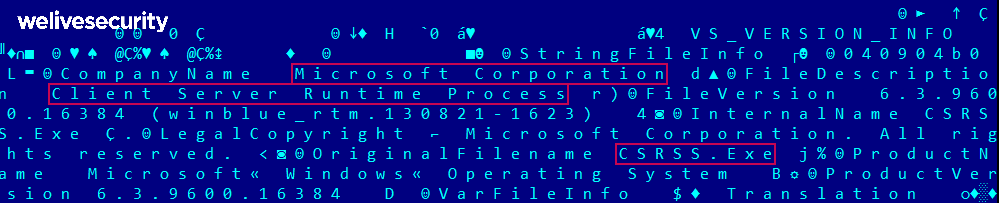

除此之外,恶意加载程序还试图伪装成合法的系统进程csrs.exe(微软客户端、服务端运行时子系统,Windows的核心进程之一)。为此,它把自己复制到“C:\ProgramData\Windows\csrss.exe”,其中“Windows”是恶意加载程序创建的隐藏文件夹,导致你通常无法在ProgramData文件夹中看到它。

恶意加载程序伪装成系统进程,使用从合法的Windows Server 2012 R2二进制文件复制的版本信息

Shade勒索软件分析

如上所述,这场恶意垃圾电子邮件活动的最终有效载荷是Shade勒索软件。该勒索软件首次出现是在2014年年末,并在之后经常出现,它能够对本地驱动器上的多种格式的文件进行加密。在2019年1月的活动中,它会将扩展名“.crypted000007”附加到被加密文件的文件名中。

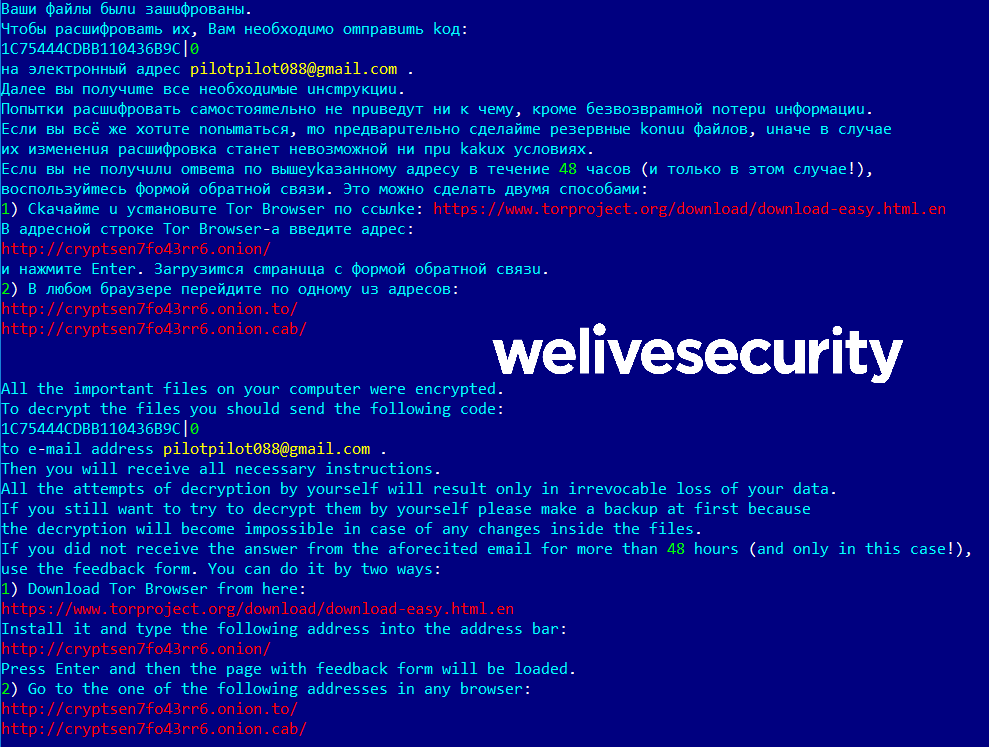

勒索信以TXT文件(俄语和英语)呈现给受害者,该文件会出现在所有被加密文件所处的文件夹中,而勒索信的内容与之前出现在2018年10月活动中的勒索信的内容完全一致。

出现2019年1月活动中的Shade勒索软件勒索信

如何避免遭受侵害

一如既往,想要避免成为此类恶意垃圾电子邮件的受害者,请在打开任何附件或点击任何链接之前务必验证电子邮件的真实性。如有必要,请与发件人所在公司的官方网站提供的联系方式与对方取得联系。

鉴于在这场恶意垃圾电子邮件活动中攻击者还破坏了一些合法WordPress网站页面,为避免你的WordPress网站遭到入侵,请务必使用强密码和双因素身份验证,并确保定期更新网站本身以及同时使用的WordPress插件和主题。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。