网络威胁已经上升为21世纪重要的国家威胁之一。因此,美国国家情报总监(DNI)办公室收集研究各方面的网络威胁情报,并努力构建国家网络情报体系,旨在整合美国情报界,并从战略角度寻找改善网络情报数量,质量和影响的方法。

“国家网络情报体系”的建设包括以下三个主要部分:1.确定网络威胁的核心挑战,2.制定《网络归因指南》,3.建立“网络威胁框架”。本文将对这一体系进行详细介绍。

文章仅供参考,观点不代表本机构立场。

报告发布:美国国家情报总监(Director of National Intelligence,DNI),美国联邦政府官方职位,直接受美国总统的指挥、管理与控制。根据2004年情报改革和防恐法案(Intelligence Reform and Terrorism Prevention Act of 2004)而设立。统领包括16个组织的美国情报体系(United States Intelligence Community),统筹指导美国国家情报计划(National Intelligence Program)。

发布日期:2018年12月

编译:学术plus 谭惠文

原载:https://www.dni.gov/index.php/cyber-threat-framework

网络情报体系的模块建设

1. 明确网络威胁的核心挑战

国家网络情报总监负责对美国政府内部的网络情报进行整合,并从战略层面思考改善网络情报数量,质量和影响的方法。

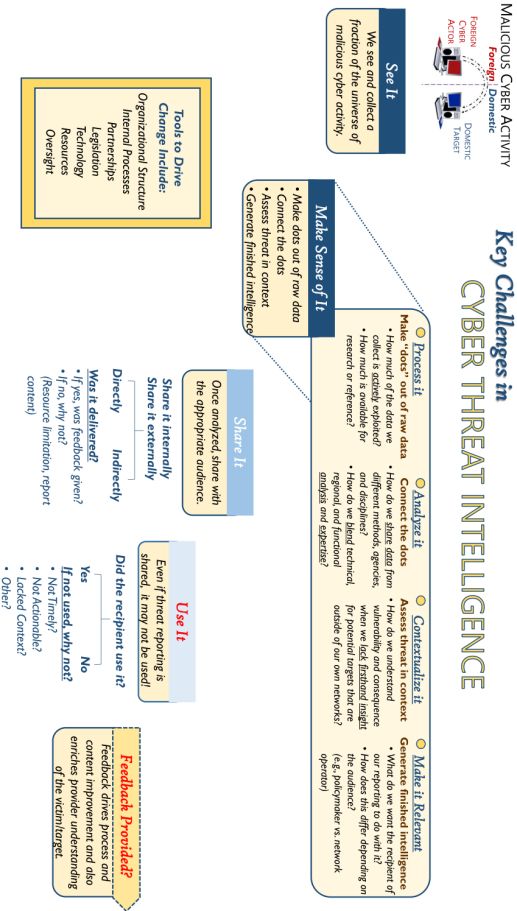

为此,美国国家网络情报总监提出一种作为描述网络威胁情报流程和提升网络情报质量的基本框架模型,包括情报发现、识别、分享与使用(see-make sense-share-use),其中对于如何有效识别网络威胁情报提出筛选、关联分析、情景解释,到最终形成情报的过程。该模型已经和一些私营组织实现了共享,旨在共同改善应对各类威胁和复杂信息共享环境的能力。

2. 《网络归因指南》

国家情报总监和国家网络情报办公室联合编制了《网络归因指南》实践纲要,用以指导面对不完整信息或矛盾信息的恶意网络行动归因时的实践。

《网路归因指南》全文PDF下载链接

https://www.dni.gov/files/CTIIC/documents/ODNI_A_Guide_to_Cyber_Attribution.pdf

网络行为归因的3种方式

分析师可以通过三种方式评估网络攻击的责任:1. 起源点,如特定国家;2. 特定的数字设备或在线角色;3. 指导网络活动的个人或组织。 其中,第三类通常是最难评估的,因为我们必须将恶意网络活动与特定个人联系起来,才能更加准确评估这些具体的参与者。

网络行为归因的5个关键指标

将网络攻击归因于某一特定国家或行为者需要收集尽可能多的数据,才能与网上行为者和其他实体进行关联。但是这样很可能会出现成百上千的矛盾性指标。因此,我们提出几个关键指标,旨在达到及时、准确地归因的目的。这些关键性指标包括:谍报技术、基础设施、恶意软件、意图等。另外,也需要外部机构提供的指标,如私营网络安全公司的开源报告等。

①谍报技术:经常用于进行网络攻击或间谍活动的行为。这是最重要的指标,因为习惯比技术工具更难改变。攻击者使用的工具,技术和程序可以泄露其攻击模式,但这些特有的谍报技术一旦公开、其他行为者可以模仿,其重要性也就会就会降低。

②基础设施:实现网络能力或保持对能力进行指控的物理和/或虚拟通信结构。攻击者可以通过购买、租赁、分享或破坏服务器和网络的方式来建立他们自己的基础设施。他们也经常使用合法的网上服务建立基础设施,如免费试用商业云服务、社交媒体帐户。有些人不愿意放弃基础设施,而有些则完全不在意,因为他们可以在几小时内重建基础设施。有些人经常在实战过程中变更基础设施以防被探测到。

③恶意软件:恶意软件旨在在受感染的计算机系统上启用未授权的功能,如密钥登陆、截屏、录音,远程命令和控制,以及长时间访问。越来越多的网络行为者可以在几分钟或几小时内完成一些恶意软件指标的修改,一些人经常在实战中变换恶意软件以防被侦测到。

④意图:攻击者根据特定情境实施某些特定行为。在地区冲突之前或期间,通常会发动隐蔽的、拒绝性的网络攻击,或者压制和骚扰敌对国家。

⑤外部资源指标:我们还使用来自私营企业、媒体、学术界和智库的报告来提供此类数据或分享关于破坏者的假设。

确定归因的3种有效做法

为了快速而细致地确定这些关键指标,以下提出三种方法来识别网络攻击者。

①寻找人为错误。所有网络归因的成功都归功于发现或利用了攻击者操作安全上的失误。网络入侵者犯下的错误一般都与谍报技术或网络基础设施的利用相关。敌对势力也在通过各种方式来减少失误。

②及时协作,信息共享和记录。归因工作需要集成地区、政治和网络安全分析人员的专业知识,在网络防御者、执法部门、私人网络安全公司和受害者之间形成合作。在网络攻击事故发生的24小时内获取、记录并恢复数据至关重要,因为数据删除类的网络攻击可以擦除用以验证的登陆数据,实现恶意软件在计算机存储器中扩散,敌对实力可能会在几个小时内放弃网络基础设施。

③严谨的分析。分析人员根据网络事件、目标和情境预设一些行为者,但是这样就会造成认知偏差,因此要特别注意。为了最大限度地降低这种风险,分析师可以使用诸如竞争性假设分析等技术,根据观察到的数据评估多个竞争假设,并发现可能揭示其他潜在参与者的数据。

描述归因分析的最佳途径

① 分层判断:描述归因应清晰区分:活动源的实际位置,个体行为者或群体,以及是否得到领导层的支持或指导。

② 设置置信度:我们的分析人员在使用概率语言和置信度时一般评估以下三个部分:证据的及时性和可靠性、证据的逻辑关联强度、证据类型(直接、间接、间接或背景性的)。由此,置信度可以分为:高度可信、可信、不太可信三个等级。

③识别差距:如果指标不足,分析师没有足够的数据用于判断或置信描述,则应明确说明,如:“我们还没有足够的信息来判断谁对Xandi能源公司实施了破坏性网络攻击。我们怀疑攻击者使用的是来自Terra的僵尸网络,但是这次袭击与Xandi和已知敌对势力之间的双边紧张局势并不吻合。”

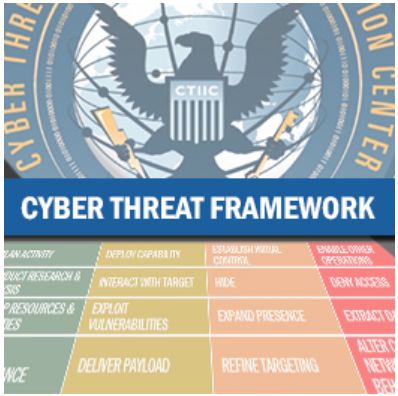

3. 构建网络威胁框架

网络威胁框架由美国政府开发,旨在对网络威胁事件进行一致的表征和分类,并确定网络对手活动的趋势或变化。网络威胁框架适用于从事网络相关活动的任何人,其主要优点是它提供了一种用于描述和传达有关网络威胁活动信息的通用语言。该框架及其相关词典提供了一种以可实现高效信息共享和网络威胁分析的方式一致地描述网络威胁活动的方法,这对高级政策/决策者和网络技术人员都非常实用。

创建网络威胁框架的想法来自美国政策界的观察:在政府、学术界和私营部门中使用了十几种分析模型。每个模型都反映了其开发人员的优先事项和利益,但模型之间的差异使得难以促进基于客观数据的有效情境分析。而本框架将是可扩展的,并以“机器速度”促进数据共享,减少或消除威胁数据重复计算的过程。

该框架展示了网络目标的生命周期,从准备能力和目标到初始参与,目标对手暂时非侵入性中断,建立和扩展目标,以及盗窃、操纵或制造效果和后果整个过程,如图。

声明:本文来自学术plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。