由朝鲜赞助的APT集团Lazarus旗下的分支机构Bluenoroff被发现最近将目光转向了俄罗斯组织。Bluenoroff在新活动中使用专门针对俄罗斯组织的恶意办公室文件。

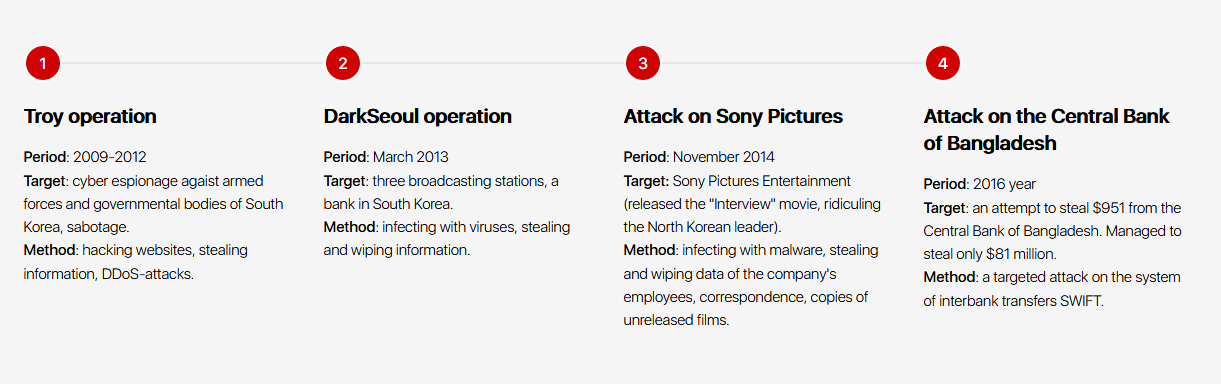

Lazarus(又名为HIDDEN COBRA、Guardians of Peace、ZINC和NICKEL ACADEMY)在2009年开始活跃,一般只针对反对朝鲜政权的国家的实体。他们发起的最具影响力的攻击的受害者有美国著名娱乐公司索尼影视和全球多家银行,攻击所获非法收入至少有1.4亿美元。

Lazarus的活动时间表

俄罗斯网络安全供应商group-IB将2017年至2018年期间对加密货币交易所和矿业市场的多次攻击也归咎于“Lazarus”,该组织通过这些攻击净赚金额超过5.5亿美元。

这个意图危害俄罗斯组织的新活动以Office文档为初始感染阶段和收尾阶段的一部分,删除了该组织的KEYMARBLE后门木马。

根据US-CERT恶意软件分析报告,APT使用该木马“访问设备配置数据、下载其他文件、执行命令、修改注册表、捕捉屏幕截图、窃取数据”。

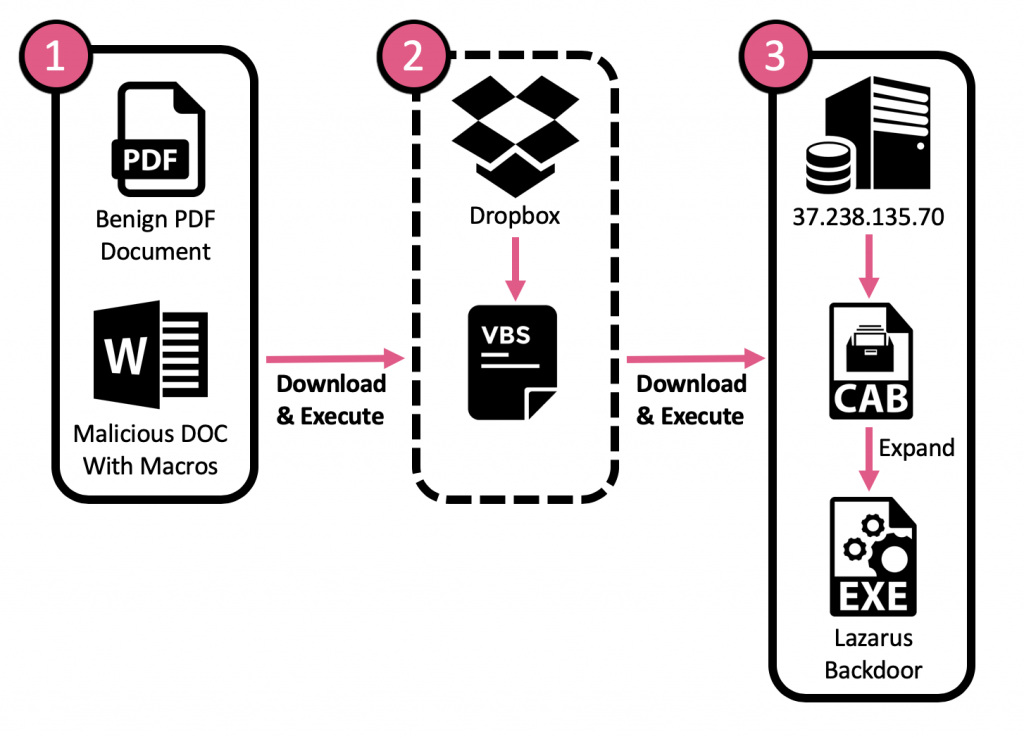

Check Point研究小组观察到的感染链由三个步骤组成,但在某个时间点,攻击者决定跳过第一个步骤,通过移除第二个步骤更快地放下后门:

- A ZIP file which contains two documents: a benign decoy PDF document and a malicious Word document with macros.

- The malicious macro downloads a VBS script from a Dropbox URL, followed by the VBS script execution.

- The VBS script downloads a CAB file from the dropzone sever, extracts the embedded EXE file (backdoor) using Windows’ “expand.exe” utility, and finally executes it.

在决定跳过第二步后,攻击者修改了Word文档中的恶意宏,直接交付并执行KEYMARBLE木马程序。

感染流程

Lazarus的攻击活动中,他们针对俄罗斯方面使用了ZIP文件形式的Office文档,其中包含名为NDA_USA.pdf的诱饵PDF文档,其中包含StarForce Technologies NDA协议,该协议是一家提供复制保护软件的俄罗斯软件公司所作。

通过这种方式,最初的恶意有效负载看起来更合法一些,诱使潜在的俄罗斯受害者也打开装有恶意宏的Word文档,从而可以启动感染过程。

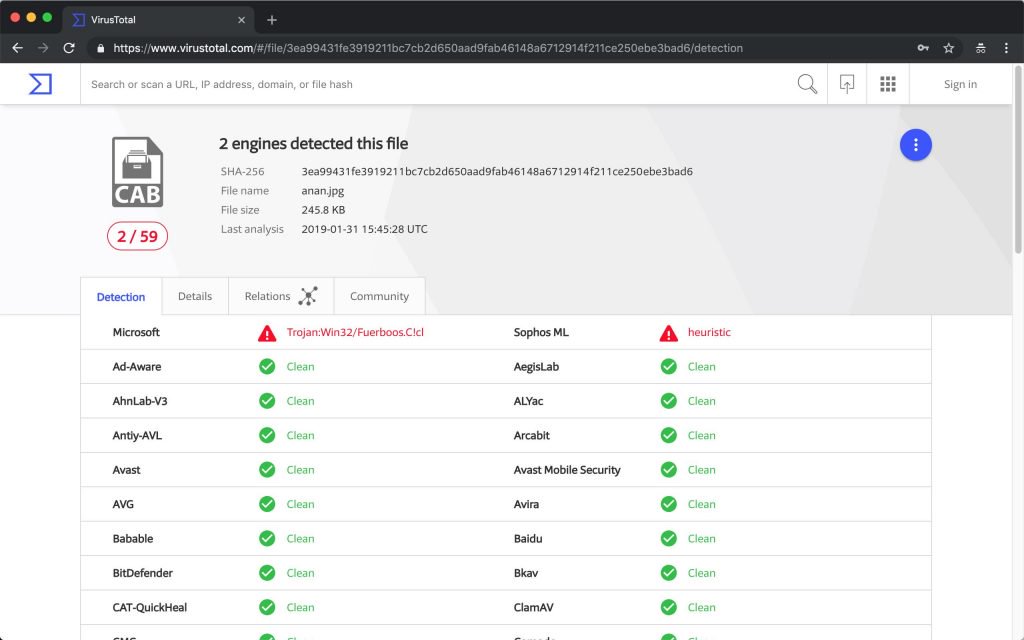

为了将KEYMARBLE后门传送到目标计算机上,Lazarus将使用被妥协的服务器将其存储为伪装成JPEG图像的CAB档案。这也带来了一个次要的“好处”,通过降低反恶意软件检测率,“从五个供应商到仅仅两个供应商在VirusTotal上检测到这个文件是恶意的”。

样品检测率

KEYMARBLE后门只是Lazarus在其武器库中的多系列恶意软件之一,US-CERT在2017年5月12日到2018年10月2日期间识别出属于他们的15种不同的恶意软件。

这与由Novetta领导的多家安全公司在“重武器行动”(Operation Blockbuster)中发现的情况完全一致,他们当时检测到数十个恶意软件系列并与Lazarus运营相关联。

Lazarus恶意软件工具集

正如Check Point对属于Lazarus的最新活动的分析所详述,一旦KEYMARBLE后门成功部署在受感染的机器上,它将进入一个循环,等待来自黑客组织的18个可能命令之一:

After the initial beacon the malware will enter an infinite loop where it will anticipate to get command codes from the server. These will be passed on to a dispatcher function, where each command will be handled by an appropriate handler. The command is received in two parts – first the server will send a message carrying the command’s data length, and only then it will issue the actual command code.

尽管Lazarus已用过往证明,他们能成功入侵系统和网络上的所有其他数据,并连同他们的足迹一起摧毁,但到目前为止,他们目前的行动似乎只专注于在KEYMARBLE恶意软件的帮助下收集信息。此外,根据FireEye的调查,到目前为止,Lazarus在全球至少11个国家开展了高度复杂的行动。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。