配有 Thunderbolt 接口并运行 Windows、macOS、Linux 或 FreeBSD 的现代计算机易受大量直接内存访问 (DMA) 攻击。潜在的攻击者能够物理访问使用恶意外围的设备。

这些漏洞被统称为“Thunderclap”,可被利用于以系统上可能的最高权限级别运行任意代码,可能访问或窃取“密码、银行登录凭证、加密密钥、私人文件、浏览”以及配有PCI Express(PCIe)和USB-C端口的外围设备端口的机器上存在的其它敏感数据。

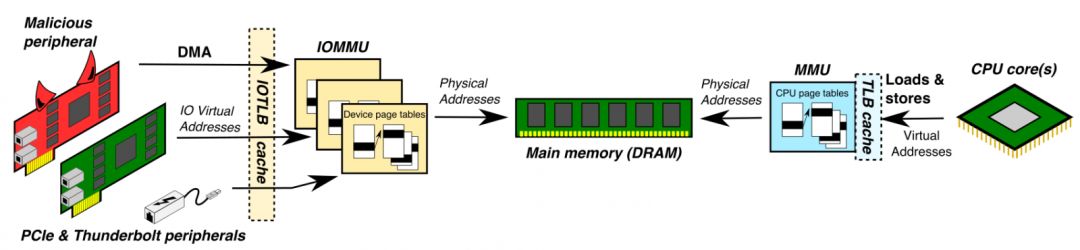

这些 Thunderclap 漏洞使得攻击者能够拥有对机器内存的直接且不受限的访问权限,因为这些端口具有底层且权限特别高的直接内存访问权限 (DMA),从而为任意恶意外围设备提供多于常规 USB 设备的权限。

计算机受 Thunderclap 漏洞影响

剑桥大学、计算机科学技术部、莱斯大学、SRI 国际的研究人员解释称,攻击者在几秒内就可攻陷易受攻击的计算机。

研究人员表示,多数现代笔记本以及大量台式计算机易受基于 Thunderclap 的攻击,或通过构建恶意外围设备或常见设备如投影仪或充电器(被修改以自动攻击所连接的主机)即可执行此类攻击。

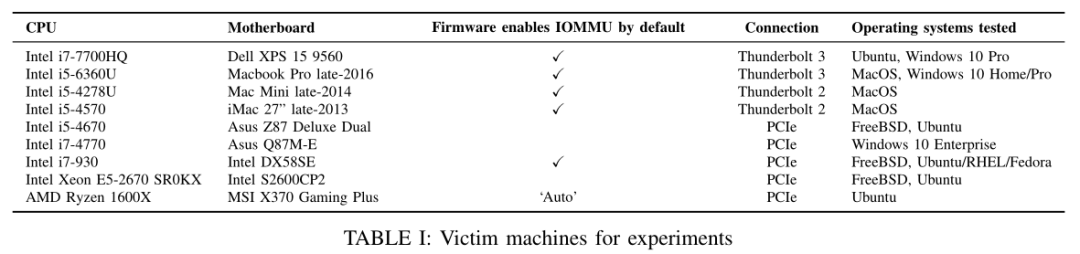

在易受 Thunderclap 漏洞影响的计算机中:

现代笔记本的 USB Type-C 端口通常支持Thunderbolt 3。

使用老旧版本 Thunderbolt(通过 Mini DisplayPort 连接器使用)的机器也易受影响。

所有自2011年生产的苹果计算机和台式机易受影响,除了12英寸的 MacBook 外。

很多自2016年生产的运行 Windows 或 Linux 的笔记本以及一些台式机也易受影响——查看自己的笔记本是否支持 Thunderbolt。

Thunderclap 漏洞也可遭被攻陷的 PCI Express 外围设备的利用,这些设备或者是插入式的卡片或主板上的芯片。

即使多数厂商已实现输入输出内存管理单元 (IOMMUs),为 DMA 提供内存保护措施并阻止所有的内存访问未被认可的设备。

操作系统厂商和研究人员已合作自2016年起就添加了 Thunderclap 缓解措施,但这些措施并非百分之百有效,而且这些安全缺陷仍然影响受 IOMMU 保护的系统。

一些平台如 Windows 7 到 Windows 10 家庭版和专业版甚至都未在操作系统上部署 IOMMU (在 Windows 10 企业版受限,在 Linux 和 FreeBSD 上被禁用)。唯一一个启用 IOMMU 的是 macOS,但由于它仍可遭 Thunderclap 漏洞绕过,因此用户并不安全。

如何确保安全

研究人员建议,如用户想完全受保护,则需要完全禁用计算机上的 Thunderbolt 接口。仍然需要使用端口但不需要使用易受攻击的 Thunderbolt 功能的用户可从机器的固件/UEFI/BIOS 设置中禁用,而且仍然能访问端口的 USB、电源和视频能力。

计算机用户还需确保自己不受 Thunderclap 攻击,具体而言即不借用充电器或不使用公开可用的可能已遭恶意修改的充电站。并密切关注设备,以免在不知情的情况下导致攻击者物理访问设备。

其中一名研究员 Theodore Markettos 表示,“在实践中,这类攻击的发生非常合理。结合Thunderbolt 3 端口上的电源、视频和外围设备,便于创建恶意充电站或正确地显示该功能,但同时也导致联网机器遭控制。”

操作系统和硬件厂商增加 IOMMU 支持

虽然配有 Thunderbolt 接口的多数现代计算机仍然易受 Thunderclap 攻击,但多数操作系统和硬件厂商已经开始在各自平台上启用 IOMMU 保护措施,在一些情况下,成功地缓解了 IOMMU 绕过。

例如,英特尔“向 Linux 发布补丁,为 Thunderbolt 设备启用 IOMMU,同时禁用了允许 IOMMU 绕过的 ATS 功能”,而“macOS 在2016年修复了可被用于获取 macOS 10.12.4 管理员访问权限的具体漏洞,尽管此类攻击的更多通用范围仍然相关。”

可通过以下链接了解相关论文和更多信息:

https://www.ndss-symposium.org/wp-content/uploads/2019/02/ndss2019_05A-1_Markettos_paper.pdf

https://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-934.html

https://www.ndss-symposium.org/ndss2019/

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。