E安全2月15日讯 据以色列内盖夫本·古里安大学的一支研究小组证明,即使目标设备位于“法拉第笼”内,隔离计算机上的恶意软件同样能够利用磁场实现敏感数据渗漏。该研究小组已经成功创建出两种概念验证(简称PoC)恶意软件,其可利用设备内 CPU 产生的磁场实现数据渗漏。

法拉第笼(Faraday cage)是防止电磁场(EM field)进入或逃脱的金属外壳。一个理想的法拉第笼由一个未破损的、完美的导电层组成。在实际中这种理想状态是不能达到的,但是能够通过使用细网的铜筛来达到。为了达到最佳性能,法拉第笼应直接接地。

法拉第笼(Faraday cage)在必须阻止漂移的电磁场进入的电子实验室里应用。这在敏感的无线接收设备的测试中非常重要。另外,法拉第笼可以防止由电脑显示器阴极射线管(CRT)发出的电磁场的逃脱。这些场能够被中途截取并破译,这样黑客在不需要信号线、电缆和摄像设备的情况下就可以远程实时地看到屏幕上的数据。这种行为被称为屏幕辐射窃密(van Eck phreaking),它也能被政府官员用于查看罪犯和某些犯罪嫌疑人的计算机使用活动。

利用磁场渗漏数据原理

利用磁场渗漏数据原理

磁场是由移动电荷(例如流经导线的电流)与磁偶极子共同产生的力场,且会对其附近其它的移动电荷与磁偶极子施加力。磁场的属性包括方向与强度。

现代计算机当中的 CPU 会产生低频磁信号,而根据研究小组的观察,这些信号将可通过气隙实现数据传输。攻击者首先需要以某种方式在其希望窃取数据的气隙设备上植入一款恶意软件。震网(Stuxnet)攻击以及其它安全事件表明,主动攻击者完全能够成功执行这项前置任务。一旦恶意软件部署到位,其即可收集键盘输入内容、密码以及加密密钥等信息,并将其发送至周边的接收器处。

恶意软件可控制CPU磁场

恶意软件可控制CPU磁场

该恶意软件还能够通过调节CPU的工作负载来控制CPU产生的磁场——例如提高计算负载强度以增强处理器功耗,进而产生更强的磁场。

收集到的数据随后可通过研究人员们提出的两种方案之一进行调制。其一,利用开关键控(简称OOK)调制,攻击者可以通过磁场产生的信号发送“0”或“1”位,信号存在代表“1”位,不存在则代表“0”位。

由于信号频率同样能够操纵,所以该恶意软件还能够使用特定频率来发送“1”位,并以另一种不同的频率发送“0”位。这种方法被称为二进制频移键控(简称FSK)调制。

两款恶意软件

两款恶意软件

本·古里安大学的研究人员们开发出两种依靠磁场从气隙装置当中实现数据渗漏的恶意软件:

ODINI,能够将数据传输到周边的磁传感器处。

MAGNETO,可将数据发送至智能手机——智能手机通常配备有磁力计以确定设备的当前朝向。

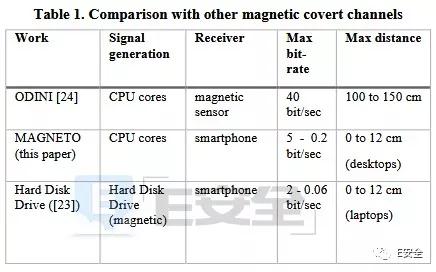

在使用 ODINI 时,专家们设法在100到150厘米距离内实现了每秒40 bit的最大传输速率。MAGNETO 的速率则相对较低,在12.5厘米距离内的速度仅为每秒0.25到5 bit。由于传输一个字符需要8 bit,因此这些方法能够高效窃取体积小巧的敏感信息——例如密码内容。

研究人员们证明,如果目标气隙装置处于法拉第笼内以阻挡包括WiFi、蓝牙、移动以及其它无线通信机制,则 ODINI 与 MAGNETO 仍然能够正常工作。

在使用 MAGNETO 时,该恶意软件能够在智能手机位于法拉第笼内或者被设置为飞行模式的情况下,继续传输数据。

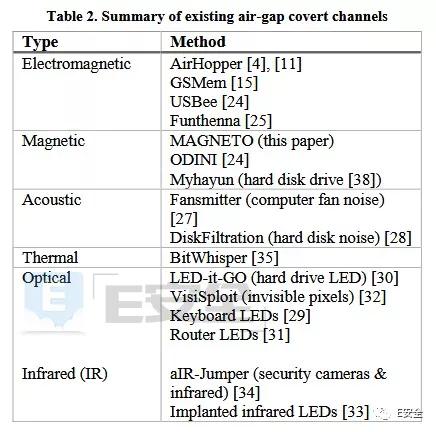

这支研究小组已经发现了多种通过从气隙网络当中实现数据渗漏的方法,具体包括红外摄像机、路由器LED、扫描仪、磁盘活动LED、USB设备甚至是磁盘驱动器与风扇产生的噪音及热量等。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。