长江证券股份有限公司信息技术总部助理总经理 陈传鹏

智能科技让万事万物在网络世界实现互联互通,IT新技术的飞速发展更是极大的改变了我们的生产生活方式。在享受第五空间高效便捷、模式突变带来红利的同时,我们也在面临严峻的网络威胁,网络安全画像应运而生。

网络安全痛点

安全漏洞在网络的各个方面都有可能发生,产生了攻防不对等的局面。网络安全画像意在为网络安全医师提供把脉工具和诊断思路,网络安全与体验、风险与收益的矛盾,使网络形势在时刻在发生动态变化。如何保证网络安全,不是一劳永逸的工作,而是永恒的话题。

网络安全画像

网络安全画像是基于证券行业特点、客户特性与正态分布的群体行为,挖掘证券客户、服务、业务与系统状态间的特征变化规律。在时间上,网络安全画像把握宏观趋势——“分析过往、关注现在、洞悉未来”,基于历史数据与状态来分析判定现状是否符合预期,聚焦趋势背离的奇异点,洞悉其意图,防范于未然。在空间上,刻画客户、业务、服务与系统的多维特征与态势。在网络时空中,网络安全画像以“群体分类、聚焦异常、趋势分析、洞悉意图”为思路,穿透客户、服务、业务与系统多个维度进行关联分析,实现全天候全方位感知网络安全态势。

从客户和服务的维度上看,客户标签包括客户IP交互频度、IP生命周期、IP地理位置、I/O交互比、I/O数据量、设备指纹,以及与之通讯的服务IP出度、服务端口出度和服务业务逻辑状态机等。比如,客户作息朝九晚五,业务上无外乎资讯、行情、交易与理财。相应,朝九晚五期间服务访问量较高,系统在10:45和13:30出现负载高峰。如某个客户高频持续尝试账号的不同口令登录,网络安全画像会洞悉其意图:黑客暴力破解?或客户自己忘记口令。

证券经营机构的服务客户活跃量呈现周期性规律,与业务息息相关。从业务维度上看,客户业务操作路径具备统计规律,常见操作序列如账户登录、看资讯、查行情、下委托、报盘成交、撤单退出。重点观察违背群体规律的少量客户异常操作,以及业务逻辑变更而引起的客户、服务与系统的态势变化。对于即访问网上交易,又访问办公业务的客户IP特别关注,他们有可能是黑客攻击,也有可能是代客理财。

业务标签包括服务端口聚类,业务变更,业务逻辑有限自动状态机等。如某日服务访问量激增,则可能行情走牛,也可能遭受DDoS攻击,也可能客户、业务或系统出现异常。在系统维度上,网络安全不仅关注系统会话并发量、数据I/O量及I/O量比、风险监测、运行状态等,还会同时分析统计趋势。系统安全在纵深发展的同时横向渗透IT技术与业务,结合客户、业务与服务进行细粒度、多维度与多视角的关联分析,剖析趋势变化的内涵。

画像中的变尺度与智能标签

时间窗口将静态数据变成动态趋势。调整时间窗口,实现不同的尺度上实体对象的多态;移动时间窗口,实体对象状态形成动态变化趋势。时间窗口的尺度决定异常发现或蒙蔽的可能性。单尺度下,日线隐藏了瞬态的突变,极大掩盖了极小,微观无法描述宏观,且背离的宏观与微观趋势可能误导对事态发展的判断。变尺度下,每隔一分钟是规律,每天不定时访问一次也是规律。持续低频缓慢的拖库行为在月I/O量曲线里的凸显,网络攻击无处遁形。变尺度为标签多态分析提供了基础。在进行网络安全画像时,对于特征值曲线的变化可使用定量的趋势分析得到定性的结果。根据证券行业特点,除考虑使用常见的同比/环比分析、均值曲线、统计(最大/最小)值曲线、方差、奇异点分析之外,还将区分交易日与非交易日、交易时段与非交易时段,变尺度下综合分析标签的特征值曲线。

此外,特征空间的升维可以对群体进一步细化分类,从高维度上发现低维度的群体差异;而降维则有利于奇异点的快速检测。

智能标签决定画像模型的适应性。在固定标签的模型下,高并发的TCP短会话也许被误判为DDoS攻击,实则为开市期间的网上交易测速;单IP的超长TCP会话可能在暴力破解账号口令,却只有在TCP会话结束时才能被发现,然而攻击已经得逞。

构建智能标签,一方面建立变尺度下标签的多态,另一方面丰富标签的维度,涵盖IP包、TCP会话、App系统与行为日志等主被动、内外部多维数据。如基于IP包的攻击检测可以快速发现TCP层的长会话攻击,进而及时阻断攻击防止事态恶化。此外,从发展和辩证角度看,基于标签的模型需要考虑客户生命周期、网络变化、业务发展、资产增值等,进而需要模型遗忘历史数据并更新标签特征。

基于网络安全画像的威胁建模

1.邮件系统安全威胁建模

分析邮件系统应用日志,量化时间片内的系统安全威胁,对用户行为进行聚类分析,动态调整黑IP池,及时阻断恶意IP攻击。

针对邮件登录功能,建立单账号多IP登录,多账号单IP登录,单账号异地登录,单IP多账号登录失败且单账号登录成功,多IP尝试登陆多账号的特征模型,分别对应账号泄露、账号爆破、账号撞库等安全威胁。

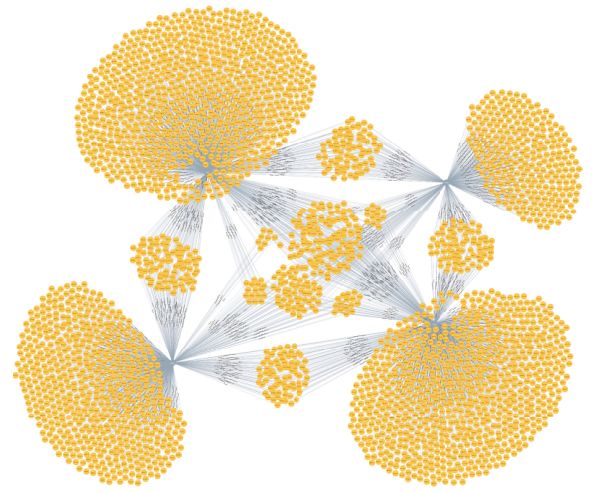

使用图数据库对该模型进行量化可视。如图1给出了尝试登录邮件系统的IP与账号分布,黄点表示存在登录尝试行为的源IP,黑点表示某个邮箱账号,二者之间的连线表示一次登陆尝试。可以明显看出,存在4个大的黑产IP群体分别尝试爆破4个邮箱账号,另有4个小的IP群体分别对其中2个邮箱账号进行了尝试暴力破解,还有1个较大的IP群体对其中3个邮箱账号进行了尝试。

图1 邮件帐号安全威胁可视化

分析特征模型实例可以推断:至少存在两个团伙在对邮件系统进行爆破或者撞库攻击;有4个邮箱账号处于极度的危险状态,需时刻关注其使用状态。

此外,使用聚类算法对恶意源IP进行聚类分析,可以得到攻击源IP的分段汇聚结果。经过聚类,可以预测到某IP段可能已经全部沦陷,可针对该IP段启用访问控制措施,提前防范的同时极大地提高了防范效率。

2.服务安全威胁建模

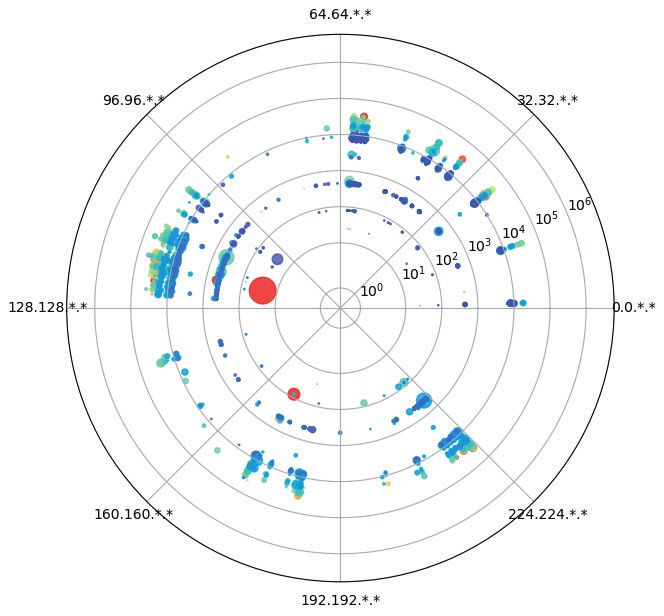

以服务端口网络流量数据作为运算基础,分析不同服务的客户IP与网络行为,同类客户访问的服务端口具备群体趋同特征。如邮件服务的端口为25、110与135,网站服务的常用端口为80与443,手机证券服务端口8000到9000之间。将该数据映射至极坐标平面上,极角为IP映射到2π角坐标空间,极径为IP服务端口的累加和,像点半径表示I/O数据量,颜色表示会话频度。

群体趋同特征表明,同类客户的像点会分布在距离极点一定距离范围内的某个环上。如图2所示,最内圈为邮件服务环(其端口号最小),其次为Web服务环,最外为手机证券服务环。同一个圆环中的像点大小与颜色也存在群体特征趋同的特性。因此,在可视化图形上重点关注明显偏离极点、同环像点稀有、像点半径过大或颜色异常的情况。如图2中的极角在π附近的红色像点,其半径值过大显示该客户IP的I/O数据量明显较其他IP多,红色表示其访问频度极高,聚焦分析定位为大量投递垃圾邮件的攻击行为。

图2 服务威胁的量化可视

3.客户行为安全威胁建模

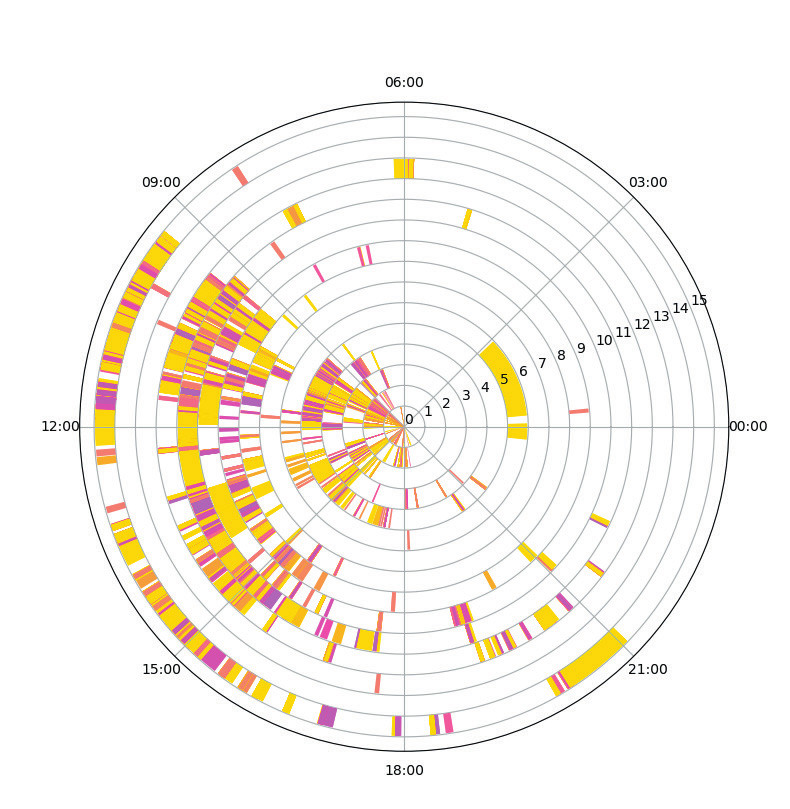

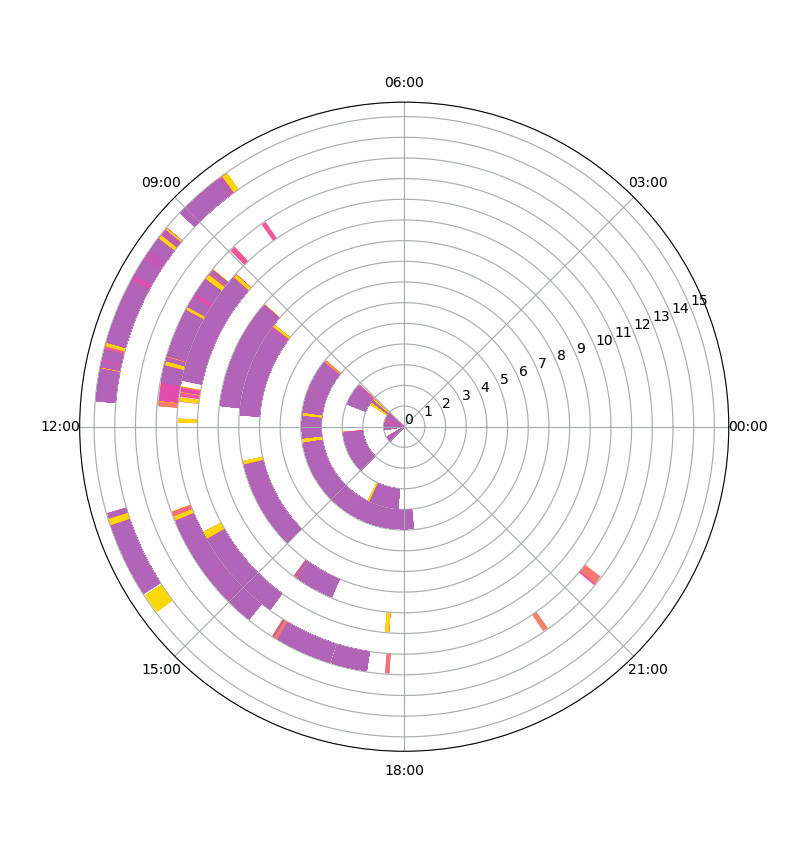

该模型结合证券交易时段与客户作息规律,分析客户IP一段时间之内的网络行为特征。在二维平面上,以T日为基准点,将客户IP在T日之后的每天活跃数据映射至该平面的每个圆环上(小半径单位1)。其中,T+i日的活跃度数据分布在距离基准点为i的圆环,将一天24小时映射为圆环的360度。每条活跃记录映射为圆环上的一个扇环,扇环的起点对应该条记录的起始时刻,扇环的跨度对应该条记录的持续时长,扇环的颜色代表会话的频度(重叠部分颜色累积)。群体特征表明,交易日与非交易日的数据环会间次出现,并且可以明显区分一周内的5个交易时段与2个非交易时段,典型用户行为如图3所示,周一到周五交易日客户行为活跃,工作作息也是朝九晚五,周六、周日客户行为稀疏。

图3 典型用户行为

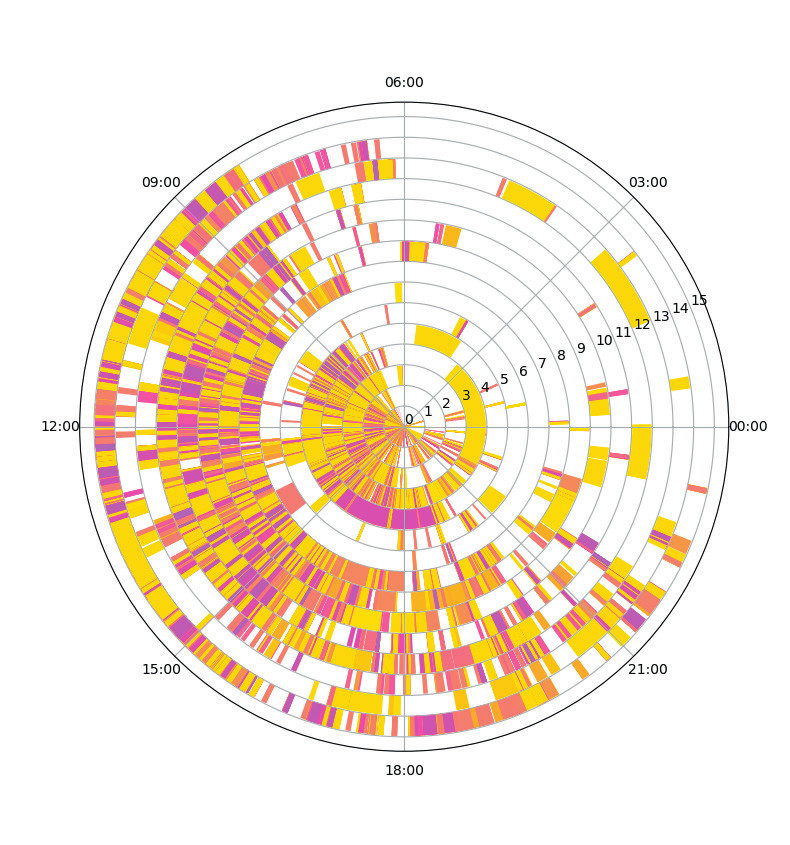

图4与图5为两种非正常状态。图4显示某客户不区分交易日与非交易日存在大量高频的网络行为,活跃度高,活跃时长也长,分析判定为网络渗透攻击。图5则显示某客户在交易时段存在超高频的证券交易服务会话,但每次活跃时长都很短,判定为可疑的高频程序化交易测试,也可能是恶意网络攻击。

图4 高活跃用户的渗透攻击行为

图5 异常的高频用户行为

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。