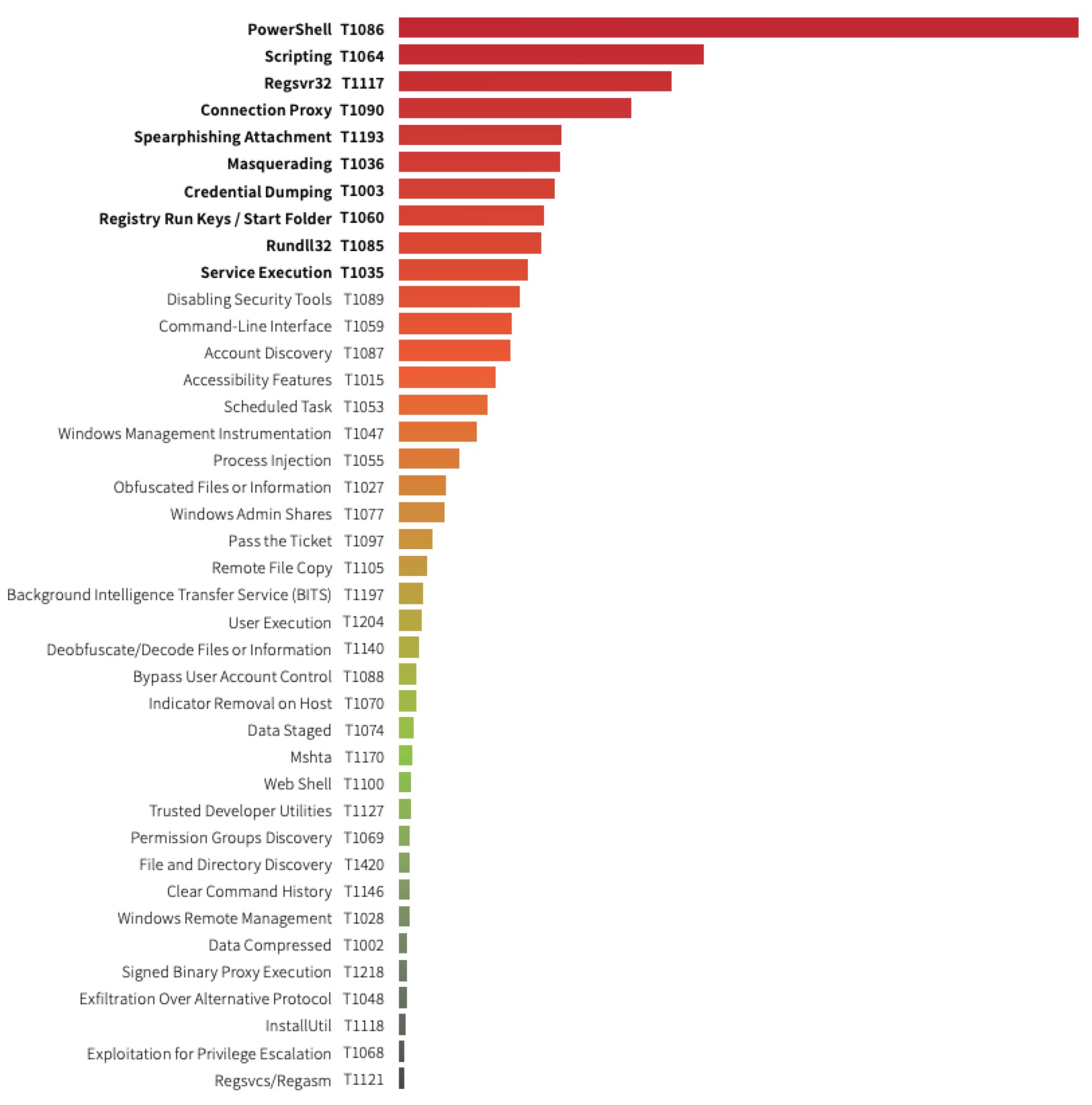

网络安全公司Red Canary发布《威胁检测报告》指出,根据历时逾五年从1万种已得到证实的威胁中收集的信息,PowerShell 是迄今为止最流行的 MITRE ATT&CK 技术。它被检测到的次数是排在第二的脚本语言 (scripting) 的两倍。

MITRE ATT&CK 简介

MITRE ATT&CK是美国非营利性组织机构 MITRE 发布的对手战术技术及公共知识库 (ATT&CK) 框架,它是基于全球安全社区共享的对真实世界的观察和研究成果而得出的共计200余种战术和技术。每种技术均可通过必要的用于检测是否被使用的数据来源进行描述。

根据 MITRE ATT&CK 的描述,PowerShell 是Windows操作系统中包含的一个强大的交互式命令行界面和脚本环境。攻击者能够利用 PowerShell 执行一系列动作,包括发现信息和执行代码。例如 Start-Process cmdlet 可被用于运行可执行文件,Invoke-Command cmdlet 在本地或远程运行命令。PowerShell 还可被用于从互联网下载并执行可执行文件。可在无需触及磁盘的情况下从磁盘执行这些可执行文件。

十大 ATT&CK 技术

报告根据客户环境中被证实的威胁情况,列出其中所利用频率最高的十大 ATT&CK 技术,它们依次是 PowerShell、脚本语言 (Scripting)、Regsvr32、连接代理 (Connection Proxy)、鱼叉式钓鱼附件、伪装 (Masquerading)、凭证转储、在注册表或Start文件夹中添加键值”run” (Registry Run Keys/Start Folder)、Rundll32和服务执行 (Service Execution)。

另外,报告剔除了和冗余软件相关的(如广告软件)约1万种检测结果。

PowerShell 为何受独宠

答案显而易见。十年来几乎所有的 Windows 操作系统都包含 PowerShell、它可用于访问 Windows API,而且很少受限制,因此可导致攻击者在无需担心被拦截的情况下执行管理任务和自动化任务。

有了可用的 PowerShell 库,实现就可以在任意进程中利用完整的 PowerShell 功能。它是开源的且可跨平台使用,多种工具因此诞生。这些工具能够构建有效负载以新的不可预测的方式针对 Windows、macOS 和 Linux 发动攻击。

攻击者能够使用 PowerShell 下令执行本地脚本、使用多种网络协议检索并执行远程资源、编码通过命令行传递的有效负载或将 PowerShell 加载到其它进程中。

利用这种技术的典型攻击者是 Turla 和 Cobalt黑客组织。Turla 使用感染后的可执行文件直接将恶意 PowerShell 脚本加载到内存中。Cobalt 在攻击的后期使用多个 PowerShell 实例。

从行业划分来看,PowerShell 用于15种垂直行业中。它们包括通信、教育、能源、金融、政府、健康和媒体行业。在所有场景中,PowerShell 要么是最常见要么是前三种最常见的技术之一。

Red Canary 公司表示,“PowerShell 为管理员和攻击者等而诞生,学习如何对抗 PowerShell 的恶意使用将成为组织机构的显著优势。防御人员不仅要求衡量并理解对手使用该工具的方式所发生的变化,而且必须能够维护和大量且经常变化的 PowerShell 攻击工具的情报。”

其它 ATT&CK 技术

报告指出,逃逸 Windows 和 macOS 脚本主机限制方法取得的突破为寻求利用脚本语言作为恶意攻击一部分的人员创建了新机会。除了 WScript 和 CScript 以外,Windows 系统上默认的脚本二进制和其它应用程序也可执行脚本,如 SXSL 和 WMIC,它们均扩大了攻击面。典型的案例是 Smoke Loader 木马,它通过使用 Visual Basic 脚本确保持久性。

Regsvr32.exe是 Windows 平台上的一个受信任组件,它为攻击者提供了执行原生代码或脚本的方法,或者通过利用本地资源或者通过远程加载的方式实现。受国家支持的间谍组织“海莲花 (Ocean Lotus)”和APT19 是使用 regsvr32 技术的典型黑客组织。

连接代理用于指挥系统之间的网络流量或作为网络通信的中介,它用于隐藏攻击者的身份或未知。利用该技术的典型案例是旨在发动间谍攻击的 Duqu 和 APT10 黑客组织。

鱼叉式钓鱼附件即使用邮件附件的鱼叉式钓鱼攻击,它是一种用于执行代码的简单有效的方法。它允许使用多种文件类型,导致攻击者能够灵活地针对处理具体文档类型的多种应用程序发动攻击。

由于几乎每个人都拥有至少一个邮箱地址,因此钓鱼攻击几乎为攻击者提供了无限的潜在攻击目标。该技术依靠受害者的信任实现恶意意图,不过也存在很多能够阻止恶意附件的工具。

报告指出,鱼叉式钓鱼攻击已成为旨在找到持不同政见者的政府的工具。立陶宛黑客组织 (TEMP.Periscope) 借此攻击大量国防合同商、从事军事研究的相关院校、律所和政府机构。Carbanak 黑客组织也被指利用鱼叉式钓鱼附件作为某些攻击活动的最初感染向量。

伪装通过操纵可执行文件的名称或地址来规避防御技术或欺骗潜在的受害者。孟加拉国央行被盗8000万美元即是该技术遭利用的典型案例,隐藏两年之久的Calisto macOS 木马也如此。

凭证转储、在注册表或Start文件夹中添加键值”run”、Rundll32 和服务执行以及其它技术尽管使用的频率较低但仍然存在,而且随着攻击者变得越来越具有创造力从而发现新的利用方式,因此这些技术的利用情况也会发生变化。

Red Canary《威胁检测报告》

https://resources.redcanary.com/hubfs/ThreatDetectionReport-2019.pdf

本文由360代码卫士翻译自SecurityWeek

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。