据外媒报道,网络安全公司赛门铁克(Symantec)称,与伊朗有关的网络间谍组织APT33将继续针对沙特阿拉伯和美国的组织。

专家表示,APT33早在2015年底就开始活跃。自2016年初赛门铁克开始监控其攻击以来,该组织的目标一直是中东等地区的政府、研究院、化工、工程、咨询、金融、制造和电信机构。

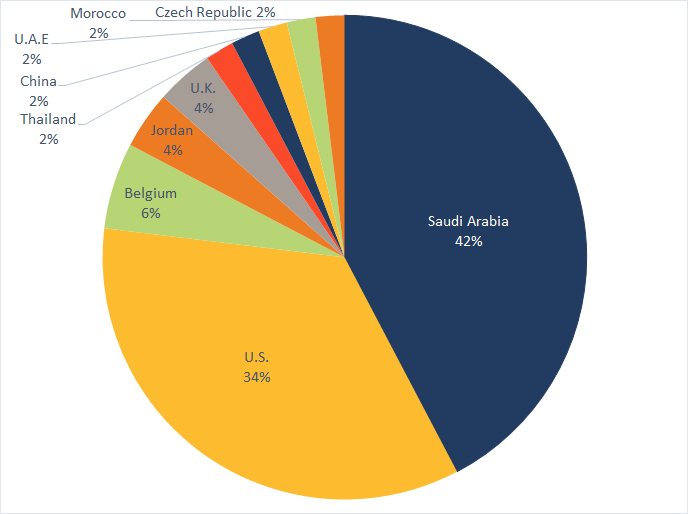

赛门铁克观察到的所有攻击中,有42%针对沙特阿拉伯,美国紧随其后,占34%。根据这家网络安全公司的数据,过去三年,共有18家总部位于美国的机构成为受攻击目标,其中有世界 500强企业。美国的工程、研究院、化工、能源咨询、IT、金融和医疗等机构遭受到了攻击。

赛门铁克研究人员表示,这些美国组织中有一些可能是APT33用于发动供应链攻击的目标。比如,一家美国大公司在同一个月受到攻击,它所有的一家中东公司也同样遭受了攻击。

APT33在攻击中使用了现成和自定义恶意软件。自定义恶意软件包括Notestuk(又名TURNEDUP)、Stonedrill和一个用AutoIt语言编写的后门。购买的恶意软件包括Remcos、DarkComet、QuasarRAT、Pupy RAT、NanoCore和NetWeird。该组织还使用了几种公开的黑客工具,如Mimikatz、SniffPass、LaZagne和Gpppassword。

APT33上个月发起的攻击涉及CVE-2018-20250,这是最近披露的一个WinRAR漏洞,黑客可以利用该漏洞从一个无害的存档文件中悄悄地将恶意文件提取到任意位置。这个漏洞可以被用来从Windows启动文件夹中提取恶意软件,帮助攻击者植入并执行恶意软件。

在针对沙特阿拉伯一个化学品组织的网络攻击中,威胁者利用了这一漏洞。其它APT组织也在攻击中利用了WinRAR的脆弱性。

2018年12月,研究人员报告发现,曾攻击能源行业的Shamoon 3与APT33之间可能存在关联。当时,受Shamoon攻击的一个沙特阿拉伯组织也成为了APT33的目标。但是,赛门铁克尚未找到进一步的证据证明这两个组织之间存在联系。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。