本届RSAC 2019数说安全直播活动邀请了业内众多大佬一同为国内安全圈的兄弟们进行现场直播,包括趋势分析、技术解读、安全企业对比等。现在我们将直播内容中的部分精华贴摘取出来,出于篇幅考虑,分为上下两篇发送给大家(观点随机排列不分先后)。

@谭晓生

1、本届RSAC大会上的keynote主题报告,讲的都是大家知道的事情。到后面几个嘉宾比如Cisco,他们讲到OT安全,今年OT的安全被提到了一定的高度,但是从各个公司参展产品方面来看我没看到比之前多太多OT产品,并不像keynote中大家提到的OT有大量的产品,其实并没有。

2、本次大会有一个让我surprise的点就是微软,我看到了微软的 Azure Sphere OS,这个OS最牛的地方是不是基于windows的,而是基于linux的。他们与芯片厂商合作,和MediaTek合作做了一款芯片,这个芯片里内嵌了安全,把安全芯片和物联网用到的大量MCU芯片结合到一起了。他们在上面提供了一系列包括通过 Azure的云服务、更新服务等等,这个服务一出来就是13年,你买微软的产品什么时候带过十几年的服务?这是整个思想上的一个大转型,因为物联网类的产品不会短时间报废,他的使用周期比较强,13年的服务周期是按照这个size的。而且他嫁接了visual studio的工具,其实微软的开发工具相对来说还是比较好用的,过去在IOT的时代,很多开发工具你可以认为他还停留在上个世纪,可能有些还是上个世纪80年代的水平。 他把比较方便和易用的开发工具嫁接到了这上面,而且在这个系统里没有尝试用他自己的Windows,之前在移动互联网时代微软还试图用Windows用做手机的操作系统,当然不是太成功,那这次彻底放弃了Windows,基于Linux出了一个版本Azure Sphere OS,让我觉得微软这样的公司还是非常令人敬佩的。他敢于去抛弃自己之前的一些东西,而去追求一个新的时代,当然他还会面对很多困难,比如说现在支持他这个结构的芯片还不够多,整个产业链的整合还有很长的路要走,但是我觉得这是一个非常好的尝试。

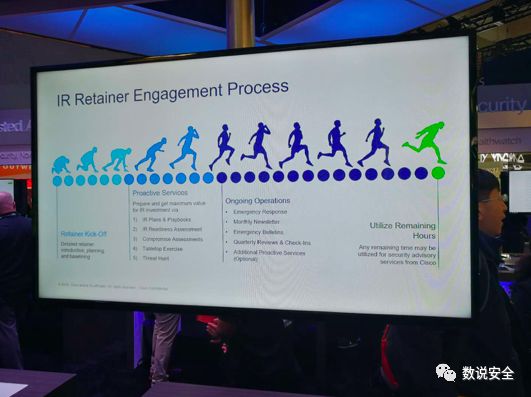

3、今年我看到了一些东西的落地,特别是安全事件的应急处理方面。不仅像Cisco,PaloAlto Networks、IBM这样的大公司,还有中小公司也做出了这样的产品。回想当年在Phantom获得创新沙盒大奖的时候,在那之前的一两年,我就努力的想找安全运维自动化的工具。其实那时候都特别初级,近几年看到这个东西已经做的相对比较好用,包括他有各种各样的playbook,能集成第三方的威胁情报员等等,这个是给安全运维的人提供了非常powerful的工具,是毋庸置疑的进步。今年没有提出一些特别惊人的概念,而是从产业来讲把它产品化、工具化,这个是对于日常运维工作肯定会是一个非常大的帮助。

4、今年,以色列的那些参展公司的创新能力也让我surprise。他有很多解决问题的方法是非常规的思路,找到了很奇特的一些解法。今年以色列的展区比去年可能还大了一点,然后我在看的过程中找到一些新的(创新),比如说在第四层网络通信这一层,怎么去发现一些恶意代码的执行?其实都是在一个很密切的方向,去找到一种解法。

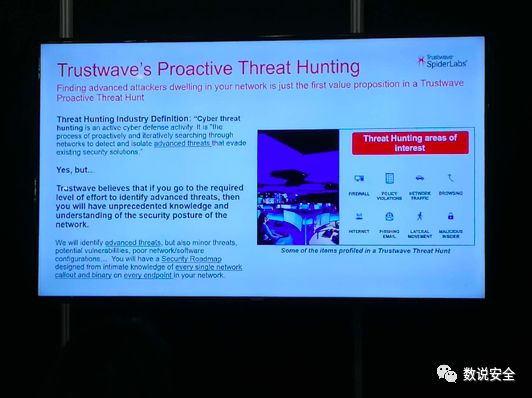

5、关于谷歌的Chronicle今年是第一次参展,Chronicle是谷歌去年第一年推出来的一个品牌,他是面向于企业来提供安全服务的,我觉得这个是非常需要引起关注的。谷歌的手里有4个8这个DNS,他也收购了virtustotal,关于样本、网络方面有很多的威胁情报,谷歌本身大数据处理能力又是独步天下的,他把这些的整合和360在前几年做的一件事情特别像。我们通过域名解析能分析出来网络攻击的行为,通过样本的分析,能够把一些攻击和样本分析出来,和网络行为联系起来,这一系列是基于威胁情报、大数据分析的网络Threat hunting 的一个系统。因为谷歌本身有数据上的优势,他的内容覆盖非常广,他能抓全世界的网页,很多东西抓过来都是可以进行分析的,这个路子他在数据源和数据量上有巨大的覆盖率这样的天然优势。他在商业模式上也有一些创新,按照用户企业的员工数,不管你有多少设备和数据量,也不管你用了多少带宽。你可以把你的日志等传给谷歌。如果说谷歌现在对日志不支持,他们后台有工程师能够很快的去解析数据去做更深度的分析。这一部分在将来很容易会形成在网络安全空间里面基于情报、基于综合数据分析,后台再加上人工智能等一系列的手段,能变成在Threat hunting的领域非常主要的服务商。所以google chronicle 我觉得产业界值得去多关注一下。

今年很多展商和展品都是基于威胁情报驱动的,威胁情报在产业里已经形成交易市场,你可以去买第三方的威胁情报,但最后还是拼谁的威胁情报的维度更多、另外就是你的威胁情报量有多少,谷歌Google cloud、Gswit等一系列的用户会越来越多,到最后可能会出现有了网络威胁,攻击者很难能够完全躲出谷歌的射击范围,信息被收集了,再加上有很高超的技术:大数据、AI等的分析能力,他的叠加会产生1+1远远大于2的效果,这个需要引起关注。

@左英男 kevin 360企业安全

1、关于零信任:在去年ISC中国互联网安全大会上,360开始大规模宣传零信任,这件事我也是"始作俑者",这次来RSAC我也想验证一下这件事“点”踩对没有,验证的结果让我觉得我们还是把握住了时代的脉搏。我在展会上看到很多厂商在蹭零信任的热点,厂商无论是做终端、移动终端、CSB、做网络、做应用安全、做代理、做身份等都在把自己的产品方案重新定位到零信任的概念里,这些照片我拍了很多:看,有微软、谷歌、赛门铁克、centrify、pingidentity、cyxtera、很多做终端的都有。

2、今年我没有去过多的关注某项安全新技术,我主要探究的是背后的原因。我在想:出现了很多新公司和很多新的方案,为什么大家都在谈零信任?都要把自己的产品和方案放到零信任上去?为什么大家都在谈云、数据安全?背后的原因是什么?

你会发现无论是新旧厂商,大家所谈的都离不开两件事,第一件事就是云,本质上就是我们IDC经常讲的数字化转型,在一个非常巨大的IT技术架构在转型的过程中,必然会带来很多新的问题,对于很多传统的安全方案、理念、架构、产品和技术都会产生挑战,所以大家只好去关注这些新的东西。第二就是Hybrid,因为转型的过程不可能一蹴而就,必然会存在一种中间状态,既有传统的数据中心和应用,又要有新的应用,这种混合情况下问题又不一样。

3、安全的真正驱动力是什么?

安全的驱动力有三类,事件驱动(永恒之蓝)、合规驱动(GDPR)、第三个往往被人忽视,他的周期很长,就是我们刚刚谈到的IT基础的技术架构的变革。他可能是5-10年的周期,所以不受关注。但我这次最大的感受就是安全的黄金时期就要来了,而其最大的驱动力既不是事件驱动,也不是合规驱动,正是因为IT技术架构在发生剧烈的变革,这个转型的过程会给安全带来的驱动力影响非常深远,而且周期长。这是我们应该抓住的机会。安全是伴随性的技术,如果IT技术架构没有发生变化,数据中心就是数据中心,网络就是网络,终端就是(这个)终端,你再玩出花来、各种各样的合规出来,网络安全技术本身这个市场都很难发生根本性的变化。但基础架构变了,他的影响将会机器巨大和深远。

你能看到这个周期真的大概十年一次,当时互联网的出现,造就了Cisco,也造就了一大批的网络安全厂商,十年过去了又开始向云转型,今天我看了一句话说得很好,云就是企业的数据中心,互联网就是企业的网络基础架构,SaaS就是企业的应用,数据就是企业的资产,所以接着我们的话题就是身份就是新的边界,零信任就是新的安全架构。所以我觉得整个IT技术架构向云和大数据这个新的信息化浪潮转型,对安全的影响力是非常大的。

@刘浩 360企业安全

1、我17年来的时候看到很多厂商都在讲casb,当年创新沙盒厂商做casb的也有。今年再过来就发现了比较明显的变化:第一,当时17年赛门铁克还在讲云基础架构安全、云基础设施安全、casb等分得很细,今年发现做casb独立的厂商所剩无几,大多都融到大厂的方案里面去了,比如Cisco、微软这些。第二很少去讲云基础设施安全,但是会看到出现比例最高的词就是云安全,我认为这里面有两个含义:一是云已经作为基础设施普及度非常高了,大家不会再去像新生事物那样对待他了。数据、应用真正往云上迁移的程度已经比较高,大家就面对了云上的数据和应用怎么去做安全的问题。所以有些公司虽然不是专门做云基础设施的,但是他也会说我是支持cloud的。

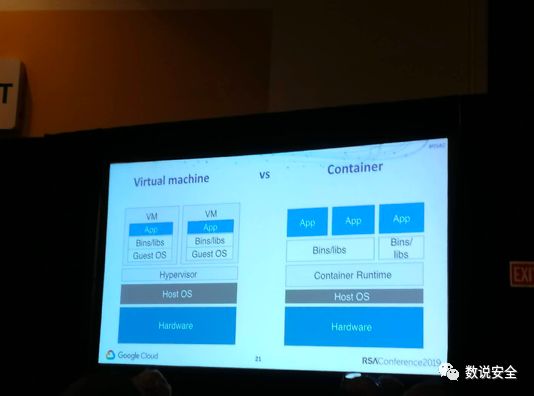

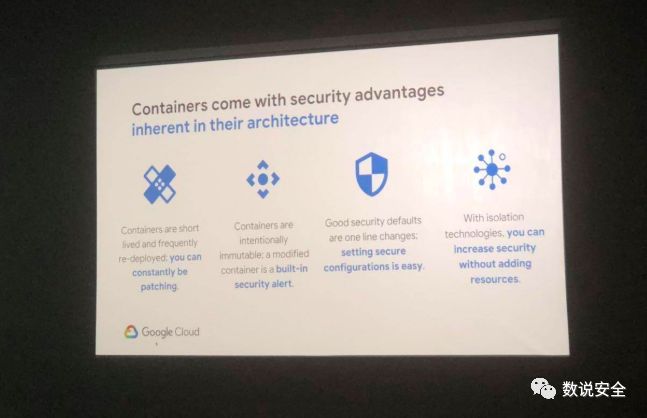

2、其次我觉得云生安全这次也有比较多的公司冒出来。印象比较深的有二,第一是针对容器的,但是现在他并没有专门针对容器,是说支持混合IT环境,里面有裸金属的、VM的、还有容器的,因为现在docker和Kubernetes这种东西在全球的适用范围非常广。第二就是devops,devops天然能和docker、Kubernetes非常好的结合,这次做devops的公司比之前印象中要多了一些。创新沙盒里有个公司叫capsule8,这家公司我发现他跟CWPP模型概念是一样的,他是在这个模型里面做一些事情,正好跟我们现在做的方向比较类似,但我个人认为我们做的比他还要全一点,因为国内的云环境更复杂一些(多云、混合环境)。

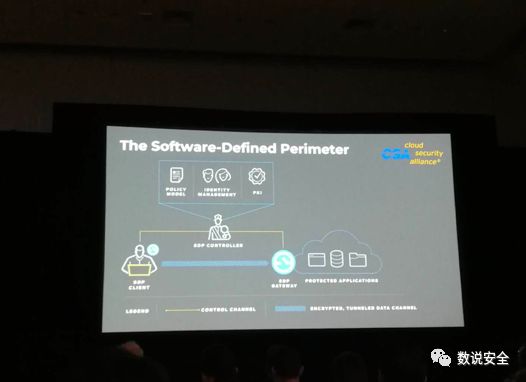

3、我去看做云安全的展商,他都提了一个关键词,就是zero trust。说明零信任或者说trust这个事儿在云里面也有两个点,第一就是STP,软件定义边界。第二就是因为大量的应用迁到云上去了以后,应用本身如果要保护数据还是跟身份相关,所以我和Kevin探讨的事情就是怎样在云环境下,zero trust更好的落地的方案。

@杨宁 阿里云安全

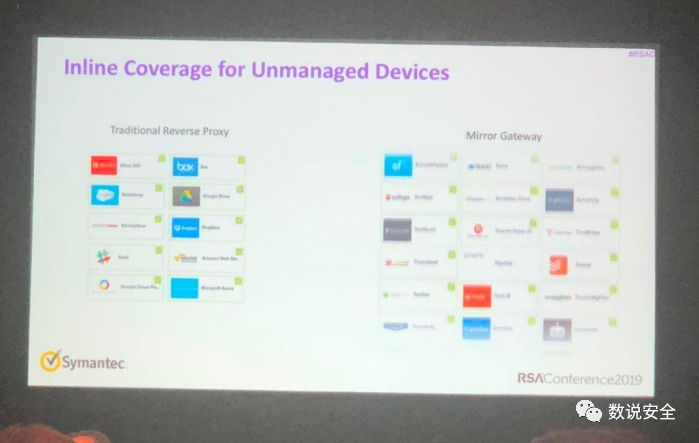

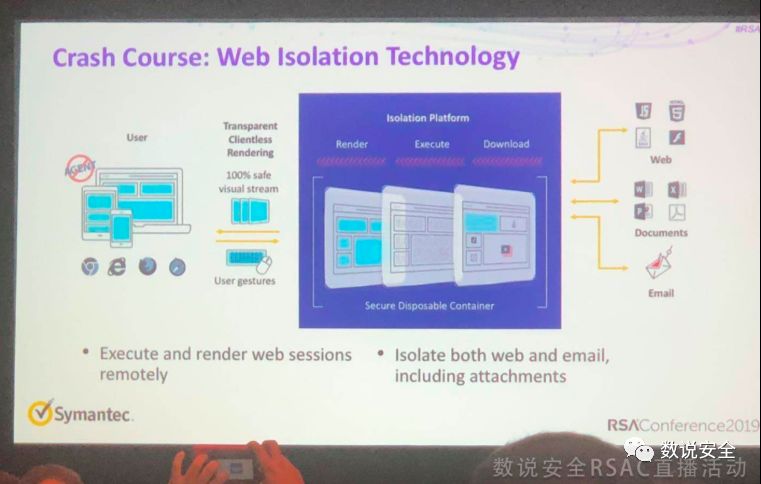

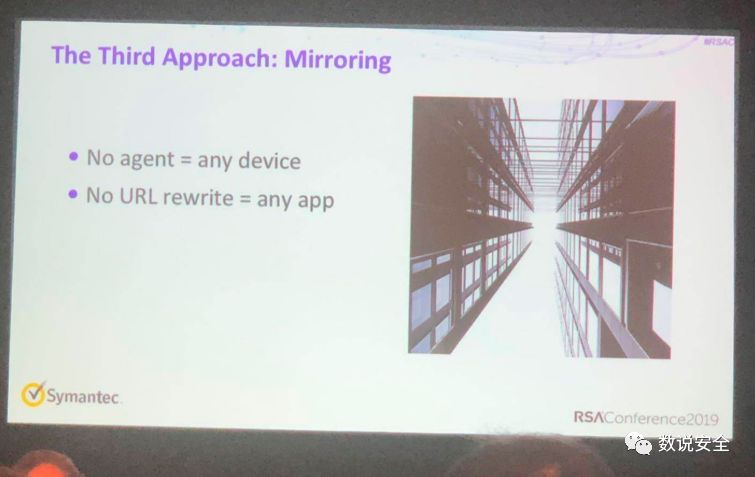

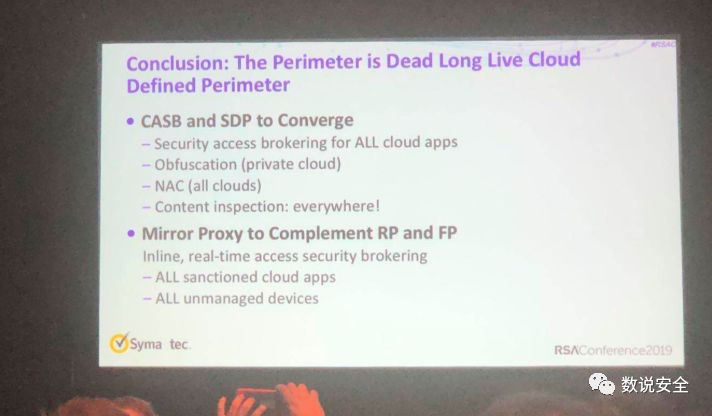

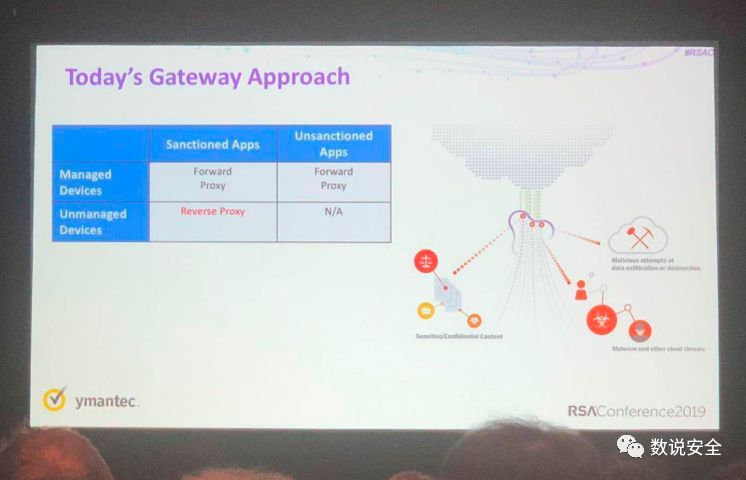

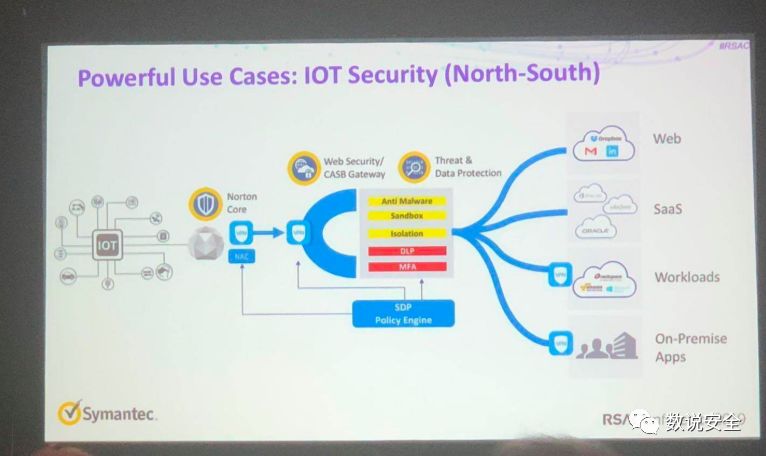

传统安全厂商例如Symantec在寻找云安全的路,SDP这条路是一个不错的选择,CASB主要关注SaaS应用、SWG,SEG支持Email和WEB、第三类就是通过SDP来做AWS、Microsoft、Google的云上安全。这个里面需要导流,传统的导流方式主要是通过代理方式,而Symantec现在使用的是远程沙箱模式,基本上针对流行的和自定义的SaaS、Cloud Apps都支持,是一个不错的创新点,国内的安全公司也可以考虑这种模式来走!

@刘文懋 绿盟科技

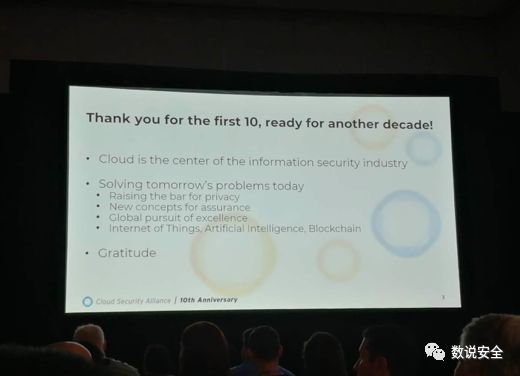

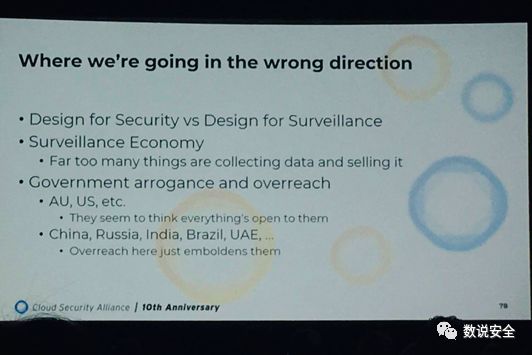

今年是CSA第十年,预告片介绍CSA的十年发展,提到了2014年进入了中国,现在在介绍下个十年的问题,由于云安全成了其他信息系统的中心,所以CSA也开始在各种其他方向的研究,例如数据分析、AI、物联网、区块链等等。

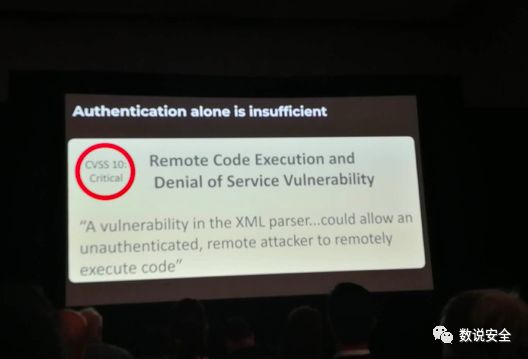

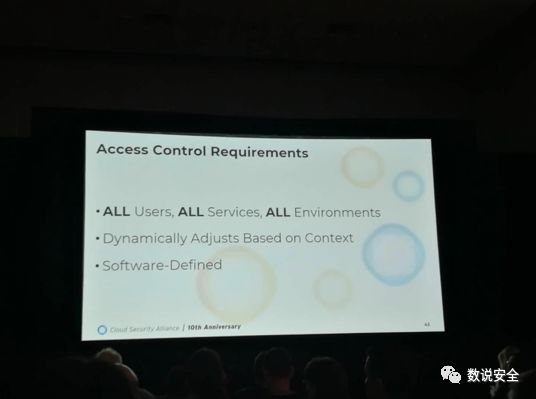

跟往年的CSA高峰论坛一样,CSA一直在推软件定义边界和零信任,这次有Cyxtear和Zscalar。本质上,企业上云、大型分支企业、移动办公等场景下,安全团队解决的一个问题是:复杂环境和业务变化导致访问控制授权不一致,采用的技术原则是零信任,即在任何时候,主体访问客体都假定是不可信的,客体资源是默认不可见,除非主体向控制器提供了必要的凭证,且控制器认为满足业务所需的访问控制策略。零信任有很多实现方式,我看到的有软件定义边界、微分段、移动目标防护MTD等等。

这些方法都能实现如下功能:

1 减少攻击面,因为被保护的资产默认是不可见的。

2 保护访问控制,基于身份而非网络地址的访问可以保证访问控制策略的一致性。

3 使攻击难度增加,强化的防护机制可使低级攻击者知难而退,增加高级攻击者的难度。

回想一下各大互联网公司一直是按这种经济模式设计的。

@刘文懋 绿盟科技

今年大量的大型企业在谈response,很明显的趋势,无论背后的技术是mdr还是soar。

kubernetes的议题每天都有,不过都是聚焦于基本知识和介绍如何加固,美国人民(普通企业)也是刚刚开始了解这些技术,预计明年有更多更深的话题,还有更多kubernetes和cloudnative ready的安全产品出现。ps. 今天这位讲者是google的,title是security advocate..

@袁明坤 安恒信息

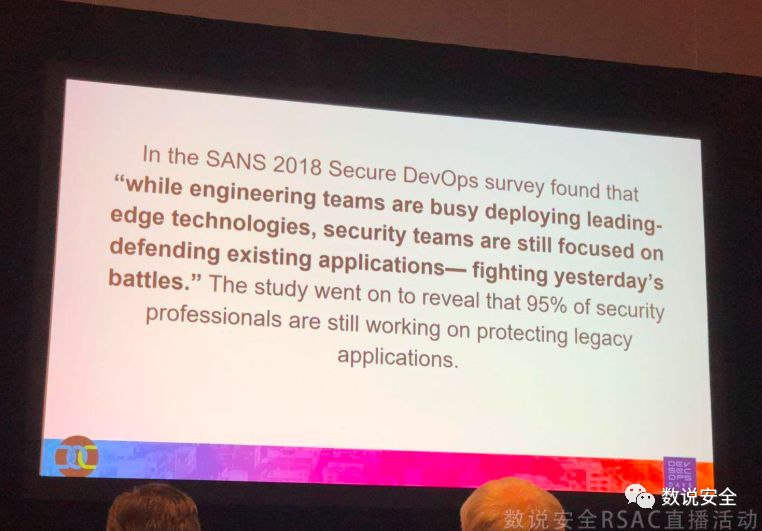

sans2018年的调查,企业的工程团队都在快速部署全新的前沿技术,而95%的安全团队忙于应付保护现有应用,fighting yesterday’s battles .打昨天的仗,保护遗产.哈哈,很棒的说法。安全左移是必然的趋势,防护,检测,监测,应急都应该从dev阶段开始。

@李远 安博通

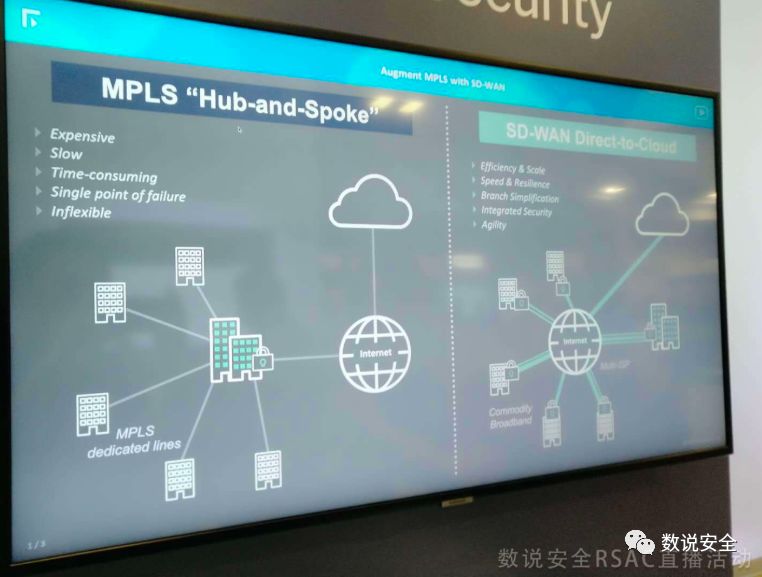

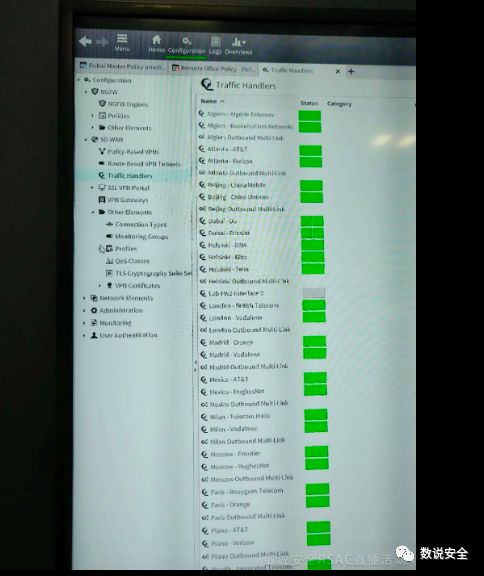

当我们在国内讨论SDWAN时,我们总是认为他的现状就像他的大哥SDN一样,学界火热繁荣而商界停滞不前,多年来SDWAN一直诟病和希望替代的路由协议和VPN方案虽然被证明确有缺陷也确实复杂,但在广域网上依然不可或缺,可能这本不是件可以简化的事情。安全厂商进军该领域是种缘分也是某种程度上的“越界”,魔力象限上TOP厂商有近一半不在RSA,我觉得原因是广域网的种种在数通范围就有大部头的工作,所以安全厂商大多是提供“超载”方案。当SDWAN已经逐渐成为安全盒子的标准feature,而且理直气壮地配着BGP、IPsec、TCP优化一块服用时,不知道当初的革命家作何感想。

@王延华 绿盟科技

未来几年内,soar仍然是安全技术的热点。

今年《新兴威胁》研讨会中不少嘉宾把肉鸡造假列入新兴威胁,很多嘉宾在提及这一领域时都提及了普京。

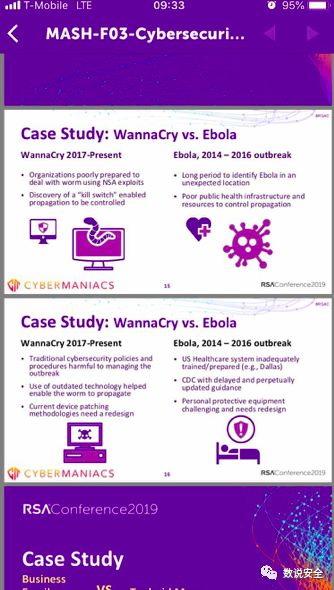

传染病的预防和监控体系和网络病毒应急处置的确有很多相似的地方。

@石丰 绿盟科技

用云来防护和防护用来防护的云,更像是一个哲学问题。主讲人从罗马时期的防火过渡到家庭安全的模式最后引入云安全架构,由浅入深。

@曹嘉 绿盟科技

GDPR&GRC:无论GDPR还是CCPA(加州隐私法案),都在讨论如何解决对数据的访问权限过于开放的问题以及法案对于企业的成本影响(相信这不是最后出现的隐私法案,如果更多的数据隐私法案出现,合规成本会不会过高)。最终,相信法案的建立将直接引导跨境数据的流向。

@吴湘宁 亚信安全

RSAC 2019 Openning Keynotes!过去我们在网络社会中,说到安全想到的是对威胁的防御,安全是一种保护。如今在数字社会里,信任变成基础,如何证明你就是你变得尤其重要。网络身份认证技术将成为关键。

@郭亮 数字观星

#产品感想一#Disrupt Ops

基于Dev Ops的持续化安全运维管理,虽然门槛比较低,但真正在这方面做得好的不多,就是感觉讲的有点浅,干货比较少。由于Dev ops的灵活性其应用越来越普及,国内也开始有所发展,预测这家的市场应该在欧美发展比较好,国内可能暂时一般,但较有潜力。

#产品感想二#「GDPR」

现场有三家参赛厂商提到了这个关键词,并从各个纬度阐述了方案,可见GDPR的合规性是当前的重点。对国内厂商比较有借鉴价值。

#产品感想三#「可视化」

评委多次提到这个问题,每个厂商或多或少都有体现,让人看懂安全不一定是最重要的,但一定是最重要的之一。

#产品感想四#「实时性」

几个参赛厂商,不管是代码,加密还是反欺诈,都在进行实时演算。结合RASP的发展。可以看到共通点,实时检测,实时防御,实时响应。

@程度 青藤云安全

#DevSecOps企业

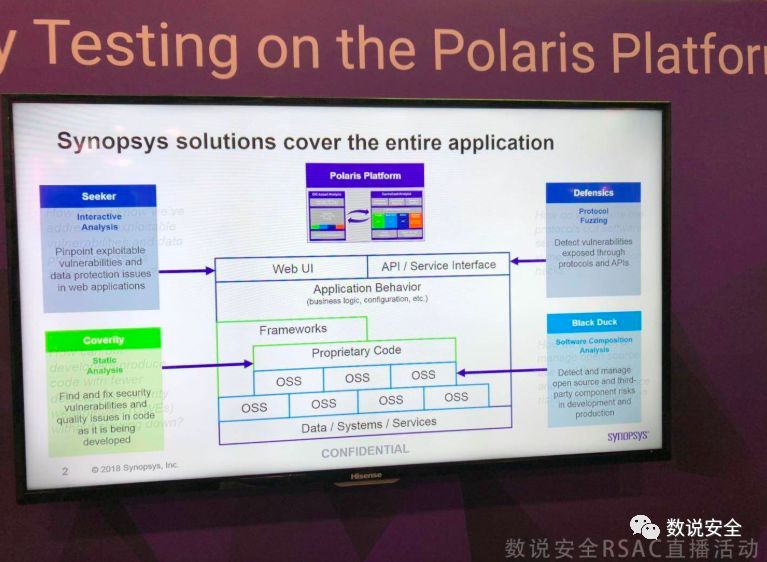

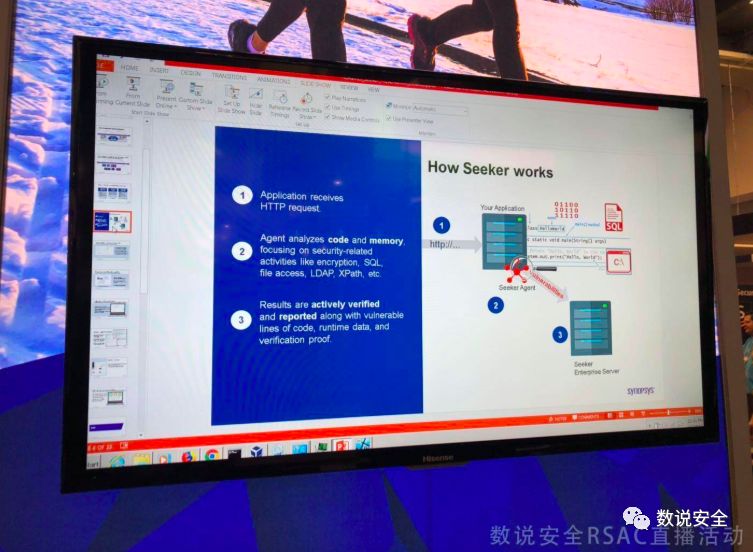

第一家synosys。

作为AST领域的领头羊,从SAST(coverity),SCA(blackduck),IAST(seeker),DAST都有所涉猎,传统中也能流露出极好的方法论。

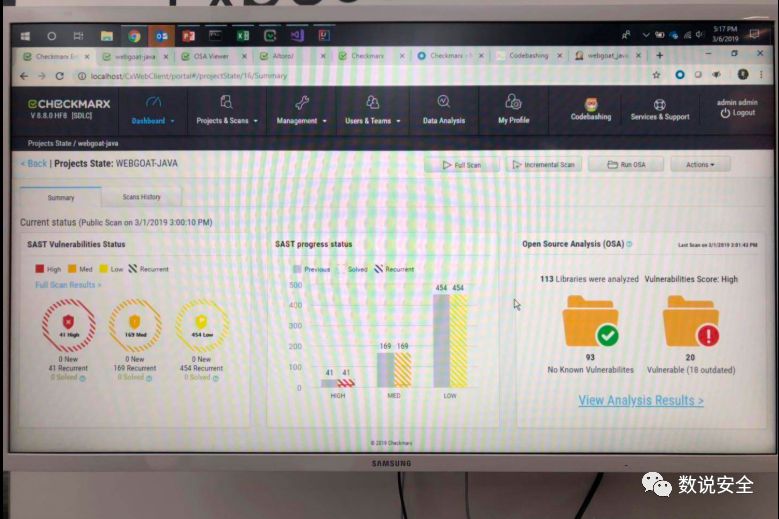

第二家checkmarx。

除了DAST没有外,也都是全的,很耿直的承认在OSS方面不如blackduck,被我抓住了。

第三家whitehat

解决的问题类似,产品界面比较简洁,代码审核类的产品还是各家都有自己的特点,有跟IDE结合的方式,也可以上传到服务器上集中分析。对于OSS的解决方案也是类似。

第四家whitesoure

也是以开源安全为主要噱头,同时也支持容器,容器其实跟DevSecOps很近,不是说这个必须用容器才算开发运维安全,使用容器会让DevSecOps更加容易。

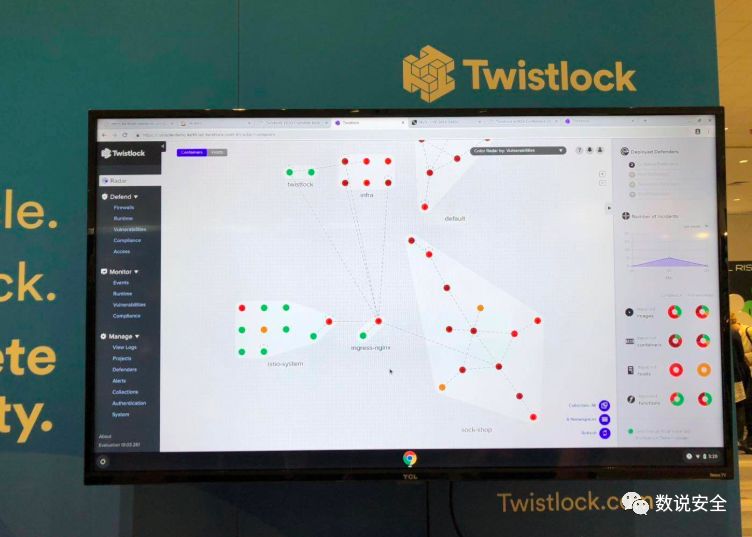

第五家twistlock

标准的容器安全公司,很多公司基本在CI CD方式上全部采用容器形态,所以关注容器安全也即是DevSecOps。

第六家ARXAN

居然是做加固的,好像也说的过去,各种app包括页面都可以做混淆加密。

第七家aqua

也是一家容器安全公司,被twistlock说在scale层面比不上。解决的问题基本一致。

@陈少涵 天空卫士

#安全托管服务MSSP

看了几家在不同细分领域云转化做得比较好的厂商,感觉正如之前几个Gartner分析师跟我分享的: MSSP一定是Cloud的next big thing。这些安全厂商在两年前还都只是致力于安全即服务Security as a serice, 即为客户提供不需要本地安装的以云服务方式实现的安全能力,这种安全能力还是需要客户自己去管理,配置和监控。而现在,这些厂商不约而同地都推出了各自的MSSP,也就是把管理、配置、监控都拿过来,并收取一定的费用。

大家可能会问,安全托管服务是拿人力堆上去的,这不是会增加厂商的成本,降低毛利率吗?为什么厂商都趋之若鹜呢?答案在于云化的安全功能即服务的实现和成熟的API的安全配置和监控功能的普及。有了这两个前提,安全托管服务就完全不需要去去客户现场的支持,成本大大降低。同时由于MSSP厂商的安全托管团队不同的人员只负责一个或两个很少的安全功能,每个人天天做类似的配置,处理类似的问题,很快就成为了这个安全功能的实战型专家,处理case的效率会非常高。这有点像当年福特发明了流水线之后,每个工人只负责一小部分,每天做一样的工作,效率大大提高。站在客户角度来看,可以把IT中最具挑战的安全管理外包给经验丰富的专家,可以省去招聘、培训和供养昂贵的安全管理人员,而付给MSSP厂商的钱可能只是上述省下成本的一小部分,何乐而不为呢?而从经济学角度讲,这种组合方式可以大大提高全要素劳动效率,减少每个客户在招聘、培训、安全规划、经验获取方面的重复投入,对整体安全生态的效率提高是非常有利的。MSSP厂商相当于把每个客户的安全预算中相当一部分拿过来,而由于厂商的效率是客户的几倍甚至十几倍,所以利润是非常可观的。这就是为什么Gartner分析师称MSSP是cash cow:现金奶牛。

但MSSP也有自己的问题,尤其是在中国面临的问题。

说说MSSP的困难:

1. 正如之前所说,MSSP必须要有完善的云服务来提供安全功能,并且安全事件告警等最好能通过完善的API机制先进行一些自动化处理,这样才能够最大降低人力成本。也就是说安全功能云化是前提,API化是优势。这两个前提条件目前对中国本土的安全公司来说还是很有挑战的目标。

2. 客户需要完整的托管安全解决方案,而不是安全的某个细分方面。既然要花功夫去外包,为什么不把所有安全功能,web security,email security,data security, casb等等,全外包给一个什么都能做得公司呢?这样可以保持单一联系接口,单一用户配置界面,单一任务申请和事件报告界面,何乐不为呢?目前国内公司能把所有企业安全功能都做,并且能云化这些功能的几乎没有。

3.托管安全服务需要蓬勃的云生态,足够的云客户基础来维持收入增长。目前国内还没有到这个层次,个人感觉还要三到五年。

@袁明坤 安恒信息

#街头采访 您觉得soar在中国落地会遇到怎样的挑战?

SOAR国内应该很多厂家都想尝试做这个东西,SOAR是建立在服务运营安全工程师的所有的工作标准化的前提基础上的。就像国内大家都知道ITIL,一个整体的安全服务的标准化、流程化的一套标准。那在国内安全工程师的作业,不管是运营还是做服务的,还是安全分析,他们的工作有没有被标准化?我觉得首先我们现在可以看到大家都是起码没有平台化、没有把他工程化起来的。在基础上SOAR对于我们来说其实是提供给我们一个课题:我们怎么先把我们自己的工作工程化?把他在工作流梳理出来,让Soar自动化和我们的工作流结合我觉得才是最重要的,而不是说追赶这个概念而已。

所以首先工程化我们的安全工作,每个岗位上的工作细分、工作流程化、我们再进一步的追赶Soar的方向。

#本次参会的惊喜:

今年安全厂商新秀比例提高了,前几年有新的概念,今年新概念不多,但每家在细分领域(威胁狩猎、自适应安全、云防护、UEBA等)做的工作越来越细和扎实。我们有越来越多的成熟产品涌现出来。今年RSAC的主创人来参会也被拒签了,让我们看到国际间的合作也是一个必须要面临合解决的问题。

#这次大会看到两个方向是国内比较欠缺的:

1、国内现在的技术防线、概念、新技术不比北美或者全球一些其他公司弱,甚至我觉得还略有领先。但是在网络安全最基础的几个环节:资产管理、位置定位等基础信息方向,国内反而好像没有那么多大型企业或让大家耳熟能详的、能一下想到哪个公司在这个领域做的特别棒。在国外我看到展台基于各种云场景、线下IDC场景、机房或者某种技术具体的资产管理,或位置信息、基础情报信息等,我们能看到很多很棒的这类公司出现。特别是在北美,所有安全基础数据资产方面、预控领域方面,国内也许也只有人家的十分之一到五分之一的水平。这个数量是完全不足以支撑未来我们做精细化的安全运营、安全分析工作的。我也希望在这点上国内有越来越多的公司,在基础资产管理和基础数据方向上做的更多,这样我们国内未来的安全之路才会走得越来越好。

2、国外和国内都有很多众测平台,我们培养了很多白帽子和CTF的专业人士,在红蓝对抗的模式中,我们有一个成熟体系使其快速成长起来,但是在国际惯例的蓝军(防守方)方向上,国内有一部分课程例如CISP,但缺乏专业性的,比如国外威胁狩猎的专家、应急响应分析师、数据分析师的课程,国内如何使蓝军工程师能够提升价值,获得较高的工作回报,是我们需要加强的地方。

@王世晞 世平信息

【数据安全】本次沙盒有个公司叫wirewheel,在复杂的云环境下,如何帮助企业去查找隐私信息资产,对资产进行精细化的防护,提出了一个有效的解决方案。他们主要在技术上无外乎做了几件事:感知(对环境中的敏感数据进行感知)、检测、认知、识别,提出策略进行加密和跟踪等管控。我认为技术都是一样的,主要是看大家谁做的更精细、更实用。提到实用,数据安全的实用性是非常重要的,用户在使用数据系统的时候一定要有便利性,不能影响业务本身。

【国内数据安全现状分析】国内现在个人信息保护条例的落实情况:国家很重视,个人信息保护条例的落地我认为还需要有一个过程,因为数据的保护条例和网络安全保护条例有区别,网络安全有一个边界,是一个实物的东西。而信息方面,比如个人信息,什么是个人信息?他的界定边界是模糊的。那么收集多少条个人信息才是违法的,100条?500条?还是多少?这也是比较模糊的。如果收集了将会受到怎样的处罚? 这种落地性的细节还没有确定,当然现在个人信息保护条例还是草案,我相信将来会越来越完善和落地。随着这种完善,落地性更强,管控力度就会加强,对于个人信息的拥有和使用者来说,就会对自己有更高的约束。届时全国相关单位就会采取更多手段进行保护。

【谈数据安全企业的发展空间】先可以肯定今后对企业和处理个人信息的单位来说要越来越严格的管控,这是个必然趋势。现在(有的企业)还是抱着一个侥幸心理,国家监管力度目前还没上来,很多法规的落地性还不够,造成目前暂时的缓慢的发展期。国家要做、企业拖拉,但是这个阶段会很快过去的。2018年各个行业出台了很多关于数据安全的法规和指导意见,今年个人信息保护条例出台后力度也将会是更大的。只是现在要经历一个阶段,所以我认为数据安全的市场正好是一个起步期,所以要坚持,做好准备。

我们现在一些数据管理工具已经得到了很多用户的欢迎,企业对于数据安全的需求是 合规性需求的外需,和企业隐私保护的内需。如果企业出现了信息泄露,把别人个人信息泄露了,你会面临商业信誉的影响,这可能是灾难性的影响;第二是直接经济损失;第三是个人影响。这三方面促成了数据安全保护必须要去做。

作为我们数据安全厂商,我们应该为用户提供:应用型很好的数据安全防护措施。有的厂商过于考虑数据安全本身,但忽略了要跟用户业务紧密结合,不能以牺牲业务的效能为代价。也需要考虑保护的成本,有的时候数据保护的成本巨高,甚至超过了被保护数据的价值,那就没意义了。这都是我们业内企业应该重视的问题。

【数据安全企业未来核心竞争力是什么?】

数据安全和网络安全有区别。网络安全相对边界稳定,但数据是流动性的。对于流动的数据,是基于业务和场景的个性化,所以他更细致和复杂,所以以后PK的是谁对数据的控制和管控更精细,基于角色、数据生命周期、使用状态、数据流向等,任何时候我都能发现我的敏感数据,把他管理好,这是最核心的问题,跟踪和监控要到位。策略上需要完备性,技术上有有效支撑,这两个是比较有难度的。

另外提到治理,首先你要做好分析分类,第二要把策略做好,每类数据怎么样的策略去做管控?对于数据使用之间要做基于角色的控制,不同的人,什么时候能看什么样的数据。这些都是多维度和复杂的,谁能把这些复杂的事情做好,谁就有竞争力。 还有一个前提就是说,你做了所有这些,你要最小化的影响业务。

Duality说了一句话说的特别好:最大化的数据利用、最小化的商业风险,谁把这个做好了,谁就把数据安全做好了。

@李晨 绿盟科技

今年主要关注两大方向:AI机器学习 和 云安全解决方案。如何把安全响应落地、整体的混合安全架构、云计算安全+应急响应形成的整体安全解决方案。

今年就没有看到特别的创新和方向。IOT 、服务编排都是之前的热点延续,devsecops也是16年就提出的概念了。

@白日 亚信安全

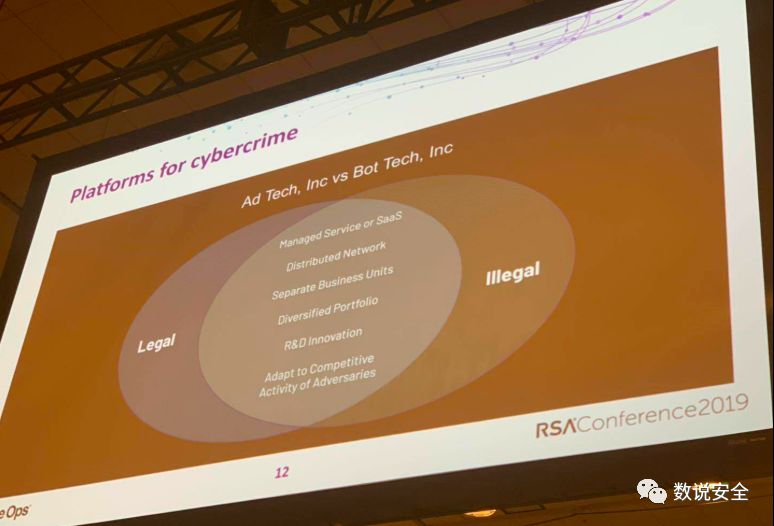

1、#RSA 2019, 3.4上午新兴威胁论坛# 今年大会第一天,威胁本质和形式没有太大变化,Target attack方面的内容不多,Mass attack方面大多还是挖矿、勒索和钓鱼方面的最新研究,有几个session都谈到了僵尸网络广告诈骗,Botnet开始学习和模仿终端用户行为,黑产和广告平台商的博弈不断升级。

2、今年RSAC的主要侧重点主要是云、身份及访问,虽然看上去该主题不如去年hot,但确实是云端安全以及生产力提升之间矛盾的关键问题,这也让我看到,国内的公有云尤其是SaaS服务的普遍性及成熟度和国外还有不小差距。

一方面,我们希望国内的API经济的早日到来,另一方面,当公有云打通了业务连续性问题之后,还会回到威胁的核心问题,无服务架构和无明文网络会成为安全厂商绕不过的坎,哪里能够获得数据,谁会让你看到数据会成为未来安全厂商的抢滩之争。

另外,很多厂商仍在继续深化去年的DR主题,拿出了不错的可交付产品和方案。

最后,今年没有看到5G方面的安全内容,稍有遗憾。

3、Zscaler这类公司备受追捧,个人看法有三:

(1). Zscaler践行了云化IT的模式,云化IT将成为云化数据中心之后另一个大规模公有云应用场景,云化IT带来的好处是只需要关注用户、客户端以及服务,大量复杂的IT实现和配置管理可以通过公有云实现,大大提升IT对于业务支撑的灵活性,缩短业务上线周期。

(2). 这种云化IT架构对攻击者来说也是新的挑战,攻击者将不太容易针对企业的后台核心服务或应用的信息直接发起攻击,用户的终端设备又将成为攻击者的重要目标,进而通过终端设备利用后台服务或应用漏洞渗透核心区域。

(3). 个人认为5G到来之后,运营商和现有的公有云厂商必有一战,争夺用户的云化IT,尤其是云化IT托管服务,这将是下一个庞大的市场,当下炒作火热的SD-WAN只是一个过渡时期方案,运营商有望借助5G实现公有云领域的翻盘,最终公有云市场会划分为以运营商为首的云化IT市场,和传统公有云厂商为首的云化数据中心市场。

浅谈两点有关公有云的看法:1. 公有云也是一种共享经济,不仅是用户对于云上资源的共享,也需要供给侧生态之间的共享,这种生态会直接影响SaaS经济竞争力。理念可以学习,技术可以copy,但生态一直是软肋。2. 云平台建设就好像盖房子,我们一点也不落后,眼看国外云平台上用户满满,逐渐形成社区,并进入社区经济模式,我们大部分云平台还空空如也。以上两点无关技术,但却是我们上云的过程中需要考虑的。

@杨宁 阿里云安全

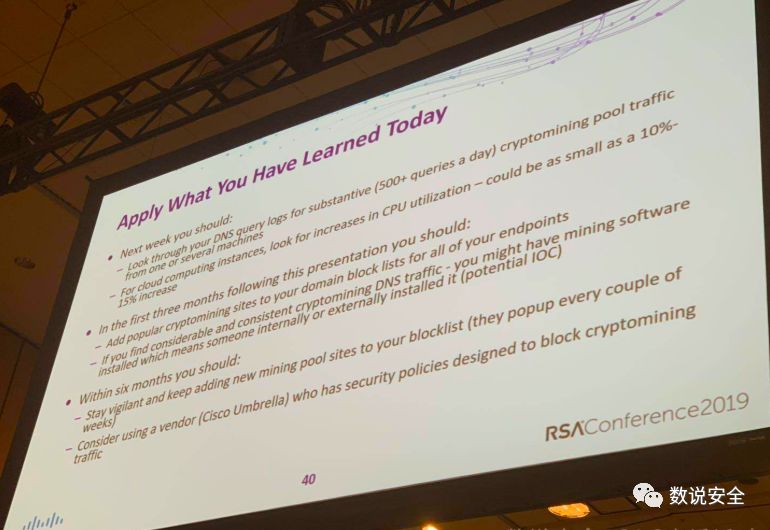

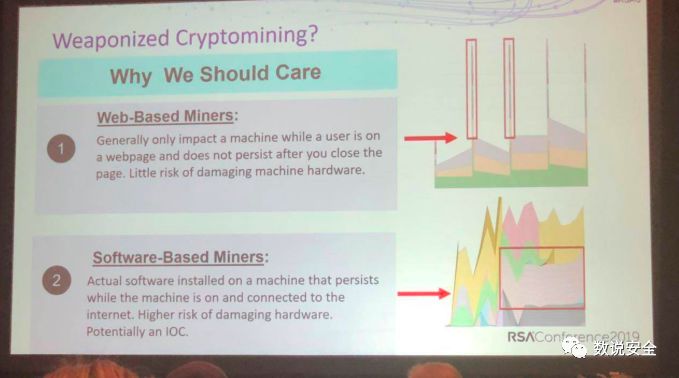

Cisco在讲解挖矿程序的攻击,中小企业将会是重点攻击的(对象),另外在云上也出现了Javascript的挖矿程序,这个出现的时间也比较长了,这次还是一个总结性的内容。利用Google AD广告的凭证欺骗和钓鱼攻击也是窃取的一条路径。

RSA第三天结束了,经过这三天的议题、厂商,暂时有以下几点印象比较深刻,Kubernetes、Investigation、零信任和响应方:

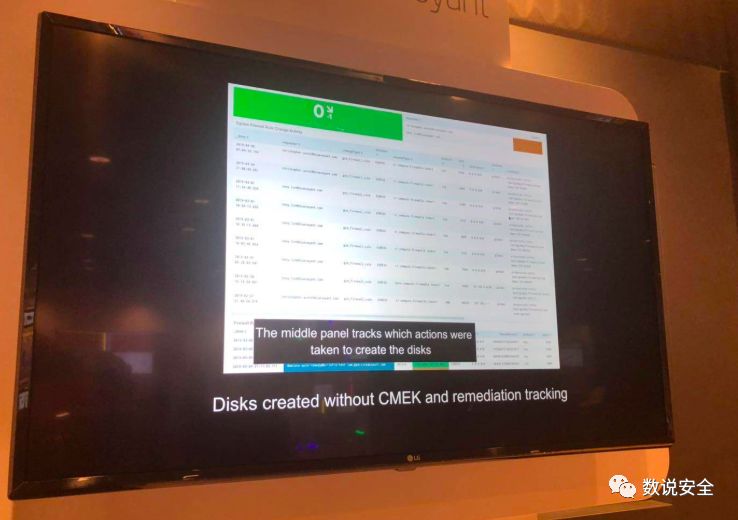

1、Kubernetes安全明显增多,不管是Kubernetes安全的加固(使用加固的OS、限制主机访问、Dashboard加固、Etcd的安全、认证授权、加固控制流)、隔离(Kata、gVisor进行沙箱隔离)、CI/CD进行集成、切分(Cluster切分)等内容;明显感觉到的趋势就是针对Cloud Native的攻击进入了对抗比较激烈的程度,Kubernetes本身也出现了很多安全问题,导致整个云平台升级,影响AWS、Azure、Google等云平台;

2、Investigation成为各大厂商追逐的能力,不管是Azure、Google、EDR、EPP、TI、NDR等厂商,都带有调查的产品,从威胁情报的集成进行钓鱼调查来发现影响哪些用户,影响哪些邮件访问了哪些域名等、EDR,EPP的终端进程,用户等的调查等等程度来看,云厂商的调查包括异常登录、恶意行为之间的调查分析;从应用、系统、网络等各个维度来进行调查的思路已经比较完善了;

3、响应成为标配。如果说去年讲安全编排和响应是热点的话,那么今年响应成为标配,很多厂商都声称有了响应的能力,给我印象最深的还是Azure的响应,它可以通过统一的一层抽象层来针对WAF、主机、DDoS等进行统一的策略,例如我下一个阻断,那么不管是WAF、主机安全Agent、安全组、DDoS我都可以接受到这个指令来进行统一的策略执行;

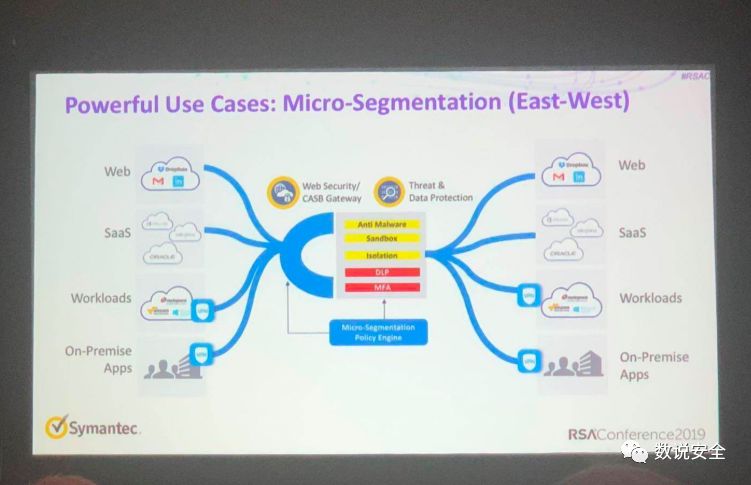

4、零信任开始逐步落地:Symantec、Akamai、Okta等厂商都提出了零信任的说法,明显的是零信任是大部分都跟身份认证有关系,例如Akamai的零信任不管是通过IDP、应用程序代理、WAF、CDN、AV等体系来针对远端的用户进行身份认证,持续化的验证是否可信;大家也可以看看Symantec提出的零信任,包括了零信任数据、零信任网络、零信任人员、零信任Workloads、零信任设备、零信任可见和分析、零信任响应和编排提出了一套零信任的体系框架,着实让人眼花缭乱。

今天(3月8日)在Google的收获:

1、集中化是云安全产品大方向:Google安全产品跟其他产品例如负载均衡集成是趋势,逐步来看Google发布的Backstory以及Azure发布的Sentinel都是在往这个技术趋势和方向走,当然也包括AWS Security Hubs;

2、云上IDaaS目前都已经进行成熟发展期,AWS、Google、Azure都已经完成产品化;

3、生态解决方案逐步清晰完整,云厂商需要需要布局混合云终端安全、数据安全、网络安全、应用安全综合解决方案:Google今天邀请了几家合作伙伴MSSP(云上Hunting、检测服务、托管SIEM)、数据保护(因为AWS S3、Google Budget都存在一些安全问题,所以推出了混合云数据安全方案)、WAF、合规、漏洞扫描都非常贴近云上客户的真实需求;

4、生态集成:Google生态跟WAF合作模式是Armor进行规则管理,云厂商的自身的产品要跟生态找到最好的匹配模式,Google是提供了规则模型来配合生态合作伙伴的WAF,安全生态要找到平衡点;

5、针对Cloud Native的攻击会越来越多:针对云平台的攻击逐渐增多例如k8s,目前很多平台收到了攻击,云厂商需要重点关注这个技术攻击趋势;

6、云基础设施安全需要提炼最关键对客户最重要的点:Google讲基础设施安全就四个点,一个是全球的数据中心所有数据都通过GFE,第二个点是默认存储加密、第三个点是Titan芯片,第四个点是数据中心安全;云厂商要推出最关键的点,这些最关键的点都是保证客户最关心的技术,例如默认加密等策略,而且还是解决关键问题的点;

7、DDoS、WAF、身份认证是收入主要来源:Google在展台就展出了Cloud Identity和Cloud Armor两款产品最多看来客户需求最多,国外身份认证和DDoS、WAF需求最高。

@蔡欣华 360企业安全/奇安投资

第三方厂商的IT和数据管理以及信息安全风险评估和管理是很重要。第三方厂商数据管理能力都不consistent, 存在泄露你信息的风险。加上GDPR,第三方数据管理和政策方案从政策驱动需求是一个钢需。vc投资基金已经支持不少公司像 bitsight, prevalent, redseal, securityscorecar。

@吴志刚 世平信息

CSA十年酒会

全程无主持自由交流沟通,酒会很美式;

在酒会上和朋友聊起了上午听了个尾巴,

“CSA Summit”,某大员发言时向台下发问:“在座哪些人的公司里有25个以上安全检查工具?”,几十只手举起,“哪些人公司里有50个以上检查工具?”,仍有几个举手的,“这么多工具,它们的检查结果talk to each other吗?关联性统一分析了吗?谁依据这些检查得到了一个对于系统安全状态的整体评估?… …”国内监管机构主导的CII风险评估和等保合规检查中的风险评估,要求对信息系统进行各项安全检查并综合分析给出定性定量的安全风险评估,契合国际信息安全管控趋势。

@刘博 安恒信息

RSA的创始人Adi Shamir 图灵奖得主,很遗憾竟然因为签证原因无法参加RSA。RSA会议的创立是为open and sharing。

#街头采访 UEBA这项技术在国内外的差距在哪?在国内落地的最大挑战是什么?

国内目前在做UEBA分析的时候,目前还是偏重于策略为主,基本上还是以阈值,当然这个并不是说他不好,只是说局限性非常大,通用性相对差一点,更多是结合着一个特定的一些想法或者业务把它变成一个基于阈值的或者经验的手段。其实国外呢,我们已经看到了,不管是从user用户这个维度,还是从Entity更多是从主机或者从数据这个维度。他们在自动化的这种异常分析,还有在检测他可能出现安全问题的手段上是比较踏实的。我们的确是看到了一些不一样的地方,我觉得这个在国内可能还是包装过多一些,但是真正能够通过自动化的手段来发现这种异常的能力欠缺一些。国外也有例子,大家可以关注一下,包括Exabeam,包括针对于NDR,包括针对于EDR的Crowdstrike等等,包括一些大厂商,IBM、Mcafee。包括Rapid7,UEBA的产品都已经相当成熟了,而且的确是在自动化的做UEBA的模型,那些创建和发现上,我觉得还是非常简单易用的,在国内可能更多的还是基于一些简单策略,以呈现为主,我觉得这是我看到了一个比较大的一个差距吧。

#今天有个keynote讲到了2049年网络安全将会是什么样的?

2049年我们的数字化经济、数据已经成为生活中每个人必不可少的环节,所以网络安全到2049可能不再是合规驱动,而是真正的必需品。包括数据安全、工业互联网安全、智能设备安全,现在很多地方都还是空白。网络安全生态还需要我们一同去努力。

@陈少涵 天空卫士

数据安全: 美国的数据安全头部厂商中看上去老东家Forcepoint在理念和技术演进上已经遥遥领先了。Forcepoint的adaptive data security和天空卫士的ITP异曲同工,都是利用机器学习分析不同数据源的信息,来对用户的行为进行风险评估。其他的头部厂商,比如赛门和MACAFEE, 还停留在对静态内容的分析上,只是在终端和云的整合,以及把数据安全作为服务的MSSP有了不少提高。

@又木 盛邦安全

对于网络空间的资产识别和管理,目前业界有三种主流形式:

1)安装Agent, 本次获奖的Axonius就是Agent模式,这种模式优点是获取的信息多,能实时感受变化;缺点是Agent部署有限,场景有限。

2)流量分析,即通过流量分析获取网络资产情况。这种模式的优点是对系统无感,能支持更大规模的部署,而缺点在于流量采集点限制了资产识别的准确性和完整性。

3)主动探测,就是发指定探测包,通过回包确认指纹识别资产属性。这种是当前普遍采用的办法,比如shodan等;目前的这三种方式,优缺点明显;但无论采取哪种方法,真正考核的是团队的核心工程能力。资产是安全体系建设的基础,这个主题永远不会变。而资产识别是资产治理的基础,只有先把这一步走好了,才能谈得上后续的网络空间资产管理。

资产管理的核心是要发现资产,在发现的过程中有很多坑,比如业内很多人觉得资产管理就是开元Nmap软件+Masscan。如果采用这个方案,在实验室里表现还好,但如果放在生产环境中,就堪称坑王,只有实际操作过才有体会。

@佚名

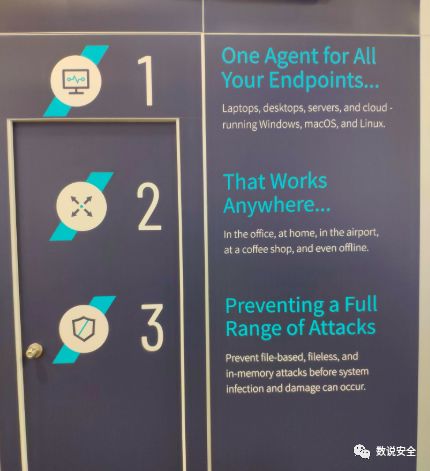

端点安全是今年大热的话题,关键字从之前的30+一跃成为排名第五,很多厂商今年都将这个领域写在了首要位置,可以预判端点安全在最近几年会呈现快速增长。

从本次参展的厂商看,端点安全集中在中小公司居多,这也可以证明在大公司并不关注的领域已经有商业机会开始出现,总结起来端点安全存在以下发展机会:

1、内容保护--针对文件、设备信息、用户信息的保护;

2、设备控制--设备状态监控、移动办公、访问控制等;

3、终端加密--针对用户ID、用户信息、传输信息的加解密;

4、威胁发现--识别终端威胁如模拟器、攻击框架、病毒、二次打包app等;

5、设备认证--对移动设备及设备认证、证书认证等操作,作为应用系统的认证能力延伸;

虽然众多厂商都看到了端点安全的重要性,但和业务系统的整合还需等待市场的检验。

@佚名

回看历年RSAC,似乎是从终端->云服务->数据->AI->SOAR->安全运营的持续进化,Better的主题定义从容且注重过程,虽然DevOps,GDPR,API安全的场景在变化,解决安全问题的主要需求没有变,且智能化,自动化的趋势是不变的。安全运营更Better,安全环境更Better,解放人力更Better。

1.终端(EndPoint,EDR)是数据,取证,IR/SOAR,安全运营的必备项,在各大厂的方案中是必备项。数据多维度的价值越来越凸显,依托分析师的策略编排与自动化响应似乎集入安全分析平台和方案也是普遍了,各种playbook配合IR也凸显安全经验的沉淀。

2.威胁情报,各厂家数据和模式上还非定式。但情报种类细分支撑了分析平台的场景化和响应策略编排。

3.响应自动化,在云服务厂商通过终端集成数据,形成数据优势后提升AI等技术,在通过策略编排,自动化响应形成运营闭环。自动化在所有厂商中今年出现特别多,也是最终安全服落地的目标呈现。

@佚名

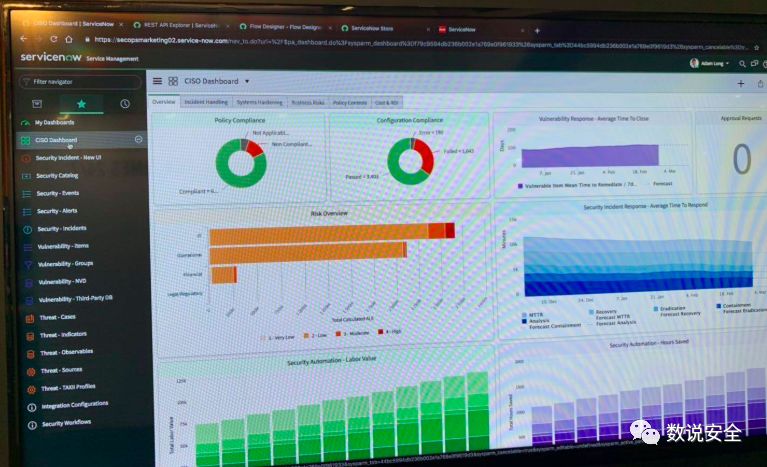

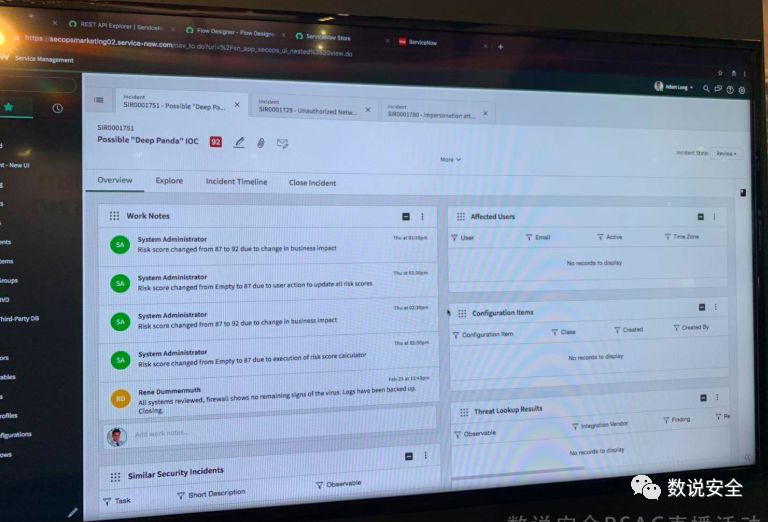

国内安全圈了解servricenow的应该不多。

先介绍下背景:这是一家主打ITSM的厂商,几年前发了“Security Response”增值安全方案模块,定位是要做Response界的老大!(类比Detected的splunk)

它的特点:

1、一个界面:一个界面把判断响应的所有信息都可以展示出来,对运维人员工作效率提升很大

2、不仅仅是安全:分析判断时,不只需要事件、威胁情报,还要看网络上下文环境,如这个被攻击资产在业务流里的位置,能访问的数据价值等等,这才能更好帮助安全运维人员判断事件处理优先级和策略

3、集成能力强:依赖于底层ITSM的工单、流程编排、网络/业务基础信息等能力,再加上SIEM、威胁情报、漏洞信息、响应接口等对接能力,可以让用户快速完成适配,快速用起来

感受:

1、从用户视角的可视化易用性好:国内的产品都是攻防视角,不是用户使用视角

2、生态合作好:不同品类厂商间业务边境清晰、接口开放充分,才能孵化出这样的方案

问题讨论:国内何时,才能具备这样的环境,生长出这样的厂商?

声明:本文来自数说安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。