摘要:为了防止来自网络的攻击行为,通常将计算机设施从公共网络和其他可访问网络中分离。然而,攻击者仍然想方设法通过收买内部人员或操控供应厂商来感染这些网络。因此,提出了一个新的对抗模型,展示了在物理隔离网络中可以建立隐蔽热通道来实现通信。换句话说,验证了如何利用受感染的空调系统(连接互联网)将命令发送到处于物理隔离网络中的被感染的计算机。同时,提出了一种适合热通道通信的线路编码方法和通信协议,并且通过实验验证了这种隐蔽热通道的可行性,计算了通道的带宽。最后,针对通过建立隐蔽热通道开展入侵行为的威胁,提出了相关应对措施。

0 引 言

防范网络攻击的一种较有效的措施是使被防护对象与网络物理隔离,也就是将目标设备或网络从公共或其他可访问网络中分离出来。然而,通过社会工程学、供应链渗透等手段,可以实现对物理隔离计算机的木马植入或使其感染病毒,并且以声、光、电磁、热等不同形式建立用于信息传输的隐蔽通道[1]。

基于声、光、电磁等形式建立的隐蔽通道已有相关研究,针对计算机系统,通过热量建立的隐蔽热通道隐蔽性更高,更不容易被发现。

由于计算机处理器、硬盘、内存、主板或者其他电子设备工作时有电流通过,或多或少会发出热量传递到周围环境中,这些热量可能会被周边事先设置的温度传感器或者热量传感器监测而建立一个隐蔽热学通道。

本文首先提出一个新的对抗模式,揭示物理隔离网络可以在一个建立的隐蔽热通道上实现通信接收;其次,展示了攻击者怎样通过受感染的空调系统(假设该空调系统已经连接到互联网)将命令发送到物理隔离网络中的被感染主机;最后,通过实验验证以热建立的隐通道可行,并给出了应对这种类型的隐通道的措施。

1 研究背景

传统的固有思维是如果敏感网络与所有其他公共网络(如因特网)之间没有连接,那么敏感网络不会有被远程攻击的安全问题。换句话说,人们认为如果没有物理通道与隔离网络通信,那么攻击者不能突破该网络。然而,这种策略并非万无一失。攻击者一直在开发桥接物理隔离网络的方法,并且已经有了一些成功案例。一个突破物理隔离网络进行攻击的典型案例是针对“伊朗核计划”[2]的计算机病毒“stuxnet”(“震网”)。作为世界上首个“超级破坏性武器”,“震网”病毒已经感染了全球超过45000个网络,60%的个人电脑感染了这种病毒。“震网”代码非常精密,主要有两个功能,一是使伊朗的离心机运行失控,二是掩盖发生故障的情况“谎报军情”,以“正常运转”记录回传给管理部门,造成决策误判。

2013年,两个研究人员未经授权轻易进入了谷歌总部办公楼的暖通空调系统[3]。这两个研究人员不仅能够通过被入侵的系统(Tridium Niagara AX平台)对目标房间进行加热和冷却,还能够进入用于桥接的局域网主机(在本地网络上的计算机)。在这类系统中也看到了类似的漏洞,使攻击者可以访问建筑物的门锁、供电、电梯和其他各种自动化系统[4]。另外,HVAC系统(供热、通风和空调系统)中的空调另一个被入侵的可能是攻击基于Wi-Fi控制的恒温器[5]。这些类型的接口很容易受到Wi-Fi或其他社会学工程攻击[6]。

上述研究表明,在某些情况下,一个不安全且公共连接的网络与物理隔离网络具有一些重叠的物理空间,这些网络很容易被安全专家忽略,被入侵后可以用来攻击附近的安全网络。HVAC系统属于这种不安全但是看似无辜的网络,可以连接到可访问网络(如互联网)。目前,很多大型建筑的暖通空调系统(HVAC)系统都通过网络连接在一起,目的是设定每个房间的温度和报告空调故障。

随着物联网的快速发展,像HVAC系统这类基础设施不可避免需连接到公共访问网络,那么攻击者可以轻易通过互联网控制建筑物的HAVC系统,操纵环境温度来建立HVAC系统和目标计算机所在隔离网络的隐形通道,从而达到攻击目标计算机或者其网络的目的。

2 通过操纵环境温度桥接物理隔离网络的过程分析

2.1 攻击场景分析

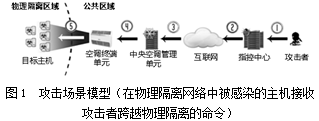

在分析攻击场景前,先做一个合理的假设:目标组织(受攻击对象)拥有一个包含以太网的环境,物理上与因特网和其他公共网络断开连接,同时与该目标组织网络有一个平行的建筑环境控制系统(HVAC系统),其控制中心(管理单元)与互联网连接,如图1所示。

攻击者通过互联网入侵一个HAVC系统,使用空调系统向受感染主机发送热信号,被感染主机利用内部热传感器采集这些热信号,那么一个面向物理隔离网络受感染主机的单向隐蔽热通信广播通道就建立起来了。这种热通信广播信道可以用来让目标组织中的计算机拒绝服务,以干扰日常工作。

这种攻击的前提是事先在目标组织网络中任意一台主机上植入恶意软件。有两种方式可以实现这种植入:一是由目标组织内部人员向主机插入受感染的USB设备,由于主机连接在目标组织物理隔离的网络上,这台主机可以通过网络进行扩散恶意软件的行为;二是可以在主机购买时由供应厂商植入恶意软件,也就是后门[7]。

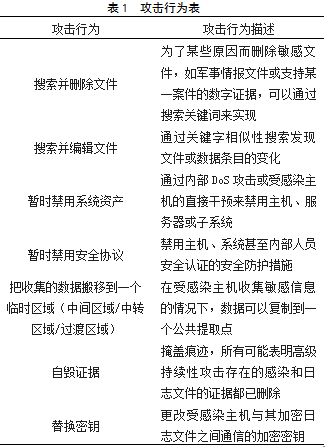

通过攻击者操纵被感染的目标计算机,攻击者可以实现如表1所示的攻击行为。

2.2 根据攻击场景建模

对于图1对应的攻击场景模型,按照如下方式执行。

步骤①:攻击者的命令发送到与互联网连接的指控中心服务器。这是为了将攻击者与攻击行为隔离,从而为攻击者提供更好的隐蔽和伪装。

步骤②和步骤③:指控中心服务器通过互联网接口将命令转发到HAVC系统的中央空调管理单元。

步骤④和步骤⑤:HVAC系统发送命令,根据预先设定的协议,改变目标计算机周围的热学环境。

这里,攻击者利用事先植入的恶意客户端程序,就可以解析出来自空调的热信号。恶意客户端程序执行过程中,恶意客户端程序控制硬件热传感器(CPU、内存、硬盘、主板上的温度传感器)为自己的意图服务,对周围温度进行感知,从热信号中解析出命令,然后根据表1执行攻击任务。这样攻击者就拥有一条从攻击者到受恶意客户端感染主机的单向热通信广播通道[8]。

由于感染了恶意软件客户端的计算机连接到物理隔离的网络,恶意软件可以通过该网络自动传播。同时,受感染计算机可以通过恶意软件客户端保持特征不明显的通信,而未受感染的计算机不受温度变化影响,大大增加了攻击者攻击目标计算机成功的概率。

2.3 抽象热通信信道分析

本质上,通信是跨越一段距离来传播信号的行为。2.2节提到空调通过指控中心发送热信号到计算机的热传感器,那么从攻击者到目标计算机的热通信信道就被建立起来了。

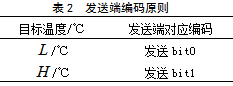

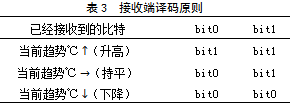

传统的对电压二进制编码和光电转换的线路编码,由于速度快,并不适用于热通道的通信编码。因为在开放空间中,冷热转换时间较长。因此,需要对热通信信道提出一个新的线路编码方式——隐蔽热学线性编码。尽管这种编码方式传输速率很慢,但是对于攻击者发出攻击命令已经足够。

热通信信道传输信号保密性比传输能力更重要,因此对其进行编码要尽量速率低、简单。假设环境中每一个区域的温度不可能相同且温度的变化速率也不相同。这种假设是成立的,因为目标计算机们的热传感器距离热源位置不同,接收到的热信号也会不同。这种编码方式类似于归零码(RZ),根据非线性时不变理论,除非有连续的1或0,否则信号保持不变。

根据上述编码原则,对发送端按照表2进行编码,对接收端按照表3进行译码。

为了进一步量化分析热通信信道通信行为,可以假设如下:假设发射端(空调)是A ,接收端(受感染计算机的传感器)是B ,T 是时隙长度,也就是单个比特的传输时间,H 为最大传输编码(单位℃),L 为最小传输编码(单位℃), ,

, 是受感染计算机热传感器的分辨率。M(A,B) 是空调A 到传感器B 的距离函数(温度和距离的关系)。

是受感染计算机热传感器的分辨率。M(A,B) 是空调A 到传感器B 的距离函数(温度和距离的关系)。

在攻击启动时,A 的取值应该是攻击时的室温H 和L ,H 和L 是目标值而不是最大值。由于编码是基于观察环境中各位置的温度决定的,解码通过目前接收到比特与先前接收的比特进行比较得到。因此,发射端只需要关注是否需要接近目标温度,而接收端需要关注温度如果没有变化时发射端是否达到目标温度。

2.4 隐蔽热通信信道中传输协议分析

热通信信道的线路编码规则后,编码的信号需要按照一定的传输协议来通信。攻击者设定的传输协议应当使传输信号时间最小化,以避免被检测到。为了避免接收端温度传感器检测到的室温出现频繁变化,协议中的帧格式应当谨慎设定。

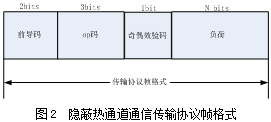

传输协议是一种基于帧的消息广播,帧结构如图2所示。

帧开始时发送前导码,用于同步;在同步信号后,假设对温度变换趋势进行解码,在3 bitsop码发送后,是一个可以选择的奇偶校验码,紧接着是 bits的有效载荷。op码其实是操作码,操作码对应按照表1进行攻击操作。操作码可以包括删除攻击留下来的证据、搜索和销毁关键字对应的文件等攻击行为。有效载荷的长度n bits取决于操作码对应的行为,可以是自毁命令1 bits,也可以是更改进入受感染计算机的身份验证密钥,此时有效载荷可能是很多比特。

为了有效降低广播通信攻击的失误率,攻击者可以这样设计协议:在特定的时间准确发送和接收帧,那么在这个时间之前,攻击者可以让空调先加热自身部件,然后再对房间加热,最后再冷却房间。

3 实验验证

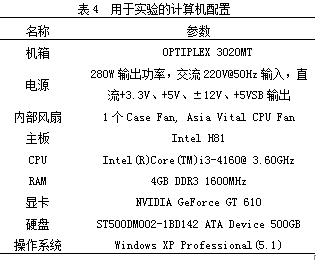

实验验证包括两个验证,一是对线路编码性能的验证,二是对设计的热通信协议的验证。在实验中选取如表4所示配置的计算机作为受攻击对象。

3.1 线路编码性能的验证

评估线路编码性能,可以根据被感染计算中恶意客户端读取的CPU热传感器数据响应发送端的命令来评估(实验一),然后通过实验验证计算机的随机使用对主板上的热传感器的数据采集没有影响(实验二),用来排除计算机自身由于随机工作造成的热传感器温度上升的影响。

3.1.1 实验一

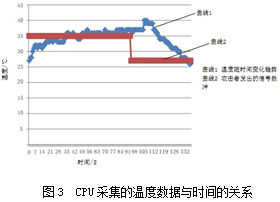

实验中计算机采样分辨率 为1℃,计算机机箱封闭,验证空调在离计算机3m远将房间加热90s后关闭,CPU热传感器读取的采样数据的变化,如图3所示。

为1℃,计算机机箱封闭,验证空调在离计算机3m远将房间加热90s后关闭,CPU热传感器读取的采样数据的变化,如图3所示。

图3中,曲线2代表攻击者发出的信号脉冲,可以理解发送端(空调)发送编码为10,指示空调管理单元控制空调提高室温;曲线1表示受感染计算机CPU接收到发送端(空调)的编码信号的采样响应曲线。因此可以得出结论,对于发送端让空调温度提高的编码,接收端响应了命令,而发送端和接收端是物理隔离的,验证了在物理隔离网络中,可以通过建立隐蔽的热通信信道,采用合适的编码原则进行通信。

3.1.2 实验二

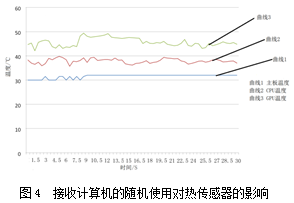

这里先设置一个实验,读取计算机主板上的热传感器温度。首先,随机使用接收热信号的计算机,同时读取来自空调的环境热信号;其次,计算机只是读取来自空调的环境热信号。实验结果如图4所示。

从图4的曲线1可以看出,计算机的随机使用对计算机主板上的热传感器影响不显著,表明通过热通道传输的热信号几乎不会受到计算机自身运算造成组件发热的干扰,因此排除计算机自身由于随机工作造成的热传感器温度上升的影响,证明了对热通信通道的命令进行编码是可行的。

3.2 对设计的热通信协议性能的验证

为了测试该协议性能,生成了一个帧。攻击者可以在同一个HVAC系统下向所有接收计算机进行广播。该帧包含一个操作码(用于改变内部通信的密钥)和有效载荷(新的128位密钥)。换句话说,假设受感染主机之间可以相互通信,所有接收该命令的受感染主机将相应更新其内部通道加密密钥。

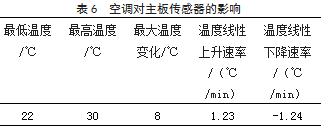

实验发现,位于主板上的热传感器对环境温度变化响应比CPU的热传感器快。这是合理的,因为CPU拥有冷却单元(风扇和散热器),主板上的热传感器无冷却单元。因此,使用主板上的传感器来测试热通信协议。

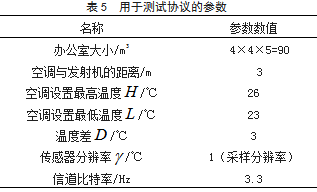

先进行实验设置,如表5所示。根据表5中实验设置,接收计算机的主板传感器测得如表6所示的结果数字。信道的比特率是热通信通道的传输速率,取决于环境的设置,如空调和接收计算机的距离。

由表5空调的设置温度和表6主板传感器的实际温度可以看出,由于机箱封闭,机箱不能及时散热,机箱中主板传感器的温度高于空调温度。

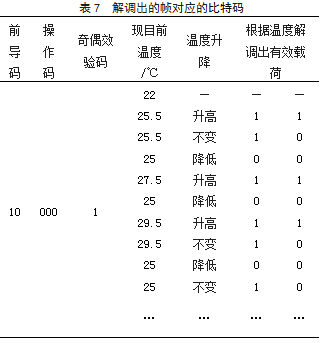

HVAC系统发送的128bits的有效载荷,加上2bits的前导码、3bits的操作码和1bit的奇偶效验码,该帧长度为134bits。在传输速率为40b/h下,计算得出134bits的帧需要约3.5h发送完。接收计算机的热传感器将广播信号解调成帧,解调出的帧对应的比特码如表7所示。根据图2帧结构约定,前导码为2bits、操作码3bits、奇偶效验码1bit。根据采集的温度解码出有效载荷为11100110011100010………(仅显示部分帧)。

因此,40b/h的速率足够让攻击者在一晚上激活表1罗列的攻击任务。

通过上面的实验可以证明,实验中设计的热通信协议和线路编码是成功的,也证明了在物理隔离网络通过温度建立的隐蔽通信信道是合理的。

4 应对措施

针对利用操纵环境温度为物理隔离网络建立隐通道进行攻击的威胁,可以有三种方法来应对。

第一种,HVAC系统与互联网彻底断开。这是基于提高HVAC系统的安全性来应对这类威胁,因为HVAC与受保护的物理隔离网络可以通过热量建立隐通道进行通信,HAVC系统与互联网一旦连接,那么受保护的物理隔离网络间接也会与互联网交叠,攻击者就可以通过互联网间接对物理隔离网络进行攻击。因此,确保物理隔离网络安全的最好方式,是把所有与其有交叠的网络进行物理隔离,完全断开HVAC系统到互联网的链接。

第二种,监控受保护物理隔离网络的热学环境。在不能将HVAC系统和互联网断开的情况下,可以采用监测物理隔离网络的热学环境来监控基于热的隐蔽通道,可以通过在房间放置热传感器记录或者监控温度波动来实现。设定一个温度区间范围,房间温度的持续上升和下降表明可能存在一个隐蔽的热通道。但是,这种监控方法需要增加额外开销,需要相应协议和机器学习算法用来监控温度异常情况。

第三种,对受感染的计算机上的恶意软件进行特征识别。为了使受感染的计算机在热通道上监测和接收信息,恶意软件必须持续对可用的热传感器进行采样。因此,可以通过对恶意软件的代码进行静态和动态分析来检测这类采样行为,采样行为可以通过操作系统中热传感器对应的软件接口高频率访问来判断其特征,一旦发现该特征出现,就会找到采样行为的代码,从而发现隐蔽热通道。

5 结 语

物理隔离是一种常见的网络隔离方法,但容易受到并行的不安全网络的攻击。本文首先展示了一种新的对抗攻击模型,攻击者在一个隔离网络中向受感染的主机广播命令,然后提出了一个攻击者可以使用该模型时的合理场景。此外,使用一种新的热学线路编码和相应的通信协议,验证了从空调向计算机发送信令的可行性。因此,网络工程师和安全专家在设计物理隔离网络时要考虑这种攻击的潜在性。下一步,将考虑房间人员因素,因为人员可能会导致计算机的温度信号质量发生变化,也使得基于热量建立的隐蔽通道更容易被检测到。

参考文献:

[1] 齐国雷,寇云锋,胡浩等.基于隐蔽声通道的物理隔离计算机信息泄露研究[J].通信技术,2018,51(03):700-704.

[2] FalliereN,MurchuL O,Chien E.W32. Stuxnet Dossier, White Paper,Symantec Corp.,Security Response[Z].2011.

[3] Zetter K.Researchers Hack Building Control System at Google Australia Office[EB/OL].(2013-05-12)[2018-10-11].http://www.wired.com/2013/05/googles-control-system-hacked/.

[4] Zetter K.Vulnerability Lets Hackers Control Building Locks,Electricity,Elevators and More[EB/OL].(2013-02-05)[2018-10-11].http://www.wired.com/2013/02/tridium-niagara-zero-day/.

[5]Wireless Control Systems for Smart Buildings[EB/OL].(2018-09-26)[2018-10-11].http://www.navigantresearch.com/research/wireless-control-systems-for-smart-buildings.

[6]Breaking And Entering:Hackers Say Earch/Wireles Are Easy Targets[EB/OL].(2013-07-26)[2018-10-11].https://securityledger.com/2013/07/breaking-and-entering-hackers-say-smart-homes-are-easy-targets/.

[7]GreenwaldG,Glenn G.How the NSA Tampers with US-made Internet Routers|World News|The Guardian[EB/OL].(2014-05-12)[2018-10-11].http://www.theguardian.com/books/2014/may/12/glenn-greenwald-nsa-tampers-us-internet-routers-snowden.

[8]Yisroel M,Mordechai G,Yuval E.Bridging the Air-Gap by Manipulating the Environment Temperature[J].Depth Security-Proceedings of the Deep Sec Conferences,2011(02):2199-4260.

作者简介:

张 琪,中国电子科技网络信息安全有限公司,硕士,工程师,主要研究方向为物理隔离网络安全;

刘文斌,中国电子科技网络信息安全有限公司,硕士,高级工程师,主要研究方向为电磁信息安全检测;

丁建锋,中国电子科技网络信息安全有限公司,学士,高级工程师,主要研究方向为电磁信息安全;

廖翔宇,中国电子科技网络信息安全有限公司,硕士,工程师,主要研究方向为电磁威胁与漏洞分析;

王 哲,中国电子科技网络信息安全有限公司,博士,工程师,主要研究方向为强电磁脉冲防护;

宋 滔,中国电子科技网络信息安全有限公司,硕士,研究员级高级工程师,主要研究方向为系统电磁防御。

(本文选自《通信技术》2019年第一期)

声明:本文来自信息安全与通信保密杂志社,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。